Аудит безпеки бездротової мережі. Проектування та будівництво бездротових мереж Wi-Fi. Тестування Wi-Fi Fluke AirCheck Wi-Fi Tester. Ви отримаєте знання

Сьогодні хочеться розповісти про наш підхід до будівництва високопродуктивних WLAN (wi-fi) мереж на прикладі реалізованого проекту для одного з наших замовників.

Згідно з підписаним раніше NDA (угода про нерозголошення даних), ми не маємо права оприлюднити: назву компанії-замовника, суми угоди та розташування об'єкта.

Останнім часом ми часто стикаємося із запитами на вирішення проблем із бездротовими мережами від представників малого та середнього бізнесу. Це зрозуміло, адже великий бізнес, на відміну від гравців-початківців, має фінансові ресурси і розуміння перспективи розвитку свого ІТ-парку і в більшості випадків відразу грамотно підходить до організації мережевої інфраструктури. Компанії сегменту SMB (small and medium business) часто використовують звичайні точки доступу SOHO, не пред'являючи особливих вимог до корпоративного wi-fi.

Замовник прийшов у LWCOM з наступним описом проблем:

- "Тормозить" wi-fi і повільно завантажуються файли;

- Поганий сигнал у деяких частинах офісу, а іноді він просто зникає.

- доступ до бездротової мережі організований з використанням точки доступу SOHO;

- розташування точки доступу – на підлозі біля оргтехніки;

- орієнтація зовнішньої антени – довільна;

- установки параметрів радіо модуля – заводські за замовчуванням, тобто. ніяких додаткових налаштуваньне робилося.

Як правило, описані замовником проблеми викликані такими причинами:

- Відсутність планування бездротової мережі перед запуском;

- Збереження заводських налаштувань параметрів радіо за замовчуванням;

- Відсутність постійного моніторингу параметрів радіо та коригування з урахуванням змін в ефірі.

- Мінімальний рівень сигналу – 67dBm;

- Максимальна потужність випромінювання передавача має бути в межах дозволених законодавством (не більше 100 мВт);

- Точки доступу на заміну вже наявної повинні бути офісного виконання з інтегрованими антенами та можливістю кріплення як на стелю, так і на стіну;

- Наявність централізованого керування всіма пристроями бездротової мережі із використанням одного WEB-інтерфейсу;

- Можливість регулювання параметрів радіо в автоматичному режимібез участі адміністратора;

- Швидкість передачі бездротових даних – не менше 20 Мбіт/сек;

- Використовуваний Частотний діапазон- Тільки 2.4 ГГц.

Рис. Схема офісу. Цифрами позначені точки проведення вимірів: у приміщенні, де розташована точка доступу, у приміщенні навпроти та у двох віддалених.

Виміри дали такі невтішні результати

Крапка виміру №1

Крапка виміру №2

Крапка виміру №3

Точка виміру №4

На наступному етапі радіорозвідка була реалізована вже з використанням спеціалізованого програмного комплексу Ekahau Site Survey, що дозволяє скласти карту покриття бездротової мережі конкретного приміщення, а також автоматично планувати дизайн WLAN залежно від матеріалу перешкод та їх кількості. У нашому випадку перешкодами стали перегородки з бетону та гіпсокартону.

З вимог ТЗ, виміри проводилися з допомогою ноутбука, оснащеного зовнішнім бездротовим USB-адаптером у діапазоні 2.4 ГГц. Огляд проводився як Stop-and-Go. тобто. виміри в покроковому режимііз зупинками для запису показань.

Рис. Схема розташування маршрутних точок, у яких проводилися виміри.

Результати докладної радіорозвідки

Виявлені сусідні бездротові мережі та використовуються радіоканали.

(SSID приховані)

|

8e:5d:4e:4d:f2:38, Unknown SSID |

||

|

ac:cf:23:03:c6:10, Unknown SSID |

||

|

32:cd:a7:36:5c:17, Unknown SSID |

||

|

02:15:99:e4:01:cf, Unknown SSID |

||

|

d4:ca:6d:92:b8:f7, Unknown SSID |

||

|

90:72:40:19:99:82, Unknown SSID |

||

|

6c:70:9f:eb:a8:ae, Unknown SSID |

||

|

90:72:40:1d:30:de, Unknown SSID |

||

|

74:d0:2b:58:b7:ec, Unknown SSID |

||

|

bc:ee:7b:56:44:9e, Unknown SSID |

||

|

50:46:5d:6d:de:e8, Unknown SSID |

||

|

bc:ae:c5:b0:ed:7c, Unknown SSID |

||

|

90:e6:ba:85:b6:63, Unknown SSID |

||

|

90:e6:ba:74:2f:04, Unknown SSID |

||

|

10:bf:48:92:a2:d0, Unknown SSID |

||

|

54:04:a6:5b:40:a4, Unknown SSID |

||

|

f4:6d:04:eb:07:4c, Unknown SSID |

||

|

54:a0:50:e3:29:58, Unknown SSID |

||

|

ac:f1:df:f2:28:b3, Unknown SSID |

||

|

78:54:2e:8e:25:45, Unknown SSID |

||

|

6c:72:20:77:04:b8, Unknown SSID |

||

|

14:cc:20:5c:b7:41, Unknown SSID |

||

|

10:7b:ef:61:b0:f0, Unknown SSID |

||

Висновки

- Не забезпечується стабільне покриття бездротової мережі у протилежній від точки доступу частині офісу. Відсутнє бездротове з'єднання на мобільних пристроях.

- Низька швидкість взаємодії з ресурсами Інтернету на мобільних пристроях. Не комфортна робота, а також неможливість перегляду потокового аудіо та відео контенту.

- Наявність безлічі сусідніх точок доступу з перетином радіоканалів, які “глушать” мережу замовника. У поточній ситуації без постійного моніторингу параметрів радіо та зміною налаштувань “на ходу” можливе погіршення роботи.

Крім вимог ТЗ прийнято до уваги такі параметри:

- У мережі планується одночасно до 30+ користувачів із мобільними пристроями iOS/Android та 10 ноутбуків. Ці дані необхідні автоматичного планування мережі з допомогою ПО.

- Потужність передавача точок до 25 мВт. У цьому випадку при виході з ладу однієї точки доступу друга підвищить потужність передавача для відновлення зони покриття (self-healing network).

- Використані точки доступу виробника Ruckus Wireless.

Для організації бездротової мережі ми запропонували використовувати точки доступу виробника Ruckus Wireless модель R500, що мають такі характеристики:

- Технологія адаптивних антен BeamFlex – покращене покриття;

- Малий розмір та вага – легкий монтаж та непомітність;

- Єдине керування без використання контролера – , що дозволяє значно заощадити на купівлі контролера та ліцензій.

Рис. Теоретичний рівень потужності сигналу, що приймається, і нове розташування точок доступу

Після закінчення теоретичного планування було придбано 2 точки доступу Ruckus R500, налаштовано та змонтовано на стелі у зазначених місцях.

Після монтажу було проведено контрольний вимір за допомогою Ekahau Site Survey.

Рис. Нова схемарозташування маршрутних точок для вимірювання.

Оновлені результати радіорозвідки

Також після запуску оновленої бездротової мережі були проведені повторні вимірювання рівня сигналу та швидкості Інтернет-з'єднання з використанням ПЗ Speedtest і Network Signal Pro на базі ОС Android з тих же точках вимірювання, що і початкові.

Крапка виміру №1

Крапка виміру №2

Крапка виміру №3

Точка виміру №4

Як видно з результатів тестів, замінивши SOHO обладнання на дві керовані точки доступу Ruckus R500 і вибравши оптимальні місця їх розміщення, ми отримали рішення, яке відповідає всім вимогам технічного завдання замовника, а саме:

- Стабільний сигнал по всій території офісу;

- Гарантована швидкість взаємодії з ресурсами Інтернету > 20 Мбіт/сек;

- Автоматичне регулювання параметрів радіо з урахуванням стану ефіру;

- Управління із єдиного WEB інтерфейсу;

- Естетичний зовнішній виглядточок;

- Гарантія виробника на всю систему.

Базовий курс (Код БТ09), 2 дні

Анотація

Мета даного курсу – практичне вивчення питань безпеки та особливостей захисту бездротових мереж. В курсі раціонально чергуються систематизовані теоретичні відомості та практичні роботи слухачів під керівництвом досвідченого інструктора. Теоретична частина курсу включає базові відомості з архітектури бездротових мереж, наявних у цій галузі стандартів і механізмів захисту, вбудованих в обладнання для побудови бездротових мереж. Крім того, пропонується ефективна методика інтеграції бездротової мережі з наявною мережевою інфраструктурою з урахуванням усіх аспектів безпеки. Більше 50% навчального часу приділяється практичним роботам на спеціально підготовлених стендах, що ілюструють різні рішення щодо захисту бездротових мереж.

У процесі навчання слухачі набувають навичок роботи з програмами NetStumbler, Kismet, AirSnort, aircrack та іншими інструментами моніторингу бездротових мереж. Особлива увага приділяється питанням застосування найпоширеніших інструментів аудиту бездротових мереж, як комерційних, і вільно поширюваних.

Аудиторія

- Системні та мережеві адміністратори, відповідальні за безпеку комп'ютерних мереж організацій, які бажають отримати практичну підготовку та підвищити свою кваліфікацію

- Фахівці організацій планують використання бездротових технологій.

- Адміністратори інформаційної безпеки

Попередня підготовка

Базові знання з мережевим технологіям, основним протоколам та службам стека TCP/IP, навички роботи з ОС Windows 2003 та Linux. Ви можете перевірити знання протоколів стека TCP/IP, запитавши в Навчальному центрі тест для самоперевірки. Вітається знання сучасних технологій та протоколів захисту: VPN, PKI, IPSec.

Як попередня підготовка, ми рекомендуємо пройти навчання курсам:

- БТ05 "Основи TCP/IP"- Інтенсивний курс з налаштування та використання протоколів стека TCP/IP у різних ОС

- БТ03 "Безпека комп'ютерних мереж" - поглиблений курс з питань мережевої комп'ютерної безпеки

Після закінчення навчання

Ви отримаєте систематизовані знання з:

- Архітектури бездротових мереж

- Наявні механізми захисту, вбудовані в обладнання для бездротових мереж

- Використання додаткових механізмів захисту бездротових мереж

- Особливостям використання систем виявлення атак та сканерів безпеки у бездротових мережах

- Проблеми безпеки, пов'язані з використанням Bluetooth-пристроїв

Ви зможете:

- Задіяти базові механізми захисту даних у бездротових мережах

- Підвищити захищеність бездротової мережі, використовуючи технології VPN та IEEE802.1х

- Здійснювати моніторинг бездротових мереж

- Виконувати аудит безпеки бездротових мереж

Додатково

Навчання на даному курсі враховується під час отримання фахівцями державних документів у галузі інформаційної безпеки у Навчальному центрі "Інформзахист" відповідно до ПОЛОЖЕННЯМпро умови отримання фахівцями державних документів щодо підвищення кваліфікації в галузі захисту інформації.

Кожен слухач отримує фірмове свідоцтво, спеціально розроблене для цього курсу навчальний посібникі компакт-диск, що містить версії основних засобів захисту, що розглядаються в курсі, додаткову та довідкову інформацію з тематики курсу.

Програма курсу

- Бездротові технології – загальні відомості.

Вступ. Стандарт 802.11. Обладнання та архітектура бездротових мереж. Загрози, пов'язані з бездротовими мережами. Робота із програмою NetStumbler. Виявлення та підключення до бездротової мережі (практика). - Базові механізми захисту даних у бездротових мережах.

технологія DSSS. Фільтрування на основі МАС-адрес. Несанкціоноване підключення до точки доступу, яка використовує розмежування доступу за адресами MAC (практика). Використання механізмів захисту, вбудованих у точки доступу. Протокол WEP, його переваги та недоліки. Програми Kismet та AirSnort. Використання WEP, зламування ключа WEP (практика). - Захист бездротової мережі на мережному рівні.

Виділення бездротової мережі в окремий сегмент. Використання IPSec для захисту бездротових трафіку (практика). Застосування технологій VPN для захисту бездротової мережі (практика). - Стандарти WPA (Wi-Fi Protected Access) та 802.11i.

Стандарт IEEE802.1х. Протоколи аутентифікації EAP, PEAP. Побудова мережевої інфраструктури з урахуванням рекомендацій стандарту IEEE802.1х (практика). Протокол TKIP, метод Michael та технологія WPA. Стандарт 802.11. - Виявлення атак у бездротових мережах.

Збір інформації про бездротові мережі (war driving). Виявлення несанкціонованих точок доступу та бездротових клієнтів. Відмова у обслуговуванні. Обхід точки доступу. Захист клієнтів бездротової мережі (практика). Використання систем виявлення атак. - Аудит бездротової мережі.

Специфіка аналізу безпеки бездротових мереж. Сканери безпеки для бездротової мережі (демонстрація). Підсумкові рекомендації. - Мережі WPAN.

Безпека Bluetooth. Стандарти WPAN. Архітектура Bluetooth. Режими роботи Bluetooth-пристроїв. Пошук пристроїв Bluetooth за допомогою різних інструментів. Уразливості пристроїв Bluetooth, інструменти для їх виявлення.

Для всіх, кому цікаві аспекти безпеки бездротових мереж, ком'юніті DC7499 проводить невеликий відкритий воркшоп у редакції "Хакера" за адресою Москва, вул. Лева Толстого. Участь безкоштовна, але попередня реєстрація є обов'язковою.

На воркшопі ми розповімо:

- які актуальні варіанти заліза придатні до роботи з Wi-Fi (Wi-Fi-адаптери, антени тощо. буд.);

- який софт під Linux актуальний для аудиту безпеки та злому мереж 802.11;

- які нюанси та обмеження існують на рівні програмного забезпечення;

- як застосовувати документовані та недокументовані фішки заліза.

Для участі у воркшопі необхідно мати із собою:

- Wi-Fi-карту TP-Link 722N або аналогічне обладнання, що підтримує режими монітора та точки доступу;

- ноутбук з встановленим OS Kali Linux Rolling Release.

Для тих, хто не має можливості принести відповідний Wi-Fi-адаптер, ми постараємося знайти схожий пристрій, щоб ви змогли попрацювати і поставити запитання прямо під час воркшопу особисто спікерам.

Де і коли

Участь безкоштовна, за попередньою реєстрацією. Для підтвердження, будь ласка, напишіть на [email protected]з темою «Реєстрація на воркшоп» У листі вкажіть ПІБ або нік і підтвердіть, що зможете прийти. У відповідь листом протягом доби ви отримаєте додаткову інформацію щодо участі.

Увага, реєстрація є обов'язковою!

Де: Москва, вул. Лева Толстого

Коли: 30 листопада, середа, о 19-00

Важливий момент: відповідно до формату воркшопу ми зможемо вмістити не більше 25 осіб. Будь ласка, підтверджуйте свою участь тільки якщо точно зможете прийти. Для тих, у кого немає можливості бути присутніми, ми обов'язково випустимо матеріал з основними тезами воркшопу.

Інформація, наведена в статті, розміщена для привернення уваги до загальних, давно відомих проблем безпеки бездротових мереж і може використовуватися виключно для аналізу та аудиту безпеки власних бездротових мереж.

Пролог

Wi-Fi зараз є практично у кожній квартирі. Невидимі нитки бездротових каналів обплутали мегаполіси та села, будинки та дачі, гаражі та офіси. Незважаючи на захищеність (“як, я ж задавала пароль?!”) зайві працівники темної сторони IT якимось чином обходять усі ці ваші захисту і нахабно влазять у вашу приватну бездротову власність, відчуваючи себе там як удома. При цьому для багатьох простих користувачів ця технологія так і залишається загадкою, яка передається з одного покоління хакерів іншому. На просторах мережі можна знайти десятки уривчастих статей і сотні інструкцій про те, як зламати вай-фай, стражденним пропонується переглянути навчальне відео з підбором пароля “qwerty123”, але повноцінного посібника що називається “від і до” на цю тему я поки не зустрічав. Що, власне, і вирішив заповнити.

Розділ 1. Шукай кому вигідно

Давайте розберемося, навіщо добропорядні (і не дуже) громадяни намагаються зламати Wi-Fi сусіда? Отже, тому може бути кілька причин:

- Халявний інтернет. Так-так, тисячі школярів ще в епоху фідо та модемних з'єднань років п'ятнадцять тому безуспішно шукали в пошукових системах той самий чарівний “крякер інтернету”, скачуючи собі на персоналки цілі тонни троянів та іншої нечисті. Безкоштовний доступ до Мережі був межею мрій цілого покоління. Наразі ситуація значно змінилася, дешеві безлімітні тарифидоступні майже скрізь, але мати в цілодобовому резерві запасний канальчик на випадок, якщо раптом твій провайдер тимчасово склеїть ласти, нікому не завадить. Крім того, нерідкі ситуації типу "дивися, а в нього канал ширший ніж у мене буде", що теж ніби натякає на корисність того, що відбувається.

- Мандрівники (і моряки зокрема). Коли Wi-Fi в готелі коштує 5 євро на годину, а зв'язок з Батьківщиною потрібний постійно і бажано в номері та безкоштовно, практичну цінність заламаного Wi-Fi відчуваєш як ніколи гостро. Зайвих коментарів це я думаю не потребує.

- Зніфання трафіку жертви і наступний злам акаунтів пошти, соціальних мереж, асек та інше хуліганство. Маючи на руках пароль від Wi-Fi ми маємо можливість розшифрувати весь трафік, що передається “по повітрю”, включаючи сесії автентифікації на різних сайтах, куки та багато ще чого смачного.

- Промислове шпигунство. В даний час офісний Wi-Fi, швидко налаштований криворуким адміном, є для підкованої людини просто парадним входом в ЛВС організації, а там можна знайти ох як багато цікавого, від елементарного сніфання пошти та асек до секретних документів в розшарованих папках і файлопомийках.

- Пентестінг (від англ. penetration testing - Тестування на проникнення). Пентестери - це по суті ті ж хакери (а найчастіше це вони і є), проте діють на замовлення та за згодою власника мережі. До їхніх завдань входить перевірка безпеки мережі та стійкості до проникнення ззовні (або порушення її роботи зсередини). Враховуючи вартість подібних послуг навряд чи ваш сусід найме такого фахівця (якщо звичайно він не олігарх), а ось серед власників великого та середнього бізнесу, спантеличених безпекою IT-структур своїх підприємств, попит на подібні послуги дуже високий.

Окинувши побіжним поглядом весь перелік причин і зваживши всі "за" і "проти" можна сміливо приступати... ні, не до практичної частини і не до водних процедур, а для початку до теоретичної підготовки.

Розділ 2. WEP, WPA, HMAC, PBKDF2 та багато інших страшних слів

На зорі розвитку бездротового доступу, У далекому 1997 році, британські вчені якось не надто морочилися з питаннями безпеки, наївно вважаючи що 40-бітного WEP-шифрування зі статичним ключем буде більш ніж достатньо, LOL. Але злісні хакери на пару з талановитими математиками (серед них відзначився також і наш співвітчизник Андрій Пишкін, що приємно) швидко розібралися що до чого, і мережі захищені навіть довгим WEP-ключом цілих 104 біти незабаром стали чомусь прирівнюватися до відкритих . Однак з розвитком комп'ютерної грамотності серед простого населення знайти WEP-мережу зараз стало чи не складніше ніж відкриту, тому основну увагу ми приділимо більш часто (тобто повсюдно) WPA/WPA2, що зустрічається.

Основна помилка робітничого класу - "я використовую WPA2, його не зламати". У житті все виявляється зовсім інакше. Справа в тому, що процедура аутентифікації (це страшне слово означає перевірку, що клієнт "свій") клієнта бездротової мережі і в WPA, і WPA2 ділиться на два великі підвиди - спрощена для персонального використання (WPA-PSK, PreShared Key, тобто. авторизація за паролем) та повноцінна для бездротових мереж підприємств (WPA-Enterprise, або WPA-EAP). Другий варіант має на увазі використання спеціального сервера авторизації (найчастіше це RADIUS) і, на честь розробників, не має явних проблем з безпекою. Чого не можна сказати про спрощену "персональну" версію. Адже пароль, що задається користувачем, як правило, постійний (згадайте коли востаннє ви змінювали пароль на своєму Wi-Fi:) і передається, нехай і в спотвореному вигляді, в ефірі, а значить його може почути не тільки той, кому він призначений. Звичайно розробники WPA врахували гіркий досвід впровадження WEP і нашпигували процедуру авторизації різними крутими динамічними алгоритмами, що перешкоджають пересічному хакеру швидко прочитати пароль "по повітрю". Зокрема, за ефіром від ноутбука (або що там у вас) до точки доступу передається звичайно ж не сам пароль, а деяка цифрова каша (хакери та їм співчутливі називають цей процес "хендшейк", від англ. handshake - "рукостискання"), одержувана в результаті пережовування довгого випадкового числа, пароля та назви мережі (ESSID) за допомогою пари обчислювально-складових ітераційних алгоритмів PBKDF2 і HMAC (особливо відзначився PBKDF2, що полягає в послідовному проведенні чотирьох тисяч хеш-перетворень над комбінацією пароль+ESSID). Очевидно, основною метою розробників WPA було якнайсильніше ускладнити життя кулхацкерам і виключити можливість швидкого підбору пароля брутфорсом, адже для цього доведеться проводити розрахунок PBKDF2/HMAC-згортки для кожного варіанта пароля, що, враховуючи обчислювальну складність цих алгоритмів і кількість можливих комбінацій символів у паролі (а їх, тобто символів, у паролі WPA може бути від 8 до 63), триватиме рівно до наступного великого вибуху, а то й довше. Однак з огляду на любов недосвідчених користувачів до паролів виду “12345678” у випадку з WPA-PSK (а значить і з WPA2-PSK, див. вище) цілком собі можлива так звана атака за словником, яка полягає в переборі заздалегідь підготовлених найбільш часто зустрічаються кількох мільярдів паролів, і якщо раптом PBKDF2/HMAC згортка з одним з них дасть точно таку ж відповідь як і в перехопленому хендшейку - бінго! пароль у нас.

Весь перерахований вище матан можна було б і не читати, найголовніше буде написано в наступній пропозиції. Для успішного злому WPA/WPA2-PSK потрібно зловити якісний запис процедури обміну ключами між клієнтом і точкою доступу (“хендшейк”), знати точну назву мережі (ESSID) та використовувати атаку за словником, якщо звичайно ми не хочемо зістаритися раніше ніж дорахуємо брутом б усі комбінації паролів, що починаються на “а”. Про ці етапи і йтиметься у наступних розділах.

Глава 3. Від теорії - до практики

Що ж, назбиравши неабиякий багаж теоретичних знань, перейдемо до практичним заняттям. Для цього спочатку визначимо що нам потрібно з "заліза" і який софт в це "залізо" треба завантажити.

Для перехоплення хендшейків пригодиться навіть найдохліший нетбук. Все що від нього вимагається – вільний порт USBдля підключення "правильного" адаптера Wi-Fi (можна звичайно ловити і вбудованим, але це тільки якщо атакувати сусіда по гуртожитку, тому що кволий сигнал вбудованого адаптера і його незрозуміла антена навряд чи зможуть пробити хоча б одну нормальну бетонну стінку, не кажучи вже про пару сотень метрів до жертви, які дуже бажано витримувати, щоб не спалитися:). Дуже гарною перевагою нетбука може стати мала вага (якщо доведеться працювати на виїзді) та здатність довго працювати від батареї. Для вирішення завдання підбору пароля обчислювальної потужності нетбука (та й повноцінного ноутбука) вже буде недостатньо, але про це ми поговоримо трохи пізніше, зараз необхідно зосередитися на хендшейку та методах його затримання.

Трохи вище я згадав про правильний адаптер Wi-Fi. Чим же він такий "правильний"? В першу чергу він повинен мати зовнішню антену з коефіцієнтом посилення мінімум 3 dBi, краще 5-7 dBi, що підключається через роз'єм (це дозволить при необхідності підключити замість штатного штиря зовнішню спрямовану антену і тим самим значно збільшити забійну дистанцію до жертви) потужність вихідного сигналу адаптера повинна бути не менше 500 мВт (або 27 dBm що те саме). Сильно гнатися за потужністю адаптера теж не варто, тому що успіх перехоплення хендшейка залежить не тільки від того, наскільки голосно ми кричимо в ефір, а й від того, наскільки добре чуємо відповідь жертви, а це зазвичай звичайний ноутбук (або ще гірше - смартфон). з усіма недоліками його вбудованого Wi-Fi.

Серед вардрайверів всіх поколінь найбільш "правильними" є адаптери тайванської фірми ALPHA Network, наприклад AWUS036H або подібні. Крім альфи цілком працездатні вироби фірми TP-LINK, наприклад TL-WN7200ND, хоча коштує він вдвічі дешевше в порівнянні з альфою, та й тисячі моделей інших виробників, схожих один на одного як дві краплі води, благо вайфайних чіпсетів у природі існує не так вже й і багато.

Отже з "залізом" розібралися, ноутбук заряджений і готовий до подвигів, а в найближчій комп'ютерній крамниці закуплений адаптер. Тепер кілька слів про софт.

Історично склалося, що найпоширенішою операційною системою на наших ноутбуках була і залишається Windows. У цьому полягає головна біда вардрайвера. Справа в тому, що до більшості кошерних адаптерів (а точніше їх чіпсетів) відсутні нормальні гвинтові драйвера з підтримкою життєво-необхідних функцій - режиму моніторингу та інжекції пакетів, що перетворює ноутбук хіба що на потенційну жертву, але ні як не на мисливця за хендшейками. Заради справедливості варто відзначити, що деякі чіпи таки підтримуються дуже популярною у вузьких колах гвинтовою прогою CommView, але список їх настільки убогий у порівнянні з вартістю самої програми (або докорами совісті скачав кракнуту версію), що відразу геть-чисто відбиває бажання займатися цим під Windows . У той же час вихід давно придуманий, і без шкоди для здоров'я вашого ноутбука - це спеціальний дистрибутив BackTrack Linux, в який майнтейнери дбайливо запакували не тільки всі необхідні нам драйвери вайфайних чіпсетів з хитрими функціями, але і повний набір утиліт пакету aircrack-ng (який скоро ох як нам знадобиться), та й багато чого корисного.

CommView у дії - подивилися і забули як страшний сон

Качаємо поточну версію BackTrack 5R1 (далі BT5 або взагалі просто BT, тому що до цієї назви нам доведеться повертатися ще не раз): www.backtrack-linux.org/downloads/

Реєструватися зовсім не обов'язково, вибираємо віконний менеджер за смаком (WM Flavor – Gnome або KDE), архітектуру нашого ноутбука (швидше за все 32-бітна), Image – ISO (не треба нам жодних віртуалок), та метод завантаження – безпосередньо (Direct) або через торрент-трекер (Torrent) Дистрибутив є Live-DVD, тобто. завантажувального дискаТому можна його просто нарізати на болванку і завантажитися, або витратити ще трохи часу і калорій і зробити завантажувальну флешку за допомогою цієї утиліти: Universal USB Installer (качати тут: www.pendrivelinux.com). Очевидна принадність другого рішення в тому, що на флешці можна створити змінний (Persistent) розділ з можливістю збереження файлів, що в майбутньому виявиться дуже доречним. Не буду докладно зупинятись на самому процесі створення завантажувальної флешки, Скажу що бажано щоб її об'єм був не менше 4 Гб.

Вставляємо флешку (диск або що там у вас вийшло) в ноут і завантажуємося з неї. Вуаля, перед нами страшний і жахливий (а насправді дуже красивий) робочий стіл BT5! (Коли попросить ім'я користувача та пароль введіть root і toor відповідно. Якщо робочий стіл не з'явився, дайте команду startx. Якщо знову не з'явився - значить не доля вам працювати в лінукс, куріть мануали по BT5).

BackTrack: Finish him!

Отже, все чудово завантажилося, починаємо вивчати, що у нас де. Для початку давайте намацаємо наш Wi-Fi адаптер, для цього відчиняємо вікно командного рядка(Terminal або Konsole залежно від типу віконного менеджера) і даємо команду iwconfig:

[email protected]:~# iwconfig wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: No-Associated Tx-Power=14 dBm Відновити тривалий термін:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off wlan1 IEEE 802.11bgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm Retry long limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off

Якщо ви хочете краще розібратися який з адаптерів є внутрішнім, який зовнішнім, дайте команду ifconfig -a подивіться МАС-адресу кожного з адаптерів. Відмінно, наш адаптер видно як wlan1 (wlan0 це вбудований адаптер ноутбука, його можна взагалі відключити, щоб не заважав). Переводимо wlan1 з режиму Managed в режим Monitor:

[email protected]:~# airmon-ng start wlan1

і дивимося що вийшло:

[email protected]:~# iwconfig wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: No-Associated Tx-Power=14 dBm Відновити тривалий термін:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off wlan1 IEEE 802.11bgn Mode:Monitor Tx-Power=20 dBm Retry long limit:7 RTS thr:off Fragment thr:off Power Management:off

Саме час змінити MAC-адресу нашого адаптера щоб убезпечити свою п'яту точку:

[email protected]:~# ifconfig mon0 down [email protected]:~# macchanger -m 00:11:22:33:44:55 mon0 [email protected]:~# ifconfig mon0 up

Просто чудово, але чому параметр TX-Power (потужність передачі) лише 20 dBm? У нас адаптер на 27 dBm? Спробуємо додати потужності (тут головне не переборщити):

[email protected]:~# iwconfig wlan1 txpower 27 Error for wireless request "Set Tx Power" (8B26) : SET failed on device wlan1 ; Invalid argument.

І тут нас осягає перше розчарування – встановити потужність більше 20 dBm не можна! Це заборонено законодавством багатьох країн, але не Болівії! Здавалося б причому тут Болівія, але:

[email protected]:~# iw reg set BO [email protected]:~# iwconfig wlan1 txpower 27

… і все проходить гладко, Болівія нам дуже допомогла, дякую їй за це.

Що ми маємо на цьому етапі? Наш потужний Wi-Fi адаптер налаштований на максимальну потужність у режимі monitor mode та очікує наказів на інтерфейсі mon0. Саме час озирнутися та прослухати ефір. Це дуже просто:

[email protected]:~# airodump-ng mon0

Тепер вся увага на екран!

Червоним обведена мережа з WEP - велика рідкість за нинішніх часів

У верхньому лівому кутку видно як скануються канали (якщо необхідно зафіксувати канал, потрібно викликати airodump-ng з ключем --channel<номера каналов через запятую>), далі йде таблиця знайдених мереж із зазначенням (зліва направо): BSSID (MAC-адреса мережі), рівень прийому сигналу в dBm (залежить від чутливості приймача, на хороших адаптерах -80 dBm це цілком нормальний рівень), кількість прийнятих Beacon frames ( це широкомовні пакети, що несуть інформацію про мережу), кількість прийнятих пакетів даних і швидкість прийому (пакетів за секунду), канал на якому мовить точка доступу, швидкість точки доступу в мегабітах, тип аутентифікації (OPN - відкрита мережа, WEP, WPA, WPA2) , тип шифрування, чарівні літери PSK у випадку з WPA/WPA2 (подробиці описані вище в гл.2) і, нарешті, назва мережі, тобто її ESSID.

Трохи нижче основної таблиці наведено таблицю поточних асоціацій клієнтів до точок. Забігаючи вперед зазначу, що вона теж важлива, тому що за нею можна визначити активність та MAC-адреси клієнтів для подальшої деасоціації.

З картинки вище випливає, що нам є чого ловити - є і точки доступу, і клієнти з хорошим сигналом. Залишилося вибрати жертву (щоб файл сильно не розбухав можна записувати пакети тільки від однієї точки доступу, давши ключ --bssid або обмеживши канали як вказано трохи вище) і дати команду записувати пакети у файл додавши до виклику ключ -w<префикс названия файла>. Важливо: якщо ви завантажилися з DVD записфайлу з пакетами необхідно вести на зовнішню флешку або жорсткий диск, попередньо примонтувавши їх командою mount:

[email protected]:~# mkdir /mnt [email protected]:~# mount /dev/sda1 /mnt [email protected]:~# cd /mnt

де /dev/sda1 - файл пристрою зовнішньої флешки (знайти куди підчепилася флешка у вашому випадку можна покопавшись у результатах виведення команди dmesg).

Для прикладу запустимо airodump-ng на запис пакетів лише однієї мережі зі списку файл testcap.cap:

[email protected]:~# airodump-ng --bssid a0:21:b7:a0:71:3c -w testcap mon0

Тепер можна налити чашку кави і пожувати бутерброд чекаючи, поки черговий клієнт не захоче причепитися до точки доступу і подарувати нам бажаний хендшейк. До речі, після отримання хендшейка в правому верхньому куті з'явиться застережливий напис: WPA handshake: A0:21:B7:A0:71:3C. Все, справа зроблена, і можна переходити до наступного розділу.

Коли всі бутерброди під'їдені, кава більше не лізе а хендшейка все немає і немає, на думку спадає світла думка що непогано б поквапити клієнта з хендшейком. Для цього до складу пакету aircrack-ng входить спеціальна утиліта, що дозволяє надсилати клієнтам запити на деасоціацію (від'єднання) від точки доступу, після чого клієнт знову захоче з'єднатися, саме цього ми чекаємо. Утиліта ця називається aireplay-ng і запускати її потрібно в окремому вікні паралельно із запуском airodump-ng щоб можна було одночасно записати результати роботи. Запускаємо деасоціацію:

[email protected]:~# aireplay-ng --deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1

де очевидно, що ми проводимо 5 сеансів деасоціації клієнта 00:24:2b:6d:3f:d5 від точки доступу з BSSID a0:21:b7:a0:71:3c (адресу клієнта ми взяли з нижньої таблиці асоціацій airodump-ng, його можна взагалі не вказувати, тоді деасоціація буде проводитися широкомовним запитом (що не так ефективно, як хотілося б).

Після проведення подібної процедури (а ніщо не заважає нам повторити її ще раз на всяк випадок) ймовірність зловити хендшейк значно зростає.

Тепер найголовніше. Все, що було описано вище, було описано лише з освітньою метою. А все тому що в комплект aircrack-ng входить така чудова утиліта як besside-ng, яка в автоматичному режимі робить всі вищезгадані операції, сама зламує WEP і зберігає хендшейки WPA в окремий файлик. Запуск цієї утиліти простий до неподобства:

[email protected]:~# besside-ng mon0

І це все! Давши цю чарівну команду тепер можна просто сидіти і спостерігати за результатами її бурхливої діяльності, радіючи за всі хендшейки, що прибувають і прибувають (вони зберігаються в поточну папку у файл wpa.cap, а лог записується у файл besside.log). Паролі від WEP-мереж, зламані besside-ng, можна знайти також у її лозі.

Що ж, внаслідок гігантської виконаної роботи у нас накопичилися *.cap-файли, що містять хендшейки і можна сміливо переходити до глави четвертої. Але давайте подивимося що ми наловили і оцінимо якість хендшейків.

Швидко оцінити, чи є у файлі хендшейки, можна за допомогою найпростішого виклику aircrack-ng:

Aircrack-ng<имя файла>

Якщо хендшейк є aircrack-ng покаже BSSID, ESSID та кількість хендшейків для кожної мережі:

aircrack-ng бачить хендшейк linksys, Бро

Однак вище я згадав, що за допомогою aircrack-ng можна лише оцінити наявність хендшейка, і це недарма. Справа в тому, що aircrack-ng не відрізняється хорошим EAPOL-парсером і легко може показати наявність хендшейка там, де його немає (або точніше кажучи, він є, але неробочий). Давайте заберемося глибше в нетрі EAPOL-пакетів за допомогою Wireshark (ледачим і не дуже цікавим читачам можна не витрачати свій дорогоцінний час і відразу переходити до розділу 4).

Відкриваємо у Wireshark наш *.cap-файл і задаємо вираз

(eapol || wlan.fc.type_subtype == 0x08) && not malformed

як фільтр щоб побачити серед купи сміття тільки цікавлячі нас пакети.

Ось вони, хендшейки

Отже, що бачимо? Найбільш співаний пакет у списку це Beacon frame, що несе інформацію про бездротову мережу. Він є і вказує на те, що мережа називається 'dlink'. Буває що Beacon frame відсутня у файлі, тоді для здійснення атаки ми повинні точно знати ESSID мережі, причому з урахуванням того, що він реєстрозалежний (так-так, 'dlink', 'Dlink' і 'DLINK' - це три різних ESSID!) і , наприклад, може містити прогалини в найнесподіваніших місцях, наприклад, наприкінці. Задавши в такому разі невірний ESSID для атаки, ми приречені на провал - пароль не буде знайдений навіть якщо він є у словнику! Так що наявність Beacon frame у файлі з хендшейком – це очевидний плюс.

Далі у файлі йдуть ключові EAPOL-пакети, з яких і складається власне сам хендшейк. Взагалі повноцінний EAPOL-хендшейк повинен містити чотири послідовні пакети, від msg (1/4) до msg (4/4), але в даному випадкунам не надто пощастило, вдалося перехопити лише дві перші пари, що складаються з msg (1/4) та msg (2/4). Вся краса в тому, що саме в них передається вся інформація про хеш пароля WPA-PSK і саме вони потрібні для проведення атаки.

Давайте уважно подивимося на першу пару msg (1/4) та msg(2/4) (обведена червоним прямокутником). У них точка доступу (Station) 02:22:B0:02:22:B0 передає випадкове число ANonce клієнту (Client) 00:18:DE:00:18:DE у першому пакеті EAPOL-хендшейка і приймає назад SNonce та MIC, розраховані клієнтом на основі отриманого ANonce. Але зверніть увагу на часовий проміжок між msg (1/4) та msg (2/4) - він становить майже цілу секунду. Це дуже багато, і цілком можливо, що пакети msg (1/4) і msg (2/4) відносяться до різних хендшейок (що однозначно призведе до неможливості підібрати пароль навіть маючи його в словнику), а не маючи в перехопленні контрольних пакетів msg ( 3/4) та msg (4/4) перевірити це неможливо. Тому перший хендшейк має дуже сумнівну якість, хоч і виглядає цілком валідним.

На щастя, у цьому випадку ми маємо ще одну пару пакетів msg (1/4) і msg (2/4) з тимчасовим проміжком між ними лише 50 мілісекунд. Це з великою ймовірністю вказує на їхню приналежність до одного і того ж хендшейку, тому саме їх ми і виберемо для атаки. Позначимо Beacon frame і ці пакети натиснувши праву кнопку миші та обравши Mark packet (toggle) і збережемо їх у новий файл, обравши пункт меню 'Save As...' і не забувши поставити галочку на Marked packets:

Збережемо нажите непосильною працею!

На закінчення глави хочу відзначити, що для атаки все ж таки рекомендується використовувати "повноцінні" хендшейки, що мають Beacon frame і всю послідовність EAPOL-пакетів від першого до четвертого. Для цього ваше Wi-Fi обладнання має дуже добре “чути” і точку доступу, і клієнта. На жаль, у реальному житті це не завжди можливо, тому доводиться йти на компроміси та намагатися “оживляти” напівмертві хендшейки вручну, як і було продемонстровано вище.

Глава 4. Від хендшейка – до пароля

Уважний читач вже давно зрозумів, що злом WPA навіть за наявності хендшейка і прямих рук атакуючого схожий на лотерею, організатором якої є господар точки доступу, що призначає пароль. Тепер, маючи на руках більш-менш якісний хендшейк наше наступне завдання – вгадати цей пароль, тобто. по суті виграти у лотерею. Їжаку зрозуміло, що сприятливого результату ніхто гарантувати не може, але невблаганна статистика показує, що як мінімум 20% WPA-мереж успішно зазнають злому, так що зневірятися не варто, за справу, друзі!

Насамперед треба підготувати словник. WPA-словник - це звичайний текстовий файл, що містить у кожному рядку один можливий варіант пароля. Враховуючи вимоги до паролів стандарту WPA, можливі паролі повинні мати не менше 8 і не більше 63 символів і можуть складатися тільки з цифр, латинських літер верхнього та нижнього регістру та спеціальних знаків на кшталт [email protected]#$% і т.д. (До речі такий алфавіт вважається досить великим). І якщо з нижньою межею довжини пароля все зрозуміло (не менше 8 символів і крапка), то з верхньої все не так і просто. Зламувати пароль із 63 символів за словником - абсолютно безглузде заняття, тому цілком розумно обмежитися максимальною довжиною пароля у словнику 14-16 символів. Якісний словник (для якого дано оцінку успішності результату в 20%) важить більше 2Гб і містить близько 250 млн можливих паролів з довжиною в зазначеному діапазоні 8-16 символів. Що має входити до цих комбінацій можливих паролів? По-перше, однозначно, весь восьмизначний цифровий діапазон, на який за статистикою припадає майже половина всіх паролів, що розкриваються. Адже у 8 цифр чудово вкладаються різні дати, наприклад 05121988. Повний цифровий восьмизнак має 10^8 = 100 млн комбінацій, що вже само по собі чимало. Крім того, до бойового словника вардрайвера повинні в обов'язковому порядку входити слова, що найчастіше використовуються як паролі, наприклад internet, password, qwertyuiop, імена та ін., а також їх мутації з популярними суфіксами-подовжувачами паролів (одноосібним лідером у цій галузі є звичайно суфікс 123). Тобто. Якщо пароль diana занадто короткий для відповідності стандарту WPA, винахідливий користувач найчастіше доповнить його до diana123, заодно збільшуючи таким чином (на його досвідчений погляд) таємність пароля. Таких популярних суфіксів також відомі кілька десятків.

Якщо самостійно збирати словник влом можна погуглити по ключовим словам wpa wordlist і завантажити готовий словник (не забувайте про таргетування, адже досить наївно сподіватиметься на успіх ганяючи китайський хендшейк за російським словником і навпаки) або пошукати відповідний ось у цій темці.

а ось так можна використовувати crunch щоб створювати різні комбінації з базових слів

Підготувавши якийсь словник (обзовемо його для наочності wordlist.txt) переходимо безпосередньо до підбору пароля. Запускаємо aircrack-ng з наступними параметрами:

[email protected]:~# aircrack-ng -e -b -w wordlist.txt testcap.cap

Ура! Пароль dictionary знайшовся за 3 секунди! (якби все було так просто...)

На скрині вище aircrack-ng знайшов пароль (а це було слово dictionary) лише за 3 секунди. Для цього він перебрав 3740 паролів зі швидкістю 1039 паролів в секунду. Все б нічого, але тут уважний читач має неабияк напружитися, адже раніше ми говорили про словник у 250 млн можливих паролів! Швидкий підрахунок 250 * 10 ^ 6 ділимо на 1039 і отримуємо ... близько 240 тис секунд, а це 66 годин, а це майже три доби! Саме стільки часу потрібно вашому ноутбуку для обчислення базового 2Гб словника (якщо звичайно вам не пощастить і пароль не знайдеться десь посередині процесу). Такі гігантські часові проміжки диктуються низькою швидкістю виконання розрахунків, що обумовлена високою обчислювальною складністю закладених у процедуру автентифікації WPA алгоритмів. Що вже говорити про великі словники, наприклад повний цифровий дев'ятизнак містить вже 900 млн комбінацій і вимагатиме пару тижнів обчислень щоб переконатися що (як мінімум) пароль не знайдено:)

Така лузерська ситуація не могла не турбувати допитливі уми хакерів і невдовзі вихід було знайдено. Для потокових обчислень було задіяно GPU. GPU (Graphic Processing Unit) - серце вашого 3D-прискорювача, чіп із сотнями (і навіть тисячами) потокових процесорів, що дозволяє розподілити численні але елементарні операції хешування паролів і тим самим на порядки прискорити процес перебору. Щоб не бути голослівним, скажу, що розігнаний ATI RADEON HD 5870 здатний досягти швидкості в 100.000 паролів на секунду, а це порівняно з aircrack-ng вже відчутний (на два порядки) стрибок вперед.

Монстр ATI RADEON HD 6990 – 3000 шейдерів, 165.000 WPA паролів за секунду. Хто більше?

Звичайно, подібні цифри властиві лише топовим адаптерам ATI RADEON (NVIDIA зі своєю технологією CUDA поки що відверто зливає ATI у плані швидкості перебору WPA через явні архітектурні переваги останніх). Але за все доводиться платити, хороший адаптер коштує добрих грошей, та й енергії їсть чимало. До того ж треба дуже уважно стежити за розгоном і охолодженням GPU, не піддаючись на провокації тру геймерів, які женуть свої адаптери аж до появи артефактів на екрані. Адже для них артефакти (а по суті апаратні помилки обчислювачів GPU через роботу на екстремальних частотах) є лише швидкоплинним сміттям на екрані, а для нас незграбні пропущеним паролем.

У рамках статті для новачків я не буду, мабуть, заглиблюватися в нетрі налаштування ATI SDK і pyrit під лінукс (зазначу тільки, що це ще секас той:)), т.к. це цілком потягне на окрему статтю (яких є чимало в інтернетах), та й цільова аудиторія, а саме щасливі володарі топових радеонів, не така вже й велика, і цілком можуть самостійно знайти необхідний матеріал.

Як не парадоксально, для підбору WPA-паролю за допомогою GPU найкраще підходить Windows. Справа в тому, що чималу роль у цьому процесі грають драйвера відеоадаптерів, Windows-версіям яких розробники приділяють значно більше уваги, ніж драйверам під Linux та інших ОС, і це не випадково, адже орієнтуються вони в основному на потреби геймерів. Підбір WPA-паролю під Windows можуть робити дві програми - комерційна Elcomsoft Wireless Security Auditor (або просто EWSA) і консольна утиліта hashcat-plus з пакету hashcat by Atom (на загальну радість віндовз-юзерів до неї є і GUI, а попросту кажучи окремий віконний інтерфейс). Використання саме цих програм ми і розглянемо далі, а заразом і порівняємо їх якісні характеристики, а саме це буде швидкість перебору, яку розвиватиме кожна з них в рівних умовах, а саме на тому самому комп'ютері з одними і тими ж драйверами і одним і тим самим словником.

Почати потрібно з пошуку та встановлення останньої версії драйверів для вашої відеокарти (ну або як мінімум переконатися, що у вас вже встановлена свіжа версія). Прихильники зелених відеоадаптерів повинні відвідати www.nvidia.com, червоні ж йдуть по-старому на www.ati.com, де вибравши зі списку свою модель GPU ви можете завантажити драйвери для своєї версії Windows. Не приділятиму багато уваги процедурі встановлення драйверів, напевно ви це вже робили раніше, і не один раз.

EWSA можна знайти (і купити) на сайті розробників - www.elcomsoft.com, тільки врахуйте що пробна безкоштовна версіяз чуток не показує знайдений пароль. Встановлення та налаштування EWSA не повинні завдати особливого клопоту, можна відразу в меню вибрати російську мову, в налаштуваннях GPU переконайтеся, що ваші GPU видно програмі та обрані галочками (якщо GPU у списку не видно - у вас явно проблема з драйверами), а також вкажіть програмі ваші словники у налаштуваннях словників.

Запрягаємо всіх конячок.

Тиснемо "Імпорт даних -> Імпортувати файл TCPDUMP" і вибираємо *.cap-файл з хендшейком (програма їх перевірить і запропонує відзначити ті, які ми хочемо атакувати), після чого можна сміливо тиснути "Запустити атаку -> Атака за словником":

EWSA отакуе (ну що за швидкість...)

У цьому тесті EWSA показала швидкість лише 135.000 паролів на секунду, хоча виходячи з конфігурації заліза я очікував побачити цифру не менше 350 тисяч.

Порівняємо роботу EWSA з її по-справжньому безкоштовним конкурентом – hashcat-plus. Качаємо повний набір hashcat-gui (куди вже входить консольна hashcat-plus) із сайту автора та розпаковуємо архів у зручне місце (установка не потрібна). Запускаємо hashcat-gui32.exe або hashcat-gui64.exe залежно від розрядності Windows і відповідаємо на перше питання який GPU будемо використовувати - NVidia (CUDA) або ATI RADEON (варіант CPU only нас, очевидно, не влаштує).

Коли з'явиться основне вікно програми, переходимо на вкладку oclHashcat-plus (або cudaHashcat-plus у випадку з NVidia). Тут є одна тонкість - hashcat не вміє парсити EAPOL-хендшейки (загалом ніяк), і вимагає від вас викласти йому "на блюдечку" WPA-хеші в його власному форматі*.hccap. Перетворити звичайний *.cap на *.hccap можна за допомогою патченої утиліти aircrack-ng, але не завантажувати ж BT знову заради такої дрібниці! На нашу загальну радість розробник hashcat зробив зручний онлайн-конвертер, просто завантажте туди ваш *.cap-файл з хендшейком і вкажіть ESSID, якщо хендшейк у файлі є вам повернеться вже готовий до атаки *.hccap.

Рухаємося далі - вказуємо програмі наш *.hccap-файл як Hash file для атаки, у віконце Word lists додаємо файли словників (стрілками можна виставити бажаний порядок їх проходження), вибираємо WPA/WPA2 як Hash type і тиснемо на Start.

Повинно з'явитися консольне вікно із запуском вибраної ваги hashcat-plus з купою параметрів, і якщо все у порядку утиліта приступить до роботи. У процесі розрахунку можна виводити на екран поточний статус натискання клавіші 's', призупиняти процес натискання 'p' або перервати після натискання 'q'. Якщо hashcat-plus раптом знайде пароль, вона вас обов'язково з ним ознайомить.

Результат – 392.000 паролів за секунду! І це дуже добре узгоджується з теоретичною передбачуваною швидкістю, з конфігурації системи.

Я не затятий прихильник або противник EWSA або hashcat-plus. Однак цей тест переконливо показує, що hashcat-plus набагато краще масштабуємо у разі використання кількох GPU одночасно. Вибір за вами.

Розділ 5. Підключаємось!

Розділ у розробці...

Глава 6. Основні міфи та помилки користувачів Wi-Fi

Помилка перша - "А навіщо ставити пароль на вай-фай, у мене все одно безліміт, нехай люди користуються."

Тільки не забувайте, що у відкритій мережі весь ваш трафік видно зовні (включаючи всякі цікаві моменти), крім того ви можете потім втомитися давати свідчення людям у погонах, коли хтось щось напише, та ще й з вашого IP. Сподіваюся, цих причин вже цілком достатньо, щоб поставити пароль на свій Wi-Fi.

Помилка друга - "Я використовую WPA2, його не зламати".

Це питання ми вже обговорювали в гл.2, але не зайвим буде повторити ще раз. WPA-PSK та WPA2-PSK мають однакові алгоритми аутентифікації, відмінність тільки в тому, що у WPA2 реалізований більш надійний алгоритм шифрування трафіку AES замість проблемного TKIP. Тому і зламується пароль однаково, що для WPA-PSK, що і для WPA2-PSK. Так що якщо ви не хочете, щоб вас зламали - використовуйте WPA2, вкладіть всю свою фантазію в довгий випадковий пароль або налаштовуйте сервер RADIUS. Крапка.

Помилка третя - "Я налаштував фільтр за мак-адресою на роутері, тепер до нього ніхто не зможе підключитися, крім мене".

Так, тільки не забувайте, що ваша MAC-адреса світиться в кожному переданому вами пакеті і, відповідно, видно сніфферу. І ніщо не завадить зловмиснику призначити своєму адаптеру вашу MAC-адресу, дочекатися поки ви покинете мережу і підключитися (за умови, що пароль він вже вирахував заздалегідь). Крім того, можливий і більш збочений спосіб, він може підслухати сесію вашої HTTP basic-авторизації, коли ви входите в адмінку вашого роутера (а пароль до адмінки при цьому передається простим текстом без шифрування), і просто додати потім ще пару MAС-адрес в таблицю дозволених.

Помилка четверта - "А я сховав свою мережу відключивши SSID Broadcast в налаштуваннях роутера, тепер точно не зламаєш, ви ж не знаєте назви моєї мережі".

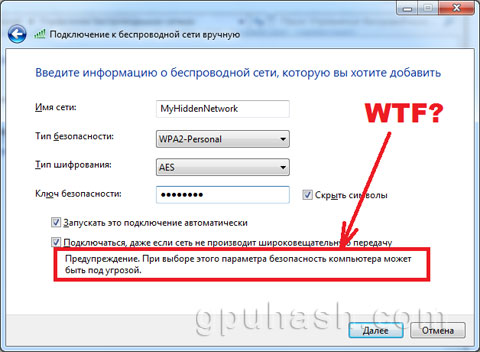

Цей спосіб (а саме відключення передачі роутером широкомовних Beacon frames з рекламою можливостей вашої бездротової мережі) був би просто ідеальним захистом (нагадаю, у WPA ESSID мережі нарівні з паролем бере участь у процедурі хешування, і сховавши ESSID ви б знезброїли зломщика), якби не одне ”але”. Для кращого розуміння цього "але" давайте на реальному прикладі налаштуємо "сховану" мережу на роутері (назвемо її MyHiddenNetwork для прикладу) і підключимося до неї. Для підключення до "схованої" бездротової мережі в Windows потрібно створити її профіль, де доведеться вказати всі її параметри - назву мережі, тип безпеки, пароль. Стоп, а що це за дивна приписка на скріншоті внизу?

Тепер давайте підключимося до нашої “захованої” мережі та подивимося, що при цьому відбувається в ефірі:

Цікаво, так? Клієнт намагається знайти роутер, використовуючи його так надійно “захований” ESSID за допомогою Probe request, і той відповідає взаємністю! Мало того, що ESSID видно як на долоні, до того ж де б ви не знаходилися, ваш ноутбук постійно довбатиме Probe request-и в ефір, розповідаючи всім навколо, що ви є щасливим власником підключення до "схованої" мережі MyHiddenNetwork. Ось така безпека, бро.

Помилка п'ята - "Незабаром у мене докачаються WPA Rainbow Tables 34Gb і я зламаю будь-який WPA без будь-яких GPU".

Райдужні таблиці (Rainbow Tables) - це новий спосіб злому і заміна GPU. Райдужні таблиці лише дозволяють заощадити трохи часу та електрики за рахунок запису результатів розрахунку згорток ESSID+пароль для всіх паролів зі словника на жорсткий диск у файл або в базу даних. Розмірник такого файлу (за відповідного словника) виходить досить пристойний, а генерувати його треба для кожного ESSID-а свій. Тому застосування райдужних таблиць має сенс тільки при конвейєрній обробці хендшейків, та й то тільки для першої десятки, сотні, тисячі популярних ESSID-ів (потрібне підкреслити залежно від обсягу дисків). Профіт від райдужних таблиць - у швидкості обчислень (разів на десять вище ніж рахувати на GPU). Але пароль все одно має бути у словнику, нікуди від цього не подітися.

Замість епілогу

Я не ставив за мету своєї статті підготувати з рядового читача супер-професіонала зі злому бездротових мереж і тим самим завдати непоправної шкоди народному господарству країни. Ті, кому це потрібно, і самі можуть знайти всю необхідну інформацію в інтернеті. Метою статті скоріше було привернення уваги до загальних (хоч і давно відомих) проблем безпеки бездротових мереж. Будь ласка, використовуйте отриману інформацію лише за призначенням – для перевірки безпеки своїх власних мереж і ніяк інакше.

Мета курсу – практичне вивчення питань безпеки та особливостей захисту бездротових мереж. У програмі раціонально чергуються систематизовані теоретичні відомості та практичні роботи слухачів під керівництвом досвідченого інструктора. Теоретична частина курсу включає базові відомості з архітектури бездротових мереж, а також стандартів і механізмів захисту, що є в цій галузі, вбудованим в обладнання для побудови бездротових мереж. Крім того, пропонується ефективна методика інтеграції бездротової мережі з наявною мережевою інфраструктурою, яка враховує всі аспекти безпеки. Більше 50% навчального часу приділяється практичним роботам на спеціально підготовлених стендах, що ілюструють різні рішення щодо захисту бездротових мереж.

У процесі навчання слухачі набувають навичок роботи з програмами NetStumbler, Kismet, AirSnort, aircrack та іншими інструментами моніторингу бездротових мереж. Особлива увага приділяється питанням застосування найпоширеніших інструментів аудиту бездротових мереж, як комерційних, і вільно поширюваних.

Аудиторія

- Системні та мережеві адміністратори, відповідальні за безпеку комп'ютерних мереж.

- Фахівці організацій, де планується використання бездротових технологій.

- Адміністратори інформаційної безпеки.

Попередня підготовка

Базові знання з мережевих технологій, основних протоколів та служб стека TCP/IP, навички роботи з операційними системами(ОС) Windows 2003 та Linux. Вітається знання сучасних технологій та протоколів захисту: VPN, PKI, IPSec.

Ви можете перевірити знання протоколів стека TCP/IP, запитавши в Навчальному центрі тест для самоперевірки.

В результаті навчання

Ви отримаєте знання:

- з архітектури бездротових мереж;

- про наявні механізми захисту, вбудовані в обладнання для бездротових мереж;

- щодо використання додаткових механізмів захисту бездротових мереж;

- за особливостями застосування систем виявлення атак та сканерів безпеки у бездротових мережах;

- з проблем безпеки, пов'язаних із використанням Bluetooth-пристроїв.

Ви зможете:

- задіяти базові механізми захисту даних у бездротових мережах;

- підвищити захищеність бездротової мережі, використовуючи технології VPN та IEEE802.1х;

- здійснювати моніторинг бездротових мереж;

- виконувати аудит безпеки бездротових мереж.

Пакет слухача

- Фірмовий навчальний посібник.

- Версії основних засобів захисту, що розглядаються в курсі, додаткова та Довідкова інформаціяна тематику курсу в електронному вигляді.

Додатково

Після успішного складання заліку випускники отримують свідоцтва Навчального центру «Інформзахист».

Навчання на даному курсі враховується при отриманні в Навчальному центрі «Інформзахист» документів встановленого зразка про навчання за додатковими професійними програмами інформаційної безпеки.

Випускники можуть отримувати безкоштовні консультації спеціалістів Навчального центру пройденого курсу.

Програма курсу

- Бездротові технології: загальні відомості.Вступ. Стандарт 802.11 та «субстандарти». Обладнання та архітектура бездротових мереж. Загрози, пов'язані з бездротовими мережами. Робота із програмою NetStumbler. Виявлення та підключення до бездротової мережі (практика).

- Базові механізми захисту даних у бездротових мережах.Фільтрування на основі МАС-адрес. Несанкціоноване підключення до точки доступу, яка використовує розмежування доступу за адресами MAC (практика). Використання механізмів захисту, вбудованих у точки доступу. Протокол WEP, його переваги та недоліки. Програми Kismet та AirSnort. Використання WEP, зламування ключа WEP (практика).

- Захист бездротової мережі на мережному рівні.Виділення бездротової мережі в окремий сегмент. Використання IPSec для захисту бездротових трафіку (практика). Захист бездротового сегмента за допомогою L2TP. Застосування технологій VPN для захисту бездротової мережі (практика).

- Стандарти WPA (Wi-Fi Protected Access) та 802.11i. Стандарт IEEE802.1х. Протоколи аутентифікації EAP, PEAP. Побудова мережевої інфраструктури з урахуванням рекомендацій стандарту IEEE802.1х (практика). Протокол TKIP, метод Michael та технологія WPA. Стандарт 802.11.

- Виявлення атак у бездротових мережах.Типи бездротових атак. Збір інформації про бездротові мережі (war driving). Відмова у обслуговуванні. MAC address spoofing. Атаки на механізм автентифікації 802.1х. Атаки на клієнтів бездротових мереж Архітектура та особливості систем виявлення бездротових атак Виявлення несанкціонованих точок доступу та бездротових клієнтів. Захист клієнтів бездротової мережі (практика). Моніторинг безпеки бездротової мережі

- Аналіз безпеки бездротових мереж.Специфіка та методологія оцінки захищеності бездротових мереж. Інструментарій та послідовність дій. Збір інформації про бездротову мережу, визначення топології.

- Мережі WPAN. Безпека Bluetooth.Стандарти WPAN. Архітектура Bluetooth. Режими роботи Bluetooth-пристроїв. Пошук пристроїв Bluetooth за допомогою різних інструментів. Уразливості пристроїв Bluetooth, інструменти для їх виявлення.

Захист бездротових комунікацій (для адміністратора ІБ, спеціаліста відділу ІБ, аналітика з питань ІБ)