ウイルスから身を守る方法PetyaA."Misha":Petyaの親友は別のトロイの木馬です-wimagach

グループ-IB28.06.201717:18

2648

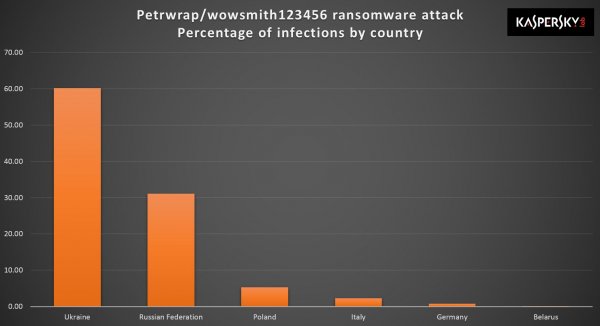

6月27日、ウクライナ、ロシア、および世界の他のいくつかの国で、Petya暗号化ロッカーの新しい変更を使用して大規模なサイバー攻撃が記録されました。

ウイルスの拡大は、spivrobitnikіv企業の電子メールアドレスへの追加のフィッシング配布のために送信されます。 粗雑な預金の入力後、ターゲットコンピュータは暗号化されたファイルから感染します。

添付ファイルであるかどうか-.doc、.docx、.xls、.xlsx、.rtfおよびその他の形式のファイル マイクロソフトオフィス shkidlivyvmistに復讐することができます。 添付ファイルがPetyaウイルスに感染すると、マルウェアがウイルス侵入CVE-2017-0199の方法でインストールされます。

ウイルスは感染後30〜40分でチェックし(延長のため)、その後Petyaはローカルファイルを暗号化します。

復号化のために、zdirniksはビットコインからインターネットギャンブラーに300ドルの償還を請求します。

犠牲者

最初の2年間で、エネルギー、電気通信、および金融会社が攻撃されました。その結果、全世界で100を超える企業が感染しました。-ロシアから:ロスネフチ、バシネフチ、ホームクレジットバンク、エブラズなど。

-ウクライナ: "Zaporizhzhyaoblenergo"、 "Dniproenergo"、 "Dniprovska Electric Power System"、Mondelez International、Oschadbank、Mars、 "Nova Poshta"、Nivea、TESA、Kyiv Metro、ウクライナのコンピューターユニット、Auchanストア、ウクライナのオペレーター( "Kyivstar "、LifeCell、" Ukrtelecom "、Privatbank、空港"Borispil"など。

-世界:アメリカのバイオ医薬品大手のメルク、マースク、インド、オーストラリア、エストニアなどの企業。

ザキストのために何を成長させる必要がありますか?

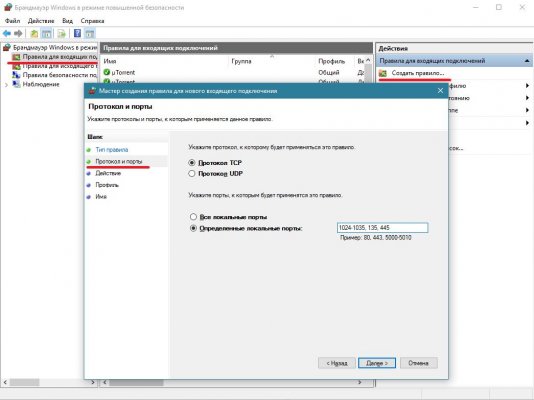

1.mimikatzと技術者がWindowsシステムで特権を向上させる方法に慣れます。2.パッチKB2871997をインストールします。

3.レジストリキー:HKEY_LOCAL_MACHINE / SYSTEM / CurrentControlSet / Control / SecurityProviders / WDigest/UseLogonCredentialを0に設定します。

4.すべてのワークステーションと異なるサーバーのローカル管理者のパスワードを変更します。

5.ドメイン内の特権検死官(システム管理者)のすべてのパスワードを負に変更します。

6. CVE-2017-0199およびEternalBlue(MS17-010)のパッチをインストールします。

7.悪臭を放つ必要のないすべての人から管理者権限を緊急に削除します。

8.ショートリスターがラップトップをLOMに接続することを許可しないでください。ドックは、merezhіのすべてのコンピューターにパッチが適用されていません。

9.すべての重要なシステムの定期的なバックアップを作成します。 理想的には、vikoristovyteはオプションを侮辱します-あなたの鼻の暗闇の中でバックアップします。

10.ゼロトラストポリシーを実装し、spivrobitniksのセキュリティトレーニングを実施します。

11.MerezhaでSMBv1を無効にします。

12. Microsoft TechnicalSecurityNotificationsを購読します。 1.あなたは悪人を後援します。

2.身代金を支払った後、更新された賛辞が静かであるという証拠はありません。

多くのインターネットアマチュアは、あなたが疑わしい側に行かず、未知のメッセージに行かないことを本当に気にしません。ウイルスを「悪」にする可能性はありません。 「残念ながら、そうではありません」とDriverPack社は述べています(プラットフォーム上でドライバーを使用してロボットを自動化することに取り組んでいます マイクロソフトウィンドウズ。 -約 編)。 「新世代のウイルスは異なることが知られています。悪臭はそれ自体を独立して活性化し、プロトコルの1つに代わって耽溺します。」 Z-pomіzhそれらとPetya。 ノートンライフロック(ウイルス対策ソフトウェアを配布しているアメリカの会社-編)に敬意を表して、Petyaは2016年から運営されています。 また、軸がアクティブになる頻度は低くなります。 それは本当です、あなたはペティアを呼ぶことができません。 Kaspersky Labでは、このトロイの木馬はExPetrと呼ばれ、明確ではありますが、最後のPetyaも同様であることが確認されています。 そして、シスコの会社(サイバーセキュリティを含むハイテクノロジーを専門とするアメリカの会社。-編)では、新しいウイルスビマガッハはNyetyaと呼ばれていました。

安全ではないものは何ですか?

「Petya」という名前を付けないと、問題は解決します。 「ウイルスの拡大は、フィッシングが電子メールアドレスに広がるのを助けるでしょう」とGroup-IB( ロシアの会社サイバー犯罪との戦いを専門とする人-約 編)。 -粗悪な預金の入力後、暗号化されたファイルからターゲットコンピュータの感染が検出されます。 添付ファイルであるかどうか-.doc、.docx、.xls、.xlsx、.rtfおよびその他のファイル Microsoftフォーマット Officeは機密コンテンツに対して報復することができます。」 シスコは、ウイルスが脳を暗号化すると付け加えた エキサイティングな記録コンピューター(「zmist」と言う人もいるかもしれません ハードドライブ).

企業ネットワークを探している場合、すべてに感染するために必要な「感染」コンピュータは1台だけです。 「発売後 ファイルコンピュータを再起動するタスクが作成されており、1〜2年の予定であり、その時点でOSの実装を実現できます。PositiveTechnologies(ロシアの専門企業)を後押しする必要があります。サイバーセキュリティで。-約編)。 -ただし、ファイルを解読することはできません。 完了ではなく更新には秘密鍵の知識が必要であるため、鍵を知らなければ更新することはできません。」

残念ながら、専門家は、ツールを入力することでPetyaが静かなインフラストラクチャでの練習を節約できること、WannaCryレッスンに保険がかけられ、インストールされたセキュリティアップデートがインストールされ、フローリングの暗号化機能が効果的であることも発見しました。

ヤクロビティそう、schobi Petyaはproyshovではないのですか?

そのような攻撃の犠牲にならないためには、そもそもPZをにアップグレードする必要があります 現在のバージョン、zokrema、すべてを挿入 実際の更新 MSWindows。 「MicrosoftTechnicalSecurityNotificationsを購読する」は、Group-IBの喜びです。 マイクロソフトが緊急の脅威の経路を分析することを保証するために、会社は必要な更新をインストールします。 スピーチの前に、マイクロソフトのロシアのニュースリリースで、アンチウイルスソフトウェアがウイルスウイルスを検出し、新しいものから保護することがすでに発表されていました。

さらに、DriverPackでは、攻撃の結果がより深刻であることが判明したことが示されています。 マイクロソフト前例のないかぎ針編みに行きました-借りたもののアップデートを発行しました Windowsの微調整 xp。 Tseは、攻撃の脅威の下で、すべてのコンピューターがSMBプロトコルをサポートすることがわかっていることを意味します。 フェンシングプロトコル、1983年のrociに登場しました。 -約ed。)および更新を停止せずに。 「deyakіkoristuvachіtremayutnepovlennymikom'yuteriroki roki」、-「KasperskyLab」V'yacheslavZakorzhevskyのウイルス対策レポートkerіvnikvіddіlu。 ただし、アップデートはまだ恥ずかしがり屋ですが、このプロセスと並行して、シスコはセキュリティ戦略の基本的な規定をセキュリティに導入できることを嬉しく思います。 バックアップキーデータ。

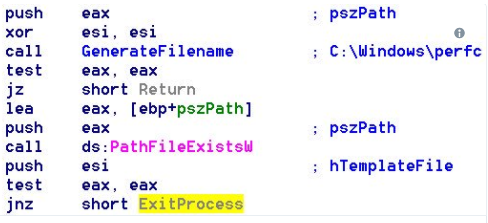

のためのSche dodatkovogo zakhistu Petyaの小売業者は、コンピューター上に偽のファイルを作成することを推奨しています。 Socremaは、Twitterの会社Symantecに書いているように、ウイルスから身を守るために、perfcというファイルを作成し、ドライブCのWindowsフォルダーに拡散する必要があります。コンピューターに侵入すると、ウイルスはシステムをチェックします。感染の存在、およびそのようなファイルが模倣されます。 メモ帳プログラムでファイルを作成できます。 ドキュメントの名前から、extension.txtを削除する必要があります。

YakschoPetyaはまだ来ます

Nasampered、エキスパート 情報技術ウイルスがまだコンピュータをブロックしているので、医療従事者にペニーを支払うことはお勧めしません。 さらに、それはハイテクな理由では説明されていません。 「porushniksの住所はすでにブロックされており、ファイルを復号化するための鍵は支払い時に持ち去られることはありません」とPositiveTechnologiesは述べているようです。 それと一瞬で、彼らはカスペルスキーから稼ぎます。フィッシング詐欺師にペニーを与えるように、ウイルスの増殖は少なくなります。 「Merezhの暗号化幅を保護するために、感染していない他のコンピューターの電源を切り、Merezhの感染ノードをオンにして、侵害されたシステムのイメージを撮ることをお勧めします」と、PositiveTechnologiesは具体的な推奨事項を示しています。

さらに、コンピューター上のデータはすでに暗号化されていますが、攻撃されないようにすることをお勧めします。 「復号化が可能になり、ファイルの一部を復号化する場合でも、アドオンが将来の復号化を復号化する可能性が高くなります」とKasperskyLabのV'yacheslavZakorzhevsky氏は述べています。 「高齢者がファイルを復号化する方法を知っている場合、ブロックされたデータは将来更新される可能性があります」-PositiveTechnologiesのリーダー。 見つけようとするためにZakorzhevskyをパン バックアップコピー、yakschoє。

「Spivati」の近くのSkіlki?

Kaspersky Labは、インターネット攻撃のためのshkidliviプログラムの数が6,000のスピーチに圧倒され、さらに、それらの半分以上が2017年の最初の6か月に登場したと言われました。 そして、合計で、世界には60億を超えるインターネットの別棟が接続されています。 Zakorzhevskyの言葉の裏側で、世界のサイバー脅威の強度は今日変化していますが、それでもそれほどではありません。 攻撃の地理はより急速に変化しています。 私はまだその国民の聖人を達成するための時間をサイバー統計に追加します。

市場に適用される市場の主な重力 情報セキュリティーє世界中の攻撃の数をリアルタイムで示すオンラインマップ。 これらのデータは、他のアンチウイルスを自分たちに組み込んだcoristuvachivのデータに基づいています。 Vyacheslav Zakorzhevsky rozpoviv、専門家によるそのような地図の読み方、およびフィッシングやその他の「悪意のある」ものの「拡散者」として、より多くのホスティング会社を廃止しました。

DriverPackによると、私は前に安全になります コンピュータウイルスロシアのcoristuvachsの35%以上。 「最大の脅威は、インストールされていないWindows10よりも若いオペレーティングシステムによって引き起こされます。 更新を停止します Microsoftと入力し、奪う vodkritimi porti SMB」、-高度な専門家。 同社の分析データによると、従業員の18%以上がライセンスのないWindows OSを使用しており、脅威にさらされて自動的にインストールされ、23%がサービスをオンにしています。 WindowsUpdateまた、6%のコンピューターには、原則として更新が許可されていない古いオペレーティングシステムがインストールされています。

[2017年5月28日更新]

PetyaとMishkoは親友です。 悪臭を一度に鳴らします。 つまり、あなたは小さな子供向けのおとぎ話を読んでいるのではなく、カスペルスキーのブログを読んでいます。 そのため、カップルが使用する「Petya」と「Misha」(すべてのトロイの木馬)vimagachiは、1つのインストールパッケージで提供されます。

あなたが定期的に私たちのブログを読んで、世界にあるサイバーセキュリティをフォローしているなら、あなたはすでにペティアについて知っています。 春に、2つの投稿を公開しました。1つはコーデックとその仕組みを説明し、もう1つはTwitterkoristuvachによって作成されたニックネームの復号化機能について説明しました。 レオストーン、「Petya」が到達できるファイルを復号化できます。

並外れた創造物への穂軸の「Petya」:他のトロイの木馬のvіdminu-vimagachi、特定の拡張子を持つファイルではなく、ファイルのメインテーブルであるcimroblyachiを暗号化する 全体 ハードドライブ vikoristannyaには完全に不適切です。 また、ペティアの犠牲者に身代金を支払うために、別のコンピューターが必要です。

Petyaに会いましょう。 Petya-ディスク上のファイルのメインテーブルを暗号化するzdirnik。 ヤクペティアにならないでください! https://t.co/hks24hClKo

彼の放浪の問い合わせのために、「Petya」は管理者の権利を必要とします。 まるでkoristuvachが彼らのトロイの木馬を見なかったかのように、開くボタンをクリックしたので、「Petya」は無力になりました。 明らかに、トロイの木馬の作成者は支配していませんでした、そして悪臭はスピルニックの「ペティ」-「ミシャ」を予測しました。

「ペティア」と「ミシャ」には2つの権威の鍵があります。 「Petya」は、「Misha」が曲ファイルのみを暗号化するのと同じように、ハードディスクの犠牲者を再び救うことができます。 反対側から見ると、「Petya」には管理者の権限が必要ですが、「Mishe」軸には必要ありません。 不潔な若者たちは、一方が他方を補完するように、2人が素晴らしいパートナーになるだろうと嘘をついた。

「Misha」は、従来のtrojanzdirnikに似ています。 これは、被害者のコンピュータ上のデータを暗号化するためのAES標準です。 Bleeping Computer blozには、トロイの木馬が暗号化されたファイルの名前にいくつかの文字の拡張子を追加するという情報があります。 たとえば、このランクでは、test.txtファイルはtest.txt.7GP3になります。

これで、「Petya」は管理者権限を奪うことができないため、「Misha」が感染したマシンにインストールされます。 だからそれをしなさい:https://t.co/vHxU63qASb

「Misha」は非ギャモンの欲求を持っています-それは.exeを含む匿名ファイルを暗号化します。 このように、新しいトロイの木馬は、koristuvachsがコンピューター上でプログラムを実行することを許可しません。 1つの責任:暗号化プロセス「Misha」は無視します Windowsフォルダブラウザファイルをクリーンアップするフォルダ。 巻物が完成すると、「みしゃ」は2つのファイルを作成し、指示に従って料金を支払うことができます。 悪臭の名前は次のようになります:YOUR_FILES_ARE_ENCRYPTED.HTMLおよびYOUR_FILES_ARE_ENCRYPTED.TXT。

「Petya」と「Misha」は、被害者のコンピューターで追加のフィッシングメールに使用され、添付の「履歴書」から候補タイプのシートに入れられます。 たとえば、このトロイの木馬はPDFBewerbungsmappe.exeというファイルに表示されます(ドイツ語では「ジョブのPDFアプリケーション」と翻訳できます)。 ファイル名にドイツ語を使用し、マルウェアがどのように拡散しているかは、悪意のある人物とドイツの企業や企業の方法を示唆しています。

被害者が.exeファイルを開いて不可分のカップルに復讐しようとすると、プログラム管理者権限を与えるためにCloud RecordsControlServiceが画面に表示されます。

koristuvachを選択していなかった場合は、すでに再生していました。「so」というサウンドの場合は、「nі」などのハードドライブに「Petya」が使用され、スニーク「Misha」のファイルが使用されます。 。

すでに述べたように、「Petya」の弟は貪欲なタイプです。彼は最大2ビットコイン(1.93)で勝利を購入します。これは、現時点では約875ドルに相当します。

衛生的なデュエットの作成者がロシアの土地を離れる可能性は低いことに注意してください。トロイの木馬はロシアの名前を付けたいと思っていますが、元の「Mishu」では名前はMishaではなくMischaです。 中央の文字「c」は、暗号スイートの作成者がロシア語の名前を音訳するための規則を十分に認識していないことを示しています。

残念ですが、これまで誰も「ミシャ」の犠牲者を助けた楽器を見たことがありません。 「Petya」によって処理されたファイルをダウンロードする唯一の方法は、予備のPCと、コンピューターを備えたロボットの追加が必要な場合に使用します。

この順番で、「Petya」、「Misha」、または新しい「Vas」のように犠牲にならないように、次の場所に来ることをお勧めします。

1. バックアップコピーを作成し、さらに、yaknaychastіsheとretelnіshe。 同時にファイルをバックアップすると、cyber-vimagesをどこにでも送信できます。

2. 誰にも嘘をつかないで、起こりうる脅威について常に覚えておいてください。 Extension.exeの候補者を再開しますか? うーん、もっと不審に見えます。 vartoyogovіdkrivatiしないでください。 むしろ、すべての作業ファイルを保護し、低くします。

ろくでなしは暗号を作成しました-Mischaのパートナー#ransomwareのためのzdirnikPetya

憲法記念日の前の27日、ウクライナ全土が未知のハッカーの打撃を受けてつまずきました。 Petyaという名前のウイルスが攻撃している 企業資産銀行、ZMI、さまざまな企業、当局、サッカークラブ、携帯電話会社。

9月28日、閣僚会議は、企業構造および政府機関に対する大規模なハッカー攻撃が発表されたと発表しました。

ウイルス-vimagachについては、以前のように、それほど豊富ではありませんでしたが、fakhivtsの利益のために、彼らはキルカを声に出しました ワイルドな方法ウイルス「Kraina」に対する防御は、それらの中で最も効果的な3つを選択しました。

fahіvtsіが推測する人と一緒に、schovydalitiウイルスはvdasではなくvzhezvezhennogopristroyです。 コンピュータは本質的にそれ自体を非実用的なプラスチック片に変えます。 したがって、fahіvtsіはハッカーのアカウントで「wikup」することを喜ばせません、破片は愚かです。

アンチウイルス

IT-fahivtsivの言葉の裏には、アンチウイルスをobov'yazkovokoristuvatisyaする必要があります。 このPetyaウイルスがAvastをブロックしている場合は、KasperskyAnti-Virusをブロックしないでください。

IT担当者はダウンロードしないでください サードパーティプログラムそのファイル。 社会主義の環境からのメッセージを含め、疑わしいメッセージを求めてはいけません。 悪臭は特にあなたがcoristuvachsについて知らないもののようなものです。

一部の感染した葉では、たとえば、ウイルスの作成者をマスクすることができます。 財政サービスからのpіdシート。

情報政策大臣の執り成しであるDmytroZolotukhinは、そのようなシートの尻を公開しました。 このようなことを言う方法-開始 ショートプログラムコンピューター上のすべてのデータを暗号化します。 クリエイター Petyaウイルスに狡猾なところに行き、フィッシングリストがsponkatikoristuvachavіdkritiyogoの罪を犯していることを確認します。

たとえば、大臣の執り成しが公開したスクリーンショットでは、ハッカーが税金の不払いについて、まるで財政サービスから起こったかのように話していたことが明らかです。 感染した預金がシートに添付されていたが、それはビジネスマンからのメッセンジャーのようだった。

写真:facebook.com/dzolotukhin

「スプリンタートリック」

Fahіvtsі会社Symantecお願いします

Petya攻撃の時点で、ファイルC:\ Windows\perfc。 そのようなファイルがすでにコンピュータ上にある場合、ウイルスは感染することなくロボットを終了させます。

このようなzahistu用のファイルをPetyaの形式で作成するには、すばらしい「メモ帳」を作成できます。 さらに、perfcファイル(拡張子なし)またはperfc.dllを作成することをお勧めします。 Fahіvtsіはまた、ウイルスが変更を加えることができないように、読み取りのためだけにファイルにアクセスできるようにします。

何「クレイナ」だと思います

私たちは最近のWannaCryの攻撃に耐えられませんでした。たとえば、世界のコンピューターネットワークのワーム、Petya.Aと呼ばれるワームウイルス-vimagachのように。 ウイルス攻撃に関する最初の情報がウクライナのインターネットリソースに掲載され、感染について報告されました コンピュータシステムウクライナのdeyakhソブリン企業。 ウイルスを攻撃する原理は類似しています。マルウェアはコンピューターロボットをブロックし、データを復号化するためにビットコインから300ドルを請求しました。 その後、暗号スイートは、ウクライナ、ロシア、および全世界の数百近くの国有企業および民間企業に打撃を与えたことが判明しました。

これはどんな動物ですか?

2016年の兆候であるPetya.Aウイルスが攻撃されていることに注意するために、ファクシミリの数が多いことが重要です。 ハーブ感染の同様のスキームに関係なく、WannaCryには適用できません。カスペルスキーの脅威の研究と分析のためのグローバルセンターの責任者、Costin Raiu デジタル署名マイクロソフトとネイティブになりすます Windowsプログラム。 を教え 新しいバージョン Petya.Aマルウェアのうち、18個のワームがコンパイルされました。

Kaspersky Labは、Wicklicanの攻撃がPetya.AまたはPetya.Cウイルスによって実行されたという事実に疑問を投げかけました。

« ソフトウェア製品「KasperskyLab」は、UDSと同じ低速ソフトウェアであるDangeroundObject.Multi.Genericを検出します。 今のところ、現時点でのデータを提供しました。この暗号化キーは、shkidlivy PZのファミリで、「-V'yacheslav Zakorzhevsky、「KasperskyLab」のウイルス対策レポートの認証者」の初期まで残すことはできません。ウイルスの改変に関する外国の専門家は、NotPetyaというニックネームを付けています。 Yak i WannaCry、Vіnvikoristovyは、WMIおよびPsExecシステムツール管理を通じてEternalBlue(CVE-2017-0144)に影響を与えます。 ヨーゴハーブリーダーのように、新しい遠方のビミカッチでは、静脈が豊かに細くなり、rozpovsyudzhennyaの非人称自動化された方法があります。

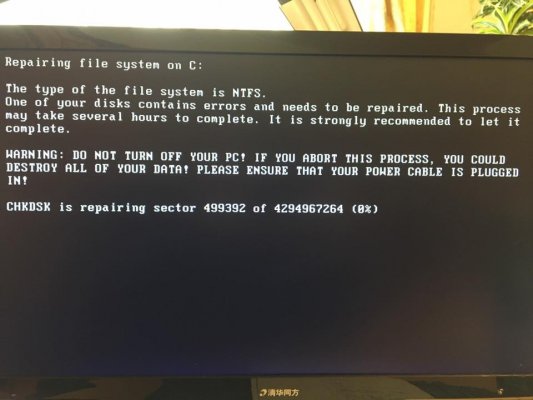

感染が最も少ない1台のコンピューターのように、ウイルスは現在の時間を知っています。最初に攻撃が軽減されたときは、すべてに適しています。 より多くの量接続されたPC。 その後、ローカルに接続されたNTFSディスクのマスターファイルテーブル(MFT)を暗号化し、ワークステーションまたはサーバーのマスターキャプチャレコード(MBR)を変更し、コンピューターを再起動します。その後、ダミーのCHDSKディスク変換手順で画面が表示されます。 1時間の間に、ハードディスク全体の代わりに暗号化を開始するpratsyuvati暗号を修復します。 その結果、画面の大部分がブロックされます。

感染の規模

首都と地域の両方で、ウクライナのエネルギー会社は、ロボットコンピュータシステムの最初の問題でした。 このウイルスは、OschadbankやPrivatBankを含むいくつかの銀行のコンピューターをブロックしていることを発見し、その後、ウクライナ国立銀行は、ウクライナの銀行システムのロボットの中断の可能性について公式の警告を発表しました。「サイバー攻撃の結果として、銀行は顧客へのサービス提供とその後の銀行業務で問題を抱えている可能性があります。 同時に、金融セクターはセキュリティと保護のために強化されました ハッカー攻撃市場のすべての参加者。 NBUは状況を監視し、銀行システムのサイバー防御にインラインミルについて通知します」とNBUは通知しました。

ウイルスがヒットしたことが後で知られました 携帯電話会社 Kyivstar、lifecell、Ukrtelecom、速達サービス ノヴァポシュタ」、「アントノフ」プラント、「ボルィースピリ」空港、「ウクライナ鉄道」、省庁、テレビチャンネル、キエフメトロのナビゲーション、新しいもののターミナルの感染を防ぎます。 裕福な国有企業や企業のすべてのサイトで、それらはアクセスできないことが判明しました。 この攻撃は、WebサイトもオンになっているChornobylAESにも影響を及ぼしました。

![]()

ウクライナの集団感染の原因の1つであるЄ入院 ソフトウェアのセキュリティスキンにインストールされた、財務認識のためのM.E.Doc 州の組織。 その拡張nibitovikoristovuvavrazlivіstプログラムのためのウイルスはhоvlennyaїїbasiをpіdしました。 ウクライナが他の国で最も苦しんだ理由を説明できますか。

ロシアでは、Petya.A/Petya.Cウイルスによる攻撃の規模はそれほど重要ではありませんでした。 ロスネフチとバシネフチが最初の犠牲者であり、ロスネフチの代表者がこの情報を求めました。 ロシア中央銀行は、ロボット銀行システムの故障の恐れはないと宣言しており、ウイルスに感染した金融機関のほんの数例でした。 ZMIはホームクレジットバンクへの攻撃と敗北について書いた コンピューターシステム冶金会社エブラズ。 ウイルス攻撃の犠牲者は、火星、ニベア、チョコレートメーカーのアルペンゴールド-モンデリーズインターナショナルなどであることが計画されていました。

ウクライナとロシアがウイルス攻撃について報告した後、ポーランド、イタリア、ドイツ、スペイン、フランス、デンマーク、オランダ、インド、その他の国からの外国人が報告を始めました。 偽物によると、このウイルスはウクライナとロシアの何百もの企業を襲っています。 ウイルスの蔓延の規模はまだ明らかにされていません。

ウイルスPetya.A/Petya.C/NotPetyaから身を守る方法

専門家は、ウイルスビマガッハが主に Eメールアタッチメントが付いたシートのように。 ウイルスやシステムへの悪影響を検出したら、必要なファイルをダウンロードし、メインのキャプチャレコードを変更し、OSを変更して、ハードドライブ上のデータを暗号化します。ウイルスの拡散を防ぐために、ワークステーションとサーバーでSMB v1 / v2 / v3プロトコルを有効にし、命令の前に許可して、ルールを作成したTCPポート1024-1035、135、および445を閉じる必要があります。ルーターの出入り用 オペレーティング·システムまたはルーター。 さらに、残りの重要な言語を変更する必要があります Windows UpdateіMicrosoftOffice-できるだけ早く、違いについての報告があり、Microsoftオペレーティングシステムのすべてのバージョンに対して新しいパッチがリリースされます。

すでに感染したシステムでは、ウイルスは次のファイルを作成する可能性があります。

- C:\ Windows \ perfc.dat

- C:\ myguy.xls.hta

- %APPDATA%\ 10807.exe

Kaspersky Anti-Virusのサポートが必要な場合は、ダークKSNシステムに接続してSystemWatcherをアクティブ化することをお勧めします。 さらに、AppLocker関数を微調整して、名前でファイルをロックすることができます perfc.dat 、およびSysinternalsパッケージからのPSExecユーティリティの起動をブロックします。