აუდიტის ფაილი ლინუქსის წვდომისთვის. როგორ შეამოწმოთ სერვერის უსაფრთხოება და არ ინერვიულოთ სიახლეებზე. Victory Linux უსაფრთხოების გაფართოებები

ინფორმაციის დამცველი პრიორიტეტული საკვებია ნებისმიერი ბიზნესისთვის, რომელიც მუშაობს ინტერნეტში. ვირუსული ინფექცია და მავნე თავდასხმები, ისევე როგორც ინფორმაციაზე არაავტორიზებული წვდომა - ეს ყველაფერი იწვევს დიდ ფინანსურ და რეპუტაციის რისკებს. სწორედ ამიტომ, სერვერის პლატფორმის არჩევისას, ბიზნესის ოსტატებს უნდა ეწოდოს რესურსების დაცვის ეტაპი.

და იმისათვის, რომ გადახედოთ, რამდენად კარგად მუშაობს სისტემა, მასში არ არის ისეთი რამ, როგორიცაა "dir", თვეში ერთხელ მაინც რეკომენდებულია სერვერის უსაფრთხოების შემოწმება.

რა უნდა შეიყვანოთ სერვერის უსაფრთხოების აუდიტამდე

უსაფრთხოების საფრთხე შეიძლება იყოს უმნიშვნელო, ერთი შეხედვით, ფაქტორი, როგორიცაა თავად სერვერის არასწორი ინსტალაცია ან მოძველებული უსაფრთხოების პროგრამული უზრუნველყოფა. აუდიტი ეხმარება გამოავლინოს თაღლითობის სუსტი შემთხვევები და განახორციელოს საკუთარი ვიზიტები მათი მიღებისთვის, სანამ ის გახდება ინფიცირებული ან მოპარული მონაცემები.

სერვერის ადმინისტრატორი დაინსტალირებული პროგრამული უზრუნველყოფის ხელახლა გადამოწმებისთვის, შეამოწმეთ იგი დარჩენილი განახლებები, სერვერის უსაფრთხოების გაუმჯობესებისა და შეწყალების გამოყენების შეფასების, ასევე უსაფრთხოების ანალიზის გაუმჯობესების spivrobitnikiv-ის წვდომის უფლებების სხვა რესურსებზე.

როგორ მოვახდინოთ ვირტუალური ნანახი სერვერის აუდიტი საკუთარი ხელით

ვინდოუსის ან ლინუქსის პლატფორმებზე სერვერების უსაფრთხოების გადახედვა შეიძლება რთული იყოს, ვისთვისაც აუცილებელია პროგრამირების სპეციალური ცოდნა.

უსაფრთხოების მიმოხილვა შეიძლება დაიყოს რამდენიმე ეტაპად:

ფიზიკური წვდომა

Vipadku-ს vidilenim სერვერთან აქვს ფიზიკური წვდომა მესამე მხარის გარემოს სერვერზე ნაგულისხმევად, რაც უზრუნველყოფს მონაცემთა ცენტრს. Ale Koristuvach-ს შეუძლია სურვილისამებრ შეიყვანოს პაროლი BIOS-ში შესასვლელად.

შუალედური ეკრანი

PZ-ისა და პორტების უწყვეტი კონტროლისთვის აუცილებელია სათანადოდ დაფიქსირება და გაუმჯობესება Windows Firewall. Linux-ისთვის შეგიძლიათ გატეხოთ SELinux წვდომის კონტროლისთვის. თქვენ ასევე შეგიძლიათ შეუკვეთოთ Cisco ASA-ს ტექნიკის ფაიერვოლი ან Fortinet FortiGate 60D.

Ფაილების სისტემა

განახლებების ხელახალი შემოწმება

დააყენეთ სერვერი, რომ ავტომატურად გააუქმოს ინსტალაციის განახლება.

პაროლის პოლიტიკა

დასახმარებლად დააინსტალირეთ ადგილობრივი პოლიტიკა Windows უსაფრთხოება obov'yazkovo vmagati დასაკეცი პაროლები, ტერმინი їх dії, ასევე oblіkovogo ჩანაწერის დაბლოკვა dekіlkoh არც ისე შორს ავტორიზაციის ან ცარიელი პაროლის შეყვანის შემდეგ.

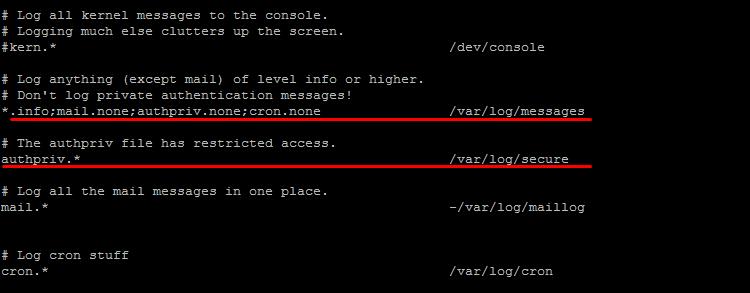

ჟურნალის კონტროლი

შეინახეთ ჟურნალის ჩანაწერები კრიტიკული ინფრასტრუქტურის სეგმენტებისთვის და რეგულარულად შეამოწმეთ ისინი.

მერეჟევა ბეზპეკა

კვანძების სეგმენტაციისა და არხის უსაფრთხოებისთვის რეკომენდებულია VPN და VLAN არჩევა.

ასევე შემდეგი ცვლილება სტანდარტული პერსონალიზაციადა გადამისამართება merezhnogo obladnannya საპორტო მომსახურება.

ტრაფიკის დაშიფვრისთვის შეგიძლიათ გამოიყენოთ IPsec სერვისი. და კრიტიკული პორტების მიმოხილვისთვის, Netstat პროგრამა.

წვდომის კონტროლი

განასხვავეთ წვდომის უფლებები მოკლე სიაში შეყვანილ ფაილებზე კრიტიკულ ფაილებზე, ჩართეთ სტუმრის წვდომა და მოკლე სიაში წვდომა ცარიელი პაროლით. Viknіt როლები და პროგრამები, yakі არ vikoristovuyutsya, სერვერზე.

სარეზერვო

იჩქარეთ ფაილების სარეზერვო ასლის სერვისით, ეს სიცოცხლისუნარიანია. არ შეინახოთ სარეზერვო ასლებიდაშიფრული. თუ თქვენ ქირაობთ სერვერს, შეგიძლიათ აირჩიოთ ადგილი სარეზერვო ასლისთვის.

მონაცემთა ბაზებზე წვდომა

კრიტიკულად მნიშვნელოვანი მონაცემთა ბაზები უნდა იყოს შენახული სხვადასხვა SQL სერვერებზე. აუცილებელია გაშვების დაწყება კორისტუვაჩის სახელის მიხედვით მინიმალური ცვლილებებით, ან ადრე კონფიგურირებული IP-მისამართების თეთრი სიის სახით.

ანტივირუსული ზახისტი

რობოტული სერვერისთვის ვინდოუსის ინსტალაციამუშაობისას რეკომენდებულია ანტივირუსული firmware, რომელიც ავტომატურად განახლდება ფარიკაობა. ამისთვის Linux-ის ინსტალაციაანტივირუსი არ არის საჭირო სერვერის უსაფრთხოების რეგულარული მონიტორინგისთვის და არაავტორიზებული წვდომის კონტროლისთვის. ვისთვისაც შეგიძლიათ გამოიყენოთ Tiger უტილიტა.

ასეთი აუდიტი თვეში ერთხელ დაგეხმარებათ გადახედოთ სერვერის მუშაობის სისწორეს, შეამციროთ შეუსაბამობა და გააკონტროლოთ ინფრასტრუქტურის უსაფრთხოება.

Linux სერვერის უსაფრთხოება შეიძლება კიდევ უფრო მნიშვნელოვანი იყოს თქვენი მონაცემების, ინტელექტუალური ძალისა და ქურდების ხელში მყოფი საათის დასაცავად. სისტემის ადმინისტრატორი პასუხისმგებელია Linux ოპერაციული სისტემის უსაფრთხოებაზე. ამ სტატიაში ჩვენ შეგვიძლია შევხედოთ ოცი გამოსვლას, თითქოს საჭირო იყო იმუშაოთ თქვენს Linux ოპერაციულ სისტემასთან, რათა ის სამუდამოდ იყოს უსაფრთხო და უსაფრთხოდ მოპარული. იაკჩო ცე სახლის კომპიუტერი, მაშინ უსაფრთხოების შესახებ, ეს შესაძლებელია და იატაკზე არ არის ტურბულენტობის შეგრძნება, საკმარისი იქნება სწორი პაროლების ქონა და პორტების დახურვა ინტერნეტიდან. ალე, საჯარო სერვერის დროს, ზახისტის უსაფრთხოების პატივისცემა ვართო.

ეს ინსტრუქციები განკუთვნილია ნებისმიერი განაწილებისთვის, არ აქვს მნიშვნელობა როგორ მოიგებთ CentOS, Red Hat ან Ubuntu, Debian.

1. დაშიფრული ზარი

მონაცემები, რომლებიც გადაცემულია ბმულით, გადაეცემა მონიტორინგისთვის. აქედან გამომდინარე, აუცილებელია იქ გადაცემული მონაცემების დაშიფვრა, თუ ეს შესაძლებელია დამატებითი პაროლების, გასაღებების ან სერთიფიკატებისთვის.

გამოიყენეთ scp, ssh, rsync ან sftp ფაილების გადასატანად. თქვენ ასევე შეგიძლიათ დააინსტალიროთ დისტანციური ფაილური სისტემა თქვენს საშინაო დირექტორიაში ისეთი ხელსაწყოების დახმარებით, როგორიცაა shhfs.

GnuPG საშუალებას გაძლევთ დაშიფვროთ და ხელი მოაწეროთ თქვენს მონაცემებს სპეციალური პირადი გასაღების დახმარებით. ასევე, არის ფუნქციები გასაღების გადასატანად და ღია გასაღებებზე წვდომისთვის.

Fugu არის გრაფიკული ინსტრუმენტი SFTP პროტოკოლით ფაილების გადასატანად. SFTP ჰგავს FTP-ს, მაგრამ მთელი სესია აქ დაშიფრულია. ეს ნიშნავს, რომ სწორი პაროლები ან ბრძანებები არ არის გადაცემული ღია წყაროდან. ამასთან, ასეთი გადარიცხვები ნაკლებად გამაღიზიანებელია მესამე მხარისთვის. თქვენ ასევე შეგიძლიათ უმასპინძლოთ FileZilla-ს, მრავალპლატფორმულ FTP კლიენტს FTS მხარდაჭერით SSH/TLS და SSH ფაილების გადაცემის პროტოკოლის (SFTP) საშუალებით.

OpenVPN არის ეფექტური და მსუბუქი VPN კლიენტი, რომელიც მხარს უჭერს SSH დაშიფვრას.

2. ეცადეთ არ მოატყუოთ FTP, Telnet, Rlogin და RSH

მეტი სტრიქონებისთვის შესაძლებელია კორესპონდენტების სახელები, პაროლები FTP, Telnet, RSH ბრძანებების ხელახლა კოპირება, იქნება ეს პაკეტის ანალიზატორის დახმარებით. ყველაზე დიდი განსხვავება არის OpenSSH, SFTP ან SFTP პრობლემა, რომელიც ამატებს SSL ან TLS თავდაპირველ FTP-ს. შეიყვანეთ შემდეგი ბრძანება NIS, RSH და სხვა მოძველებული სერვისების გამორთვის:

yum erase inetd xinetd ypserv tftp-server telnet-server rsh-serve

3. შეცვალეთ პროგრამული უზრუნველყოფის რაოდენობა

ნამდვილად გჭირდებათ ყველა დაინსტალირებული ვებ სერვისი? არ დააინსტალიროთ არატრადიციული პროგრამული უზრუნველყოფის უსაფრთხოება, რათა თავიდან აიცილოთ ამ პროგრამების შეუსაბამობები. გამოიყენეთ თქვენი პაკეტის მენეჯერი, რომ ნახოთ დაინსტალირებული პროგრამები და წაშალოთ ყველა არასაჭირო:

დაინსტალირებულია yum სია

$ yum სიის პაკეტი

$ yum ამოიღეთ პაკეტი

dpkg -- სია

$ dpkg -- საინფორმაციო პაკეტი

$apt-get პაკეტის წაშლა

4. ერთი მანქანა - ერთი სერვისი

გაუშვით სხვადასხვა სერვისები 4-მდე სერვერზე ან ვირტუალური მანქანები. ეს არის სერვისების რაოდენობას შორის, რომელიც შეიძლება კომპრომეტირებული იყოს. მაგალითად, როგორც თავდამსხმელი, შეგიძლიათ შეტევა Apache-ზე, ვინ უარყოფს წვდომას მთელ სერვერზე. ისეთი სერვისების ჩათვლით, როგორიცაა MySQL, სერვერი ელდა ჯერჯერობით. თქვენ შეგიძლიათ შეცვალოთ პროგრამული უზრუნველყოფა, როგორიცაა XEN ან OpenVZ ვირტუალიზაციისთვის.

5. მორთეთ Linux-ის ბირთვი და firmware მიმდინარე მდგომარეობაში

უსაფრთხოების პატჩების დაყენება - ეს მნიშვნელოვანი ნაწილია Linux სერვერის უსაფრთხოების გასაუმჯობესებლად. ოპერაციული სისტემა უზრუნველყოფს ყველა ინსტრუმენტს სისტემის მიმდინარე მდგომარეობაში მხარდასაჭერად და ახალ ვერსიებზე განახლებისთვის. Usi novlennya bezpeke blagovnі zastosovuvatisya aknaishvidshe. აქ ასევე აუცილებელია თქვენი პაკეტის მენეჯერის შესწორება. Მაგალითად:

Abo Debian-ზე დაფუძნებული სისტემებისთვის:

sudo apt განახლება && sudo apt განახლება

შეგიძლიათ განაახლოთ Red Hat ან Fedora, რათა მიიღოთ შეტყობინება ელფოსტით, როდესაც ხელმისაწვდომი იქნება უსაფრთხოების ახალი განახლებები. ასე რომ თქვენ შეგიძლიათ გაასწოროთ ავტომატური განახლება cron-ის საშუალებით, ან შეგიძლიათ გატეხოთ aptcron Debian-ზე, რათა გითხრათ სისტემის განახლების აუცილებლობის შესახებ.

6. გამოიყენეთ Linux უსაფრთხოების გაფართოება

Linux ოპერაციულ სისტემას გააჩნია უსაფრთხოების სხვადასხვა პატჩები, რომლებიც შეიძლება გამოყენებულ იქნას დაცვის მიზნით არასწორი კონფიგურაციაან shkidlivih პროგრამები. ალე, ამასაც აძლევ დამატებითი სისტემებიწვდომის კონტროლი SELinux პროგრამებზე ან AppArrmor-ზე.

SELinux უზრუნველყოფს სხვადასხვა უსაფრთხოების პოლიტიკას Linux-ის ბირთვისთვის. აქ შეგიძლიათ აკონტროლოთ წვდომა სისტემის ნებისმიერ რესურსზე დამატებითი როლებისთვის. მანამდე კი სხვა რესურსზე შეიძლება უარი თქვან მხოლოდ პროგრამაზე წვდომაზე, რომლის როლიც საშუალებას იძლევა იყოს დაცული და სუპერკორექტული ადამიანის უფლებები შეიძინოს მნიშვნელობა არ აქვს. SELinux მნიშვნელოვნად აძლიერებს Linux სისტემის უსაფრთხოებას, აქ მნიშვნელოვანია სკალირება root-მდე უდიდესი კორისტუვაჩი. მოხსენება აღწერილია შემდეგ სტატიაში.

7. Oblіkovі აღრიცხავს koristuvachіv და nadіynі პაროლებს

გამოიყენეთ useradd და usermod ბრძანებები ღრუბლოვანი ჩანაწერების შესაქმნელად და შესანარჩუნებლად. დაფიქრდით, რომ გაქვთ კარგი და ძლიერი პაროლი, ადგილის ბრალია ყველა სიმბოლოს მიღება, აუცილებელია სხვა რეესტრში, რომლის შუაშიც შეიძლება იყოს სპეციალური სიმბოლოები და რიცხვები. მაგალითად, 8 სიმბოლო, მაგალითად, ერთი სიმბოლო ან რიცხვი. გატეხეთ ინსტრუმენტები, როგორიცაა John Ripper, რომ იცოდეთ სერვერზე ბირთვების სუსტი პაროლები და შეცვალეთ pam_cracklib.so პაროლის პოლიტიკის უზრუნველსაყოფად.

8. შეცვალეთ პაროლები ყოველ საათში

ცვლილების ბრძანება საშუალებას მოგცემთ მიუთითოთ პრიმუსის პაროლის შეცვლის თარიღამდე დღეების რაოდენობა. ეს ინფორმაცია სისტემის მიერ არის გამარჯვებული იმ მომენტისთვის, თუ კორისტუვაჩს შეუძლია მისი შეცვლა. პარამეტრები განთავსებულია /etc/login.defs-ში. ძველი პაროლის მოსაშორებლად, შეიყვანეთ შემდეგი ბრძანება:

შეცვლა -l koristuvach_name

პაროლის სტრიქონების შესახებ ინფორმაციის მოსაშორებლად, შეიყვანეთ ბრძანება:

თქვენ ასევე შეგიძლიათ ყველაფერი ხელით დააყენოთ /etc/shadow ფაილში:

(კორისტუვაჩი): (პაროლი): (Stop_change):(მაქს_დღე): (მინიმუმ_დღე): (Მოწინავე):(გამორთვა):(დანართი_რიგი):

- მინიმალური დღეები- მინიმალური ინტერვალი პაროლების შეცვლას შორის, რათა ხშირად შეცვალოთ პაროლი.

- მაქსიმუმ დღეები- რამდენ დღეში იქნება პაროლი, ამ ვადის გასვლის შემდეგ თქვენ მოგერიდებათ პაროლის შეცვლა.

- Წინსვლა- რამდენიმე დღის შემდეგ იქნება გაფრთხილება, რომ დაგჭირდებათ პაროლის შეცვლა.

- გამოყენებადობის სტრიქონი- დღეების რაოდენობა 1970 წლის პირველი სექტემბრიდან, თუ ანგარიში უფრო აქტიური იქნება.

chage -M 60 -m 7 -W 7 chage_name

ამიტომ კარგი იდეაა კორისტუვაჩების შემოღობვა ძველი პაროლების vikoristovuvat-მდე, თორემ მთელი ჯადოქრობა სწავლის ნიმუშებით და პრიმუს პრიმუსის პაროლების შეცვლა იქნება zvedenі nіvets.

9. დაბლოკეთ საჯარო ჩანაწერები შესვლის ბოლო მცდელობის შემდეგ

Linux-ის ოპერაციულ სისტემაზე შეგიძლიათ აკრიფოთ faillog ბრძანება, რომ მიმოიხედოთ და სცადოთ შესვლა. ასევე, დახმარებისთვის, შეგიძლიათ დააწესოთ ლიმიტი ახლომახლო შესვლის მცდელობებისთვის. ყველა ინფორმაცია ბოლო შესვლის შესახებ გროვდება ფაილიდან /var/log/faillog. გაოცებისთვის დაწერეთ:

და იმისათვის, რომ დაწესდეს ლიმიტი ნიმუშის შეყვანაზე სიმღერის ობლიკოვის ჩანაწერისთვის, იმღერე:

faillog -r -u

თქვენ ასევე შეგიძლიათ ხელით დაბლოკოთ ან განბლოკოთ ანგარიში passwd ბრძანების დახმარებით. დაბლოკვის მიზნით, ვიკორისტოვიტე:

passwd -l coristuvach

და განბლოკვისთვის:

passwd -u

ასევე აუცილებელია chi є სისტემის oblіkovі ჩანაწერების გადამოწმება ცარიელი პაროლებით. ვისთვის უნდა იცოდეთ:

awk -F: "($2 == "") (ბეჭდვა)" /etc/shadow

ასე რომ, perverte, chi no koristuvachiv ჯგუფთან ან id 0. ასეთი კორისტუვაჩი დამნაშავეა მხოლოდ ერთში და არა ფესვში. თქვენ შეგიძლიათ შეცვალოთ იგი ასეთი ბრძანების დახმარებით:

awk -F: "($3 == "0") (ბეჭდვა)" /etc/passwd

შეიძლება იყოს ერთ მწკრივზე ნაკლები:

root:x:0:0:root:/root:/bin/bash

Yakshcho є іnshі - vydalіt їх. Koristuvachі და განსაკუთრებით їhnі სუსტი პაროლები - ერთ-ერთი ყველაზე მტკივნეული გამოსვლა, რომელსაც შეუძლია ლინუქსის უსაფრთხოების დარღვევა.

10. ამოიღეთ ჩანაწერი სუპერკორისტუვაჩასთვის

ლინუქსის სისტემის უსაფრთხოების შესანარჩუნებლად, არ გატეხოთ ჩანაწერი, როგორც root, როგორც root. თქვენ შეგიძლიათ აკრიფოთ sudo, რათა იზრუნოთ საჭირო ნაბიჯებზე და გაუშვათ ბრძანება, როგორც სუპერკოდერის სახელი. ეს ბრძანება საშუალებას გაძლევთ არ გაუმხილოთ სუპერკორექტულის პაროლი სხვა ადმინისტრატორებს, ასევე შურისძიება მოახდინოთ მონიტორინგის ინსტრუმენტებზე, გაცვლაზე და ზედამხედველობაზე.

11. სერვერის ფიზიკური უსაფრთხოება

Linux სერვერის უსაფრთხოება არის ფიზიკური უსაფრთხოების პასუხისმგებლობა. თქვენ ხართ პასუხისმგებელი სერვერის კონსოლზე ფიზიკურ წვდომაზე. დაარეგულირეთ BIOS ისე, რომ ხელი არ შეუშალოს გარე მედიის ჩახლართვას, როგორიცაა DVD, CD, USB. ასევე დააყენეთ პაროლი BIOS-ზე და zavantazhuvach GRUB-ზე მისი პარამეტრების დასაცავად.

12. უხამსი სერვისების აღმოფხვრა

ჩართეთ ყველა სერვისი და დემონი, რომლებიც არ იმარჯვებენ. ასევე, არ დაგავიწყდეთ ნახოთ ავტომატური წინსვლის სერვისები. თქვენ შეგიძლიათ ნახოთ ამჟამად აქტიური სერვისების სია Red Hat სისტემებზე ბრძანებით:

chkconfig --list | grep "3:on"

სერვისის ჩასართავად, გადაატრიალეთ:

მომსახურების გაჩერება

$chkconfig სერვისი გამორთულია

იცოდე პორტირების პროგრამების ყველა ფანჯარა:

იგივე შეიძლება გამოყენებულ იქნას nmap სკანერის დასახმარებლად:

nmap -sT -O ლოკალური მასპინძელი

Vykorist iptables დახუროს ყველა პორტი, თითქოს არ არის დამნაშავე, მაგრამ ხელმისაწვდომია ზღვრებიდან. Abo zupinіt შეუსაბამო მომსახურება, როგორც ზემოთ აღწერილი.

13. X სერვერის ნახვა

X სერვერი სერვერის კომპიუტერზე - მდიდარი zovsim neobov'yazkova. თქვენ არ გჭირდებათ გრაფიკული სიმკვეთრის გაშვება ნანახ Apache სერვერზე ან ელფოსტაზე. Vydalіt tse პროგრამული უზრუნველყოფის უსაფრთხოება უსაფრთხოებისა და პროდუქტიულობის გასაუმჯობესებლად.

14. დააყენეთ Iptables

iptables არის პროგრამა Netfilter firewall-ის დასაყენებლად, რომელიც დაინსტალირებულია firewall-ის ბირთვში. Win გაძლევთ საშუალებას გაფილტროთ მთელი ტრაფიკი და მხოლოდ ტრაფიკის ნახვის საშუალებას გაძლევთ. ასევე ტვიტერში TCPWrappers - ACL სისტემა ინტერნეტის ფილტრაციისთვის. თქვენ შეგიძლიათ თავიდან აიცილოთ ანონიმური ტიპის DOS შეტევები დაეხმარეთ iptables. მერეჟევა ბეზპეკა Linux-ში მნიშვნელოვანი მომენტიგლობალური უსაფრთხოების სისტემა.

15. მიიღეთ ბირთვი

ფაილში /etc/sysctl.conf ინახება ბირთვის პარამეტრები, რადგან ისინი დაყენებულია და შეჩერებულია სისტემის დაწყებამდე.

ჩართეთ execshield ბუფერული დაცვა:

kernel.exec-shield=1

kernel.randomize_va_space=1

ჩართეთ IP დეტალების დაცვა:

net.ipv4.conf.all.rp_filter=1

Wimknut გადამისამართების IP მისამართი:

net.ipv4.conf.all.accept_source_route=0

ფართო სპექტრის მოთხოვნების იგნორირება:

net.ipv4.icmp_echo_ignore_broadcasts=1

net.ipv4.icmp_ignore_bogus_error_messages=1

ჩაწერეთ ყველა განახლებული პაკეტი:

net.ipv4.conf.all.log_martians=1

16. დაყავით მყარი დისკი ნაჭრებად

პოდილ მყარი დისკიფაილების ამოცნობაში განაწილებისთვის Linux OS-ის უსაფრთხოების გასაუმჯობესებლად. რეკომენდებულია დისტრიბუციაზე მუშაობა შემდეგი დირექტორიებისთვის:

- /სახლში

- /var და /var/tmp

შექმენით გაფართოებები Apache root დირექტორიებისა და FTP სერვერებისთვის. გახსენით /etc/fstab ფაილი და დააინსტალირეთ სპეციალური ოფციები საჭირო დისტრიბუციებისთვის:

- noexec- არ გატეხოთ, იქნება ეს პროგრამა თუ ფაილები, რომლებიც ეტიკეტს ნებისმიერ დისტრიბუციას, ნებადართულია მხოლოდ სკრიპტები

- ნოდევი- არ დაუშვათ სიმბოლური ან სპეციალური მიმაგრება განაწილებაზე.

- ნოზუიდი- არ დაუშვათ SUID/SGID წვდომა პროგრამულ განაწილებაზე.

17. Vickory დისკის ადგილი

ირგვლივ არსებული დისკის ადგილი koristuvachiv-ისთვის. /etc/fstab დისკის კვოტის შესაქმნელად, დააინსტალირეთ ფაილური სისტემები და შექმენით დისკის კვოტის მონაცემთა ბაზა. Tse Linux-ში უსაფრთხოების ხელშეწყობისთვის.

18. გამორთეთ IPv6

ახალი თაობის IPv6 ინტერნეტ პროტოკოლი მომავალში ჩაანაცვლებს IPv4-ს, რომელიც უკვე გამარჯვებულია. მაგრამ ამავე დროს, არ არსებობს ინსტრუმენტები, რომლებიც საშუალებას მოგცემთ გადაიყვანოთ უსაფრთხოების ზომები IPv6-ზე დაყრდნობით. Linux-ის მრავალი დისტრიბუცია საშუალებას აძლევს IPv6-ის რებრენდირებას სარეკლამო საფუძველზე. ჰაკერებს შეუძლიათ გადალახონ ცუდი ტრაფიკი და ადმინისტრატორები ვერ უმკლავდებიან მას. ასე რომ, თუ ეს სერვისი არ გჭირდებათ, ჩართეთ იგი.

19. შეცვალეთ ბინარები, რომლებიც არ იგებენ SUID და SGID.

ყველა ფაილი, რომელიც ხელმოწერილია SUID ან SGID დროშების ასეთ ჩართვაზე, პოტენციურად სახიფათოა. ეს ნიშანი ნიშნავს, რომ პროგრამა იქნება vikonuvatsya іz უფლებები supercorristuvacha. და tse ნიშნავს, რომ როგორც პროგრამაში, თითქოს განსხვავება არის შეცდომა, მაშინ ადგილობრივი ჩი შორს კორისტუვაჩიშეიძლება გქონდეთ გამორჩეული ფაილი. იპოვეთ ეს ფაილები დამატებითი შეურაცხმყოფელი ბრძანებისთვის:

პოვნა/-პერმი +4000

იპოვეთ ფაილები SGID ინსტალაციისგან:

პოვნა/-პერმი +2000

ან დააკავშიროთ ყველაფერი ერთ ბრძანებაში:

პოვნა / \(-პერმ -4000 -ო -პერმ -2000 \) -ბეჭდვა

$ find / -path -prune -o -ტიპი f -perm +6000 -ls

თქვენ მოგიწევთ მოხსენება ფაილის კანის შესახებ ცოდნის შესახებ, რათა გაიგოთ, რამდენად საჭიროა სხვა ფაილი.

20. ჩამოტვირთვადი ფაილები

ასევე აუცილებელია ფაილების ცოდნა, რათა მათ შეძლონ სისტემის ყველა ფაილის შეცვლა. რისთვისაც ჩაწერეთ შემდეგი ბრძანება:

იპოვე /dir -xdev -ტიპი d \(-perm -0002 -a! -perm -1000 \) -ბეჭდვა

ახლა თქვენ უნდა გადაამოწმოთ, რომ ჯადოქრის კანის ფაილის ჯგუფის უფლებები სწორად არის დაყენებული და რომ ისინი არ შეიცავს უსაფრთხოების საფრთხეებს.

ასევე აუცილებელია იცოდეთ ყველა ფაილი, რომელიც არავის არ უნდა ატყუებდეს:

იპოვეთ /dir -xdev \(-nouser-o-nogroup\) -ბეჭდვა

21. მოიგეთ ცენტრალიზებული ავტორიზაციის სისტემა

ავთენტიფიკაციის ცენტრალიზებული სისტემის გარეშე, კორისტუვაჩის მონაცემები ხდება სუპერ-ცხადი, რამაც შეიძლება დააბრუნოს ძველი oblіkovyh მონაცემები და გააუქმოს oblіkovyh ჩანაწერები, თითქოს დამნაშავე უკვე დიდი ხანია გაქრა. სერვისი ცენტრალიზებულია იმისათვის, რომ აკონტროლოს ირიბი ჩანაწერები და კორისტუვაჩივის ავთენტიფიკაციის მონაცემები საცალო ვაჭრობაში. Linux სისტემებიდა Unix. შეგიძლიათ ავთენტიფიკაციის მონაცემების სინქრონიზაცია სერვერებს შორის. Ale არ ეთანხმებით NIS სერვისს, უფრო სწორად გადახედეთ Open DAP-ს.

ასეთი სისტემის ერთ-ერთი ყველაზე ცნობილი დანერგვაა Kerberos. ეს საშუალებას გაძლევთ გამოიყენოთ კორისტუვაჩების ავთენტიფიკაცია საიდუმლო გასაღების დასახმარებლად, ჯაჭვებში შესაძლებელია პაკეტების გაცვლა და შეცვლა. Kerberos-ის გამარჯვებული სიმეტრიული გასაღები მონაცემთა დაშიფვრისთვის და რობოტული გასაღების მართვის ცენტრისთვის. თქვენ შეგიძლიათ გააუმჯობესოთ დისტანციური შეყვანა, დისტანციური კოპირება, დაიცვათ ფაილების კოპირება სისტემებს შორის და სხვა ამოცანები უსაფრთხოების მაღალი დონით.

22. ხე-ტყის აღრიცხვა და აუდიტი

ჩაწერის და აუდიტის კონფიგურაცია, რათა შეაგროვოს და შეინახოს ყველა ბოლოდროინდელი მცდელობა, რომ შევიდეს და სცადო მავნე. საკეტისთვის გვაქვს ჟურნალები, ან, ვეთანხმებით, მათი უმეტესობა გვხვდება პაპში /var/log/. მოხსენებები მათ შესახებ, რისთვისაც ისინი სიმღერებს აძლევენ, ჩვენ ვისაუბრეთ okremіy statt-ში.

შეგიძლიათ გაოცდეთ ჟურნალებით ისეთი კომუნალური საშუალებების დახმარებით, როგორიცაა logwatch ან logcheck. სუნი მოგთხოვთ მორების წაკითხვას. თქვენ არ შეგიძლიათ დაათვალიეროთ მთელი ფაილი, მაგრამ მხოლოდ შეხედეთ რა დააწკაპუნოთ თქვენზე და ასევე გაგზავნოთ თქვენი საკუთარი შეტყობინებები ელ.ფოსტის მისამართზე.

თვალი ადევნეთ სისტემას აუდიტირებული სერვისის დასახმარებლად. პროგრამა წერს დისკზე აუდიტი უნდა იყოს, როგორც თქვენ tsіkavlyat. აუდიტის პარამეტრები ინახება /etc/audit.rules ფაილიდან, როდესაც სისტემა იწყებს მუშაობას, სერვისი კითხულობს ამ ფაილის ყველა წესს. შეგიძლიათ გააკეთოთ ეს და გაასწოროთ ყველაფერი ისე, როგორც გჭირდებათ, ან გამოიყენოთ ჭკვიანი პროგრამა - auditctl. თქვენ შეგიძლიათ შექმნათ ასეთი მომენტები:

- წარადგინეთ ამ ვიმიკის სისტემის გაშვება

- დანიშნეთ ის საათი

- Podії koristuvach (მაგალითად, სიმღერის ფაილზე წვდომა)

- ანგარიშის ტიპი (მხოლოდ რედაქტირება, წვდომა, დისტანციური მართვა, ჩაწერა, განახლება)

- მოშორებით ან zbіy at vikonannі podії

- ქვედანაყოფის ჩანაწერი

- ჩანაწერი ცვლილება კორისტუვაჩივ იმ ჯგუფში

- ფაილის ცვლილებების მონიტორინგი

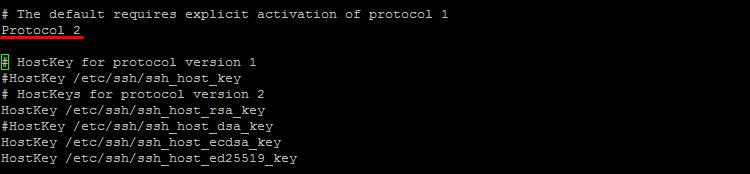

23. უსაფრთხო OpenSSH სერვერი

ნება მომეცით ხელახლა ვნახო პროტოკოლი 2:

დაბლოკეთ შესასვლელი სუპერკორისტუვაჩის სახელზე:

24. დააინსტალირეთ IDS

IDS ან შეჭრის აღმოჩენის სისტემა გაყალბებულია საეჭვო, დამაბრკოლებელი აქტივობის გამოსავლენად, როგორიცაა DOS შეტევა, პორტის სკანირება ან კომპიუტერის გატეხვის მცდელობა შუამავალი ტრაფიკის მონიტორინგის გზით.

კარგი პრაქტიკაა მსგავსი პროგრამული უზრუნველყოფის უსაფრთხოების გახსნა მანამდე, რადგან სისტემა ხელმისაწვდომი გახდება ინტერნეტში. შეგიძლიათ დააინსტალიროთ AIDE ან HIDS (მასპინძელზე დაფუძნებული IDS), რათა აკონტროლოთ თქვენი სისტემის შიდა დაყენების ყველა ასპექტი.

Snort - უსაფრთხოების ყველა პროგრამული უზრუნველყოფა რეგიონიდან შეჭრის აღმოსაჩენად. მოიგო zdatna vikonuvaty ანალიზი და შესვლა პაკეტები და ანალიზი ქსელის ტრაფიკი რეალურ დროში.

25. დაიცავით თქვენი ფაილები და დირექტორიები

Linux-ს აქვს vіdminnі zasobiდაცვა ფაილებზე არასანქცირებული წვდომისგან. თუმცა, ლინუქსის ინსტალაციისა და ფაილური სისტემის დაშვება არაფერს ნიშნავს, თუ თავდამსხმელს შეუძლია ჰქონდეს ფიზიკური წვდომა კომპიუტერზე და შეგიძლიათ უბრალოდ დაუკავშირდეთ მყარი დისკიკომპიუტერი თქვენს სისტემაში თქვენი მონაცემების კოპირებისთვის. ალევი თქვენ შეგიძლიათ მარტივად მოიპაროთ თქვენი ფაილები დამატებითი დაშიფვრით:

- ფაილის პაროლით დაშიფვრა და გაშიფვრა გამოიყენეთ GPG

- თქვენ ასევე შეგიძლიათ მოიპაროთ ფაილები დახმარებისთვის OpenSSL

- დირექტორიების დაშიფვრა დამოკიდებულია ecryptf-ების დახმარებაზე

- TrueCrypt - მძლავრი ინსტრუმენტი Windows-სა და Linux-ზე დისკების დაშიფვრისთვის

ვისნოვკი

ახლა თქვენი კომპიუტერის უსაფრთხოების OS linux უხვად გაუმჯობესდება. არ დაგავიწყდეთ დასაკეცი პაროლების და ინოდების ჩასმა. დაწერეთ კომენტარებში თქვენი საყვარელი ინსტრუმენტი სისტემის უსაფრთხოებისთვის.

IT ინფრასტრუქტურის ენერგომომარაგების უსაფრთხოება შეიძლება იყოს ძალიან აქტუალური ნებისმიერი ბიზნესისთვის. იქნება ეს კომპანიების ჯგუფი ხაზოვანი ბადით თუ ონლაინ მაღაზია 1-2 გამყიდველით.

კანის სერვერისთვის, რომელიც არის საიტების ჰოსტინგის მთავარი წყარო, ღირს გადაიხადოთ ჰოსტისგან მონაცემთა დაცვის უსაფრთხოებისთვის.

ჩვენი კომპანია ემსახურება როგორც სერვერის უსაფრთხოების აუდიტს.

ეს სერვისი მოიცავს:

- სერვერზე დაინსტალირებული პროგრამული უზრუნველყოფის ვერსიების ანალიზი, უახლესი მიმდინარე ვერსიების მიხედვით, უსაფრთხოების პრობლემების შერბილება. როგორც წესი, ვებ სერვერებისთვის მნიშვნელოვანია შეურაცხმყოფელი პროგრამული უზრუნველყოფის ვერსიების შესაბამისობა: ფოსტის სერვერი, ვებ სერვერი, ქეში ვებ სერვერი (როგორც ასეთი წინამდებარე), ფილმების პროგრამირების თარჯიმანი (რომელ საიტზე წერია, მაგალითად, PHP), ftp სერვერი, ვებ დანამატები danimi);

- ანალიზი nalashtuvan ვებ სერვერი, nalashtuvan დამხმარე PZ schodo vіdpovіdnostі მთავარი vomogi, shcho pred'yavlyayutsya უსაფრთხოების წინ;

- ოპერაციული სისტემის გაუმჯობესების ანალიზი. ამ წერტილის მიღმა არის ძირითადი პუნქტების ანალიზი, რომლებიც დაკავშირებულია თავდამსხმელის მიერ სერვერზე კონტროლის მოპოვების პოტენციალთან. როგორც წესი, გადახედეთ ssh სერვერის პარამეტრებს, მყარ დისკებთან მუშაობის ვარიანტებს;

- სისტემის ძირითად ფაილებსა და საქაღალდეებზე წვდომის უფლებების ანალიზი, კონფიდენციალური ინფორმაციის დასაცავად. როგორც წესი, ამ პუნქტის ფარგლებში ხდება ძირითადი სისტემის საქაღალდეების მიმოხილვა, სერვერის სარეზერვო პანელში არსებული ფაილები, სარეზერვო ასლების მქონე დირექტორიები, ფაილების საქაღალდის უფლებები;

— სერვერზე, რომელიც perebuvaє pіd pіdzroyu, scho vіn მიდის კომპრომისზე და შეუძლია vikoristovuvatysya zlovіgtovvatsya by zlovіgni for shkіdlivyh diy, ჩვენი fahivtsі vykonyatyat nebhіdnі მოდის იმისათვის, რომ გავასუფთავოთ ის პროგრამების გამეორებისგან, სიტუაციის თავიდან ასაცილებლად;

დააყენეთ სერვერის უსაფრთხოების აუდიტი თვეში ერთხელ რეგულარული მონიტორინგისთვის შესაძლო პრობლემები, გამოწვეული სერვერზე მავნე შეჭრით

თუ ვერ ხედავთ მესამე მხარის აქტივობის ნიშნებს VPS-ზე ან საიტზე, მოძებნეთ შესწორებებისა და შესწორებების შემდეგი სერია სერვერის ბოროტისგან გატაცებისთვის.

Nalashtuvannya გამოყენებითი დონეზე

თუ სერვერზე დაინსტალირებულია CMS, ის გადაბრუნდება და ყველა დანარჩენი განახლება დაინსტალირდება.

ჯომლა

საიტის ძირეული დირექტორიადან იპოვეთ ფაილი changelog.txt, საიდანაც შეგიძლიათ იპოვოთ ინფორმაცია CMS ვერსიის შესახებ. თითქოს მოძველებულია, განაახლეთ Joomla.

Wordpress

მოძებნეთ wp-includes/version.php ფაილი, რომ იპოვოთ ინფორმაცია CMS ვერსიის შესახებ. თითქოს მოძველებულია, განაახლეთ Wordpress.

DLE

მოძებნეთ engine/data/config.php ფაილი, იპოვეთ version_id მწკრივი და შეამოწმეთ ვერსია არ არის მოძველებული.

ასევე შეცვალეთ ფაილების engine/ajax/updates.php და upgrade/index.php (პარამეტრი $dle_version).

1C-ბიტრიქსი

მოძებნეთ /bitrix/modules/main/classes/general/version.php ფაილი, რომ იპოვოთ ინფორმაცია CMS ვერსიის შესახებ. ასევე შეცვალეთ /bitrix/admin/update_system.php ფაილი. თუ ვერსია მოძველებულია, განაახლეთ 1C-Bitrix.

დრუპალი

საიტის ძირეული დირექტორიადან იპოვეთ ფაილი changelog.txt, საიდანაც შეგიძლიათ იპოვოთ ინფორმაცია CMS ვერსიის შესახებ. თუ ის მოძველებულია, განაახლეთ Drupal.

შეცვალეთ ბირთვის ვერსია /modules/system/system.info ფაილში.

თქვენ ასევე შეგიძლიათ იცოდეთ CMS-ის ვერსია კლავიატურის საშუალებით.

ვიკონაიტე რევერბკა ვებ სერვერი.

აპაჩი

გახსენით კონფიგურაცია Apache ფაილი(შეიძლება იყოს ფაილები httpd.conf, httpd2.conf, apache.conf, apache2.conf) და შეცვალეთ დირექტივა ახლით, რომ შეიცავდეს ინფორმაციას ვებ სერვერის ვერსიის შესახებ:

ServerTokensProd

თუ დირექტივა არ არის, მაშინ დაამატეთ იგი ფაილის შესანახად.

მოძებნეთ ფაილი safe.conf, გახსენით yogo განხილვისთვის და zip yogo საფეხურთან ერთად:

თქვენი safe.conf არ არის დამნაშავე თქვენი ავტორიტეტის ბუნებაში წვეტიან კონდახში.

გუნდის მიერ MRM ინსტალაციების შეცვლა

Apachectl-V

მეტი უსაფრთხოებისთვის, vicorist mpm_itk, რადგან არ არის საჭირო mpm_prefork.

თუ გსურთ შეცვალოთ MRM, გთხოვთ, ხელახლა დააინსტალიროთ კონფიგურაციის ფაილების სარეზერვო ასლების შექმნით. ხელახალი ინსტალაციის შემდეგ, გადააბრუნეთ, chi є საიტის მენეჯერი და yogo დირექტორია koristuvach.

ნგინქსი

გახსენით ვებ სერვერის კონფიგურაციის ფაილი (nginx.conf), გადადით http განყოფილებაში და შეცვალეთ დირექტივა, რომ შეზღუდოთ კავშირების რაოდენობა ერთ IP მისამართზე:

Limit_zone slimates $binary_remote_addr 5m; limit_conn slims 10; ან (სხვა ვერსიებისთვის) limit_conn_zone $binary_remote_addr zone=addr:10m; limit_conn adr 10;

თუ არ არსებობს დირექტივები, მაშინ დაამატეთ და შეინახეთ ფაილი.

დაბლოკეთ მომხმარებლის აგენტები არაბარგის ტრაფიკის დასაბლოკად. Nginx კონფიგურაციის ფაილის http განყოფილებამდე დაამატეთ დირექტივა

თუ ($http_user_agent ~* LWP::Simple|BBBike|wget|msnbot) (დაბრუნება 403;)

დაბლოკეთ რეფერალური სპამი Nginx კონფიგურაციის ფაილის http განყოფილებაში დირექტივის დამატებით

If($http_referer ~*(babes| forsale | girl | ძვირფასეულობა|სიყვარული | nudit|ორგანული|პოკერი|პორნო|სექსი|თინეიჯერი)) (დაბრუნება 403;)

ISP მენეჯერი

ISPmanager-ის დაზუსტების პანელზე ჩაწერეთ ასეთი ვერსიები.

Pereverte, chi obmezheniya ხელმისაწვდომობის პანელი karuvannya IP-მისამართი.

Სწორად გაიგო სარეზერვო ასლიდანიკ, რადგან მოგება არ შედის. ჩვენ გირჩევთ ვიკორისტირებას ძველი დისკისარეზერვო ასლისთვის, რათა თავიდან აიცილოთ მონაცემთა ერთდროულად დაკარგვა არქივთან ერთად.

PHP

გახსენით php.ini კონფიგურაციის ფაილი და დაამატეთ შემდეგი დირექტივები.

Expose_php=Off - გამორთეთ PHP ვერსიის ინფორმაციის HTTP სათაურში გადაცემა; sql.safe_mode = ჩართული - ჩართეთ SQL უსაფრთხო რეჟიმი; post_max_size=8M - ზომის ლიმიტი POST მეთოდით გაგზავნილი მონაცემებისთვის; disable_functions exec, system, passthru, proc_open, shell_exec - ჩართეთ გარკვეული ფუნქციები უსაფრთხოების მიზეზების გამო.

NTP

დაამატეთ რიგები NTP კონფიგურაციის ფაილს (/etc/ntp.conf ჩაკეტვით) რეკურსიული მოთხოვნების დასაბლოკად:

127.0.0.1 127.0.0.1 127.0.0.1 შეზღუდვა -6::1

შებოჭვა

დაამატეთ რიგები named.conf ფაილს რეკურსიული მოთხოვნების დასაბლოკად:

დაშვება-რეკურსი (127.0.0.1; 82.146.32.0/19; 78.24.216.0/21; 92.63.96.0/20; 62.109.0.0/19; 188.120.224.0/1; 188.120.224.0/1; 188.120.224.0/1; 188.120.224.0/1);

დირექტორიაში ასლის ხელახლა შემოწმება საიტზე

შეცვალეთ ვის უნდა ჰქონდეს საიტის მთავარი დირექტორია და ყველა ქვედირექტორია.

ISPmanager-ის ხელსაწყოთა პანელზე გადადით "System" -> "File Manager" განყოფილებაში და გახსენით საიტის დირექტორია. შეცვლა, scho at stovptsy "Vlasnik" და "Group" სტენდი koristuvach-vlasnik საიტი. ატრიბუტების შესაცვლელად დააჭირეთ ღილაკს "ატრიბუტები" ხელსაწყოთა პანელზე.

ოსტატის სწორი სახელები საიტისთვის apache, www, www-data, ასე რომ თქვენ შეგიძლიათ გამოიყენოთ mpm_prefork. ჩვენ გირჩევთ, გამორთოთ mpm_itk უსაფრთხოების მიზეზების გამო.

საიტის მსგავსად საქაღალდეების გასასუფთავებლად წვდომა(მაგალითად, ატვირთეთ, tmp), მაშინ მათთვის მისაღებია ვლასნიკ 777-ის სახელი.

იპოვე./-პერმ 0777

ვონმა იცის ყველა საქაღალდე და ფაილი 777-ის ვლასნიკის მიხედვით.

Nalashtuvannya თანაბარ ოპერაციულ სისტემაზე

მონადირე

შეცვალეთ rkhunter პროგრამა სერვერის პოტენციური შეუსაბამობების გამოსავლენად.

კომუნალური პროგრამის დასაყენებლად, ჩაწერეთ შემდეგი ბრძანება:

Yum install rkhunter - CentOS OS apt-get install rkhunter - Debian/Ubuntu OS-ის ყველა ინსტალაცია სუფთა -C /usr/ports/security/rkhunter ან pkg დააინსტალირე rkhunter - FreeBSD OS

პროგრამის მონაცემთა ბაზის განახლებისთვის, ჩაწერეთ ბრძანებები

რხუნტერი --განახლება

რხუნტერ --პროპუპდ

შეამოწმეთ სისტემის კაპიტალური რემონტი ბრძანებით

რხუნტერი -c --cs2

კილკას ერთხელ გადამოწმების პროცესში, გასაგრძელებლად უნდა დააჭიროთ Enter ღილაკს. დასრულების შემდეგ გამოჩნდება ინფორმაცია ხელახალი შემოწმების შედეგის შესახებ.

შემოწმების შედეგები მოთავსებულია ჟურნალის ფაილში /var/log/rkhunter/rkhunter.log, გადახედეთ იოგოს ადრეული შეწყალების შესახებ.

sysctl

გამოიყენეთ sysctl უტილიტა სისტემის ბირთვის პარამეტრების შესაცვლელად. გახსენით კომუნალური კონფიგურაციის ფაილი /etc/sysctl.conf და შეიყვანეთ შემდეგი რიგები.

შემომავალი ტრაფიკის მარშრუტის ჩართვა;

net.ipv4.conf.all.accept_source_route = 0

ჩართეთ უარი ICMP მოთხოვნებზე ფართოზოლოვანი არხით - რათა თავიდან აიცილოთ სმურფის შეტევები:

Net.ipv4.icmp_echo_ignore_broadcasts = 1

Vymknіt ჟურნალი არასწორი pomіdomlennya შესახებ შეწყალების შესახებ:

Net.ipv4.icmp_ignore_bogus_error_responses = 1

გაზარდეთ მეხსიერების დაცვა მეხსიერების გადაწერით:

Kernel.exec-shield=1 (CentOS)

ASLR მეხსიერების შეხსენება:

kernel.randomize_va_space = 2

ჩართეთ ICMP გადამისამართების შესაძლებლობა:

net.ipv4.conf.all.accept_redirects=0 net.ipv4.conf.default.accept_redirects=0

თქვენ არასოდეს უნდა მოიგოთ VPN სერვერზე ან სხვა სპეციალური პროგრამებიგადამისამართების ჩართვა:

Net.ipv4.conf.all.forwarding=0

მონიშნეთ SYN-flooding – SYN ქუქიები:

Net.ipv4.tcp_syncookies=1

დააყენეთ ნიმუშების რაოდენობა SYN-ACK პაკეტების გასაგზავნად:

Net.ipv4.tcp_synack_retries = 3

დააყენეთ საათი, რომლის მეშვეობითაც სერვერს ამოწმებთ თარიღს, რადგან დიდი ხანია არ არის გამარჯვებული (დაბლოკვისთვის 2 წელი):

Net.ipv4.tcp_keepalive_time=1800

დააყენეთ დღის გადასინჯვის რაოდენობა, უპირველეს ყოვლისა ის დაირღვევა:

Net.ipv4.tcp_keepalive_probes=3

დააყენეთ სოკეტის ხელახალი ყიდვის საათი FIN-WAIT-2 სადგურზე:

net.ipv4.tcp_fin_timeout=30

ფსტაბი

გადააკეთეთ fstab კონფიგურაციის ფაილი (/etc/fstab), სადაც ინახება ინფორმაცია დისკების შესახებ, გაყავით მეხსიერების გაფართოება და აჩვენეთ, როგორ არის დამაგრებული სისტემაში სუნი.

Vi /etc/fstab

გთხოვთ გაითვალისწინოთ, რომ არა-root-ებმა გააზიარეს nodev პარამეტრი. თუ /tmp დამონტაჟებულია სხვა დანაყოფით, დაამატეთ nodev, noexec, nosuid ამ დანაყოფისთვის.

rsyslog

შეცვალეთ ფაილი /etc/rsyslog.conf.

Vi /etc/rsyslog.conf

პატივი ეცით შემდეგ რიგებს, როგორც დამნაშავე დედას უყურებდა:

ასევე, შეამოწმეთ, რომ ფაილი არ არის ცარიელი, ანუ. ხეების აღრიცხვა ხდება სწორად.

სუდო

შეამოწმეთ, რომ sudo უტილიტა (ან su) სწორად არის დაყენებული, რადგან ის საშუალებას გაძლევთ გაუშვათ root ბრძანებები და პროგრამები სუპერ-root პრივილეგიებით. ამ პროგრამის პარამეტრები შეგიძლიათ იხილოთ კონფიგურაციის ფაილში /etc/sudoers ან /usr/local/etc/sudoers. გახსენით Yogo რედაქტირებისთვის

Vi /etc/sudoers

იპოვეთ სტრიქონი, რომელიც წერს ბლოკირებებს და ნება მიეცით სუპერ-სწორ ფესვს ბრძანებების გაშვება.

იმისათვის, რომ ყველა root პრივილეგია მიანიჭოთ ბრძანებებს root-ად გასაშვებად, დაამატეთ შემდეგი ხაზი:

ALL ALL=/bin/su ან ALL ALL=/usr/bin/su

გარკვეული ბრძანებების root-ის სახით გაშვების პრივილეგიის მისაღებად, დაამატეთ შემდეგი ხაზი:

%users ALL=/sbin/mount - მომხმარებელთა ჯგუფს შეუძლია sudo მხოლოდ mount ბრძანებით user ALL=/sbin/mount - მომხმარებელს შეუძლია sudo მხოლოდ mount ბრძანებით

ნალაშტუვანი მდინარე მერეჟნიზე

საპირისპირო, თითქოს პორტირება სერვერზე და გამარჯვებული, თითქოს სერვისები გაიმარჯვეს

netstat-tuplnw | awk "(ბეჭდვა $4,$NF)" | დალაგება | უნიკ

მაგალითად, ჩანაწერი 127.0.0.1:53 748/named ნიშნავს, რომ დასახელებული სერვისი აფუჭებს 53-ს. პირიქით, რომ სამუშაო სერვისებს შორის არ არის საჭირო, გარდა დანარჩენი.

FTP

დააყენეთ პორტის დიაპაზონი პასიური FTP რეჟიმისთვის. თქვენი FTP სერვერის კონფიგურაციის ფაილის გასახსნელად, დაამატეთ შემდეგი ხაზები:

vsftpd.conf-სთვის:

pasv_min_port=1028 pasv_max_port=1048

proftpd.conf-სთვის:

პასიური პორტები 1028 1048

არ შეცვალოთ FTP პროტოკოლი სპეციალური საჭიროების გარეშე, გამოიყენეთ SFTP. მიუხედავად იმისა, რომ FTP ჯერ კიდევ საჭიროა, დაამატეთ შემდეგი რიგები კონფიგურაციის ფაილში:

vsftpd.conf-სთვის:

Xferlog_enable=YES (ftp log ფაილის მონიტორინგი) anonymous_enable=არა (ანონიმური ატვირთვების შემოღობვა) anon_upload_enable=არა anon_mkdir_write_enable=არა

proftpd.conf-სთვის:

განყოფილებაში

iptables

Perevіrte, chi სწორად დაყენებული firewall. iptable-ებისთვის ჩაწერეთ ბრძანება

Iptables-nL

ბრძანების ხაზში ჩვენების ბრძანება არის iptables firewall-ის წესები. თქვენ ასევე შეგიძლიათ გადახედოთ ამ წესებს და დაარედაქტიროთ firewall-ის კონფიგურაციის ფაილი /etc/sysconfig/iptables - CentOS OS-ისთვის, /etc/network/if-up.d/ispmgrfw - Debian/Ubuntu OS-ისთვის.

Firewall-ის წესებით დახურეთ ყველა პორტი, ოთახი მშვიდია, რომელი სერვისებია გამარჯვებული, რომელი მუშაობს სერვერზე. ვისთვის შეცვალოს რიგები

:INPUT ACCEPT :FORWARD ACCEPT :OUTPUT ACCEPT to :INPUT DROP :FORWARD DROP :OUTPUT DROP

Shchab vіdkriti გვჭირდება პორტი, დაამატეთ რიგები გონებაში

A INPUT -p tcp -m tcp -dport 53 -j ACCEPT -A INPUT -p udp -m udp -dport 53 -j ACCEPT -A INPUT -p tcp -m მრავალპორტი -sports ACCEPT

de 53 არის საჭირო პორტის ნომერი.

მანამდე როგორ შევიტანოთ ცვლილებები firewall-ის კონფიგურაციის ფაილში, შევქმნათ სამუშაო ფაილის ასლი.

Firewall-ის წესების კონფიგურაცია შესაძლებელია ISPmanager firewall-ის პანელიდან.

SSH

გახსენით SSH კონფიგურაციის ფაილი:

Vi /etc/ssh/sshd_config

უკუღმა, ჩიმ კომენტარი არ გააკეთა შემდეგ რიგებზე:

პროტოკოლი 2 (პროტოკოლის სხვა ვერსიისთვის) IgnoreRhosts დიახ (არ გატეხოთ.rhost ფაილი) HostbasedAuthentication არა (არ მოახდინოთ ჰოსტის ავტორიზაცია) პაროლიAuthentication დიახ (დაუშვათ პაროლის ავტორიზაცია)

ჩართეთ SFTP ხაზის დამატებით sshd_config:

ქვესისტემა sftp /usr/lib/openssh/sftp-server

გადააბრუნეთ ფოსტა, რათა შეამოწმოთ ხელახლა ჩაწერა და ხელახლა გაგზავნა, რათა შეგახსენებთ, რომ სპამი არ არის.

დააწკაპუნეთ mailq ბრძანებაზე და გადახედეთ ვერსიების ჩამონათვალს. იმის გამო, რომ სია უკვე დიდია, აუცილებელია შენიშვნის უკან დაბრუნება, რადგან ეს შეიძლება იყოს სპამი. მიანიჭეთ ფურცლის სახელმძღვანელო ID-ს (მაგალითად, BD65F10DEE4). გუნდი

Exim -Mvh ID_id

ფურცლის სათაურის ჩვენება და ბრძანება

Exim -Mvb ID_id

ნება მომეცით გადავხედო შეხსენების სხეულს.

სათაურების შუაში ველი From: ადმინისტრატორის შურისძიების მიზნით და X-PHP-Originating-Script არის სკრიპტი, რომელმაც გაგზავნა შეტყობინება.

პროგრამული უზრუნველყოფის უსაფრთხოება

შეცვალეთ სერვერის პროგრამული უზრუნველყოფის უსაფრთხოება არათანმიმდევრულად.

CentOS OS

შეიყვანეთ ბრძანება ახლახან შეცვლილი დაინსტალირებული პროგრამული უზრუნველყოფის ფაილების სიის საჩვენებლად:

Rpm -qVa - ყველა ფაილის ჩვენება, rpm -qVa | awk "$2!="c" (დაბეჭდვა $0)" - ფაილების საჩვენებლად ჟურნალების სიმრავლის მიღმა.

გაანალიზეთ, როგორ შეიცვალა ფაილები და როგორ შეიცვალა ისინი ასეთი პარამეტრების დახმარებით:

S - შეცვლილი ფაილის გაფართოება M - შეცვლილი ნებართვები დაყენებული საკეტის უკან 5 - შეცვლილი MD5 საკონტროლო ჯამი D - შეცვლილი ძირითადი/მინორული ნომრები დანართისთვის L - შეცვლილი სიმბოლური შეტყობინება U - შეცვლილი ფაილის მენეჯერი G - შეცვლილი ჯგუფი T - შეცვლილი ფაილის შეცვლის თარიღი (mtime) ) c - კონფიგურაციის ფაილი d - დოკუმენტაციის ფაილი g - ფაილი, რომელიც არ შედის l პაკეტის წინ - ლიცენზიის ფაილი r - README ფაილი

მაგალითად, რიგი S.5....T. c /etc/httpd/conf/httpd.conf ნიშნავს, რომ httpd.conf არის კონფიგურაციის ფაილი, შეცვალა საკონტროლო ჯამი და დანარჩენი ცვლილების თარიღი. Oskіlki tse კონფიგურაციის ფაილი, tsі zmіni არ მოვუწოდებთ pіdozr.

დაუბრუნეთ პატივისცემა ფაილებს, თითქოს რაიმე აშკარა მიზეზის გამო ისინი ცვლიან საკონტროლო ჯამის მნიშვნელობას. ასეთი ფაილებისთვის ჩაწერეთ ბრძანება:

Stat /usr/sbin/sshd && file /usr/sbin/sshd de usr/sbin/sshd - ფაილის გზა.

ბრძანების შედეგად ეკრანზე გამოჩნდება ანგარიშის ინფორმაცია ფაილის შეცვლის შესახებ.

Win ბრძანება:

Yum --უსაფრთხოების განახლება

უსაფრთხოების განახლების დაყენება.

Debian OS

იპოვეთ ბრძანებები დაინსტალირებული პროგრამებისთვის MD5 გამშვები ჯამების შესამოწმებლად:

# apt-get install debsums # debsums -c

შეიყვანეთ შემდეგი ბრძანებები უსაფრთხოების განახლების შესამოწმებლად:

# echo 'deb http://security.debian.org wheezy/updates მთავარი წვლილი არა უფასო' >> /etc/apt/sources.list # grep უსაფრთხოება /etc/apt/sources.list > /etc/apt/secsrc .list # apt-get -s -o Dir::Etc::sourcelist="secsrc.list" -o Dir::Etc::sourceparts="-" განახლება

უსაფრთხოების განახლების დასაყენებლად, გაუშვით ბრძანება:

# apt-get -o Dir::Etc::sourcelist="secsrc.list" -o Dir::Etc::sourceparts="-" განახლება

შეცვალეთ gpg ვერსიის ყველა საცავის არსებობა ბრძანებების აკრეფით:

# grep -ri gpgcheck /etc/yum.conf # grep -ri gpgcheck /etc/yum.repos.d/ შეცვალეთ თქვენი რიგები, რათა ნახოთ: gpgcheck=1 # grep -ri AllowUnauthenticated /etc/apt/

რიგები გონება

APT::Get::AllowUnauthenticated "true";

არ იყოს დამნაშავე.

არაგამარჯვებული სერვისები

CentOS OS

chkconfig -- სია

Chkconfig --del service_name de service_name - სერვისის სახელი.

Debian OS

ჩაწერეთ ბრძანება სერვისების სიის საჩვენებლად, რომელთა ციტირება არ არის საჭირო:

sysv-rc-conf

გაშვების გასააქტიურებლად ხელმოუწერელი სერვისიდააჭირეთ ბრძანებას:

sysv-rc-conf in service_name de service_name - სერვისის სახელი.

დღევანდელ სტატისტიკაში ჩვენ გიცნობთ Linux-ის უსაფრთხოების აუდიტის საუკეთესო ინსტრუმენტებიან როგორც ჩვენი ინგლისელი კოლეგები ჩანან. ლინუქსის გამკვრივება. ასევე, სტატიის თემაა Linux სისტემების უსაფრთხოების დონის მიმოხილვა და კონფიგურაციის სისწორის შეფასება ინფორმაციის უსაფრთხოების თვალსაზრისით. რა თქმა უნდა, ჩვენ არ გვჭირდება გადახედვა პროგრამებს, მაგრამ მოდით დავაყენოთ საკუთარი მამხილებელი.

Linux უსაფრთხოების აუდიტი ხელისუფლების მიერ

სისტემის ადმინისტრატორების და განსაკუთრებით ინფორმაციული უსაფრთხოების აუდიტორების წინაშე, ხშირად საჭიროა ჰოსტების დიდი რაოდენობის დაცვის გადახედვა სულ რაღაც მოკლე საათში. უპირველეს ყოვლისა, საწარმო-სეგმენტში ამ ამოცანების განვითარებისთვის, არსებობს სპეციალიზებული ინსტრუმენტები, მაგალითად, ზუსტად ასეთი. ძალიან კარგი, ყველა სურნელება - OpenVAS ძრავის ღია წყაროებიდან დაწყებული კომერციული პროდუქტებით, როგორიცაა Nessus ან Nexpose - ჩვენს მკითხველს. მთელი ამ ხნის განმავლობაში, პროგრამული უზრუნველყოფა უნდა ჟღერდეს გამარჯვებულად, ისე, რომ ის იყოს ძველი და მოძველებული, შემდეგ კი პროგრამული უზრუნველყოფა იყოს უსაფრთხო და შემდეგ დაიწყოს პატჩის მართვა. რა თქმა უნდა, ყველა სკანერი არ არის უსაფრთხო Linux OS-ისა და სხვა პროდუქტების ღია კოდისგან დაცვის მექანიზმების ზოგიერთი სპეციფიკური მახასიათებლის დასაცავად. ისე, და არა დარჩენილ თვეში, სურსათის ფასის ღირებულებას, თუნდაც ფასიან პროდუქტებს, შეუძლია კომპანიის საკუთარი, როგორც ამას ისინი ხედავენ პირდაპირ ბიუჯეტში.

Axis to this year mova pide სპეციალიზაციის დაქირავების შესახებ უფასო კომუნალური მომსახურება, რადგან მათ შეუძლიათ სისტემის უსაფრთხოების ამჟამინდელი დონის დიაგნოსტიკა, პოტენციური რისკების შეფასება, მაგალითად, „ჩამოტვირთეთ სერვისები“, რა წაშალოთ ინტერნეტში, ან დაბლოკვის არაუსაფრთხო კონფიგურაცია და ზოგიერთ შემთხვევაში მოითხოვონ პრობლემების გამოსწორების ვარიანტები. აუდიტის მიერ აღმოჩენილი. ამ ხელსაწყოების გამოყენების კიდევ ერთი მიზეზი არის ფერმის ხელახალი გადამოწმების ტიპიური სცენარების გამეორება, არ აქვს მნიშვნელობა რამდენი Linux სისტემა, და შექმნათ ტესტების დოკუმენტირებული ბაზა ლოგებისა და სხვა ხმების დანახვაზე.

Linux უსაფრთხოების აუდიტის პრაქტიკული ასპექტები

თუ აუდიტორის თვალი გაოცებულია, მაშინ ტესტირებამდე ტესტი შეიძლება დაიყოს ორ ტიპად.

უხეშობა- ამიტომ ვუწოდებთ შესაბამისობას-ვიმოგს, აქ სავალდებულო ენობრივი ელემენტების არსებობა შებრუნებულია, ყოველგვარი შემთხვევით დადგენილი. საერთაშორისო სტანდარტებიან "საუკეთესო პრაქტიკა". კლასიკური კონდახი - PCI DSS გადახდის IT სისტემებისთვის, SOX404, NIST-800 სერია, .

სხვა- ეს არ არის რაციონალური პიდხიდი, რომელიც დაფუძნებულია კვებაში "და კიდევ რა შეგიძლია გააკეთო, რომ დაიცვა თავი?". აქ არ არსებობენ ობოვიაზკოვი ვიმოგები - ნაკლებად თქვენი ცოდნა, ეს თავი ჩემს ხელში იყო ნათელი. მაგალითად, ბირთვის ვერსიის ან/და დანამატების პაკეტების განახლება, SELinux-ის ჩართვა, იძულება, iptables firewall-ის დაყენება.

ყველაფერი, რაც მიდის სხვა მიდგომაზე, მიღებულია, რომ ეწოდოს სპეციალური ტერმინი ლინუქსის გამკვრივება, რომელიც შეიძლება დასახელდეს, როგორც „დიї, შექმნილი უკან OS (chi PZ) თანაბარი გარე დაცვის გასაძლიერებლად, რაც უფრო მნიშვნელოვანია პერსონალის მიერ“.

p align="justify"> შესაბამისობის მოთხოვნები ჩვეულებრივ ხელახლა ფასდება PCI DSS-ის ტიპის შესაბამისობის აუდიტის ან სხვა სერტიფიცირების აუდიტისთვის მომზადებისას. ჩვენ უფრო მეტ პატივს ვცემთ გამაგრების საწყობს. ყველა დიდი გამყიდველი ხელს უწყობს მათი პროდუქციის პოპულარიზაციას გამკვრივების სახელმძღვანელო პრინციპები- დამხმარეებო, სშო გადაიხადეთ სამაგიერო იმ რეკომენდაციის გულისთვის, როგორ გავხადოთ შესაძლებელი პერსონალის უსაფრთხოების მექანიზმების დაცვა, ანაზღაურება და PZ-ის სპეციფიკა. ასე რომ, მსგავსი დამხმარეები ხელმისაწვდომია Red Hat, Debian, Oracle, Cisco-დან.

გამკვრივება არის ტერმინი ინფორმაციული უსაფრთხოების სამყაროსთვის, რაც ნიშნავს სისტემის (პროგრამების) უსაფრთხოების უზრუნველყოფის პროცესს її გაღიზიანების შემცირების მიზნით, როგორც წესი, სხვადასხვა პერსონალის კომუნალური ან თავდაცვის მექანიზმებისგან.

გამოსვლამდე ჩვენ უკვე გვქონდა სტატია გამკვრივების ოფციების კორექტირების შესახებ, მაგრამ ამ სტატიაში ეს იყო თავად კორექტირების შესახებ. ჩვენ შევამოწმებთ ჩვენს სისტემას დამატებით სპეციალიზებულ კომუნალურ მომსახურებაზე, ამიტომ ჩავატარებთ უსაფრთხოების აუდიტს, შევაფასებთ დაცვის ამჟამინდელ დონეს და შემდეგ დავასრულებთ უსაფრთხოების ვარიანტს, როგორც ეს მომავალში იქნება საჭირო. ისე, ეს უფრო ჰგავს ვარიანტს: თუ სერვერი უკვე დაფიქსირდა უსაფრთხოების თვალსაზრისით, ჩვენი ხელსაწყოები შეიძლება შებრუნდეს და, შესაძლებელია, შემოგთავაზოთ, რა შეიძლება გაკეთდეს.

Linux უსაფრთხოების აუდიტის ინსტრუმენტები

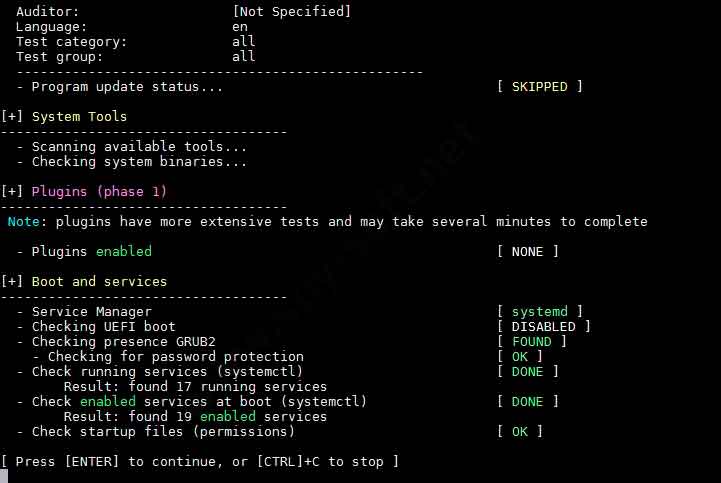

Lynis - აუდიტის სისტემის გამკვრივების ტესტირება

დაინსტალირებულია macOS-ზე:

ტესტების ინიცირება

ტესტების ინიცირება  ტესტის შედეგები System Tool და Boot & Services ჯგუფიდან

ტესტის შედეგები System Tool და Boot & Services ჯგუფიდან  ტესტის შედეგები ბირთვისა და მეხსიერების და პროცესის აუდიტის ჯგუფიდან

ტესტის შედეგები ბირთვისა და მეხსიერების და პროცესის აუდიტის ჯგუფიდან  ტესტის შედეგები მომხმარებლის და ჯგუფის და ავტორიზაციის ჯგუფიდან

ტესტის შედეგები მომხმარებლის და ჯგუფის და ავტორიზაციის ჯგუფიდან

აუდიტის დაწყებამდე კარგად შეამოწმეთ რა არის ხელმისაწვდომი Ახალი ვერსიალინისი:

თუ გსურთ დააყენოთ აუდიტორის სახელი, რომელიც არის ტესტის გაშვებისას, უბრალოდ დაამატეთ პარამეტრი -auditor

sudo lynis აუდიტის სისტემა - c - აუდიტორი Daddy |

Linux-ის უსაფრთხოების აუდიტის ნებისმიერ ეტაპზე, გადამოწმების პროცესი შეიძლება გაგრძელდეს (Enter) ან ჩამაგრდეს (Ctrl+C). ამ ტესტების შედეგები ჩაიწერება Lynis-ის ჟურნალში /var/log/lynis.log დირექტორიაში. ჯანდაბა, რომ ჟურნალის ფაილი სკინით არის გადაწერილი შეტევითი გაშვებაკომუნალური.

მუდმივი ტესტირებისთვის ავტომატური რეჟიმიშეგიძლიათ განიხილოთ ცალკე Cron გრაფიკი -cronjob კლავიშის დახმარებით. ამგვარად, Lynis იწყება მოცემული შაბლონის (კონფიგურაციის) შემდეგ და არ აჩვენებს რაიმე ინტერაქტიულ მოთხოვნას, ჩართავს წინასწარ. ყველა შედეგი შეინახება სხივში. მაგალითად, სკრიპტის ღერძი არის პროგრამის გაშვება თვეში ერთხელ ჩაკეტვის პარამეტრებით:

#!/bin/sh AUDITOR="ავტომატური" DATE = $(თარიღი + % Y % m % d ) HOST=$(მასპინძლის სახელი) LOG_DIR="/var/log/lynis" REPORT = ”$LOG_DIR/ანგარიში-$(მასპინძელი). $ (DATE) DATA = ”$LOG_DIR/report-data-$(HOST). $ (თარიღი). ტექსტი" cd /usr/local/lynis . /lynis -c -აუდიტორი "$(AUDITOR)" -cronjob > $(REPORT) mv/var/log/lynis-report. dat$(DATA) #Დასასრული |

შეინახეთ ეს სკრიპტი /etc/cron.monthly/lynis დირექტორიაში. І არ დაგავიწყდეთ ჟურნალების შენახვის გზების დამატება (/usr/local/lynis და /var/log/lynis), წინააღმდეგ შემთხვევაში შეიძლება არასწორად იმუშაოს.

თქვენ შეგიძლიათ ნახოთ ვიკისთვის ხელმისაწვდომი ბრძანებების სია:

მოკლე ინსტრუქცია რობოტის შესახებ უტილიტასთან ერთად:

კაცი ლინის |

გადასინჯვის მიღმა შესაძლო სტატუსების ვარიანტები იკვეთება შემდეგი სიით: NONE, სუსტი, შესრულებულია, ნაპოვნია, NOT_FUND, კარგი, გაფრთხილება.

სტატუსის ხედვის მაგალითი

სტატუსის ხედვის მაგალითი ოკრემის ტესტების გაშვება Lynis-ში

მართლაც, აუცილებელია სასიმღერო ტესტების შესრულება. მაგალითად, რადგან თქვენი სერვერი კარგავს მეტ ფუნქციონირებას ფოსტის სერვერიან აპაჩი. რისთვისაც შეგიძლიათ შეცვალოთ -tests პარამეტრი. ბრძანების სინტაქსი ასე გამოიყურება:

რა თქმა უნდა, Lynis-ის ფუნქციონირება გაფართოვებულია სხვადასხვა დანამატებით, რომელთა დამატება შესაძლებელია დამოუკიდებლად, ან შეგიძლიათ დაამატოთ ახლები დირექტორიაში.

გაფრთხილებები გამოისყიდება შედეგების შემდეგ. კანი დროზე ადრე იწყება ტექსტით, შემდეგ ვავალებთ ტაძრებს, მიუთითონ ტესტი, რომელიც მან შექმნა. შეტევის ხაზზე, პრობლემის ვირიშენია გავრცელდა, როგორც ეს, ცხადია, აშკარად. ფაქტიურად, რიგის დანარჩენი არის URL მისამართი, რომლისთვისაც შეგიძლიათ გაეცნოთ დეტალებს და იცოდეთ დამატებითი რეკომენდაციები, თუ როგორ უნდა მოაგვაროთ პრობლემა.

Visnovok-ის რეკომენდაციები, როგორ მოვაგვაროთ აღმოჩენილი პრობლემები

Visnovok-ის რეკომენდაციები, როგორ მოვაგვაროთ აღმოჩენილი პრობლემები პროფილები

პროფილები, რომლებიც აკონტროლებენ აუდიტს, ენიჭება ფაილებს extensions.prf, რომლებიც მდებარეობს დირექტორიაში /etc/lynis. ნაგულისხმევი პროფილი ეწოდება, preempted, default.prf. Rozrobniki-ს არ მოეწონება იოგას წესი შუამავლების გარეშე: შეცვლით თუ არა, თუ გსურთ აუდიტის დამატება, უმჯობესია დაამატოთ custom.prf ფაილში, რომელიც იქნება იმავე დირექტორიაში.

შექმენით და შეცვალეთ პირადი პროფილი:

შეხება/და ა.შ./lynis/custom. პრფ სუდო ნანო /etc/lynis/custom. პრფ |

ამ ფაილისთვის შეგიძლიათ მივანიჭოთ ტესტების სია, რომლებიც შეიძლება საჭირო გახდეს Lynis-ის აუდიტში ჩართვა. Მაგალითად:

- FILE-6310: დისტრიბუციების გადახედვა;

- HTTP-6622: nginx ინსტალაციის ტესტი;

- HTTP-6702: Apache ინსტალაციის ტესტი.

სიმღერის ტესტის გამოსართავად გამოიყენეთ გამოტოვების ტესტის დირექტივა და შეიყვანეთ ტესტის ID. მაგალითად, ასე:

# nginx დაყენებულია? skip-test=HTTP-6622 # Apache დაყენებულია? skip-test=HTTP-6702 |

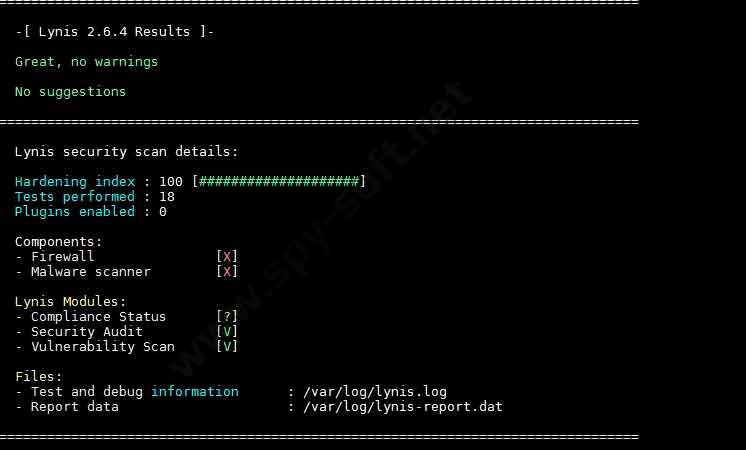

გამკვრივების მდგომარეობის შეფასება

კანის ტესტის აუდიტის უტილიტაში ყველა ტესტის შედეგებზე დაფუძნებული (წინადადებების განაწილების ქვემოთ მოცემული ადგილები), თქვენ იპოვით განაწილებას, რომელიც ასე გამოიყურება:

Lynis უსაფრთხოების სკანირების დეტალები: გამკვრივების ინდექსი: 57 [############.........] ჩატარებული ტესტები: 216 ჩართულია დანამატები: 0 |

სავარაუდო გამკვრივების მდგომარეობა

სავარაუდო გამკვრივების მდგომარეობა

ეს შედეგი, გამოხატული რიცხვით, აჩვენებს ჩაბარებული ტესტების რაოდენობას და სისტემის უსაფრთხოების ინდექსს, რომელიც გამკვრივების ინდექსი- საბოლოო თარიღი, რომლის დახმარებით Lynis აფასებს სერვერის უსაფრთხოების მაღალ დონეს. და მნიშვნელოვანია არ დაგვავიწყდეს, რომ უსაფრთხოების ინდექსი შემოდგომაზე იცვლება დროზე ადრე შესწორებების რაოდენობისა და Lynis-ის რეკომენდაციების შესაბამისად. ამიტომ, პრობლემების გამოსწორების შემდეგ, უსაფრთხოების განმეორებით აუდიტს შეუძლია აჩვენოს სხვა ნომერი!

ყველა მანიპულაცია სისტემასთან სუპერკოროზიულ რეჟიმში გავლენას ახდენს ზედმიწევნით პატივისცემაზე და გაზრდილ სიცოცხლისუნარიანობაზე. Vikonuyte მხოლოდ tі dії, yakі usvіdomlyuєte і მოსწონს vpevnenі. არ დაგავიწყდეთ სარეზერვო ასლებისა და სნეპშოტების შენარჩუნება.

Lunar - UNIX უსაფრთხოების აუდიტის ინსტრუმენტი

მიმართეთ CLI-დან ბრძანებების გაშვებას:

თქვენი პარამეტრების ხელახლა გადახედვა Lunar-ის გაშვებისას

თქვენი პარამეტრების ხელახლა გადახედვა Lunar-ის გაშვებისას მთვარის გაშვება უსაფრთხოების აუდიტის რეჟიმში სისტემაში ცვლილებების შეტანის გარეშე:

ტესტების თარგმანი:

შემდეგ დაიწყება აღდგენის რეჟიმში სისტემაში განხორციელებული ცვლილებებიდან:

Apache ვებ სერვერის ტესტების გაშვების მაგალითი

Apache ვებ სერვერის ტესტების გაშვების მაგალითი

Nix Auditor - დსთ-ს აუდიტი გამარტივდა

Nix Auditor არის გადამოწმების სკრიპტი, რომელიც ამოწმებს Linux- სისტემების უსაფრთხოებას დსთ-ს ინდიკატორისთვის. მიზნობრივი RHEL, CentOS და სხვა RPM დისტრიბუციები.

საცალო ვაჭრები აცხადებენ შემდეგ სარგებელს Nix Auditor-ისთვის:

- სკანირების სიჩქარე- შესაძლებელია OS-ის ძირითადი გადახედვის განხორციელება 120 წამზე ნაკლებ დროში და ხმის დაუყოვნებლივ ამოღება;

- გადამოწმების სიზუსტე- გადაკეთდა Nix Auditor რობოტი სხვადასხვა ვერსიები CentOS და Red Hat-ის დისტრიბუცია;

- განწყობილება- პროგრამამდე დოკუმენტაციის მქონე დოკუმენტები უნდა განთავსდეს GitHub-ზე, რათა კოდი ადვილად მორგებული იყოს OS-ის ტიპზე და სისტემის ელემენტების კომპლექტზე, რადგან მისი შეცვლა აუცილებელია;

- ვიქტორიას სიმარტივე- დაასრულეთ საწყისი სკრიპტი, ჩვენ დავასრულებთ და ის უკვე მზად არის ხელახალი გადამოწმებისთვის.

ბრძანებების აკრეფის მაგალითი GitHub საცავიდან უტილიტის ამოსაღებად და სკრიპტის გასაშვებად:

git კლონი https: //github.com/XalfiE/Nix-Auditor.git cd Nix-აუდიტორი chmod +x nixaauditor . /nixaauditor |

Nix Auditor-ის გაშვების შემდეგ ინფორმაციის ნახვის მაგალითი

Nix Auditor-ის გაშვების შემდეგ ინფორმაციის ნახვის მაგალითი

Loki - მარტივი IOC და ინციდენტების რეაგირების სკანერი

Loki უტილიტა არ არის კლასიკური ინსტრუმენტი Linux-ის აუდიტის ჩასატარებლად, მაგრამ ის ასევე შეიძლება გამოყენებულ იქნას ბოროტების მოსაძებნად, მაგრამ ის ხშირად შეიძლება გამოყენებულ იქნას აუდიტის პრაქტიკაში.

როგორც საცალო მოვაჭრეები მღერიან, ღერძი გვაძლევს ასეთ შესაძლებლობას Loki - მარტივი IOC და ინციდენტების რეაგირების სკანერი:

ი.ჭოტირი ბოროტების გამოვლენის გზები:

- ფაილის სახელები (დამოკიდებულია ფაილის სრული გზის რეგულარულ გამოხატულებაზე);

- Yara-ს წესების ხელახალი ვალიდაცია (ფაილებისთვის Yara ხელმოწერებთან შესაბამისობის ძიება და მეხსიერების დამუშავება);

- ჰეშების ხელახალი შემოწმება და ანალიზი (სკანირებული ფაილების შედარება არსებული ფაილების ჰეშებთან (MD5, SHA-1, SHA-256));

- ხელახალი შემოწმება zvorotny zv'azku C2 (ტექნოლოგიური კავშირის ბოლო წერტილების ნიველირება C2 IOC-თან).

II. დამატებითი გადასინჯვები:

- Regin ფაილური სისტემის ხელახალი შემოწმება (-reginfs-ის მეშვეობით);

- სისტემური და კორტიკალური პროცესების ანომალიების მიმოხილვა;

- დასკანირებული შეუფუთავი SWF;

- SAM ნაგავსაყრელის ხელახლა შემოწმება;

- DoublePulsar-ის შემოწმება - ტესტი უკანა კარის მოსაძებნად, რომელიც ისმენს პორტებს 445/tcp და 3389/tcp.

Trochs torknemos რომ როგორც პროგრამა vyznaє ფაქტი ბოროტება. ტიპიური ნიშნები (კომპრომისის ინდიკატორები), რომლებიც მიუთითებენ, რომ კომპიუტერი დაზიანებულია (tobto zlamaniya), შეიძლება იყოს:

- სკიდლივოსტის კომპიუტერზე გამოჩენა (ვირუსები, უკანა კარები, კრიპტორივები და ა.შ.)

- ახალი და შესაძლოა ახალი ფაილების გამოჩენა, ასე რომ სუნი არ არის გამოვლენილი ანტივირუსული ძრავამავნე პროგრამის კოდის მსგავსად;

- არანორმალური აქტივობა (დაკავშირება დისტანციურ ჰოსტებთან, პორტების მოსმენა უცნობი პროგრამებით და ა.შ.);

- არანორმალური აქტივობა დისკის მოწყობილობებზე (I/O) და სისტემის რესურსების ზრდა (CPU, RAM, Swap).

ინსტალაციის დაწყებამდე აუცილებელია ჩანთების ჭურჭლის დაყენება. არის colorama (იძლევა კონსოლის მწკრივების მოძიებას), psutil (პროცესის გადაკეთების პროგრამა) და, თუმცა ჯერ არ არის დაინსტალირებული, Yara პაკეტი.

მოდი, დავიწყოთ. ინსტალაცია (შეიძლება ადრე იყოს Yara პაკეტის ინსტალაცია, რომელიც დგას Kali Linux-ის ინსტალაციის უკან):

cd loki / python2 loki-upgrader. py python2 ლოკი. py-h |

დაინსტალირებულია Ubuntu/Debian-ში:

sudo apt - დააინსტალირე yara python - yara python - pip python - setuptools python - dev git sudo pip2 install - upgrade pip sudo pip2 ინსტალაცია - U setuptools sudo pip2 დააინსტალირე psutil netaddr pylzma colorama git კლონი https://github.com/Neo23x0/Loki cd /home/download/Loki python2 loki-upgrader. py python2 ლოკი. py-h |

დაინსტალირებული BlackArch-ის მიერ:

sudo pacman -S yara python2 -pip python2 -yara sudo pip2 დააინსტალირე psutil netaddr pylzma colorama git კლონი https://github.com/Neo23x0/Loki cd /home/download/Loki python2 loki-upgrader. py python2 ლოკი. py-h |

კონდახი ვიკორასტანნია

გაშვების ვარიანტები ხელმისაწვდომია:

არჩევითი არგუმენტები: H , -- დაეხმარეთ ამ დახმარების შეტყობინების ჩვენებას და გამოსვლას |