Огляд корисного софту для керування віртуалізацією. Використовуємо KVM для створення віртуальних машин на сервері Kvm віртуалізація установка

Мені особисто найпростіше думати про KVM (Kernel-based Virtual Machine), як про такий рівень абстракції над технологіями хардверної віртуалізації Intel VT-x та AMD-V. Беремо машину з процесором, який підтримує одну з цих технологій, ставимо на цю машину Linux, в Linux встановлюємо KVM, в результаті отримуємо можливість створювати віртуалки. Так і працюють хмарні хостинги, наприклад, Amazon Web Services . Поряд з KVM іноді також використовується і Xen, але обговорення цієї технології вже виходить за межі даного посту. На відміну від технологій контейнерної віртуалізації, наприклад, того ж Docker, KVM дозволяє запускати як гостьову систему будь-яку ОС, але при цьому має і б овеликі накладні витрати на віртуалізацію.

Примітка:Наведені нижче дії були перевірені мною на Ubuntu Linux 14.04, але за ідеєю будуть багато в чому справедливі як для інших версій Ubuntu, так і для інших дистрибутивів Linux. Все має працювати як на робочому столі, так і на сервері, доступ до якого здійснюється за SSH.

Установка KVM

Перевіряємо, чи підтримується Intel VT-x або AMD-V нашим процесором:

grep -E "(vmx | svm)" / proc/ cpuinfo

Якщо щось нагріпо, значить підтримується, і можна діяти далі.

Встановлюємо KVM:

sudo apt-get update

sudo apt-get install qemu-kvm libvirt-bin virtinst bridge-utils

Що де прийнято зберігати:

- /var/lib/libvirt/boot/ - ISO-образи для встановлення гостьових систем;

- /var/lib/libvirt/images/ — образи жорстких дисківгостьових систем;

- /var/log/libvirt/ – тут слід шукати всі логи;

- /etc/libvirt/ - каталог із файлами конфігурації;

Тепер, коли KVM встановлено, створимо нашу першу віртуалку.

Створення першої віртуалки

Як гостьова система я вибрав FreeBSD. Качаємо ISO-образ системи:

cd / var / lib / libvirt / boot /

sudo wget http:// ftp.freebsd.org/ path/ to/ some-freebsd-disk.iso

Управління віртуальними машинамиу більшості випадків проводиться за допомогою утиліти virsh:

sudo virsh --help

Перед запуском віртуалки нам доведеться зібрати деякі додаткові відомості.

Дивимося список доступних мереж:

sudo virsh net-list

Перегляд інформації про конкретну мережу (з ім'ям default):

sudo virsh net-info default

Дивимося список доступних оптимізації для гостьових ОС:

sudo virt-install --os-variant list

Отже, тепер створюємо віртуальну машину з 1 CPU, 1 Гб RAM та 32 Гб місця на диску, підключену до мережі default:

sudo virt-install \

--virt-type = kvm \

--name freebsd10 \

--ram 1024 \

--vcpus =1 \

--os-variant = freesd8 \

--hvm \

--cdrom =/ var/ lib/ libvirt/ boot/ FreeBSD-10.2 -RELEASE-amd64-disc1.iso \

--network network =default,model =virtio \

--graphics vnc \

--disk path =/ var/ lib/ libvirt/ images/ freebsd10.img,size =32 ,bus =virtio

Ви можете побачити:

WARNING Недоліки для підключення до графічного console: virt-viewer not

installed. Please install "virt-viewer" пакет.

Domain installation still in progress. Ви можете reconnect to the console

для завершення процесу встановлення.

Це нормально, так і має бути.

Потім дивимося властивості віртуалки у форматі XML:

sudo virsh dumpxml freebsd10

Тут наводиться найбільше повна інформація. У тому числі є, наприклад, і MAC-адреса, яка знадобиться нам далі. Поки що знаходимо інформацію про VNC. У моєму випадку:

За допомогою улюбленого клієнта (я особисто користуюсь Rammina) заходимо по VNC, за необхідності використовуючи SSH port forwarding. Потрапляємо прямо в інстялятор FreeBSD. Далі все як завжди - Next, Next, Next, отримуємо встановлену систему.

Основні команди

Давайте розглянемо основні команди для роботи з KVM.

Отримання списку всіх віртуалок:

sudo virsh list --all

Отримання інформації про конкретну віртуалку:

sudo virsh dominfo freebsd10

Запустити віртуалку:

sudo virsh start freebsd10

Зупинити віртуалку:

sudo virsh shutdown freebsd10

Жорстко прибити віртуалку (попри назву, це невидалення):

sudo virsh destroy freebsd10

Ребутнути віртуалку:

sudo virsh reboot freebsd10

Схиляти віртуалку:

sudo virt-clone -o freebsd10 -n freebsd10-clone \

--file / var / lib / libvirt / images / freebsd10-clone.img

Увімкнути/вимкнути автозапуск:

sudo virsh autostart freebsd10

sudo virsh autostart --disable freebsd10

Запуск virsh у діалоговому режимі (усі команди у діалоговому режимі – як описано вище):

sudo virsh

Редагування властивостей віртуалки в XML, у тому числі тут можна змінити обмеження кількості пам'яті і тд:

sudo virsh edit freebsd10

Важливо!Коментарі відредагованого XML, на жаль, видаляються.

Коли віртуалка зупинена, диск можна ресайзити:

sudo qemu-img resize / var / lib / libvirt / images / freebsd10.img -2G

sudo qemu-img info / var / lib / libvirt / images / freebsd10.img

Важливо!Вашій гостьовій ОС, швидше за все, не сподобається, що диск раптово став більшим або меншим. У кращому випадку вона завантажиться в аварійному режимі з пропозицією перерозбити диск. Швидше за все, ви не повинні так хотіти робити. Набагато простіше може виявитися нову віртуалку і змігрувати на неї всі дані.

Резервне копіювання та відновлення виробляються досить просто. Достатньо зберегти кудись висновок dumpxml, а також образ диска, а потім відновити їх. На YouTube вдалося знайти відеоз демонстрацією цього процесу, все й справді нескладно.

Налаштування мережі

Цікаве питання — як визначити, яку IP-адресу отримала віртуалка після завантаження? У KVM це робиться хитро. Я написав такий скрипт на Python :

#!/usr/bin/env python3

# virt-ip.py script

# (c) 2016 Aleksander Alekseev

# http://сайт/

import sys

import re

import os

import subprocess

від xml .etree import ElementTree

def eprint(str):

print (str, file = sys.stderr)

if len (sys. argv)<

2

:

eprint("USAGE: " + sys .argv [ 0 ] + "

eprint("Example: " + sys .argv [ 0 ] + " freebsd10" )

sys .exit (1 )

if os .geteuid() != 0 :

eprint("ERROR: you shold be root" )

eprint("Hint: run `sudo" + sys. argv [0] + "...`");

sys .exit (1 )

if subprocess .call ( "який arping 2>&1 >/dev/null", shell = True ) ! = 0 :

eprint("ERROR: arping not found"

)

eprint( "Hint: run `sudo apt-get install arping`")

sys .exit (1 )

Domain = sys .argv [1]

if not re .match ("^*$" , domain) :

eprint( "ERROR: invalid characters in domain name")

sys .exit (1 )

Domout = subprocess .check_output ("virsh dumpxml "+domain+" || true" ,

shell = True)

domout = domout.decode ("utf-8") .strip()

if domout == "" :

# error message already printed by dumpxml

sys .exit (1 )

Doc = ElementTree.fromstring (domout)

# 1. list all network interfaces

# 2. run `arping` on every interface in parallel

# 3. grep replies

cmd = "(ifconfig | cut -d " "-f 1 | grep -E "." | " + \

"xargs -P0 -I IFACE arping -i IFACE -c 1 () 2>&1 | " + \

"grep "bytes from") | | true"

for child in doc.iter () :

if child.tag == "mac" :

macaddr = child.attrib ["address"]

macout = subprocess .check_output (cmd .format (macaddr) ,

shell = True)

print (macout.decode ("utf-8" ) )

Скрипт працює як із default мережею, так і з bridged мережею, налаштування якої ми розглянемо далі. Однак на практиці куди зручніше налаштувати KVM так, щоб він завжди призначав гостьовим системам ті самі IP-адреси. Для цього керуємо налаштування мережі:

sudo virsh net-edit default

… приблизно таким чином:

Після внесення цих правок

>

… і замінюємо щось на кшталт:

>

Перезавантажуємо гостьову систему та перевіряємо, що вона отримала IP по DHCP від роутера. Якщо ж ви хочете, щоб гостьова система мала статична IP-адреса, це налаштовується як завжди всередині гостьової системи.

Програма virt-manager

Вас також може зацікавити програма virt-manager:

sudo apt-get install virt-manager

sudo usermod -a -G libvirtd USERNAME

Так виглядає її головне вікно:

Як бачите, virt-manager є не тільки GUI для віртуалок, запущених локально. З його допомогою можна керувати віртуальними машинами, що працюють і на інших хостах, а також дивитися на красиві графіки в реальному часі. Я особисто знаходжу особливо зручним у virt-manager те, що не потрібно шукати по конфігах, на якому порту VNC крутиться конкретної гостьової системи. Просто знаходиш віртуалку в списку, робиш подвійний клік і отримуєш доступ до монітора.

Ще за допомогою virt-manager дуже зручно робити речі, які зажадали б трудомісткого редагування XML-файлів і в деяких випадках виконання додаткових команд. Наприклад, перейменування віртуальних машин, налаштування CPU affinity та подібні речі. До речі, використання CPU affinity суттєво знижує ефект галасливих сусідів та вплив віртуальних машин на хост-систему. По можливості використовуйте його завжди.

Якщо ви вирішите використовувати KVM як заміну VirtualBox, зважте, що хардверну віртуалізацію вони між собою поділити не зможуть. Щоб KVM заробив у вас на робочому столі, вам не тільки доведеться зупинити всі віртуалки в VirtualBox і Vagrant, але й перезавантажити систему. Я особисто знаходжу KVM набагато зручніше VirtualBox, як мінімум, тому що він не вимагає виконувати команду sudo / sbin / rcvboxdrv setupпісля кожного оновлення ядра, адекватно працює з Unity і взагалі дозволяє сховати всі віконця.

Зі звичайними KVM-перемикачами, вважаю, стикалися багато хто. Абревіатура "KVM" розшифровується як "Keyboard Video Mouse". KVM-пристрій дозволяє, маючи лише один комплект клавіатура+монітор+миша (К.М.М.), керувати кількома комп'ютерами ( системними блоками). Інакше кажучи, беремо N системних блоків, підключаємо їх виходи від К.М.М. у KVM-пристрій, а вже до самого пристрою підключаємо реальний монітор, клавіатуру та маніпулятор-мишу. Перемикаючись за допомогою KVM між комп'ютерами, ми можемо бачити те, що відбувається на екрані вибраного комп'ютера, а також керувати ним, ніби ми підключені безпосередньо до нього.

Це зручно, якщо нам потрібно кілька машин, але доступ до них одночасно не обов'язковий. До того ж сильно економиться місце - монітори, навіть рідкокристалічні, займають досить великий обсяг місця на столі. Та й стоять чимало. А в купі клавіатур та мишок на столі можна швидко заплутатися.

Просунуті читачі заперечать - а навіщо такі складнощі, якщо комп'ютери, швидше за все, підключені до однієї локальної мережіі можна скористатися вбудованими в операційну систему (або зовнішніми) програмами віддаленого доступу, наприклад Terminal Servicesабо Radmin під Windows, VNC, ssh під *nix-like операційні системи. Все правильно, але що робити, якщо потрібно, наприклад, увійти в біос комп'ютера або операційна системаперестала завантажуватися, тому що ми поставили якийсь неправильний драйвер чи програму? Чи ж у нас встановлено кілька ОС на комп'ютері і нам знадобилося вибрати не ту, що стартує за умовчанням? Загалом, всі ці програми дійсно хороші, але до певних меж - поки ОС комп'ютера працездатна і нам потрібний лише доступ до комп'ютера після того, як ця ОС завантажиться.

Наприклад, розглянемо кілька характерних перемикачів KVM на прикладі пристроїв, що випускаються компанією .

Специфікації пристрою

CN-6000 підтримує поділ повноважень між користувачами та дозволяє завести до 64 адміністративних або користувацьких облікових записів, З них одночасно працювати з пристроєм можуть до 16 акаунтів. Пристрій має вбудований WEB-інтерфейс адміністрування, а його невеликі розміри дозволяють розмістити його на столі або змонтувати (за допомогою спецпланки, що йде в комплекті) його на бічній фермі стійки (0U rack mountable). CN-6000 підтримує оновлення прошивки через Ethernet-з'єднання (з веб-інтерфейсу або рідною утилітою). Максимальна роздільна здатність відео, яка підтримує пристрій, становить 1600x1200 пікселів.

Зведена таблиця специфікацій:

| Вимоги до обладнання (віддалений клієнт) | Pentium III 1Ghz | ||

| Інтерфейси | Локальна консоль | Клавіатура | 1 × Mini-DIN-6 F(Purple) |

| Відео | 1 × HDB-15 F(Blue) | ||

| Миша | 1 × HDB-15 F(green) | ||

| Системний (KVM) | 1 × SPHD-15 F(Yellow) | ||

| LAN-порт | 1 × RJ-45(F) | ||

| Power on the net (reserved) | 1 × DB9(M) | ||

| Інтерфейс живлення | 1 | ||

| Кнопки/перемикачі | KVM Reset | 1 × напівприхований, спереду | |

| Індикатори | харчування | 1 × orange | |

| підключення віддаленого користувача | 1 × green | ||

| LAN 10/100 Mbps | 1 × green / orange | ||

| Підтримувані протоколи | 10baseT Ethernet and 100baseTX Fast Ethernet. TCP/IP | ||

| Роздільна здатність відео | Up to 1600×1200 60Hz | ||

| Корпус | металевий | ||

| Розміри (довжина × ширина × висота) | 200×80×25mm | ||

Переходимо до тестів.

На компакт-диску, що йде в комплекті, можна знайти чотири утиліти:

- CN6000 Client – програма-клієнт під Windows, за допомогою якої можна підключитися до віддаленому комп'ютеру

- аналогічна програма-клієнт, написана на Java (у форматі jar)

- CN6000 Admin Tool – менеджер конфігурування пристрою (під Windows)

- Лог-сервер - програма, яку можна налаштувати на отримання та зберігання лог файлів з CN-6000

Крім того, в KVM-перемикач вбудований WEB-сервер, тому до пристрою можна звернутися через WEB-браузер. Але до веб-інтерфейсу повернемося трохи згодом, спочатку розглянемо окремі утиліти.

Конфігурація CN-6000 через утиліту Admin Tool.

Програма призначена для конфігурування пристрою, встановлення паролів доступу, безпеки та ін.

При її запуску не обійшлося без курйозу:

При першому запуску всіх утиліт з диска, що додається, потрібно ввести серійний номер. У документації (навіть останньої версії, що лежить на сайті виробника) сказано, що серійник надрукований у нижній частині корпусу CN-6000. І там справді надрукований якийсь серійний номер, тільки він набагато коротший, ніж потрібні програми. Загалом, трохи помучавшись, вводячи знайдений серійник так і так, додаючи до нього нулі або прогалини і не досягнувши нічого більшого, ніж віконце Invalid Serial Number, я вже хотів було закінчити в той день тестування пристрою. Діставши компакт-диск з CD-ROM-а (його я вставив у CD-привід в першу чергу - треба ж було інсталювати ПЗ), я виявив дивну наклейку на диску - це і виявився заповітний серійник.

Звичайно, теоретично людина може звернути увагу на те, що написано або наклеєно на компакт-диску, коли вставляє його в дисковод. Але чи багато хто відразу звертає на це увагу? :) І, питається, навіщо було писати в документації явно неправдиву інформацію? Повторюся - на сайті лежить більше Нова версіядокументації і там ця "друкарська помилка" не виправлена. Зазначу, що це не остання неточність, яка проскакує в документації, тому іноді доводиться діяти згідно з приказкою "не вір очам своїм".

Утиліта адміністрування CN-6000 корисна тим, що дозволяє знайти пристрій у мережі, навіть якщо його IP-адреса не належить тієї підмережі, в якій ми знаходимося, достатньо лише, що ми (комп'ютер, з якого ми намагаємося отримати доступ до CN-6000 ) перебували у тому сегменті локальної мережі, як і KVM-переключатель.

Після введення логіну користувача та пароля ми потрапляємо в меню конфігурування пристрою:

Компанія ATEN непогано підійшла до питання безпеки пристрою. При першому вході в конфігурацію пристрою нас попереджають про те, що стандартний логіні пароль непогано б і поміняти.

В розділі Networkналаштовується IP адресація пристрою, задаються порти для віддаленого доступу до керованих за допомогою CN-6000 комп'ютерів. А також тут можна вказати MAC-адресу машини, на якій розташована програма "Log Server", яка зберігає лог файли (події), що відсилаються з KVM-перемикача (якщо її не задати, логи будуть зберігатися на самому KVM і подивитися їх можна буде з веб-інтерфейсу). Цією машиною (для Log-сервера) може бути будь-який комп'ютер, на якому стоїть Windows і запущена програма, що обговорюється. Проблема лише в тому, що комп'ютер повинен перебувати в тому ж мережному сегменті (грубо кажучи, підключений до того ж комутатора), що і сам KVM CN-6000, тому корисність цієї "фічі" викликає сумнів.

В закладці Securityналаштовуються фільтри (за MAC та/або IP адресами) доступу до віддаленого екрану адміністрованих комп'ютерів, а також фільтр на адміністрування самого CN-6000.

У наступній закладці задаються імена та паролі користувачів, а також їхні права. Що примітно, можна обмежити логіни на конфігурування CN-6000 та використання JAVA-клієнта. Мінімальна довжина пароля, яку приймає утиліта конфігурації, дорівнює восьми символам. Шкода, звичайно, що пароль не перевіряється на "простоту", але навіть перевірка довжини пароля говорить про те, що безпеки ATEN приділяє увагу.

Остання закладка дозволяє оновити прошивку пристрою, включити можливість одночасного коннекта до віддаленого комп'ютера декільком людям (правда мишка і клавіатура все одно одна, з точки зору керованого комп'ютера, тому один керує, інші - дивляться... або заважають один одному, перетягуючи мишу в різні боки) . Тут же налаштовується реакція на неправильний процес аутентифікації, а також включення різних режимів "приховання" CN-6000 (відсутність реації на ping та заборона на показ себе при автоматичному пошукупристроїв у локальній мережі через клієнтську утиліту або утиліту адміністрування).

У цій закладці є ще один пункт - Reset on Exit. Я припустив, що це скидання налаштувань на замовчальні, але в даному випадкуце має на увазі перезавантаження пристрою при виході з утиліти конфігурування. В іншому випадку (якщо його не перезавантажити), нові налаштування хоч і запам'ятаються, але не застосовуватимуться (до перезавантаження).

На цьому розгляд утиліти конфігурування можна вважати закінченим (ще один аспект буде розглянутий у розділі Java-client).

Переходимо до веб-інтерфейсу.

Конфігурування через WEB-інтерфейс

Для того, щоб потрапити у веб-інтерфейс пристрою, достатньо в будь-якому браузері набрати IP-адресу, яка встановлена на CN-6000.

Примітно, що браузер відразу перекидає клієнта коннект по HTTPS://, тобто. вся подальша робота відбувається через захищене SSL з'єднання.

Після введення логіну та пароля, стають активними (на них можна натиснути) іконки зліва та вгорі веб-інтерфейсу.

Верхні іконки відкривають розділи, пов'язані з конфігурацією CN-6000. Здебільшого всі опції там повторюють опції інтерфейсу Windows-утиліти Admin Toolале є деякі відмінності. Наприклад, у цьому вікні (конфігурування мережевих адрес) ми можемо задати лише IP-адресу пристрою, але не можемо вказати маску підмережі та шлюз. До того ж, завдання IP-адреси працює як криво - мені так і не вдалося змінити IP-адресу пристрою з веб-інтерфейсу (за допомогою утиліти Admin Tools він змінювався без проблем).

Ось що можна спостерігати в утиліті Admin Tool при спробі змінити адресу через веб-інтерфейс з 10.0.0.9 на 192.168.0.1. Маска підмережі чомусь змінилася зі стандартною 255.255.255.0 на 10.0.0.9, а пристрій (після перезавантаження) секунд 5 відповідає за адресою 192.168.0.1, а потім починає відповідати по 10.0.0.9 (про 192.168.0.1. Можливо, це баг поточної версіїпрошивки (1.5.141), але ця версія, на момент тестування, була найновішою з тих, що можна було знайти на веб-сайті компанії.

Більше багів, пов'язаних із веб-інтерфейсом, у процесі тестування виявлено не було.

Розділ Securityповторює аналогічний розділ утиліті Admin Tool.

Аналогічна ситуація із розділом User Manager…

… та розділом Customization.

Значок Log, розташована в лівій частині веб-інтерфейсу, дозволяє переглянути події, що відбувалися під час роботи пристрою. В даному випадку скріншот відображає логи, які з'явилися на момент тестування пристрою програмою Nessus.

Як вже було сказано вище, логи можна скидати на зовнішній лог-сервер (але з певними обмеженнями щодо розташування цього).

Kimchi є HTML5 заснованим на web interface для KVM. Це забезпечує ефективний і flexible interface для створення і управління ними віртуальних машин. Kimchi is installed and runs as daemon on the KVM host. Це команди KVM guests with helvirt of libvirt. Kimchi interface supports all latest version of browsers with -1 version, it also supports mobile browsers.

Kimchi може бути налаштована на останній версії RHEL, Fedora, OpenSUSE і Ubuntu. У цьому пункті, і використовували Ubuntu 14.10 як KVM host.

Після того, як configuring kimchi, ви повинні налаштувати наступні відповідні пакети.

$ sudo apt-get install gcc make autoconf automake gettext git python-cherrypy python-cheetah python-libvirt libvirt-bin python-imaging python-pam python-jsonschema qemu-kvtpy python-ldap python-lxml nfs-common open-iscsi lvm2 xsltproc python-parted nginx firewalld python-guestfs libguestfs-tools python-requests websockify novnc spice-html5 wget

System would ask you the following details протягом instalation of packages.

1. OK on Postfix configuration.

2. Виберіть Internet Site на загальному типі електронної пошти configuration.

3. Type your FQDN і select OK.

Once installed, download the latest version of kimchi from github.

$wget https://github.com/kimchi-project/kimchi/archive/master.zip

Unzip downloaded file.

$ unzip master.zip $ cd kimchi-master/

Build kimchi використовуючи following command.

$ ./autogen.sh --system

$ make $ sudo make install # Optional if running from the source tree

$ sudo kimchid --host=0.0.0.0

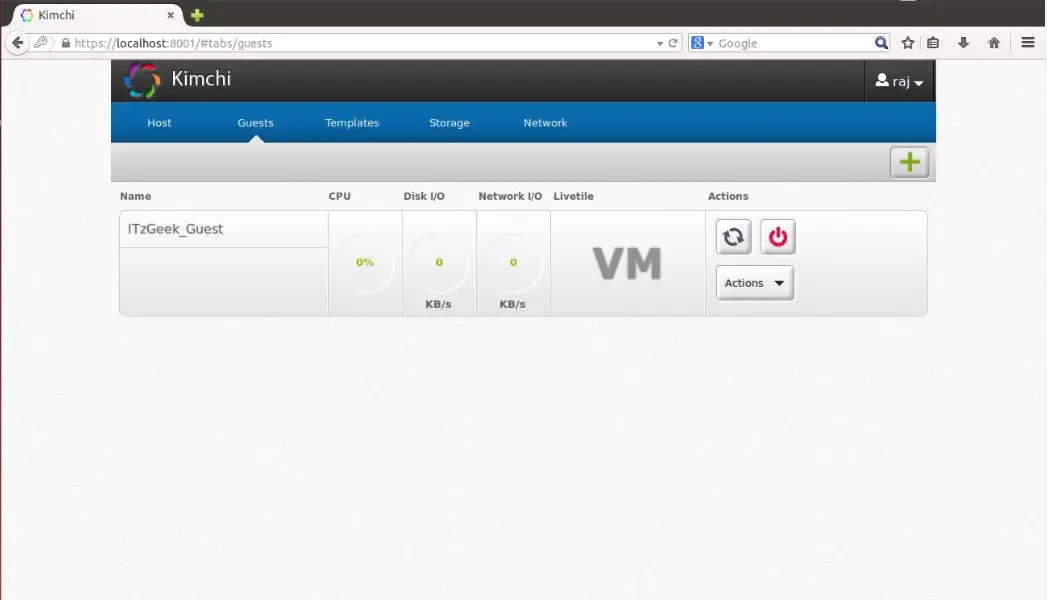

Access kimchi using web browser, https://localhost:8001. Ви повинні бути введені в систему, використовуючи вашу систему віртуальної, яку ви зазвичай використовуєте для реєстрації в системі.

Once you logged in, you will get a page like below. Ця ілюстрація містить список віртуальних сервісних інструментів на поточному комп'ютері.

Для створення нового guest machine, клацніть на + sign в правому корнері. Якщо ви скористаєтеся цією функцією, створюйте машину, це буде зробити через templates.

Ви можете manage templates by visiting templates menu. Для створення нового template, клацніть на + sign в правому rohі. Ви можете створити template з використанням ISO images, ви можете place iso images на /var/lib/kimchi/isos або використовувати remote one.

Ви можете керувати майном, щоб перейти до майна, ти можеш отримати новий простір за допомогою кнопки на + sign. Це supports adding NFS, iSCSI і SCSI fibre channel storage.

Network може бути спрямований на network menu, ви можете створити новий network with isolated, NAT and bridged networking.

Я спробував багато веб-інтерфейсу управління, а не з них був досить добрий, як virt-manager.

Ви знаєте, я один з тих хлопців, які раніше мали VMware, де 90% управління клацають.

Мої питання:

1) Чи є якась «інтерактивна» утиліта CLI, наприклад, mc (командир півночі) чи щось, як управляти KVM? (ВКЛ / ВИКЛ VM, збільшення memmory, перезапуск віртуальних машин, додавання віртуального устаткування, додавання нових дисків тощо. буд.)

2) Чи могли б ви порекомендувати мені якийсь інтерфейс керування веб-інтерфейсом для KVM на debian squeeze? Ви бачили сервер VMware 2? Існує веб-управління. Я знаю, що це було повільно, але це нормально, коли ви десь без терміналу. (Наприклад, на Android з веб-браузером) Я пробував багато з них, але нічого, що я намагався, працював.

5) Як підвищити безпеку KVM? Чи може вирішити цю проблему веб-інтерфейс? (наприклад, облік, керування користувачами?)

Я знаю, що є google, wiki, є довгий список інтерфейсу користувача для kvm, але мені потрібні думки, досвід експертів або користувачів, які використовують KVM. Сподіваюся, це не якесь дурне питання. Дякуємо всім за відповіді на мої запитання.

5 Solutions collect form web for “KVM – Яке керування через веб-інтерфейс потрібно використовувати?”

Для веб-менеджера KVM ви можете спробувати Proxmox. Інструкція для Debian Squeeze тут.

Він має інструменти командного рядка, але не текстове базове меню.

Ви повинні налаштувати невелику навколишнє середовищеі спробувати її. Потім викладіть ціль і реалізуйте її.

Для цього немає точної відповіді/підручника. Наскільки сервер/клієнт KVM, що перебудовується, дійсно залежить від того, скільки ресурсів (cpu/ram/storage) доступно.

Знову ж таки, це залежить від вашого середовища, і це багатошарові / пристрої, наприклад. маршрутизатори, брандмауер, ip-таблиці, політика паролів, політика доступу і т. д. Я не знаю жодної gui, веб-бази чи ні, яка може обробляти всі з них, включаючи KVM. (ОК, є хмара, але я не маю досвіду з цим взагалі)

Ви пробували Кімчі? є найзручнішим для користувачів відкритим вихідним кодом на KVM і його спонсорує IBM.

Відмова від відповідальності: Я взагалі не є афілійованою особою з Кімчі. Мені просто подобається його дружелюбність.

Експерти використовують CLI. Чи не GUI. Це навіть правильно для досвідчених адміністраторів Windows.

Ні, графічні інтерфейсивсе ще покращуються, але скрипти, що самозаписуються, швидше і роблять те, що ви хочете.

Підвищити продуктивність у KVM? Викинь це.

Це лише натяк експерта XEN-PV. Тільки LXC (або інші контейнери) або chroot-based рішення швидше.

Посібник зі встановлення KVM може бути не дуже докладним, але принаймні дати або надати ідеї щодо процесу встановлення та налаштування.

Є нове KVM на рівні підприємства та управління системою AV/IT під назвою Boxilla, в якому є комплексний та централізований командний центр, який забезпечує максимальну продуктивність, простоту використання та безпеку.

Він забезпечує можливість управління високопродуктивними KVM, KVM через IP, віртуалізованими кінцевими точками та різними AV/IT-пристроями в одному централізованому. командному центрі, дозволяє адміністраторам керувати багаторівневими KVM та розгортаннями AV / IT з використанням потужного веб- та загальний користувальницький інтерфейс. Про це ви можете знайти тут: https://www.blackbox.co.uk/gb-gb/page/37929/Solutions-Industries/Technology-Products/KVM-Switching-and-Extension/Centralised-KVM-AV- Менеджер -Boxilla