วิธีป้องกันตัวเองจากไวรัส Petya A. "Misha": เพื่อนที่ดีที่สุดของ Petya คือ Trojan-wimagach อีกคน

กลุ่ม-IB 28.06.2017 17:18

2648

เมื่อวันที่ 27 มิถุนายน ที่ยูเครน ในรัสเซีย และในประเทศอื่น ๆ ของโลก การโจมตีทางไซเบอร์ขนาดใหญ่ได้รับการบันทึกโดยใช้การดัดแปลงใหม่ของตู้ล็อกเกอร์เข้ารหัส Petya

การขยายตัวของไวรัสถูกส่งไปยังการแจกจ่ายฟิชชิ่งเพิ่มเติมไปยังที่อยู่อีเมลของบริษัท spivrobitnikіv หลังจากที่รายการฝากต่ำ คอมพิวเตอร์เป้าหมายติดไวรัสจากไฟล์ที่เข้ารหัส

ไม่ว่าจะเป็นไฟล์แนบ .doc, .docx, .xls, .xlsx, .rtf และไฟล์อื่นๆ ในรูปแบบ Microsoft Officeสามารถล้างแค้น shkidlivy vmist เมื่อไฟล์แนบติดไวรัส Petya มัลแวร์จะถูกติดตั้งในลักษณะของการติดไวรัส CVE-2017-0199

ไวรัสจะตรวจสอบหลังจากติดไวรัส 30-40 นาที (สำหรับส่วนขยาย) และหลังจากนั้น Petya จะเข้ารหัสไฟล์ในเครื่อง

สำหรับการถอดรหัส zdirniks จะเรียกเก็บเงิน $300 จาก bitcoins ไปยังนักพนันทางอินเทอร์เน็ต

เหยื่อ

ในช่วง 2 ปีแรก บริษัทพลังงาน โทรคมนาคม และการเงินถูกโจมตี ส่งผลให้มีบริษัทมากกว่า 100 แห่งติดเชื้อทั่วโลก:- จากรัสเซีย: Rosneft, Bashneft, Home Credit Bank, Evraz และอื่น ๆ

- ในยูเครน: "Zaporizhzhyaoblenergo", "Dniproenergo", "Dniprovska Electric Power System", Mondelez International, Oschadbank, Mars, "Nova Poshta", Nivea, TESA, Kyiv Metro, หน่วยคอมพิวเตอร์ของยูเครน, ร้านค้า Auchan, ผู้ประกอบการชาวยูเครน ("Kyivstar ", LifeCell, "Ukrtelecom", Privatbank, สนามบิน "Borispil" และอื่น ๆ ;

- ในโลก: เมอร์ค ยักษ์ใหญ่ด้านชีวเภสัชภัณฑ์ของอเมริกา Maersk บริษัทจากอินเดีย ออสเตรเลีย เอสโตเนีย และอื่นๆ

คุณต้องการอะไรเพื่อเติบโตให้กับชาวซาคีสต์?

1. ทำความคุ้นเคยกับวิธีที่ mimikatz และช่างเทคนิคได้รับสิทธิพิเศษในระบบ Windows2. ติดตั้งแพตช์ KB2871997

3. คีย์รีจิสทรี: HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet /Control/SecurityProviders/WDigest/UseLogonCredential ตั้งค่าเป็น 0

4. เปลี่ยนรหัสผ่านของผู้ดูแลระบบในพื้นที่บนเวิร์กสเตชันทั้งหมดและเซิร์ฟเวอร์ที่แตกต่างกัน

5. เปลี่ยนรหัสผ่านทั้งหมดของเจ้าหน้าที่ชันสูตรพลิกศพ (ผู้ดูแลระบบ) ในโดเมนในทางลบ

6. ติดตั้งแพตช์สำหรับ CVE-2017-0199 และ EternalBlue (MS17-010)

7. รีบลบสิทธิ์ผู้ดูแลระบบออกจากทุกคนที่ไม่ต้องการกลิ่นเหม็น

8. ไม่อนุญาตให้ผู้คัดเลือกเชื่อมต่อแล็ปท็อปกับ LOM ท่าเทียบเรือยังไม่ได้รับการแก้ไขในคอมพิวเตอร์ทุกเครื่องใน merezhі

9. ทำการสำรองข้อมูลของระบบที่สำคัญทั้งหมดเป็นประจำ ตามหลักการแล้ว vikoristovyte ดูถูกตัวเลือก - สำรองข้อมูลในความมืดบนจมูกของคุณ

10. ใช้นโยบาย Zero-trust และดำเนินการฝึกอบรมด้านความปลอดภัยสำหรับ spivrobitniks ของคุณ

11. ปิดการใช้งาน SMBv1 บน Merezha

12. สมัครรับการแจ้งเตือนด้านความปลอดภัยทางเทคนิคของ Microsoft 1. คุณอุปถัมภ์คนชั่ว

2. เราไม่มีหลักฐานว่าเครื่องบรรณาการเงียบ ๆ ผู้ซึ่งจ่ายค่าไถ่แล้วได้รับการต่ออายุ

มือสมัครเล่นอินเทอร์เน็ตจำนวนมากไม่สนใจจริงๆ ว่าคุณจะไม่ไปด้านที่น่าสงสัยและอย่าไปหาข้อความที่ไม่รู้จัก ไม่มีโอกาส "ชั่วร้าย" ของไวรัส “โชคไม่ดี ที่มันไม่ใช่อย่างนั้น” บริษัท DriverPack กล่าว (บริษัทมีส่วนร่วมในการทำให้หุ่นยนต์อัตโนมัติพร้อมคนขับบนแพลตฟอร์ม Microsoft Windows. - ประมาณ. เอ็ด) “ไวรัสรุ่นใหม่เป็นที่รู้จักกันว่าแตกต่างกัน – กลิ่นเหม็นกระตุ้นตัวเองโดยอิสระและปล่อยตัวไปตามระเบียบวิธีใดวิธีหนึ่ง” Z-pomіzhพวกเขาและ Petya เพื่อเป็นเกียรติแก่ Symantec (บริษัทสัญชาติอเมริกันที่จำหน่ายซอฟต์แวร์ต่อต้านไวรัส - Ed.) Petya ได้ดำเนินการมาตั้งแต่ปี 2559 และแกนถูกเปิดใช้งานน้อยลง เป็นความจริงคุณไม่สามารถเรียก Petya ได้ ที่ Kaspersky Lab โทรจันถูกเรียกว่า ExPetr และได้รับการยืนยันว่า Petya ตัวสุดท้ายมีความคล้ายคลึงกันแม้ว่าจะชัดเจน และในบริษัทซิสโก้ (บริษัทอเมริกันที่เชี่ยวชาญด้านเทคโนโลยีชั้นสูง รวมถึงการรักษาความปลอดภัยทางไซเบอร์ - เอ็ด.) ไวรัส vimagach ตัวใหม่ถูกเรียกว่า Nyetya

อะไรที่ไม่ปลอดภัย?

ถ้าคุณไม่ตั้งชื่อว่า "เพชรา" ปัญหาก็หมดไป “การขยายตัวของไวรัสจะช่วยให้ฟิชชิ่งแพร่กระจายไปยังที่อยู่อีเมลได้” Group-IB ( บริษัทรัสเซียที่เชี่ยวชาญในการต่อสู้กับอาชญากรรมไซเบอร์ - ประมาณ เอ็ด) - หลังจากการเข้าสู่เงินฝากต่ำ การติดไวรัสของคอมพิวเตอร์เป้าหมายจะถูกตรวจพบจากไฟล์ที่เข้ารหัส ไม่ว่าจะเป็นไฟล์แนบ .doc, .docx, .xls, .xlsx, .rtf และไฟล์อื่นๆ ใน รูปแบบไมโครซอฟต์สำนักงานสามารถตอบโต้เนื้อหาที่ละเอียดอ่อนได้" ซิสโก้เสริมว่าไวรัสเข้ารหัสสมอง บันทึกที่น่าตื่นเต้นคอมพิวเตอร์ (อาจพูดว่า "zmist" ฮาร์ดไดรฟ์).

หากคุณกำลังมองหาเครือข่ายองค์กร เพื่อที่จะแพร่เชื้อทุกอย่าง คุณต้องมีคอมพิวเตอร์ "ติดไวรัส" เพียงเครื่องเดียว “หลังจากการเปิดตัว ไฟล์มีการสร้างงานเพื่อรีสตาร์ทคอมพิวเตอร์ซึ่งมีกำหนด 1-2 ปีซึ่งขณะนี้เป็นไปได้ที่จะบรรลุการใช้งานระบบปฏิบัติการ - จำเป็นต้องส่งเสริม Positive Technologies (บริษัท รัสเซียที่เชี่ยวชาญ ในการรักษาความปลอดภัยทางไซเบอร์ - ประมาณ เอ็ด.) - อย่างไรก็ตาม คุณไม่สามารถถอดรหัสไฟล์ได้ การต่ออายุต้องอาศัยความรู้เกี่ยวกับคีย์ส่วนตัว ดังนั้นการต่ออายุโดยไม่ทราบคีย์จึงเป็นไปไม่ได้ที่จะต่ออายุ"

น่าเสียดายที่ผู้เชี่ยวชาญยังพบว่าการพิมพ์เครื่องมือช่วยให้ Petya สามารถบันทึกการฝึกฝนในโครงสร้างพื้นฐานที่เงียบได้ บทเรียนของ WannaCry ได้รับการประกันและติดตั้งการอัปเดตความปลอดภัยที่ติดตั้งไว้ และตัวเข้ารหัสของพื้นก็มีประสิทธิภาพ

จามรี robiti ดังนั้น schobi Petya ไม่ใช่ proyshov?

เพื่อไม่ให้ตกเป็นเหยื่อของการโจมตีดังกล่าว จำเป็นต้องอัพเกรด PZ เป็น เวอร์ชันปัจจุบัน, โซเครมา, ใส่ทุกอย่าง อัพเดทจริงเอ็มเอส วินโดวส์ "สมัครรับการแจ้งเตือนด้านความปลอดภัยทางเทคนิคของ Microsoft" เป็นเรื่องน่ายินดีใน Group-IB เพื่อรับประกันว่า Microsoft จะวิเคราะห์เส้นทางของภัยคุกคามฉุกเฉิน บริษัทจะติดตั้งการอัปเดตที่จำเป็น ก่อนการกล่าวสุนทรพจน์ ในข่าวประชาสัมพันธ์ของ Microsoft ของรัสเซีย ได้มีการประกาศแล้วว่าซอฟต์แวร์ป้องกันไวรัสจะตรวจจับไวรัส vimagach และป้องกันไวรัสตัวใหม่

นอกจากนี้ใน DriverPack พบว่าผลที่ตามมาจากการโจมตีนั้นรุนแรงกว่านั้น Microsoftไปที่โครเชต์ที่ไม่เคยมีมาก่อน - ออกอัปเดตสำหรับผู้ยืม การปรับแต่ง Windows xp. Tse หมายความว่าภายใต้การคุกคามของการโจมตี คอมพิวเตอร์ทุกเครื่องจะรองรับโปรโตคอล SMB โปรโตคอลการฟันดาบซึ่งปรากฏในปี 1983 roci. - ประมาณ เอ็ด.) และไม่หยุดการอัปเดต “ deyakіkoristuvachі tremayut nepovlennymi kom'yuteri roki roki” - ยกมือkerіvnikvіddіluรายงานการต่อต้านไวรัสของ "Kaspersky Lab" V'yacheslav Zakorzhevsky อย่างไรก็ตาม ถึงแม้ว่าการอัปเดตจะยังขี้อาย แต่ควบคู่ไปกับกระบวนการนี้ Cisco ยินดีที่จะแนะนำข้อกำหนดพื้นฐานของกลยุทธ์ด้านความปลอดภัยให้กับระบบรักษาความปลอดภัย สำรองข้อมูลสำคัญ

Sche for dodatkovogo zakhistuผู้ค้าปลีกใน Petya แนะนำให้สร้างไฟล์ปลอมบนคอมพิวเตอร์ Socrema ในขณะที่คุณเขียนบน Twitter บริษัท Symantec เพื่อป้องกันไวรัส คุณต้องสร้างไฟล์ชื่อ perfc และแพร่กระจายในโฟลเดอร์ Windows บนไดรฟ์ C การเจาะเข้าไปในคอมพิวเตอร์ ไวรัสจะตรวจสอบระบบ การปรากฏตัวของการติดเชื้อและไฟล์ดังกล่าวถูกเลียนแบบ คุณสามารถสร้างไฟล์ด้วยโปรแกรม Notepad จากชื่อเอกสาร จำเป็นต้องลบ extension.txt

Yakscho Petya ยังคงมา

Nasampered ผู้เชี่ยวชาญ เทคโนโลยีสารสนเทศไม่แนะนำให้จ่ายเงินให้กับเจ้าหน้าที่สาธารณสุข เนื่องจากไวรัสยังคงบล็อกคอมพิวเตอร์อยู่ ยิ่งกว่านั้นไม่ได้อธิบายด้วยเหตุผลที่มีเทคโนโลยีสูง "ที่อยู่ไปรษณีย์ของ porushniks ถูกปิดกั้นแล้ว และกุญแจในการถอดรหัสไฟล์จะไม่ถูกนำออกไปในขณะที่ชำระเงิน" Positive Technologies ดูเหมือนจะกล่าว และในทันทีที่พวกเขาได้รับจาก Kaspersky Lab เช่นเดียวกับการให้เพนนีแก่ฟิชเชอร์ ไวรัสจะทวีคูณน้อยลง “เพื่อป้องกันความกว้างของการเข้ารหัสใน Merezh ขอแนะนำให้ปิดคอมพิวเตอร์เครื่องอื่นที่ไม่ได้ติดไวรัส เปิดโหนดที่ติดเชื้อ Merezh และถ่ายภาพของระบบที่ถูกบุกรุก” Positive Technologies ให้คำแนะนำเฉพาะ

ยิ่งกว่านั้น แม้ว่าข้อมูลในคอมพิวเตอร์จะได้รับการเข้ารหัสแล้ว แต่ก็ไม่ควรถูกตี V'yacheslav Zakorzhevsky จาก Kaspersky Lab กล่าวว่า "หากเป็นไปได้ที่จะถอดรหัสลับและแม้ว่าคุณต้องการถอดรหัสส่วนหนึ่งของไฟล์ก็ตาม ส่วนเสริมอาจมีแนวโน้มที่จะถอดรหัสการถอดรหัสในอนาคตได้มากขึ้น "ในกรณีที่ผู้สูงอายุรู้วิธีถอดรหัสไฟล์ ข้อมูลที่ถูกบล็อกสามารถอัปเดตได้ในอนาคต" - ผู้นำด้านเทคโนโลยีเชิงบวก Pan Zakorzhevsky เพื่อพยายามค้นหา สำเนาสำรอง, yakscho є.

Skіlkiใกล้ "Sivati"?

Kaspersky Lab ได้รับแจ้งว่าจำนวนโปรแกรม shkidlivi สำหรับการโจมตีบนอินเทอร์เน็ตนั้นเต็มไปด้วยสุนทรพจน์ถึง 6,000 รายการ นอกจากนี้ มากกว่าครึ่งหนึ่งปรากฏตัวในช่วงหกเดือนแรกของปี 2560 และโดยรวมแล้ว โลกมีมากกว่า 6 พันล้านที่เชื่อมต่อกับสิ่งก่อสร้างทางอินเทอร์เน็ต เบื้องหลังคำพูดของ Zakorzhevsky ความรุนแรงของภัยคุกคามทางไซเบอร์ในโลกกำลังเปลี่ยนแปลงไปในปัจจุบัน แต่ก็ยังไม่มากนัก ภูมิศาสตร์ของการโจมตีกำลังเปลี่ยนแปลงอย่างรวดเร็วยิ่งขึ้น ฉันยังคงเพิ่มชั่วโมงของสถิติทางอินเทอร์เน็ตเพื่อบรรลุนักบุญของชาติ

แรงดึงดูดหลักของตลาดซึ่งนำไปใช้กับตลาด ความปลอดภัยของข้อมูลє แผนที่ออนไลน์ที่แสดงจำนวนการโจมตีแบบเรียลไทม์ทั่วโลก ข้อมูลเหล่านี้อิงจากข้อมูลของ coristuvachiv ที่รวมเอาแอนติไวรัสตัวอื่นไว้ในตัว Vyacheslav Zakorzhevsky rozpoviv วิธีอ่านแผนที่ดังกล่าวโดยผู้เชี่ยวชาญและปลดประจำการ บริษัท โฮสติ้งมากขึ้นในฐานะ "ผู้กระจาย" สำหรับฟิชชิ่งและ "อันตราย" อื่น ๆ

ตาม DriverPack ฉันจะปลอดภัยไว้ก่อน ไวรัสคอมพิวเตอร์มากกว่า 35% ของ coristuvachs ในรัสเซีย “ภัยคุกคามที่ยิ่งใหญ่ที่สุดเกิดจากระบบปฏิบัติการสั้นที่อายุน้อยกว่า Windows 10 ซึ่งยังไม่ได้ติดตั้ง หยุดอัพเดทพิมพ์ Microsoft และกีดกัน วอดกรีติมี ปอร์ติ SMB" - ผู้เชี่ยวชาญขั้นสูง ตามข้อมูลการวิเคราะห์ของบริษัท พนักงานมากกว่า 18% ใช้ระบบปฏิบัติการ Windows ที่ไม่มีใบอนุญาต ซึ่งติดตั้งโดยอัตโนมัติภายใต้ภัยคุกคาม และ 23% ได้เปิดบริการ อัพเดท windowsและในคอมพิวเตอร์ 6% มีการติดตั้งระบบปฏิบัติการที่ล้าสมัยซึ่งหลักการไม่อนุญาตการอัปเดต

[ปรับปรุงเมื่อ 28 พฤษภาคม 2017]

Petya และ Mishko เป็นเพื่อนที่ดีที่สุด ดับกลิ่นเหม็นในคราวเดียว ดังนั้น คุณไม่ได้อ่านนิทานสำหรับเด็กเล็ก แต่เป็นบล็อกของ Kaspersky Lab นั่นเป็นสาเหตุที่ "Petya" และ "Misha" - Trojans-vimagachi ทั้งหมดซึ่งใช้โดยทั้งคู่ได้รับการจัดส่งในแพ็คเกจการติดตั้งเดียว

หากคุณอ่านบล็อกของเราเป็นประจำและติดตามการรักษาความปลอดภัยในโลกไซเบอร์ แสดงว่าคุณรู้เกี่ยวกับ Petya แล้ว ในฤดูใบไม้ผลิ เราเผยแพร่สองโพสต์ - ในโพสต์หนึ่งเราอธิบายว่าตัวแปลงสัญญาณคืออะไรและทำงานอย่างไร และในอีกโพสต์หนึ่งพวกเขาบอกเกี่ยวกับตัวถอดรหัสที่เขียนโดย Twitter koristuvach พร้อมชื่อเล่น ลีโอสโตนซึ่งช่วยให้คุณสามารถถอดรหัสไฟล์ซึ่ง "Petya" สามารถเข้าถึงได้

"Petya" บนซังเพื่อการสร้างสรรค์ที่ไม่ธรรมดา: บนvіdmіnuของ trojans-vimagachi อื่น ๆ โดยไม่ได้เข้ารหัสไฟล์ที่มีนามสกุลเฉพาะ แต่เป็นตารางหลักของไฟล์ cim roblyachi ทั้งหมดนี้ ฮาร์ดไดรฟ์ไม่เหมาะสมอย่างสมบูรณ์สำหรับ vikoristannya นอกจากนี้ เพื่อจ่ายค่าไถ่ให้กับเหยื่อของ Petya จำเป็นต้องใช้คอมพิวเตอร์เครื่องอื่น

พบกับ เพทยา. Petya - zdirnik ที่เข้ารหัสตารางหลักของไฟล์บนดิสก์ อย่าเป็นจามรี Petya! https://t.co/hks24hClKo

สำหรับการสอบถามเร่ร่อนของเขา "Petya" ต้องการสิทธิ์ของผู้ดูแลระบบ ราวกับว่า koristuvach ไม่เห็นโทรจันของพวกเขาเมื่อคลิกที่ปุ่มเปิด "Petya" ก็ไม่มีอำนาจ เห็นได้ชัดว่าผู้สร้างโทรจันไม่ได้ปกครองและกลิ่นเหม็นทำนายว่า "Peti" ของ spilnik - "Misha"

“ Petya” และ “Misha” มีอำนาจสองดอก "Petya" สามารถบันทึกเหยื่อของฮาร์ดดิสก์ได้อีกครั้งเช่นเดียวกับ "Misha" เข้ารหัสเฉพาะไฟล์เพลง จากอีกด้านหนึ่ง "Petya" ต้องการสิทธิ์ของผู้ดูแลระบบและแกน "Mishe" ไม่ต้องการ เด็กโสโครกโกหกว่าทั้งสองคนจะเป็นคู่หูที่ยอดเยี่ยม

"Misha" นั้นคล้ายกับโทรจัน zdirnik แบบดั้งเดิมมากกว่า นี่คือมาตรฐาน AES สำหรับการเข้ารหัสข้อมูลบนคอมพิวเตอร์ของเหยื่อ Bleeping Computer bloz มีข้อมูลเกี่ยวกับสิ่งที่โทรจันเพิ่มนามสกุลของอักขระหลายตัวในชื่อของไฟล์ที่เข้ารหัส ตัวอย่างเช่น ในอันดับนี้ ไฟล์ test.txt จะกลายเป็น test.txt.7GP3

ตอนนี้เนื่องจาก "Petya" ไม่สามารถเอาสิทธิ์ของผู้ดูแลระบบออกไปได้ "Misha" จะถูกติดตั้งบนเครื่องที่ติดไวรัส ทำเช่นนั้น: https://t.co/vHxU63qASb

"Misha" มีความอยากอาหารที่ไม่ใช่แกมมอน - มันเข้ารหัสไฟล์ที่ไม่ระบุชื่อรวมถึง .exe ด้วยวิธีนี้ โทรจันใหม่ไม่อนุญาตให้ koristuvachs เรียกใช้โปรแกรมใด ๆ บนคอมพิวเตอร์ สำหรับตำหนิ: กระบวนการเข้ารหัส "Misha" ละเว้น โฟลเดอร์ Windowsโฟลเดอร์ที่ล้างไฟล์เบราว์เซอร์ เมื่อเสร็จสิ้นการเลื่อน "Misha" จะสร้างไฟล์สองไฟล์เพื่อให้คุณสามารถปฏิบัติตามคำแนะนำและชำระค่าธรรมเนียม กลิ่นเหม็นมีชื่อดังนี้ YOUR_FILES_ARE_ENCRYPTED.HTML และ YOUR_FILES_ARE_ENCRYPTED.TXT

"Petya" และ "Misha" ถูกใช้ในคอมพิวเตอร์ของเหยื่อเพื่อหาอีเมลฟิชชิ่งเพิ่มเติม ซึ่งจะเข้าไปในแผ่นงานประเภทผู้สมัครจาก "ประวัติย่อ" ที่ไฟล์แนบ ตัวอย่างเช่น โทรจันปรากฏขึ้นในไฟล์ชื่อ PDFBewerbungsmappe.exe (ในภาษาเยอรมันสามารถแปลได้ว่า “แอปพลิเคชัน PDF สำหรับงาน”) การใช้ภาษาเยอรมันในชื่อไฟล์และวิธีการแพร่กระจายมัลแวร์แนะนำ: วิธีการของผู้กระทำผิดและ บริษัท และองค์กรในเยอรมัน

หากเหยื่อพยายามเปิดไฟล์ .exe เพื่อล้างแค้นให้กับคู่รักที่แยกกันไม่ออก Cloud Records Control Service จะปรากฏขึ้นบนหน้าจอเพื่อให้สิทธิ์ผู้ดูแลระบบโปรแกรม

ถ้าฉันไม่ได้เลือก koristuvach ฉันก็เล่นไปแล้ว: ถ้ามันเป็นเสียงที่ "ใช่" แล้ว "Petya" จะถูกนำไปยังฮาร์ดไดรฟ์เช่น "nі" และไฟล์ในการแอบ "Misha" .

อย่างที่เราได้กล่าวไปแล้ว น้องชายของ "Petya" เป็นคนโลภ: เขาซื้อรางวัลสูงสุด 2 bitcoins (1.93) ซึ่งตอนนี้เทียบเท่ากับประมาณ $875

ควรสังเกตว่าผู้สร้างคู่ที่ถูกสุขอนามัยไม่น่าจะออกจากดินแดนรัสเซีย: หากโทรจันที่ดูถูกมีชื่อรัสเซียในชื่อดั้งเดิม "Mishu" ชื่อ Mischa ไม่ใช่ Misha ตัวอักษร "c" ตรงกลางแสดงให้เห็นว่าผู้เขียนชุดรหัสไม่ทราบกฎสำหรับการทับศัพท์ชื่อรัสเซีย

น่าเสียดายที่ยังไม่มีใครเห็นเครื่องมือนี้ซึ่งช่วยผู้ที่ตกเป็นเหยื่อของ "มิชา" วิธีเดียวที่จะดาวน์โหลดไฟล์ที่ประมวลผลโดย "Petya" ซึ่งคุณต้องการพีซีสำรองและการเพิ่มหุ่นยนต์กับคอมพิวเตอร์

เพื่อไม่ให้ตกเป็นเหยื่อของ "Petya", "Misha" หรือเหมือน "Vas" ใหม่ล่าสุดเราขอแนะนำให้คุณมา:

1. ทำสำเนาสำรองนอกจากนี้yaknaychastіsheและretelnіshe หากคุณสำรองไฟล์พร้อมกัน คุณสามารถส่ง Cyber-vimages... ได้ทุกที่ที่คุณต้องการ

2. อย่าโกหกใครและจำไว้เสมอเกี่ยวกับภัยคุกคามที่อาจเกิดขึ้นประวัติผู้สมัคร May Extension.exe? อืม ดูน่าสงสัยมากกว่า อย่า varto yogo vіdkrivati แต่เราจะปกป้อง ลดไฟล์การทำงานทั้งหมดลง

ไอ้พวกสร้างรหัสลับ-zdirnik Petya สำหรับคู่หูของ Mischa #ransomware

ในวันที่ 27 ก่อนวันรัฐธรรมนูญ ยูเครนทั้งหมดสะดุดเพราะแฮ็กเกอร์ที่ไม่รู้จัก ไวรัสภายใต้ชื่อ เพทยา จู่โจม ทรัพย์สินของบริษัทธนาคาร, ZMI, บริษัทต่างๆ, หน่วยงาน, สโมสรฟุตบอล, ผู้ให้บริการมือถือ

เมื่อวันที่ 28 กันยายน คณะรัฐมนตรีได้ประกาศให้แฮ็กเกอร์โจมตีโครงสร้างองค์กรและหน่วยงานภาครัฐในวงกว้าง

เกี่ยวกับไวรัส vimagach เมื่อก่อนมันไม่รวยมาก แต่เพื่อประโยชน์ของ fakhivts พวกเขาเปล่งเสียง kilka วิธีป่าการป้องกันไวรัส "Kraina" เลือกสามวิธีที่มีประสิทธิภาพมากที่สุด

กับใครfahіvtsіเดา scho vydaliti virus іz vzhe zvezhennogo pristroy ไม่ใช่ vdas โดยพื้นฐานแล้วคอมพิวเตอร์จะเปลี่ยนตัวเองเป็นชิ้นพลาสติกที่ใช้งานไม่ได้ ดังนั้นfahіvtsіจึงไม่ยินดีที่จะ "wikup" ในบัญชีของแฮ็กเกอร์ shards นั้นโง่

แอนติไวรัส

เบื้องหลังคำพูดของ IT-fahivtsiv จำเป็นต้องมีโปรแกรมป้องกันไวรัส obov'yazkovo koristuvatisya ด้วยไวรัส Petya นี้ที่บล็อก Avast ดังนั้นอย่าบล็อก Kaspersky Anti-Virus

คนไอทีโปรดอย่าดาวน์โหลด โปรแกรมบุคคลที่สามไฟล์นั้น อย่าไปหาข้อความที่น่าสงสัย รวมทั้งข้อความจากสังคมนิยม กลิ่นเหม็นนั้นคล้ายกับที่คุณไม่รู้จักเกี่ยวกับคอริสทูวาคโดยเฉพาะ

ในใบไม้ที่ติดเชื้อบางชนิด ผู้เขียนไวรัสสามารถถูกปิดบังได้ ตัวอย่างเช่น แผ่นงาน pіdจากบริการทางการเงิน

ผู้ขอร้องของรัฐมนตรีว่าการกระทรวงนโยบายสารสนเทศ Dmytro Zolotukhin เผยแพร่ก้นของแผ่นงานดังกล่าว จะพูดแบบนี้ได้อย่างไร - เริ่ม โปรแกรมสั้นเข้ารหัสข้อมูลทั้งหมดบนคอมพิวเตอร์ ผู้สร้าง สู่ไวรัสเปตยาไปที่ไหวพริบยืนยันว่ารายการฟิชชิ่งมีความผิด sponkati koristuvacha vіdkriti yogo

ตัวอย่างเช่น ในภาพหน้าจอซึ่งเผยแพร่โดยผู้ขอร้องของรัฐมนตรี เป็นที่ชัดเจนว่าแฮ็กเกอร์พูดถึงการไม่จ่ายภาษี ราวกับว่าเป็นสิ่งที่เกิดขึ้นจากบริการทางการเงิน เงินฝากที่ติดเชื้อติดอยู่กับแผ่นงานซึ่งดูเหมือนผู้ส่งสารจากนักธุรกิจ

รูปภาพ: facebook.com/dzolotukhin

"เสี้ยน-เคล็ดลับ"

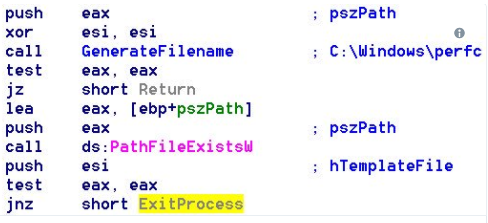

บริษัท Fahіvtsі Symantec ได้โปรด

ในขณะที่ Petya โจมตี ไฟล์ C:\Windows\perfc. หากไฟล์ดังกล่าวอยู่ในคอมพิวเตอร์แล้ว ไวรัสจะยุติการทำงานของหุ่นยนต์โดยไม่ติดไวรัส

ในการสร้างไฟล์ดังกล่าวสำหรับ zahistu ในรูปแบบของ Petya คุณสามารถเขียน "Notepad" ที่ยอดเยี่ยมได้ นอกจากนี้ ขอแนะนำให้สร้างไฟล์ perfc (ไม่มีนามสกุล) หรือ perfc.dll Fahіvtsіยังทำให้ไฟล์สามารถเข้าถึงได้สำหรับการอ่านเท่านั้นเพื่อให้ไวรัสไม่สามารถทำการเปลี่ยนแปลงได้

คาดเดาสิ่งที่ "Kraina"

เราไม่รอดจากการโจมตีล่าสุดของ WannaCry เช่นเวิร์มของเครือข่ายคอมพิวเตอร์ในโลกนี้ เวิร์มไวรัส vimagach ซึ่งเรียกว่า Petya.A. ข้อมูลแรกเกี่ยวกับการโจมตีของไวรัสปรากฏบนแหล่งข้อมูลทางอินเทอร์เน็ตของยูเครน รายงานเกี่ยวกับการติดเชื้อ ระบบคอมพิวเตอร์ deyakh บริษัท อธิปไตยของยูเครน หลักการโจมตีไวรัสนั้นคล้ายคลึงกัน - มัลแวร์บล็อกหุ่นยนต์คอมพิวเตอร์และเรียกเก็บเงิน 300 ดอลลาร์จาก bitcoins สำหรับการถอดรหัสข้อมูล ต่อมาปรากฎว่าชุดการเข้ารหัสดังกล่าวโจมตีบริษัทของรัฐและเอกชนหลายร้อยแห่งในยูเครน รัสเซีย และทั่วโลก

นี่คือสัตว์ชนิดใด?

จำนวนแฟกซ์ที่มากขึ้นเป็นสิ่งสำคัญที่จะต้องทราบว่าไวรัส Petya.A อยู่ในการโจมตีซึ่งเป็นอาการของปี 2559 โดยไม่คำนึงถึงรูปแบบที่คล้ายกันของการติดเชื้อสมุนไพร เราไม่สามารถใช้กับ WannaCry ได้Costin Raiu หัวหน้าศูนย์ระดับโลกเพื่อการวิจัยและวิเคราะห์ภัยคุกคามของ Kaspersky Lab ลายเซ็นดิจิทัล Microsoft และปลอมตัวเป็นชาวพื้นเมือง โปรแกรมวินโดว์. บอกฉันที เวอร์ชั่นใหม่ของมัลแวร์ Petya.A เวิร์ม 18 ตัวถูกรวบรวม

สำหรับส่วนของตัวเอง Kaspersky Lab ยังคงสงสัยเกี่ยวกับข้อเท็จจริงที่ว่าการโจมตีของ Wicklican นั้นดำเนินการโดยไวรัส Petya.A หรือ Petya.C

« ผลิตภัณฑ์ซอฟต์แวร์"Kaspersky Lab" ตรวจพบซอฟต์แวร์ที่ช้าเหมือนกับ UDS: DangeroundObject.Multi.Generic สำหรับตอนนี้ เราได้ให้ข้อมูลในขณะนี้ คีย์การเข้ารหัสนี้ไม่สามารถทิ้งได้จนกว่าจะก่อนหน้านี้ในตระกูล shkidlivy PZ "- V'yacheslav Zakorzhevsky ผู้รับรองรายงานการป้องกันไวรัสของ "Kaspersky Lab"ผู้เชี่ยวชาญด้านการดัดแปลงไวรัสจากต่างประเทศมีชื่อเล่นว่า NotPetya Yak i WannaCry, Vіn vikoristovuє EternalBlue (CVE-2017-0144) ผ่านการจัดการเครื่องมือระบบ WMI และ PsExec ใน vimikach ใหม่ที่อยู่ห่างไกลเช่นเดียวกับผู้นำสมุนไพร yogo เส้นเลือดนั้นบางลงอย่างมากมีวิธีการอัตโนมัติที่ไม่มีตัวตนของ rozpovsyudzhennya

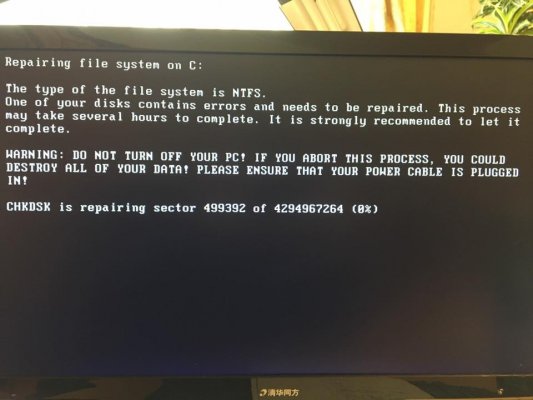

เช่นเดียวกับคอมพิวเตอร์เพียงเครื่องเดียวที่มีการติดไวรัสน้อยที่สุด ไวรัสรู้ชั่วโมงปัจจุบัน การโจมตีครั้งแรกลดลง ดีกว่าสำหรับทุกสิ่ง ปริมาณมากขึ้นพีซีที่เชื่อมต่อ หลังจากนั้น เข้ารหัสตารางไฟล์หลัก (MFT) ของดิสก์ NTFS ที่เชื่อมต่อในเครื่อง เปลี่ยนมาสเตอร์แคปเจอร์เรคคอร์ด (MBR) ของเวิร์กสเตชันหรือเซิร์ฟเวอร์ รีบูตเครื่องคอมพิวเตอร์ หลังจากนั้นหน้าจอจะแสดงขึ้นพร้อมกับขั้นตอนการแปลงดิสก์ CHDSK จำลอง ในหนึ่งชั่วโมง เราจะซ่อมแซมรหัส pratsyuvati ซึ่งจะเริ่มเข้ารหัสแทนฮาร์ดดิสก์ทั้งหมด เป็นผลให้หน้าจอส่วนใหญ่จะถูกบล็อก

ขนาดของการติดเชื้อ

บริษัทพลังงานของยูเครน ทั้งในเมืองหลวงและในภูมิภาค ล้วนมีปัญหากับระบบคอมพิวเตอร์หุ่นยนต์เป็นครั้งแรก ไวรัสดักจับคอมพิวเตอร์ของธนาคารหลายแห่ง รวมถึง Oschadbank และ PrivatBank หลังจากนั้น National Bank of Ukraine ได้เผยแพร่คำเตือนอย่างเป็นทางการเกี่ยวกับการหยุดชะงักที่อาจเกิดขึ้นในหุ่นยนต์ของระบบธนาคารของยูเครน“จากการโจมตีทางไซเบอร์ ธนาคารอาจประสบปัญหาในการให้บริการลูกค้าและในการดำเนินงานด้านการธนาคารในภายหลัง ในขณะเดียวกัน ภาคการเงินก็เข้มแข็งขึ้น เพื่อความปลอดภัยและการคุ้มครอง การโจมตีของแฮ็กเกอร์ผู้เข้าร่วมทั้งหมดในตลาด NBU จะตรวจสอบสถานการณ์และแจ้งการป้องกันทางไซเบอร์ของระบบธนาคารเกี่ยวกับโรงสีในสายการผลิต” NBU แจ้ง

ต่อมาทราบว่าไวรัสได้โจมตี ผู้ให้บริการมือถือ Kyivstar, lifecell และ Ukrtelecom บริการจัดส่งด่วน Nova Poshta”, โรงงาน "Antonov", สนามบิน "Borispil", "Ukrzaliznytsia", กระทรวง, ช่องทีวีและการนำทางของรถไฟใต้ดินเคียฟ, ฆ่าเชื้ออาคารผู้โดยสารใหม่ ด้วยไซต์ทั้งหมดของบริษัทและรัฐวิสาหกิจที่ร่ำรวย พวกเขากลับกลายเป็นว่าไม่สามารถเข้าถึงได้ การโจมตีดังกล่าวยังกระทบกับ Chornobyl AES ซึ่งเว็บไซต์ก็เปิดอยู่เช่นกัน

![]()

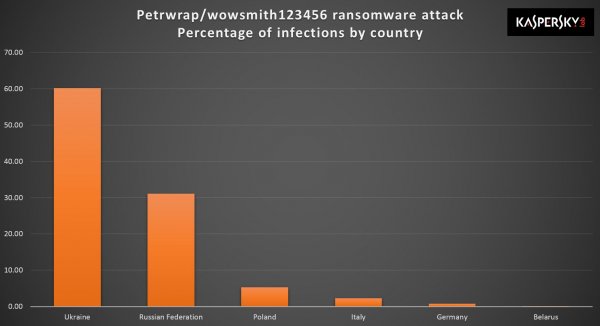

Є การรับเข้าเรียน ซึ่งเป็นหนึ่งในสาเหตุของการติดเชื้อจำนวนมากในยูเครน ความปลอดภัยของซอฟต์แวร์ M.E.Doc สำหรับการรับรู้ทางการเงิน ติดตั้งในสกิน หน่วยงานของรัฐ. ไวรัสสำหรับการขยายตัวของโปรแกรม nibito vikoristovuvav razlivіst pіd hоvlennya її basi คุณช่วยอธิบายได้ไหมว่าทำไมยูเครนได้รับความเดือดร้อนมากที่สุดในประเทศอื่น

ในรัสเซีย ขนาดของการโจมตีโดยไวรัส Petya.A/Petya.C นั้นไม่สำคัญนัก เหยื่อรายแรกคือบริษัท Rosneft และ Bashneft ต่อมาตัวแทนของ Rosneft ขอข้อมูลนี้ ธนาคารกลางของรัสเซียประกาศว่าไม่มีความกลัวความล้มเหลวในระบบธนาคารด้วยหุ่นยนต์และมีเพียงไม่กี่กรณีของสถาบันการเงินที่ติดไวรัส ZMI เขียนเกี่ยวกับการโจมตี Home Credit Bank และความพ่ายแพ้ ระบบคอมพิวเตอร์บริษัท โลหะวิทยา Evraz นอกจากนี้ยังมีการวางแผนว่าผู้ที่ตกเป็นเหยื่อของการโจมตีของไวรัส ได้แก่ Mars, Nivea, ผู้ผลิตช็อคโกแลต Alpen Gold - Mondelez International และ บริษัท อื่น ๆ

หลังจากยูเครนและรัสเซียเกี่ยวกับการโจมตีของไวรัส ชาวต่างชาติจากโปแลนด์ อิตาลี เยอรมนี สเปน ฝรั่งเศส เดนมาร์ก เนเธอร์แลนด์ อินเดีย และประเทศอื่น ๆ เริ่มรายงาน จากข้อมูลของปลอม ไวรัสได้โจมตีบริษัทหลายร้อยแห่งจากยูเครนและรัสเซียแล้ว ขนาดของการแพร่กระจายของไวรัสยังคงถูกชี้แจง

วิธีป้องกันตัวเองจากไวรัส Petya.A / Petya.C / NotPetya

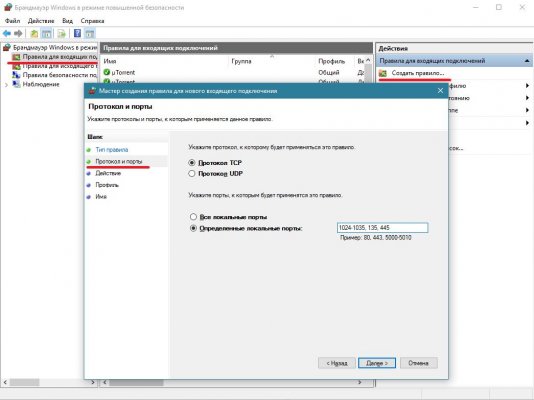

ผู้เชี่ยวชาญกังวลว่าไวรัส vimagach กำลังขยายตัวส่วนใหญ่ผ่าน อีเมลเหมือนแผ่นที่มีเอกสารแนบ เมื่อคุณตรวจพบไวรัส ผลกระทบที่รุนแรงในระบบ ดาวน์โหลดไฟล์ที่จำเป็น เปลี่ยนบันทึกการดักจับหลัก เปลี่ยนระบบปฏิบัติการ และเข้ารหัสข้อมูลบนฮาร์ดไดรฟ์เพื่อป้องกันการแพร่กระจายของไวรัส จำเป็นต้องเปิดใช้งานโปรโตคอล SMB v1/v2/v3 บนเวิร์กสเตชันและเซิร์ฟเวอร์ อนุญาตก่อนคำสั่ง ปิดพอร์ต TCP 1024–1035, 135 และ 445 โดยสร้างกฎ สำหรับการเข้าและออกจากเราเตอร์ ระบบปฏิบัติการหรือเราเตอร์ นอกจากนี้ จำเป็นต้องเปลี่ยนภาษา ที่ส่วนที่เหลือของวิพากษ์วิจารณ์ อัพเดทวินโดว์і Microsoft Office - โดยเร็วที่สุด จะมีรายงานเกี่ยวกับความแตกต่างและแพตช์ใหม่จะออกให้กับระบบปฏิบัติการ Microsoft ทุกรุ่น

ในระบบที่ติดไวรัสแล้ว ไวรัสสามารถสร้างไฟล์ต่อไปนี้:

- C:\Windows\perfc.dat

- C:\myguy.xls.hta

- %APPDATA%\10807.exe

หากคุณต้องการความช่วยเหลือเกี่ยวกับ Kaspersky Anti-Virus บริษัทแนะนำให้เชื่อมต่อกับระบบมืด KSN และเปิดใช้งาน System Watcher นอกจากนี้ คุณสามารถปรับแต่งฟังก์ชัน AppLocker เพื่อล็อกไฟล์ภายใต้ชื่อ perfc.dat รวมถึงการบล็อกการเปิดตัวยูทิลิตี้ PSExec จากแพ็คเกจ Sysinternals