Швидкість передачі через wifi. Бездротові мережі передачі даних

Опис, схема підключення, обладнання

Технологія Wi-Fiє найпоширенішою на сьогоднішній день технологією бездротової передачіданих. Порівняно з ІЧ-зв'язком збільшено максимальна відстаньміж двома пристроями, що з'єднуються, для встановлення стабільного Wi-Fi підключення, а також відсутня необхідність прямої видимості між пристроями, що з'єднуються, в рази зросла швидкість передачі даних.

Назва " Wi-Fi" є скороченням поєднання слів "Wireless Fidelity", що в перекладі на російську означає "Бездротова Точність", за аналогією з Hi-Fi. І це, в якомусь сенсі відображає призначення даного бездротового інтерфейсу. Wi-Fi призначений для об'єднання між собою двох та більше пристроїв.

Типи Wi-Fi мереж

Існує два типи Wi-Fi мереж: Ad-hocі Infrastructure.

Ad-hoc (Точка-точка). З'єднання двох пристроїв безпосередньо за допомогою вбудованого або додатково встановленого в кожному з них Wi-Fi адаптера. Таке підключення називається "Точка-точка". Цими пристроями можуть бути будь-які електронні апарати, наприклад, настільні ПК, ноутбуки, КПК, смартфони тощо. Wi-Fi мережу типу Ad-hoc аналогічна звичайній провідної локальної мережі з топологією " лінія " , тобто. одноранговій мережі, в якій перший комп'ютер з'єднаний з другим, другий з третім і т.д.

Як я вже сказав, для організації з'єднання бездротової мережі такого типу застосовуються вбудовані або встановлювані Wi-Fi адаптери, наявність якого необхідна в кожному пристрої, що входить в мережу. Зі вбудованими адаптерами все зрозуміло: він встановлений десь усередині, і нам про нього необхідно знати тільки те, є він там чи ні. З адаптерами, що встановлюються, цікавіше. Вони можуть підключатися до пристрою за внутрішнім (PCI, PCI-E, mini-PCI) або зовнішнім (USB, PCMCIA, CompactFlash, SD). До настільного комп'ютера WiFi-адаптери підключаються за допомогою інтерфейсів PCI, PCI-E та USB. Останній зручніше через можливість гарячого підключення (можна буде встромляти адаптер при увімкненому комп'ютері без ризику спалити обладнання) і вищою швидкістю передачі даних. На частку двох інтерфейсів, що залишилися, припадають випадки, коли у вашому розпорядженні немає вільних USB-слотів. Особисто я завжди прагну використовувати пристрої, що підключаються до внутрішніх інтерфейсів комп'ютера, якщо такі в ньому вільні. USB-порти все ж таки більше підходять для переносних пристроїв. Наприклад, якщо вам доводиться користуватися різними комп'ютерами, то можна купити USB Wi-Fi адаптер і, починаючи працювати з комп'ютером, підключати до нього адаптер за інтерфейсом. А якщо установка адаптера буде проводитися на безстроковий період, то доцільніше скористатися Wi-Fi адаптером, що підключається до PCI або PCI-E, якщо є в наявності (а зазвичай так і буває).

Infrastructure. Підключення мережі Ad-hoc до Інтернету або іншої мережі Ad-hoc. Для організації цього підключення використовується точка доступу(Wireless Access Point). Вона оснащується одним роз'ємом LAN для підключення кабелю проводового доступу до інтернету і, як правило, декількома такими ж роз'ємами для підключення до неї комп'ютерів для утворення дротової локальної мережі. Точка доступу цілком може бути замінена комп'ютером (сервером) із встановленими в ньому мережевою картоюта Wi-Fi картою. Перша буде служити для підключення сервера до Інтернету, друга забезпечить зв'язок з комп'ютерами бездротової локальної мережі. По функціональності отримаємо приблизно те саме в обох випадках.

Однак використання точки доступу краще комп'ютера. По-перше, її придбання коштуватиме набагато дешевше. По-друге, вона простіше у налаштуванні.

Протоколи Wi-Fi

802.11 . Швидкість передачі Wi-Fi по ньому дорівнює 1-2 Мб/с.

802.11a. за цим протоколом може сягати 54 Мб/с. Реальна швидкістьзазвичай розташовується в межах 22-26 Мб/с. Wi-Fi частотацього протоколу дорівнює 5 ГГц. Передача даних здійснюється за допомогою методу OFDM (мультиплексування з ортогональним поділом частот). В приміщенні швидкість передачі Wi-Fiдорівнює 54 Мб/с. При цьому відстаньміж пристроями мережі має бути не більше 12-15 м. Якщо видалити їх один від одного на 50-90 м, швидкість впаде до 6 Мб/с. На відкритому просторі далекобійність зростає: 54 Мб/с на 30-40 м, а 6 Мб/с – 250-350 м.

802.11b.Теоретична швидкість передачі даних Wi-Fiдо 11 Мб/с. Реальна – 5-7 Мб/с. Wi-Fi частота– 2.4 ГГц. Передача даних здійснюється методом DSSS (пряма послідовність з рознесенням сигналу широкого діапазону). У замкнутому просторі максимальна швидкість передачі WiFiможе дійти до 11 Мб/с, відстань між пристроями 30-40 м, або 1 Мб/с на 80-100 м. На відкритому просторі швидкість передачі Wi-Fiскладає 11 Мб/с, відстаньвід 200-300 м та 1 Мб/с на 500-600 м.

802.11g. Найпоширеніший протокол. Теоретична швидкість передачі даних Wi-Fiдо 54 Мб/с. Реальна швидкістьстановить приблизно 50% від теоретичної, тобто. близько 25 Мб/с. Для передачі даних використані методи OFDM та FSSS. Wi-Fi частота 802.11g 2.4 ГГц. У закритому просторі швидкість передачі Wi-Fiдосягає 54 Мб/с, відстань 30-40 м, та 1 Мб/с на 80-100 м. На вулиці дистанція збільшується до 150-200 м та 400-500 м відповідно. Назад сумісний з протоколом 802.11b.

802.11i. Набирає обертів протокол. Максимальна теоретична швидкість передачі Wi-Fiсягає 480 Мб/с. Wi-Fi частота 802.11i 2.4 – 2.5 або 5.0 ГГц.

Пристрої, що підтримують протокол 802.11i, здатні працювати у трьох режимах:

Legacy (успадкований). Забезпечується сумісність із 802.11b/g та 802.11a пристроями.

Mixed (змішаний). До цього списку додається 802.11i пристрою.

- "Чистий" режим. Можливе з'єднання лише з 802.11i пристроями.

Переваги та недоліки технології Wi-Fi

Перевагитехнології Wi-Fi. Ну, відсутність проводів у даному випадкуя вважаю скоріше не перевагою, а властивістю, з якої випливає чимало плюсів бездротового інтерфейсу. По-перше, Wi-Fi мережа може бути корисною у випадку, коли прокладка проводів просто неприпустима. Наприклад, будівля, в якій розташується мережа, має історичну цінність, і навіть крупинка штукатурки не може впасти з її стін. А уявляєте, скільки будівельних запорошених робіт (наприклад, свердління) потрібно виконати, щоб просто протягнути кабель з вулиці всередину приміщення. По-друге, в бездротову мережу простіше додати новий пристрій, ніж зробити те саме, маючи дротову сітку. Як у першому, так і в другому випадку новий пристрій доведеться оснастити мережевим обладнанням (Wi-Fi адаптером або карткою мережі відповідно). Але ось у випадку з бездротовою мережею далі необхідно зробити лише програмні налаштування, а при роботі з проводами доведеться цей провід спочатку підготувати, а потім ще його і протягнути куди треба. По-третє, якщо ви користуєтеся інтернетом з пристроїв, що носяться, можна переміщатися по зоні покриття вашої WiFi мережі. Що не можна собі дозволити, якщо за вами всюди тягнеться провід локалки.

Тепер про недолікиданої технології. По-перше, чутливість до перешкод, таким, як, наприклад, електромагнітні, що випромінюються різною технікою, що стоїть у зоні покриття мережі. Вони насамперед впливають на швидкість з'єднання. Вона може суттєво впасти при попаданні радіопотоку в зону перешкод. І тут отримаємо слабкий сигнал Wi-Fi. По-друге, швидкість кабельного з'єднання все одно залишається вищою за швидкість швидкість wifiз'єднання. Принаймні на рівних відстанях між джерелом сигналу та споживачем сигналу.

Wi-Fi де ти?

Тепер про те, як застосовується технологія Wi-Fi у повсякденному житті. Насамперед, це звичайно бездротові локальні та, можливо так буде у майбутньому, глобальна мережа. Наприклад, зараз у Росії нарешті почали з'являтися місця (їх називають Wi-Fi кафе), оснащені Wi-Fi точкамидоступу. Це можуть бути кафе, бари, клуби, вокзали, аеропорти тощо. Підключення клієнтського пристрою, оснащеного Wi-Fi адаптером, може бути платним або абсолютно безоплатним залежно від закладу, де знаходиться точка доступу. Також точки встановлюють до інститутів, університетів, бібліотек тощо. Зараз з'являються Wi-Fi телефони. Навряд чи можуть повністю замінити своїх GSM-побратимів. Адже GSM-вишок зараз не в приклад більше, і кількість точок доступу є в порівнянні з GSM-антенами не меншою, тобто при використанні Wi-Fi роумінг значно звузиться. А ось застосування Wi-Fi телефоніву заздалегідь обумовленому просторі дуже ефективно. Наприклад, біля будь-якої організації. Встановив точки доступу, де необхідно, і готова справа, роумінг на потрібній території завжди і скрізь. Існує величезна кількість та інших застосувань технології Wi-Fi, але щоб згадати їх усі, доведеться, напевно, зайняти весь інтернет, тому зараз, я думаю, ми не цим займатимемося.

На закінчення

Ось і закінчили ми з вами обговорення бездротових технологій, разом з яким завершився цикл статей, присвячених розмові про інфрачервоний зв'язок, а також Bluetooth і Wi-Fi. У жодну з чотирьох статей я не намагався впихнути жодних дуже складних наукових термінів, зрозумілих лише обмеженому колу читачеві. Вони були написані так, щоб бути зручно засвоюваними для широкого кола читачів. Сподіваюся, все було зрозуміло і вам.

Бездротові технології служать передачі інформації на відстань між двома і більше точками, не вимагаючи зв'язку їх проводами. Для передачі може використовуватися інфрачервоне випромінювання, радіохвилі, оптичне чи лазерне випромінювання.

В даний час існує безліч бездротових технологій, найбільш часто відомих користувачам за їх маркетинговими назвами, такими як Wi-Fi, WiMAX, Bluetooth. Кожна технологія має певні характеристики, які визначають її сферу застосування.

Існують різноманітні підходи до класифікації бездротових технологій.

Класифікація за дальністю дії:

- Бездротові персональні мережі WPAN (Wireless Personal Area Networks). До цих мереж належать Bluetooth.

- Бездротові локальні мережі WLAN (Wireless Local Area Networks). До цих мереж належать мережі стандарту Wi-Fi.

- Бездротові мережі масштабу WMAN (Wireless Metropolitan Area Networks). Приклади технологій – WiMAX.

Класифікація по застосуваннюю:

- Корпоративні (відомчі) бездротові мережі — створювані компаніями для потреб.

- Операторські бездротові мережі - створювані операторами зв'язку для надання послуг.

Коротким, але ємним способом класифікації може бути одночасне відображення двох найбільш суттєвих характеристик бездротових технологій на двох осях: максимальна швидкість передачі інформації та максимальна відстань.

Короткий огляд найпопулярніших технологій бездротової передачі даних

Wi-Fi

Розроблений консорціумом Wi-Fi Alliance на базі стандартів IEEE 802.11, "Wi-Fi" - торгова марка"Wi-Fi Alliance". Назва технології – Wireless-Fidelity («бездротова точність») за аналогією з Hi-Fi.

На початку використання установка Wireless LAN рекомендувалася там, де розгортання кабельної системи було неможливим або економічно недоцільним. У теперішній моменту багатьох організаціях використовується Wi-Fi, оскільки за певних умов швидкість роботи мережі перевищує 100 Мбіт/сек. Користувачі можуть переміщатися між точками доступу на території покриття мережі Wi-Fi.

Мобільні пристрої (КПК, смартфони, PSP та ноутбуки), оснащені клієнтськими Wi-Fi приймальними пристроями, можуть підключатися до локальної мережі та отримувати доступ в Інтернет через точки доступу або хот-споти.

Історія

Wi-Fi був створений у 1991 році NCR Corporation/AT&T (згодом - Lucent Technologies та Agere Systems) у Нівегейні, Нідерланди. Продукти, що призначалися спочатку для систем касового обслуговування, були виведені на ринок під маркою WaveLAN та забезпечували швидкість передачі даних від 1 до 2 Мбіт/с. Автор Wi-Fi - Вік Хейз ( Vic Hayes) працював у команді, що брала участь у розробці стандартів IEEE 802.11b, IEEE_802.11a та IEEE_802.11g. Стандарт IEEE 802.11n було затверджено 11 вересня 2009 року. Його застосування дозволяє підвищити швидкість передачі даних практично вчетверо порівняно з пристроями стандартів 802.11g (максимальна швидкість яких дорівнює 54 Мбіт/с) за умови використання в режимі 802.11n з іншими пристроями 802.11n. Теоретично 802.11n здатний забезпечити швидкість передачі до 480 Мбіт/с.

Bluetooth

Bluetooth – виробнича специфікація бездротових персональних мереж(англ. Wireless personal area network, WPAN).

Специфікація Bluetooth була розроблена групою Bluetooth Special Interest Group, яка була заснована у 1998 році. До неї увійшли компанії Ericsson, IBM, Intel, Toshiba та Nokia. Згодом Bluetooth SIG та IEEE досягли угоди, на основі якої специфікація Bluetooth стала частиною стандарту IEEE 802.15.1 (дата опублікування – 14 червня 2002 року). Роботи зі створення Bluetooth компанія Ericsson Mobile Communication розпочала у 1994 році. Спочатку ця технологія була пристосована під потреби системи FLYWAY функціональному інтерфейсіміж мандрівниками та системою.

Радіус дії Bluetooth може досягати 100 метрів.

WiMAX (англ. Worldwide I nteroperability for Microwave Access) - телекомунікаційна технологія, розроблена з метою надання універсального бездротового зв'язку на великих відстанях для широкого спектру пристроїв (від робочих станцій та портативних комп'ютерівдо мобільних телефонів). Технологія розроблена на основі стандарту IEEE 802.16, який також називають Wireless MAN.

Область використання

WiMAX розроблено для вирішення наступних завдань:

· З'єднання точок доступу Wi-Fiодин з одним та іншими сегментами Інтернету.

· Забезпечення бездротового широкосмугового доступу як альтернативи виділеним лініям та DSL.

· Надання високошвидкісних сервісів передачі та телекомунікаційних послуг.

- Створення точок доступу, які не прив'язані до географічного положення.

WiMAX дозволяє здійснювати доступ до Інтернету на високих швидкостях, з набагато більшим покриттям, ніж у Wi-Fi мереж. Це дозволяє використовувати технологію як «магістральні канали», продовженням яких виступають традиційні DSL-і виділені лінії, а також локальні мережі. В результаті подібний підхід дозволяє створювати масштабовані високошвидкісні мережі у межах цілих міст.

Специфікації стандартів WiMAX

IEEE 802.16-2004 (відомий також як 802.16d або фіксований WiMAX). Специфікацію затверджено у 2004 році. Підтримує фіксований доступ у зонах з наявністю чи відсутністю прямої видимості. Пристрої користувача: стаціонарні модеми для установки поза і всередині приміщень, а також PCMCIA-карти для ноутбуків. У більшості країн під цю технологію відведено діапазони 3,5 та 5 ГГц. За даними WiMAX Forum, налічується вже близько 175 впроваджень фіксованої версії. Багато аналітиків бачать у ній конкуруючу чи взаємодоповнювальну технологію дротового широкосмугового доступу DSL.

IEEE 802.16-2005 (відомий також як 802.16e та мобільний WiMAX). Специфікація затверджена у 2005 році та оптимізована для підтримки мобільних користувачів та підтримує низку специфічних функцій, таких як хендовер(англ.), idle mode та роумінг. Заплановані частотні діапазони для мереж Mobile WiMAX такі: 2,3-2,5; 2,5-2,7; 3,4-3,8 ГГц. У світі реалізовано кілька пілотних проектів, у тому числі першим у Росії свою мережу розгорнув Скартел. Конкурентами 802.16e є всі мобільні технології третього покоління (наприклад, EV-DO, HSDPA).

Основна відмінність двох технологій полягає в тому, що фіксований WiMAX дозволяє обслуговувати тільки "статичних" абонентів, а мобільний орієнтований на роботу з користувачами, що пересуваються зі швидкістю до 120 км/год. Мобільність означає наявність функцій роумінгу та «безшовного» перемикання між базовими станціями при пересуванні абонента (як відбувається у мережах стільникового зв'язку). В окремому випадку мобільний WiMAX може застосовуватися і для обслуговування фіксованих користувачів.

Заняття № 26. “Технології побудови бездротових мережпередачі даних”

1. Загальна характеристикатехнології побудови бездротових локальних мереж передачі даних

Все різноманіття існуючих бездротових стандартів досить чітко структуровано за шкалою відстаней і швидкістю передачі рис.1.

Рис. 1 Шкала відстаней та швидкості передачі даних

Персональні мережі бездротового доступу WPAN.

На сьогоднішній день їх лише два: існуючий Bluetooth (802.15.1) та UWB, інша назва WirelessUSB (802.15.3а). Обидва розраховані на передачу даних на відстань до 10 м, лише Bluetooth працює на частоті 2,4 ГГц, а UWB – на частоті 7,5 ГГц. Швидкість передачі даних по Bluetooth: досягає 720 кбіт/с, практично менше. Стандарт UWB повинен забезпечувати швидкість передачі даних до 110 Мбіт/с на відстані 10 м та до 480 Мбіт/с на відстані 3 м від джерела сигналу.

Бездротові локальні мережі – WLAN.

Три стандарти 802.11а, 802.11b та 802.11g, що працюють на відстань до 100 м. Відмінність між 802.11b та 802.11g стосується швидкості передачі даних: 11 Мбіт/с - 802.11b та 54 Мбіт/с - 8. А 802.11а та 802.11g розрізняються лише за частотою: 802.11а - 5 ГГц; 802.11g – 2,4 ГГц. В США пристрої Wi-Fiможуть працювати в діапазоні 5 ГГц, а в Європі та Росії існують серйозні обмеження, що перешкоджають поширенню 802.11а.

Технології для мереж WPAN та WLAN відомі також під професійною жаргонною назвою Wi-Fi. Термін Wi-Fi (Wireless Fidelity) у стандартах явно не прописаний, тому в різній літературі можна зустріти різні, іноді прямо суперечливі судження щодо технологій та апаратури, які він об'єднує.

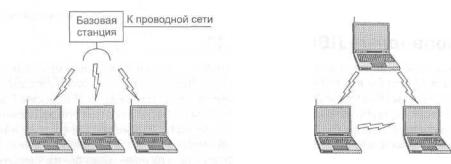

Стандарт 802.11 має на увазі можливість роботи в двох режимах: з базовою станцією (точкою доступу) і без неї, коли кілька людей створюють бездротову локальну мережу, об'єднуючи в неї свої ноутбуки, перебуваючи в

приміщенні, де відсутня базова станція. Обидва режими показано на рис.2.

а б Рис.2. Бездротова мережа з базовою станцією (а); спеціальна мережа(б)

Стандартом IEEE 802.11 передбачено використання частотного діапазону від 2,4 до 2,4835 ГГц, який призначений для безліцензійного використання у промисловості, науці та медицині, що значно спрощує правову сторону побудови мережі. Стандарт IEEE 802.11 припускав можливість передачі даних по радіоканалу на швидкості 1 Мбіт/с і опціонально на швидкості 2 Мбіт/с, а в стандарті IEEE 802.11b за рахунок більш складних методів модуляції були додані більш високі швидкість передачі - 5,5 і 11 Мбіт /с.

Стандарт 802.11g є розвитком 802.11b і передбачає передачу даних у тому частотному діапазоні. За способом кодування 802.11g є, гібридним, запозичуючи все найкраще зі стандартів 802.11b та 802.11a. Максимальна швидкість передачі в стандарті 802.11g становить 54 Мбіт/с (як і в стандарті 802.11a), тому на сьогоднішній день це найперспективніший стандарт бездротового зв'язку.

2. Технології розширення спектру, використовувані методи модуляції та кодування

на фізичному рівністандартом IEEE 802.11 передбачені ІЧ-канал і два типи радіоканалів - DSSS і FHSS, що використовують частотний діапазон від 2,4 до 2,4835 ГГц, призначений для безліцензійного використання в промисловості,

науці та медицині (Industry, Science and Medicine, ISM).

Радіоканали використовують технології розширення спектру (Spread Spectrum, SS) полягають у тому, щоб від вузькосмугового спектру сигналу, що виникає при звичайному потенційному кодуванні, перейти до широкосмугового спектру, що дозволяє значно підвищити завадостійкість даних, що передаються. Розширення спектра частот переданих цифрових повідомленьможе здійснюватись двома методами.

FHSS (Frequency Hopping Spread Spectrum – передача широкосмугових сигналів за методом частотних стрибків) використовуються 79 каналів шириною 1 МГц кожен. Для визначення послідовностей стрибків частот використовується генератор псевдовипадкових чисел. Оскільки при цьому для всіх станцій використовується той самий генератор, вони синхронізовані в часі і одночасно здійснюють однакові частотні стрибки. Період часу, протягом якого станція працює на певній частоті, називається часом перебування. Це величина, що настроюється, але вона повинна бути не більше 400 мс. Крім того, постійна зміна частот - це непоганий (хоча, звичайно, недостатній) спосіб захисту інформації від несанкціонованого прослуховування, оскільки непроханий слухач, не знаючи послідовності частотних переходів і часу перебування, не зможе підслухати дані, що передаються. При

![]()

зв'язку на довгих дистанціях може виникати проблема багатопроменевого загасання, і FHSS може виявитися гарною підмогою у боротьбі з нею. Головний недолік FHSS – це низька пропускна здатність.

DSSS нагадує систему CDMA, проте має деякі відхилення. Кожен біт передається як 11 елементарних сигналів, які називаються послідовністю Баркера.

Інформаційний біт, що представляється прямокутним імпульсом, розбивається на послідовність дрібніших імпульсів-чіпів. В результаті спектр сигналу значно розширюється, оскільки ширину спектра можна з достатнім ступенем точності вважати обернено пропорційною тривалості одного чіпа. Такі кодові послідовності часто називають шумоподібними кодами. Поряд із розширенням спектра сигналу, зменшується і спектральна щільність енергії, так що енергія сигналу як би розмазується по всьому спектру, а результуючий сигнал стає шумоподібним у тому сенсі, що тепер важко відрізнити від природного шуму.

Кодові послідовності мають властивість автокореляції, ступінь подібності функції самої себе в різні моменти часу. Коди Баркера мають найкращі серед відомих псевдовипадкових послідовностей властивості (рис. 3). Для передачі одиничного та нульового символів повідомлення використовуються, відповідно, пряма та інверсна послідовності Баркера.

Рис. 3. Зміна спектра сигналу під час додавання шумоподібного коду.

У приймачі отриманий сигнал множиться на код Баркера (обчислюється кореляційна функціясигналу), в результаті чого він стає вузькосмуговим, тому його фільтрують у вузькій смузі частот, що дорівнює подвоєній швидкості передачі. Будь-яка перешкода, що потрапляє в смугу вихідного широкосмугового сигналу, після множення на код Баркера, навпаки, стає широкосмуговою, а у вузьку інформаційну смугу потрапляє лише частина перешкоди, за потужністю приблизно в 11 разів менша, ніж перешкода, що діє на вході приймача.

У стандарті IEEE 802.11 для передачі сигналів використовують різні видифазової модуляції:

фазову модуляцію (Phase Shift Key, PSK);

квадратурну фазову модуляцію (Quadrature Phase Shift Key, QPSK). відносну фазову модуляцію (Differential Phase Shift Keying, DPSK).

Замість шумоподібних послідовностей Баркер для розширення спектру можуть використовуватися комплементарні коди (Complementary Code Keying, CCK).

Комплементарні 8-чіпові комплексні послідовності, що використовуються.

(CCK-послідовності) утворюються за такою формулою:

(e j(φ+φ+φ+φ), e j(φ+φ+φ), e j(φ+φ+φ), -e j(φ+φ), e j(φ+φ+φ), e j(φ +φ), -e j(φ +φ), e jφ)

1 2 3 4 1 3 4 1 2 4 1 4 1 2 3 1 3 1 2 1

Значення фаз визначаються послідовністю вхідних бітів, причому значення 1 вибирається по першому дибіту, 2 - по другому, 3 - по третьому і 4 - по четвертому.

У стандарті 802.11а використовується принципово інший метод кодування даних, який полягає в тому, що потік даних розподіляється по безлічі частотних підканалів і передача ведеться паралельно на всіх цих підканалах. При цьому висока швидкістьпередачі досягається саме за рахунок одночасної передачі даних по всіх каналах, а швидкість передачі в окремому підканалі може бути не високою.

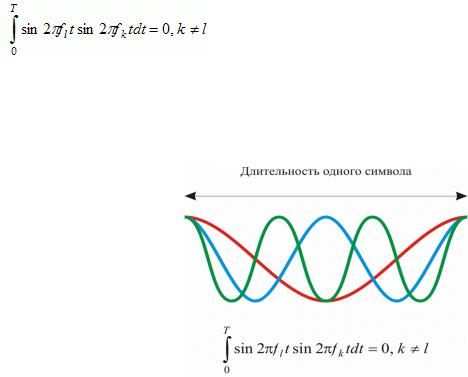

Несучі сигнали всіх частотних підканалів (а точніше функції, що описують ці сигнали) ортогональні один одному. З точки зору математики ортогональність функцій означає, що їх твір, усереднений на деякому інтервалі, має дорівнювати нулю. У разі це виражається простим співвідношенням:

де T - період символу, fk, fl - несучі частоти каналів k іl.

Ортогональність несучих сигналів можна забезпечити в тому випадку, якщо за час тривалості одного символу сигнал, що несе, буде здійснювати цілу кількість коливань. Приклади кількох несучих ортогональних коливань представлені рис. 4.

Рис. 4. Ортогональні частоти.

Розглянутий спосіб поділу широкосмугового каналу на ортогональні частотні підканали називається ортогональним частотним поділом з мультиплексуванням (Orthogonal Frequency Division Multiplexing, OFDM). Для його реалізації в передавальних пристроях використовується зворотне швидке перетворення Фур'є (IFFT).

У стандарті 802.11g використовуються дві конкуруючі технології: метод ортогонального частотного поділу OFDM, запозичений із стандарту 802.11a,

і метод двійкового пакетного згорткового кодування PBCC, опціонально реалізований у стандарті 802.11b. В результаті стандарт 802.11g містить компромісне рішення: як базові застосовуються технології OFDM і CCK, а опціонально передбачено використання технології PBCC.

У На основі методу PBCC лежить так зване згорткове кодування зі швидкістю 1/2. Для відновлення вихідної послідовності бітів на стороні приймача застосовується декодер Вітербі.

Швидкості передачі передбачені протоколом 802.11g. | ||||||

Швидкість, | Метод кодування | |||||

Обов'язково | Опціонально | |||||

Послідовність Баркера | ||||||

Послідовність Баркера | ||||||

3. Технології побудови бездротових міських мереж передачі

У грудні 2001 року було прийнято першу версію стандарту IEEE 802.16-2001, який спочатку передбачав робочу смугу 10-66 ГГц. Цей стандартописував організацію широкосмугового бездротового зв'язку з топологією «точка» і був орієнтований на створення стаціонарних бездротових мереж масштабу мегаполісу (WirelessMAN). Фізично стандарт IEEE 802.162001 передбачав використання всього однієї несучої частоти, тому цей протокол назвали WirelessMAN-SC (Single Carrier). Організація зв'язку в частотному діапазоні

10-66 ГГц можлива тільки в зоні прямої видимості між передавачем та приймачем сигналу через швидке згасання. Але це дозволяє уникнути однієї з головних проблем радіозв'язку - поширення багатопроменевого сигналу. Стандарт рекомендував модуляцію типу QPSK, 16-QAM, 64-QAM та передбачав швидкість передачі інформації 32-134 Мбіт/с у радіоканалах шириною 20, 25 та 28 МГц на відстані 2-5 км.

802.16а-2003 передбачено використання частотного діапазону від 2 до 11 ГГц. Цей стандарт орієнтований створення стаціонарних бездротових мереж масштабу мегаполісу. Планувалося, що він стане альтернативою традиційним рішенням широкосмугового доступу для «останньої милі» – кабельним модемам, каналам T1/E1, xDSL тощо. Крім того, передбачаю, що до базової мережі стандарту 802.16а підключатимуться точки доступу стандарту 802.11b/g/a для формування глобальної мережібездротовий доступ до Інтернету.

Відмінність стандарту 802.16а - робота в частотному діапазоні, який не вимагає прямої видимості між приймачем і передавачем. Зона покриття таких бездротових мереж значно ширша, ніж мереж стандарту 802.16. Використання частотного діапазону 2-11 ГГц зажадало і суттєвого перегляду техніки кодування та модуляції сигналу фізично. Система на базі 802.16а повинна була працювати з модуляцією QPSK, 16-, 64- та 256-QAM, забезпечувати швидкість передачі інформації 1-75 Мбіт/с на сектор однієї базової станціїу радіоканалах із змінною смугою пропускання від 1,5 до 20 МГц з відривом 6-9 км (теоретично до 50 км). Типова базова станція мала до шести секторів.

Було збережено режим роботи на одній несучій (SCa), призначений як для умов прямої видимості, так і поза нею. Передбачалися режими на основі технології ортогонального частотного мультиплексування (OFDM) з 256 піднесучими та режим з технологією багатостанційного доступу з ортогональним частотним поділом каналів (OFDMA - Orthogonal Frequency Division Multiple

Access) з 2048 піднесе.

Стандарт IEEE 802.16-2004 об'єднав усі нововведення але з повною сумісністю всіх режимів мультиплексування SC, SCa, OFDM і OFDMA, різної ширини радіоканалів, а також FDD, TDD та інших вимог виникли складності, тому обладнання кожного виробника так і залишилося унікальним.

Профілі WiMAX

Фіксовані | Еволюційний | Мобільний WiMAX |

|||||

Стандарт | IEEE 802.16e-2005 |

||||||

радіоінтерфейсу | |||||||

Мультиплексування | |||||||

Номінальна | |||||||

піднесених | |||||||

Дуплексний режим | |||||||

Модуляція | QPSK, 16-QAM, 64-QAM |

||||||

(у висхідному каналі - |

|||||||

(опціонально) | опціонально) |

||||||

Принцип надання канальних ресурсів

Основний принцип надання доступу до каналу у стандарті IEEE 802.16 –

це доступ за запитом Demand Assigned Multiple Access (DAMA). Жодна АС не може нічого передавати, крім запитів на реєстрацію та надання каналу, доки БС не дозволить їй цього. Абонентська станціяможе запитувати певний розмір лінії каналі, і просити про зміну вже наданого їй канального ресурсу.

У стандарті IEEE 802.16 використовуються такі процедури перетворення сигналів:

вхідний потік даних скремблюється; піддається рандомізації, тобто множенню на псевдовипадкову

послідовність (ПСП), одержувану в 15-розрядному зсувному регістрі; далі скрембльовані дані захищають за допомогою стійких до перешкод

кодів (FEC-кодування). При цьому можна використовувати одну з чотирьох схем кодування:

код РідаСоломона із символами з поля Галуа GF(256),

каскадний код із зовнішнім кодом Ріда-Соломона та внутрішнім згортковим кодом з кодовим обмеженням К = 7 (швидкість кодування - 2/3) з декодуванням за алгоритмом Вітербі,

каскадний код із зовнішнім кодом Ріда - Соломона та внутрішнім кодомз перевіркою на парність (8, 6, 2),

блоковий турбокод; допускається три типи квадратурної амплітудної модуляції: 4-позиційна

QPSK та 16-позиційна 16-QAM (обов'язкові для всіх пристроїв), а також 64-QAM (опціонально);

Оскільки система, що визначається стандартом IEEE 802.16 двонаправлена, необхідний дуплексний механізм. Він передбачає як частотне (FDD – frequency division duplex), і тимчасове (TDD – time division duplex) поділ висхідного і низхідного каналів.

При тимчасовому дуплексуванні каналів кадр ділиться на низхідний і висхідний субкадри (їх співвідношення в кадрі може гнучко змінюватися в процесі роботи в залежності від необхідної смуги пропускання для низхідних та висхідних каналів), розділені спеціальним інтервалом. При частотному дуплексуванні висхідний і низхідний канали транслюються кожен на своїй несучій.

4. Мережі LTE, принцип роботи

LTE (Long Term Evolution) – це мобільна технологіязв'язку четвертого покоління (4G). Сам термін LTE розшифровується як "довгострокова еволюція".

LTE є наступним після 3G поколінням мобільного зв'язкута працює на базі IP-технологій. Основна відмінність LTE від попередників – висока швидкість передачі. Теоретично вона становить до 326,4 Мбіт/с на прийом (download) та 172,8 Мбіт/с на передачу (upload) інформації. При цьому в міжнародному стандартізазначені цифри 173 і 58 Мбіт/с, відповідно. Цей стандарт зв'язку четвертого покоління розробило та затвердило Міжнародне партнерське об'єднання 3GPP.

Система кодування останнього покоління – OFDM

OFDM розшифровується як Orthogonal Frequency-division Multiplexing і по-

російською означає ортогональний частотний поділ каналів з мультиплексуванням. Сигнали OFDM генеруються завдяки застосуванню "Швидкого перетворення Фур'є".

Ця технологія описує напрямок сигналу від базової станції (БС) до мобільного телефону. Що ж до зворотного шляху сигналу, тобто. від телефонного апарату до базової станції, технічним розробникам довелося відмовитися від системи OFDM і скористатися іншою технологією Single-carrier FDMA (переклад означає мультиплексування на одній несучій). Сенс її в тому, що при додаванні великої кількості ортогональних піднесучих утворюється сигнал з великим ставленням амплітуди сигналу до свого середньоквадратичного значення. Для того, щоб такий сигнал міг передаватися без перешкод, потрібен висококласний і досить дорогий високолінійний передавач.

MIMO – Multiple Input Multiple Output – являє собою технологію передачі даних за допомогою N-антен та прийому інформації M-антенами. При цьому антени, що приймають і передають сигнал, рознесені між собою на таку відстань, щоб отримати слабкий ступінь кореляції між сусідніми антенами.

Наразі під мережі 4G вже зарезервовані діапазони частот. Найбільш пріоритетними прийнято вважати частоти у районі 2,3 ГГц. Інший перспективний діапазон частот – 2,5 ГГц застосовується у США, Європі, Японії та Індії. Є ще частотна смуга в районі 2,1 ГГц, але вона порівняно невелика, більшість європейських мобільних операторівобмежують у цьому діапазоні смуги до 5 МГц. У майбутньому, найімовірніше, найбільш використовуваним буде частотний діапазон 3,5 ГГц. Це пов'язано з тим, що на даних частотах у більшості країн вже використовуються мережі широкосмугового бездротового доступу в інтернет і завдяки переходу в LTE оператори отримають можливість знову застосовувати свої частоти без необхідності придбання нових дорогих ліцензій. У разі потреби під мережі LTE можуть бути виділені інші діапазони частот.

Є можливість застосування як тимчасового поділу сигналів TDD (Time Division Duplex – дуплексний канал з тимчасовим поділом), так і частотного – FDD (Frequency Division Duplex – дуплексний канал з частотним поділом).

Зона обслуговування базової станції мережі LTE може бути різною. Зазвичай вона становить близько 5 км, але в ряді випадків вона може бути збільшена до 30 і навіть 100 км у разі високого розташування антен (секторів) базової станції.

Інша позитивна відмінність LTE – великий вибір терміналів. Крім стільникових телефонів, в мережах LTE будуть використовуватися багато інших пристроїв, такі як ноутбуки, Планшетні комп'ютери, ігрові пристрої та відеокамери, забезпечені вбудованим модулем підтримки мереж LTE. А оскільки технологія LTE має підтримку хендовера та роумінгу зі стільниковими мережами попередніх поколінь, всі дані пристрої зможуть працювати і в мережах 2G/3G.

Дзвінок або сеанс передачі даних, ініційований в зоні покриття LTE, технічно може бути переданий без розриву в мережу 3G (WCDMA), CDMA2000 або

Надіслати свою гарну роботу до бази знань просто. Використовуйте форму нижче

Студенти, аспіранти, молоді вчені, які використовують базу знань у своєму навчанні та роботі, будуть вам дуже вдячні.

Розміщено на http://www.allbest.ru

ВСТУП

Дослідження технологій мереж є дуже важливим у сучасних умовах ринкової економіки, особливо у сфері інформаційні технології. Так як на вибір мережі впливають багато факторів, я продемонстрував найважливіші з них: відстань, якість зв'язку, кодек і контейнер, в якому закодований файл. Програма дозволяє розрахувати приблизний час передачі даних, оскільки заявлена в мережі швидкість не завжди є фактичною. Таким чином, можна підібрати оптимальну технологію для передачі даних у потрібних умовах.

Бездротовий зв'язок- Насамперед - можливість передачі інформації на відстані без кабельної системи. Перевага бездротового зв'язку – простота установки. Коли не потрібно прокладати фізичні дроти до офісу, процедура встановлення може бути швидкою та економічно ефективною. Бездротовий зв'язок спрощує також підключення важкодоступних об'єктів, таких як складські та заводські приміщення. Витрати на побудову бездротового зв'язку коштують дешевше, оскільки при цьому ліквідуються проблеми з організацією прокладання проводів та витрати, пов'язані з цим процесом.

У бездротовому зв'язку найбільш поширеними та відомими на сьогоднішній день є три сімейства технологій передачі інформації, такі як Wi-Fi, GSM, Bluetooth. Ці технології детально розглядаються щодо захищеності від можливих атак.

Технологія Wi-Fi (скорочення від wireless fidelity - "Бездротова надійність") застосовується при з'єднанні великої кількості комп'ютерів. Іншими словами, це бездротове підключеннядо мережі. Одна з найперспективніших технологій на сьогоднішній день у галузі комп'ютерного зв'язку.

GSM – (Global System for Mobile Communications – глобальна система зв'язку з рухомими об'єктами). Технологія GSM народилася в надрах компанії Group Special Mobile, від якої і отримала скорочення GSM, проте згодом скорочення отримало інше розшифрування Global System for Mobile.

Bluetooth - це технологія бездротової передачі даних малої потужності, що розробляється з метою заміни існуючих провідних з'єднань персональних офісних і побутової технікиз широким спектром переносних пристроїв, таких, як мобільні телефони та гарнітури до мобільним телефонам, датчики сигналізації та телеметрії, електронні записники та кишенькові комп'ютери.

1. АНАЛІЗ БЕЗПРОВІДНИХ МЕРЕЖ

1.1 Бездротовий зв'язок технології WI-FI

Wi-Fi – це сучасна технологіябездротовий доступ до Інтернету. Доступ в інтернет за технологією Wi-Fi здійснюється за допомогою спеціальних радіоточок доступу. (AP Access Point).

Існує такі різновиди Wi-Fi мереж:

Перша працює на частоті 5 ГГц, решта на частоті 2.4ГГц. Кожен тип має різну пропускну спроможність(максимально теоретично можливу швидкість):

для 801.11a це 54 Мбіт/c;

для 801.11b це 11 Мбіт/с;

для 801.11g це 54 Мбіт/с;

для 801.11n це 600 Мбіт/с.

Будь-яка бездротова мережа складається як мінімум з двох базових компонентів - точки бездротового доступу, клієнта бездротової мережі (режим ad-hoc, при якому клієнти бездротової мережі спілкуються один з одним без участі точки доступу). Стандартами бездротових мереж 802.11a/b/g передбачається кілька механізмів забезпечення безпеки, до яких належать різні механізми автентифікації користувачів та реалізація шифрування під час передачі даних. Підключитись до мережі Wi-Fi можна за допомогою ноутбуків, кишенькових комп'ютерів, смартфонів, оснащених спеціальним обладнанням. На сьогоднішній день практично всі сучасні портативні та кишенькові комп'ютери є Wi-Fi-сумісними.

Якщо ж ноутбук не оснащений спеціальним обладнанням, то можна легко використовувати цю зручну технологію, необхідно лише в PCMCIA-слот комп'ютера встановити спеціальну Wi-Fi-картку або через USB-порт підключити зовнішнє Wi-Fi-пристрій. Для підключення до Wi-Fi мережі досить просто потрапити в радіус дії (100-300 м.) бездротової точкидоступу до Wi-Fi.

Переваги Wi-Fi:

простий і зручний спосібпідключення до послуги;

відсутність необхідності підключення додаткових пристроїв - модемів, телефонних ліній, виділених каналів для з'єднання з Інтернетом;

простий спосіб налаштування комп'ютера;

немає залежності від часу використання послуги, оплата тільки за Інтернет - трафік;

швидкість прийому/передачі даних – до 54 Мбіт/с;

захищеність передачі;

мережа точок доступу Wi-Fi, що постійно розширюється.

Розглянемо недоліки Wi-Fi. Частотний діапазонта експлуатаційні обмеження у різних країнах неоднакові. У багатьох європейських країнах дозволено два додаткові канали, які заборонені в США; У Японії є ще один канал у верхній частині діапазону, інші країни, наприклад Іспанія, забороняють використання низькочастотних каналів. Більше того, деякі країни, наприклад, Росія, Білорусь та Італія, вимагають реєстрації всіх мереж Wi-Fi, що працюють поза приміщеннями, або вимагають реєстрації Wi-Fi-оператора.

У Росії точки бездротового доступу, а також адаптери Wi-Fiз ЕІІМ, що перевищує 100 мВт (20 дБм), підлягають обов'язковій реєстрації.

На Україні використання Wi-Fiбез дозволу Українського державного центру радіочастот «Український державний центр радіочастот», можливо лише у разі використання точки доступу зі стандартною всеспрямованою антеною (<6 Дб, мощность сигнала? 100 мВт на 2.4 ГГц и? 200 мВт на 5 ГГц). Для внутренних (использование внутри помещения) потребностей организации (Решение Национальной комиссии по регулированию связи Украины № 914 от 2007.09.06) В случае сигнала большей мощности либо предоставления услуг доступа в Интернет, либо к каким-либо ресурсам, необходимо регистрировать передатчик и получить лицензию.

1.1.1 Опис протоколів безпеки бездротової мережі Wi-Fi

Всі сучасні бездротові пристрої (точки доступу, бездротові адаптери та маршрутизатори) підтримують протокол безпеки WEP (Wired Equivalent Privacy), який був спочатку закладений у специфікацію бездротових мереж IEEE 802.11. Протокол WEP використовується для забезпечення конфіденційності та захисту переданих даних авторизованих користувачів . Існує два різновиди WEP: WEP-40 і WEP-104, що відрізняються тільки довжиною ключа. В даний час ця технологія є застарілою, так як її злом може бути здійснений всього за кілька хвилин. Проте вона продовжує широко використовуватися. Для безпеки в мережах Wi-Fi рекомендується використовувати WPA.

У протоколі безпеки WEP є безліч слабких місць:

механізми обміну ключами та перевірки цілісності даних;

мала розрядність ключа та вектора ініціалізації;

спосіб аутентифікації;

алгоритм шифрування.

Цей протокол є свого роду протоколом, аналогом провідної безпеки (у всякому разі, розшифровується він саме так), проте реально ніякого еквівалентного провідним мережам рівня безпеки він, звичайно ж, не надає. Протокол WEP дозволяє шифрувати потік даних на основі алгоритму RC 4 з ключем розміром 64 або 128 біт. Дані ключі мають так звану статичну складову довжиною від 40 до 104 біт і додаткову динамічну складову розміром 24 біта, яка називається вектором ініціалізації (Initialization Vector, IV).

Процедура WEP-шифрування виглядає наступним чином: дані, що спочатку передаються в пакеті, перевіряються на цілісність (алгоритм CRC-32), після чого контрольна сума (integrity check value, ICV) додається в службове поле заголовка пакета. Далі генерується 24-бітовий вектор ініціалізації (IV) і до нього додається статичний (40-або 104-бітний) секретний ключ. Отриманий таким чином 64 або 128-бітний ключ і є вихідним ключем для генерації псевдовипадкового числа, що використовується для шифрування даних. Далі дані шифруються за допомогою логічної операції XOR із псевдовипадковою ключовою послідовністю, а вектор ініціалізації додається до службового поля кадру (рис. 1.1).

Малюнок 1.1 - Формат кадру WEP

Кадр WEP включає наступні поля:

незашифрована частина;

вектор ініціалізації (англ. Initialization Vector) (24 біти);

порожнє місце (англ. Pad) (6 біт);

ідентифікатор ключа (англ. Key ID) (2 біти);

зашифрована частина;

контрольна сума (32 біти).

Інкапсуляція даних WEP відбувається наступним чином (рис. 1.2.):

контрольна сума від поля "дані" обчислюється за алгоритмом CRC32 і додається в кінець кадру;

дані з контрольною сумою шифруються алгоритмом RC4, який використовує як ключ SEED;

проводиться операція XOR над вихідним текстом та шифртекстом;

на початок кадру додається вектор ініціалізації та ідентифікатор ключа.

Малюнок 1.2 - Інкапсуляція WEP

Декапсуляція даних WEP відбувається наступним чином (рис. 1.3):

до ключа, що використовується, додається вектор ініціалізації;

відбувається розшифрування із ключем, рівним SEED;

проводиться операція XOR над отриманим текстом та шифротекстом;

перевіряється контрольна сума.

Протокол безпеки WEP передбачає два способи автентифікації користувачів: відкриту та загальну автентифікацію. При використанні відкритої автентифікації будь-який користувач може отримати доступ до бездротової мережі. Однак навіть при використанні відкритої системи допускається використання WEP-шифрування даних. Протокол WEP має низку серйозних недоліків і не є для зломщиків важкою перешкодою.

У 2003 році було представлено наступний протокол безпеки - WPA (Wi-Fi Protected Access). Головною особливістю цього протоколу є технологія динамічної генерації ключів шифрування даних, побудована на базі протоколу TKIP (Temporal Key Integrity Protocol), що є подальшим розвитком алгоритму шифрування RC4. WPA підтримується шифрування відповідно до стандарту AES (Advanced Encryption Standard, удосконалений стандарт шифрування), який має ряд переваг над використовуваним у WEP RC4, наприклад, набагато більш стійкий криптоалгоритм.

Деякі особливості WPA:

обов'язкова автентифікація з використанням EAP;

система централізованого управління безпекою, можливість використання у корпоративних політиках безпеки, що діють.

Суть протоколу WPA можна виразити певною формулою:

WPA = 802.1X + EAP + TKIP + MIC

WPA, власне, є сумою кількох технологій. У протоколі WPA використовується протокол автентифікації (EAP), що розширюється, як основа для механізму автентифікації користувачів. Неодмінною умовою автентифікації є пред'явлення користувачем свідоцтва (інакше називають мандатом), що підтверджує право на доступ до мережі. Для цього права користувач проходить перевірку за спеціальною базою зареєстрованих користувачів. Без автентифікації роботу в мережі для користувача буде заборонено. База зареєстрованих користувачів та система перевірки у великих мережах, як правило, розташовані на спеціальному сервері (найчастіше RADIUS). Але слід зазначити, що WPA має спрощений режим. Цей режим отримав назву Pre-Shared Key (WPA-PSK). Якщо Ви використовуєте PSK, необхідно ввести один пароль для кожного окремого вузла бездротової мережі (бездротові маршрутизатори, точки доступу, мости, клієнтські адаптери). Якщо паролі збігаються із записами в базі, користувач отримає дозвіл на доступ до мережі.

Стандарт "IEEE 802.1X" визначає процес інкапсуляції даних EAP, що передаються між запитуючими пристроями (клієнтами), системами, що перевіряють справжність (точками бездротового доступу), та серверами автентифікації (RADIUS).

EAP (Extensible Authentication Protocol, що розширюється протокол аутентифікації) - в телекомунікаціях розширювана інфраструктура аутентифікації, яка визначає формат посилки і описана документом RFC 3748. Протоколи WPA і WPA2 підтримують п'ять типів EAP як офіційні інфраструктури аутентифікації (всього; для бездротових мереж актуальні EAP-TLS, EAP-SIM, EAP-AKA, PEAP, LEAP та EAP-TTLS.

TKIP – протокол цілісності тимчасового ключа (англ. Temporal Key Integrity Protocol) у протоколі захищеного бездротового доступу WPA (Wi-Fi Protected Access). Було запропоновано Wi-Fi Alliance для заміни вразливого протоколу WEP при збереженні інстальованої бази бездротового обладнання заміною програмного забезпечення. TKIP увійшов до стандарту IEEE 802.11i як його частина. TKIP, на відміну від протоколу WEP використовує більш ефективний механізм управління ключами, але той самий алгоритм RC4 для шифрування даних. Згідно з протоколом TKIP, мережні пристрої працюють з 48-бітовим вектором ініціалізації (на відміну від 24-бітового вектора ініціалізації протоколу WEP) та реалізують правила зміни послідовності його бітів, що унеможливлює повторне використання ключів та здійснення replay-атак. У протоколі TKIP передбачені генерація нового ключа для кожного переданого пакета і покращений контроль цілісності повідомлень за допомогою криптографічної контрольної суми MIC (Message Integrity Code), що перешкоджає атакуючому змінювати вміст пакетів, що передаються (forgery-атака).

1.2 Технологія GSM

GSM відноситься до мереж другого покоління (2 Generation), хоча на 2010 рік умовно знаходиться у фазі 2,75G завдяки численним розширенням (1G - аналоговий стільниковий зв'язок, 2G - цифровий стільниковий зв'язок, 3G - широкосмуговий цифровий стільниковий зв'язок, комутований багатоцільовими комп'ютерними мережами, зокрема Інтернет). Мобільні телефони випускаються для 4 діапазонів частот: 850 МГц, 900 МГц, 1800 МГц, 1900 МГц. Залежно від кількості діапазонів, телефони поділяються на класи та варіацію частот залежно від регіону використання:

Однодіапазонні - телефон може працювати на одній із частот. В даний час не випускаються, але існує можливість ручного вибору певної частоти в деяких моделях телефонів, наприклад Motorola C115 або за допомогою інженерного меню телефону;

дводіапазонні (DualBand) _ для Європи, Азії, Африки, Австралії 900/1800 та 850/1900 для Америки та Канади;

тридіапазонні (TriBand) _ для Європи, Азії, Африки, Австралії 900/1800/1900 та 850/1800/1900 для Америки та Канади;

чотиридіапазонні (QuadBand) _ підтримують усі діапазони 850/900/1800/1900.

У стандарті GSM застосовується GMSK модуляція з величиною нормованої смуги ВТ 0,3, де ширина смуги фільтра за рівнем мінус 3 дБ, Т - тривалість одного біта цифрового повідомлення.

На сьогоднішній день GSM є найпоширенішим стандартом зв'язку. За даними асоціації GSM (GSMA), на даний стандарт припадає 82% світового ринку мобільного зв'язку, 29% населення земної кулі використовує глобальні технології GSM. У GSMA в даний час входять оператори більш ніж 210 країн та територій. Спочатку GSM позначало Group Spйcial Mobile, за назвою групи аналізу, яка створювала стандарт. Тепер він відомий як Global System for Mobile Communications (Глобальна Система для Мобільного Зв'язку), хоча слово Зв'язок не включається до скорочення. Розробка GSM розпочалася у 1982 році групою з 26 Європейських національних телефонних компаній. Європейська конференція поштових та телекомунікаційних адміністрацій (CEPT) прагнула побудувати єдину для всіх європейських країн стільникову систему діапазону 900 MГц.

Досягнення GSM стали «одними з найпереконливіших демонстрацій, яку співпрацю в Європейській промисловості можна досягти на глобальному ринку». У 1989 році Європейський Телекомунікаційний Інститут Стандартів (ETSI) взяв відповідальність за розвиток GSM. 1990 року були опубліковані перші рекомендації. Специфікація була опублікована у 1991 році. Комерційні мережі GSM почали діяти в Європейських країнах в середині 1991 р. GSM розроблений пізніше, ніж звичайний стільниковий зв'язок і багато в чому краще був сконструйований. Північно-американський аналог - PCS, виростив зі свого коріння стандарти, включаючи TDMA і CDMA цифрові технології, але для CDMA реально зросла можливість обслуговування так і не була ніколи підтверджена.

1.2.1 Механізми захисту від НСД у технології GSM

У технології GSM визначено такі механізми безпеки;

автентифікація;

секретність передачі;

таємність абонента;

таємність напрямів з'єднання абонентів;

секретність при обміні повідомленнями між Н1.К VIК та МSС;

захист модуля автентичності абонента;

захист від НСД у мережі передачі GPRS.

Захист сигналів керування та даних користувача здійснюємо лише по радіоканалу. У лініях провідного зв'язку інформація передається без шифрування.

1.2.2 Механізми автентифікації

Для виключення несанкціонованого використання ресурсів системи зв'язку запроваджуються та визначаються механізми автентифікації – посвідчення справжності абонента.

Кожен рухомий абонент (абонентська станція) на час користування системою зв'язку отримує стандартний модуль автентичності (SIM-карту), який містить:

міжнародний ідентифікаційний номер рухомого абонента (ISMI);

свій індивідуальний ключ аутентифікації (Ki);

алгоритм аутентифікації (А3)

За допомогою, закладеної в SIM інформації внаслідок взаємного обміну даними між абонентською станцією та мережею, здійснюється повний цикл автентифікації та дозволяється доступ абонента до мережі. Аутентифікація абонента показано на рис. 2.1.

Центр комутації мережі передає випадковий номер RAND абонентську станцію, яка обчислює значення відгуку SRES, обчисленого мережею. Якщо обидва значення збігаються, АС може здійснювати надсилання повідомлень. В іншому випадку зв'язок переривається, і індикатор АС повинен показати, що розпізнавання не відбулося.

Для підвищення стійкості системи до прямих атак обчислення SRES відбувається всередині SIM-картки. Несекретна інформація (такі як Ki) не піддається обробці в модулі SIM.

Малюнок 2.1 – Аутентифікація абонента

1.2.3 Забезпечення секретності абонента

Для виключення визначення (ідентифікації) абонента шляхом перехоплення повідомлень, що передаються радіоканалом, кожному абоненту системи зв'язку присвоюється «тимчасове посвідчення особи» - тимчасовий міжнародний ідентифікаційний номер користувача (TMSI - Temporary Mobile Subscriber Identify), який дійсний тільки в межах зони розташування ( LA). В іншій зоні розташування йому надається новий TMSI. Якщо абоненту ще не надано тимчасовий номер (наприклад, при першому включенні АС), то ідентифікація проводиться через міжнародний ідентифікаційний номер (TMSI). Після закінчення процедури аутентифікації та початку режиму шифрування тимчасовий ідентифікаційний номер TMSI передається на АС лише у зашифрованому вигляді. Цей TMSI буде використовуватися за всіх наступних доступів до системи. Якщо АС переходить у нову область розташування, її TMSI повинен передаватися разом із ідентифікаційним номером зони (LAI), у якій TMSI присвоєно абоненту.

1.3 Технологія ближнього бездротового радіозв'язку bluetooth

Технологія Bluetooth отримала свою назву на честь датського короля X століття Гаральда II Блатана. У перекладі з датської "Блатан" - Синій Зуб, відповідно в англійському варіанті - Bluetooth. Цей король прославився своєю здатністю знаходити спільну мову з князями-васалами і свого часу об'єднав Данію та Норвегію. Через 1000 років його ім'я запропонувала як назву для нової технології шведська компанія Ericsson, яка виступила ініціатором проекту Bluetooth. Bluetooth _ технологія бездротової передачі даних, що дозволяє з'єднувати один з одним будь-які пристрої, в яких є вбудований мікрочіп Bluetooth. Найбільш активно технологія застосовується для підключення до мобільних телефонів різних зовнішніх пристроїв: бездротових гарнітур handsfree, бездротових модемом, приймачів супутникової навігації, і власне для підключення до персонального комп'ютера.

Bluetooth може спілкуватися з кількома (до семи) пристроями Bluetooth: один пристрій буде активним, а інші знаходяться в режимі очікування. Радіохвилі, що використовуються в Bluetooth, можуть проходити через стіни та неметалічні бар'єри та з'єднуватися з Bluetooth-пристроями на відстані від 10 до 100 метрів залежно від специфікації пристрою. Для специфікації 1.1 клас 1 радіус дії становить до 100 метрів, для класу 2 (застосовуваного в мобільних телефонах) _ до 10 - м. Так як у всьому світі Bluetooth працює на не ліцензованій та єдиній частоті промислового, наукового та медичного застосування ISM 2,45 ГГц, то просторових кордонів для використання Bluetooth немає. Як і немає проблеми несумісності Bluetooth-пристроїв різних виробників, оскільки технологія стандартизована. Отже, жодних перешкод для розповсюдження Bluetooth немає.

Кожен Bluetooth _ пристрій має свою унікальну адресу та ім'я, тому після процедури реєстрації з'єднується тільки із зареєстрованим із ним телефоном. Для налаштування необхідно зарядити гарнітуру, увімкнути обидва пристрої (телефон і гарнітуру) та помістити поблизу один від одного.

Після запуску процедури пошуку гарнітури на дисплеї телефону висвітиться її специфікація та буде запрошено пароль (зазвичай потрібно ввести пароль 0000). Після введення гарнітура вважається зареєстрованою за вашим телефоном. Однак при всіх плюсах Bluetooth, є у нього 3 величезні мінуси: невисока дальність дії, низька (у порівнянні з тим же Wi-Fi) швидкість і величезна кількість дрібних і не дуже «помилок». І якщо з першими двома недоліками можна миритися або боротися, то кількість недоробок змушує вразитися будь-яку, навіть далеку від високих технологій людину.

Радіовипромінювання Bluetooth може створювати перешкоди для різних технічних пристроїв, тому в лікарнях та в місцях, де використовуються слухові апарати та кардіостимулятори, слід його відключати.

1.3.1 Специфікації Bluetooth

Пристрої версій 1.0 (1998) та 1.0B мали погану сумісність між продуктами різних виробників. У 1.0 та 1.0B була обов'язковою передача адреси пристрою (BD_ADDR) на етапі встановлення зв'язку. І унеможливлювало реалізацію анонімності з'єднання на протокольному рівні і було основним недоліком даної специфікації.

Bluetooth 1.1 було виправлено безліч помилок, знайдених у 1.0B, додано підтримку для нешифрованих каналів, індикація рівня потужності сигналу (RSSI). У версії 1.2 було додано технологію адаптивної перебудови робочої частоти (AFH), що покращило опір електромагнітної інтерференції (перешкод) шляхом використання рознесених частот в послідовності перебудови. Також збільшилася швидкість передачі та додалася технологія eSCO, яка покращувала якість передачі голосу шляхом повторення пошкоджених пакетів. У HCI додалася підтримка трипровідного інтерфейсу UART.

Головні покращення включають таке:

швидке підключення та виявлення;

адаптивна перебудова частоти з розширеним спектром (AFH), яка підвищує стійкість до радіоперешкод;

більш високі, ніж у 1.1 швидкості передачі даних, практично до 721 кбіт/с;

розширені Синхронні Підключення (eSCO), які покращують якість передачі голосу в аудіо потоці, дозволяючи повторну передачу пошкоджених пакетів, і за потреби можуть збільшити затримку аудіо, щоб надати кращу підтримку для паралельної передачі даних.

Bluetooth версії 2.0 був випущений 10 листопада 2004 р. Має зворотну сумісність із попередніми версіями 1.x. Основним нововведенням стала підтримка EDR (Enhanced Data Rate) для прискорення передачі. Номінальна швидкість EDR близько 3 Мбіт/с, проте на практиці це дозволило підвищити швидкість передачі даних лише до 2,1 Мбіт/с. Додаткова продуктивність досягається за допомогою різних радіо технологій передачі даних. Стандартна (або Базова) швидкість передачі даних використовує Гауссово Кодування зі зсувом частот (GFSK) модуляцію радіосигналу при швидкості передачі в 1 Мбіт/с. EDR використовує поєднання GFSK та PSK-модуляцію з двома варіантами, р/4-DQPSK та 8DPSK. Вони мають великі швидкості передачі даних повітря 2 і 3 Mбіт/с відповідно. Bluetooth SIG видала специфікацію як «Технологія Bluetooth 2.0+EDR», яка передбачає, що EDR є додатковою функцією. Крім EDR є й інші незначні вдосконалення до 2.0 специфікації, і продукти можуть відповідати технології Bluetooth 2.0, не підтримуючи більш високу швидкість передачі даних. Принаймні один комерційний пристрій, HTC TyTNPocket PC, використовує "Bluetooth 2.0 без EDR" у своїх технічних специфікаціях. Відповідно до 2.0 + EDR специфікації, EDR забезпечує наступні переваги:

збільшення швидкості передачі у 3 рази (2,1 Мбіт/с) у деяких випадках;

зменшення складності кількох одночасних підключень через додаткову смугу пропускання;

нижче споживання енергії завдяки зменшенню навантаження.

Bluetooth 3.0 + HS специфікацію було прийнято Bluetooth SIG 21 квітня 2009 року. Вона підтримує теоретичну швидкість передачі до 24 Мбіт/с. Її основною особливістю є додавання AMP (Асиметрична мультипроцесорна обробка) (альтернативно MAC/PHY), доповнення до 802.11 як високошвидкісне повідомлення. Дві технології були передбачені для AMP: 802.11 та UWB, але UWB відсутня у специфікації.

Модулі з підтримкою нової специфікації поєднують у собі дві радіосистеми: перша забезпечує передачу даних у 3 Мбіт/с (стандартна для Bluetooth 2.0) та має низьке енергоспоживання; друга сумісна зі стандартом 802.11 та забезпечує можливість передачі даних зі швидкістю до 24 Мбіт/с (порівняна зі швидкістю мереж Wi-Fi). Вибір радіосистеми передачі даних залежить від розміру переданого файлу. Невеликі файли передаються повільним каналом, а великі _ високошвидкісним. Bluetooth 3.0 використовує загальніший стандарт 802.11 (без суфікса), тобто не сумісний з такими специфікаціями Wi-Fi, як 802.11b/g або 802.11n.

Bluetooth 4.0 пропускна спроможність залишилася на рівні Bluetooth 3.0 із значенням 24 Мбіт/с, але дальність дії підвищилася до 100 метрів.

Водночас сталося зниження енергоспоживання, що дозволяє використовувати технологію у пристроях на батарейках. Розробка також підтримує шифрування AES-128 і надає ще нижчий час відгуку, підвищуючи безпеку та стаючи зручнішою для користувачів.

1.3.2 Ініціалізація з'єднання Bluetooth

Ініціалізацією щодо Bluetooth прийнято називати процес встановлення зв'язку. Її можна поділити на три етапи:

генерація ключа Kinit;

генерація ключа зв'язку (він зветься linkkey і позначається, як Kab);

автентифікація.

Перші два пункти входять до так званої процедури парингу. Паринг (PAIRING) - чи сполучення -процес зв'язку двох (або більше) пристроїв з метою створення єдиної секретної величини Kinit, яку вони надалі використовуватимуть при спілкуванні. У деяких перекладах офіційних документів по Bluetooth можна також зустріти термін «підганяння пари». Перед початком процедури сполучення на обох сторонах необхідно ввести PIN-код. Звичайна ситуація: двоє людей хочуть зв'язати свої телефони і заздалегідь домовляються про PIN-код. Далі пристрої, що з'єднуються будуть позначатися A і B, більше того, один з пристроїв при поєднанні стає головним (Master), а друге _ веденим (Slave). Вважатимемо пристрій A головним, а B _ веденим. Створення ключа Kinit починається відразу після введення PIN-кодів.

Kinit формується за алгоритмом E22, який оперує такими величинами:

BD_ADDR _ унікальна адреса BT-пристрою. Довжина 48 біт (аналог MAC-адреси мережевої карти PC);

PIN-код та його довжина;

IN_RAND. Випадкова 128-бітна величина.

На виході E22 алгоритму отримуємо 128-бітове слово, що називається Kinit. Число IN_RAND надсилається пристроєм A у чистому вигляді. Якщо PIN незмінний для цього пристрою, то при формуванні Kinit використовується BD_ADDR, отриманий від іншого пристрою. Якщо обидва пристрої змінюються PIN-кодами, буде використано BD_ADDR(B) _ адресу slave-пристрою. Перший крок сполучення пройдено. За ним слідує створення Kab. Після його формування Kinit виключається із використання.

Для створення ключа зв'язку Kab пристрої обмінюються 128-бітними словами LK_RAND(A) і LK_RAND(B), що генеруються випадковим чином. Далі слідує побітовий XOR з ключем ініціалізації Kinit. І знову обмін набутим значенням. Потім слід обчислення ключа за алгоритмом E21. Для цього необхідні величини:

128-бітний LK_RAND (кожен пристрій зберігає своє та отримане від іншого пристрою значення). Алгоритм Е21 представлений на рис. 3.1.

На даному етапі pairing закінчується і починається останній етап ініціалізації Вluetooth _ Mutual authentication або взаємна автентифікація. Заснована вона на схемі «запит-відповідь». Один із пристроїв стає верифікатором, генерує випадкову величину AU_RAND(A) і посилає його сусідньому пристрою (в plaintext), що називається пред'явником (claimant в оригінальній документації).

Рисунок 1.3.1 – Обчислення ключа за алгоритмом Е21

Як тільки пред'явник отримує це слово, починається обчислення величини SRES за алгоритмом E1, і вона відправляється верифікатору. Сусідній пристрій здійснює аналогічні обчислення та перевіряє відповідь пред'явника. Якщо SRES збіглися, то все добре, і тепер пристрої змінюються ролями, таким чином, процес повторюється заново. E1-алгоритм представлений на рис. 3.2 та оперує такими величинами:

випадково створене AU_RAND;

свій власний BD_ADDR.

1.3.3 Механізми безпеки Bluetooth

Специфікація BT заснована на моделі забезпечення безпеки, що передбачає три механізми: автентифікація (розпізнавання), авторизація (дозвіл доступу) та шифрування (кодування). Суть розпізнавання полягає в тому, щоб упевнитися, чи є пристрій, що ініціює сеанс зв'язку, тим, за кого воно себе видає.

Малюнок 1.3.2 – Алгоритм Е1

Заснований процес на посилці 48-бітового ідентифікатора Bluetooth Device Address (BDA) (він присвоюється кожному пристрою його виробником). Результатом зазвичай є "попередня" домовленість пристроїв (створюється тимчасовий або ініціалізаційний ключ зв'язку) або відмова у встановленні зв'язку. Про будь-яку безпеку тут говорити нічого, BDA завжди передається у відкритому вигляді, і будь-який власник антени з хорошою чутливістю може "бачити" працюючих BT-користувачів і навіть впізнавати їх за цим ідентифікатором. Так що унікальність BDA _ поняття дуже слизьке.

Процес авторизації передбачає встановлення повноважень для пристрою, причому можливий вибір одного з трьох допустимих рівнів доступу: trusted (необмежений доступ до ресурсів), non-trusted (немає доступу до ресурсів, але є можливість його відкриття) і unknown (невідомий пристрій, доступ заборонений за будь-яких обставин).

Встановлений рівень доступу відповідає рівню довіри до відповідного пристрою і може змінюватись. У будь-якому BT-пристрої є сервіс менеджера безпеки (складова частина протоколу), який дозволяє встановлювати ці рівні як для конкретних пристроїв, але й видів обслуговування чи груп сервісів. Так, наприклад, тут можна встановити, що передача файлів може здійснюватися лише після автентифікації та авторизації.

Шифрування. Здійснюється за допомогою ключа (довжина його варіюється від 8 до 128 біт), який, у свою чергу, генерується на основі 128-бітового ключа аутентифікації. Іншими словами, ключ, що розшифровує, заснований на ключі зв'язку; з одного боку, це спрощує процес генерації ключа, але водночас спрощує процес зламування системи. До того ж, при аутентифікації код може бути введений вручну або автоматично наданий процесом прикладного рівня. Критичною нагодою можна вважати обнулення цього коду самим користувачем (це означає, що дозволено підключення будь-якого пристрою), що різко знижує ефективність системи безпеки.

Всі ці механізми є вбудованими, отже вони призначені для аутентифікації самих BT-пристроїв, а не користувачів. Тому для деяких пристроїв, наприклад, для чіпів ідентифікації користувача, повинен бути передбачений комплексний захист (додатковий пароль, використання смарт-карт тощо). Невипадково деякі моделі стільникових телефонів, кишенькових комп'ютерів і ноутбуків, орієнтовані корпоративний сектор, оснащуються біометричним захистом. Пристрої можуть бути втрачені або вкрадені, і ще одна зайва ланка в ланцюзі безпеки лише покращує загальну захищеність системи.

1.4. Висновки у розділі

Наприкінці, Wi-Fi- це сучасна технологія бездротового зв'язку, яка є мобільною та практичною, але її захищеність залишає бажати кращого.

З вищесказаного можна зробити висновок, що WEP - застарілий протокол захисту бездротового з'єднання. Рекомендується не використовувати WEP, якщо циркулююча інформація в мережі має комерційне значення.

Говорячи про протокол WPA, який прийшов на заміну WEP протоколу, слід сказати, що його плюсами є посилена безпека даних та посилений контроль доступу до бездротових мереж. Але в практичному прикладі реалізації атаки на протокол WPA видно, що протокол WPA, як і, як і WEP, має ряд недоліків. Для безпечного використання протоколу WPA необхідно при виборі пароля використовувати слова, які не мають сенсу (axdrtyh5nuo275bgdds - випадкову або псевдовипадкову послідовність символів), використовуючи такі слова, можливість успішного виконання словникової атаки зводиться до нуля.

Для створення надійної системи безпеки бездротових мереж розроблено багато методів. Наприклад, найнадійнішим способом вважається використання віртуальних приватних мереж VPN (Virtual Private Network). Створення безпроводової віртуальної приватної мережі передбачає встановлення шлюзу безпосередньо перед точкою доступу та встановлення VPN-клієнтів на робочих станціях користувачів мережі. Шляхом адміністрування віртуальної приватної мережі здійснюється налаштування віртуального закритого з'єднання (VPN-тунелю) між шлюзом та кожним VPN-клієнтом мережі. Втім, VPN-мережі рідко використовуються у невеликих офісних мережах та практично не використовуються в домашніх умовах. Як і стандарт 802.1x, VPN-мережі – прерогатива корпоративних мереж.

Комплекс заходів захисту пристроїв Bluetooth тривіальний. Варто вимкнути функцію виявлення пристрою та вмикати її лише за потреби у пару з новим пристроєм. У деяких телефонах це реалізовано таким чином: функція виявлення активізується лише на 60 секунд, після чого автоматично вимикається. Ця контрзахід не є абсолютним захистом, але досить ефективна в більшості випадків. На більш інтелектуальних, ніж стільникові телефони, пристроях, як правило, є можливість налаштування сервісів, що надаються. Варто відключати ті з них, які не використовуються на цьому конкретному пристрої.

Для тих сервісів, які активно використовуються, необхідно вимагати використання режиму 3 (Mode 3) та, можливо, додаткової авторизації. Щодо процесу сполучення, його бажано проводити лише з довіреними пристроями у приватних місцях. Періодично потрібно перевіряти список сполучених пристроїв щодо наявності незнайомих записів і видаляти ті записи, які не дізналися з першого разу. Не забувайте про керування оновленнями безпеки. Патчі виходять не тільки для Windows, але і для мобільних телефонів та КПК. Слід вимкнути функцію відповіді на широкомовне сканування.

Як можна побачити, багато вразливості притаманні будь-яким пристроям, але не варто хвилюватися з цього приводу. На це є дві причини:

перша – радіус дії Вluetooth занадто малий, відповідно для атаки необхідно бути в зоні прямої видимості;

друга - всі пристрої дозволяють увімкнути захист Вluetooth або принаймні стати "невидимим" для інших.

Проведено огляд технології мобільного мобільного зв'язку GSM. Визначено структуру УПС та розглянуто механізми інформаційної безпеки, реалізовані у стандарті GSM. Проведено аналіз реалізованих механізмів ІБ та подано прогноз перспектив розвитку механізмів забезпечення ІБ у мережах 3G. Проведено аналіз існуючих загроз ІХ та уразливостей у мережах УПС.

За результатами проведеного аналізу можна зробити висновок, що мережі УПС технології GSM є інтегрованою структурою і включають механізми забезпечення ІБ абонентів мережі. При цьому, як було зазначено, технології зв'язку, що застосовуються в мережах УПС, продовжують розвиватися, у тому числі механізми забезпечення ІБ. Однак, як показав аналіз загроз та вразливостей мереж УПС GSM, їхня безпека може бути порушена.

У цілому нині реалізація атак на GSM вимагає величезних коштів. Визначається кількістю від кількох сотень тисяч доларів до мільйонів, потрібний широкий штат співробітників, підтримка силових структур. Якщо ж у порушника буде стояти завдання на деякий час заглушити мобільний зв'язок у певному місці, будівля, офісне приміщення, особливої праці та грошових витрат така операція не вимагатиме. Обладнання на таку операцію коштує від кількох сотень доларів до кількох тисяч.

Всі експерти в галузі захисту інформації сходяться на думці, що розробка заходів безпеки для широко використовуваних систем потай від громадськості це докорінно шлях. Єдиний спосіб гарантувати надійну безпеку це дати можливість проаналізувати систему усьому співтовариству фахівців.

2. ПРОПУСКНА ЗДАТНІСТЬ БЕЗПРОВІДНИХ МЕРЕЖ

Швидкість бездротової мережі залежить від кількох факторів.

Продуктивність бездротових локальних мереж визначається тим, який стандарт Wi-Fi вони підтримують. Максимальну пропускну здатність можуть запропонувати мережі, що підтримують стандарт 802.11n – до 600 Мбіт/сек (при використанні MIMO). Пропускна здатність мереж, що підтримують стандарт 802.11a або 802.11g, може становити до 54 Мбіт/сек. (Порівняйте зі стандартними дротовими мережами Ethernet, пропускна здатність яких становить 100 або 1000 Мбіт/сек.)

На практиці, навіть за максимально можливого рівня сигналу продуктивність Wi-Fi мереж ніколи не досягає зазначеного вище теоретичного максимуму. Наприклад, швидкість мереж, що підтримують стандарт 802.11b, зазвичай становить трохи більше 50% їх теоретичного максимуму, т. е. приблизно 5.5 Мбіт/сек. Відповідно швидкість мереж, що підтримують стандарт 802.11a або 802.11g, зазвичай становить не більше 20 Мбіт/сек. Причинами невідповідності теорії та практики є надмірність кодування протоколу, перешкоди у сигналі, а також зміна відстані Хеммінгу зі зміною відстані між приймачем та передавачем. Крім того, чим більше пристроїв в мережі одночасно беруть участь в обміні даними, тим пропорційно нижче пропускна здатність мережі в розрахунку на кожен пристрій, що природно обмежує кількість пристроїв, що має сенс підключати до однієї точки доступу або роутера (інше обмеження може бути викликане особливостями роботи вбудованого DHCP-сервера, у пристрої з нашого асортименту підсумкова цифра знаходилася в діапазоні від 26 до 255 пристроїв).

Ряд виробників випустили пристрої, з підтримкою фірмових розширень протоколів 802.11b і 802.11g, з теоретичною максимальною швидкістю роботи 22Мбіт/сек і 108Мбіт/сек відповідно, проте радикального збільшення швидкості у порівнянні з роботою на стандартних протоколах в даний момент від них не спостерігається.

Крім того, швидкість роботи будь-якої пари пристроїв істотно падає зі зменшенням рівня сигналу, тому найчастіше найбільш ефективним засобом підняття швидкості для видалених пристроїв є застосування антен з великим коефіцієнтом посилення.

Ефір - і, відповідно, радіоканал - як середовище передачі існує лише в єдиному екземплярі і поводиться так само, як раніше концентратор в мережі Ethernet: при спробі передачі даних кількома сторонами одночасно сигнали заважають один одному. Тому стандарти WLAN передбачають, що перед передачею станція перевіряє, чи вільне середовище. Однак це аж ніяк не виключає ситуації, коли дві станції одночасно ідентифікують середовище як вільне та починають передачу. У Ethernet, що «поділяється», відповідний ефект називається колізією.

У проводовій мережі відправники можуть розпізнати колізії вже в процесі передачі, перервати її та повторити спробу після випадкового інтервалу часу. Однак у радіомережі таких заходів недостатньо. Тому 802.11 вводить пакет підтвердження (ACK), який одержувач передає назад відправнику; на цю процедуру приділяється додатковий час очікування. Якщо скласти всі передбачені протоколом періоди очікування - короткі міжкадрові інтервали (Short Inter Frame Space,

SIFS) та розподілені міжкадрові інтервали функції розподіленої координації (Distributed Coordination Function Inter Frame Space, DIFS) для бездротової мережі стандарту 802.11а, накладні витрати становлять 50 мкс на пакет (див. Рисунок 1).

Рисунок 1. Якщо станція WLAN збирається почати передачу і знаходить середовище зайняте, їй доведеться почекати деякий час. Доступ до середовища регулюється за допомогою «міжкадрових інтервалів» різної довжини (DIFS та SIFS)

Крім цього, при обчисленні витрат слід врахувати, кожен пакет даних містить як корисні дані, а й необхідні заголовки багатьом протокольних рівнів (див. малюнок 2). У разі пакета довжиною 1500 байт, що передається за стандартом 802.11 зі швидкістю 54 Мбіт/с, з'являються «зайві» 64 байт із витратами 20 мкс. Пакет АСК обробляється фізичним рівнем як і, як і пакет даних, у ньому відсутні лише частини від порядкового номера до контрольної суми. Також заголовок скорочений, тому для пакету АСК потрібно всього 24 мкс.

В цілому передача 1500 байт корисного навантаження зі швидкістю 54 Мбіт/с займає 325 мкс, тому фактична швидкість передачі становить 37 Мбіт/с.

З урахуванням витрат на ТСР/IP (ще 40 байт на пакет, пакети підтвердження TCP) і повторів через збоїв у передачі швидкість, що досягається на практиці, дорівнюватиме 25 Мбіт/с - таке ж співвідношення значень номінальної/фактичної швидкостей виходить і при використанні 802.11b (від 5 до 6 при 11 Мбіт/с).

Для 802.11g, спадкоємця 11b, принцип роботи якого мало чим відрізняється від 802.11а, вимога зворотної сумісності з IEEE 802.11b може призвести до того, що швидкість передачі виявиться ще меншою. Проблема виникає, коли в діалог двох станцій 11g може втрутитися карта 802.11b: остання не здатна розпізнати, що середовище в даний момент зайняте, оскільки 802.11g використовується відмінний від 11b метод модуляції.

3. АЛГОРИТМИ У БЕЗПРОВІДНИХ МЕРЕЖАХ

бездротова мережа bluetooth

У роботі пропонується оптимізований варіант - алгоритм альтернативної маршрутизації, розроблений з урахуванням існуючих рішень. Він використовує принципи побудови найкоротших шляхів, що застосовуються в алгоритмах Дейкстрі та Беллмана-Форда, та методи визначення середньої затримки, традиційні для мереж із пакетною комутацією.

Розроблений для ретрансляторів алгоритм альтернативної маршрутизації заснований на мінімізації середньої затримки на всіх найкоротших маршрутах, причому визначення затримок на ділянках включає аналіз статичних характеристик мережі (топології та пропускних здібностей каналів зв'язку) та характеру трафіку, що передається (облік оптимальних показників затримок для різних видів трафіку).

В алгоритмі передбачені механізми аналізу пропускних здібностей каналів зв'язку з точки зору їх оптимальності, розрахунок оптимальної ваги шляхів на підставі цієї інформації та мінімізації функції затримки у мережі на підставі аналізу потоку маршрутами, при якому розмір затримки міг би відповідати загальноприйнятим характеристикам передачі певних видів трафіку.

Алгоритм використовує принципи побудови найкоротших шляхів, що використовуються в алгоритмах Дейкстри та Беллмана-Форда, та способи визначення середньої затримки, традиційні для мереж із пакетною комутацією. Функціональна блок-схема алгоритму наведена на малюнку та включає наступні складові:

1. Блок визначення оптимальних пропускних здібностей - аналізує базову топологію мережі та визначає оптимальність пропускних здібностей. З отриманих даних підраховує вага каналів зв'язки мережі для подальшого аналізу.

2. Блок аналізу середнього часу затримки - відповідає за розрахунок середнього часу затримки в мережі на підставі оптимальних пропускних здібностей та початкових потоків у мережі.

3. Блок визначення маршрутів - відповідає за побудову найкоротших маршрутів між усіма вузлами мережі.

4. Блок побудови допустимого потоку - забезпечує розподіл потоків найкоротшими шляхами.

5. Блок мінімізації середньої затримки - забезпечує розрахунок девіації потоку з урахуванням мінімізованої функції значення середньої затримки у мережі.

6. Тіло алгоритму - поєднує роботу кожного з блоків та забезпечує послідовне функціонування алгоритму.

Малюнок – блок-схема алгоритму

Сформулюємо завдання, які мають бути вирішені за допомогою спроектованого алгоритму:

найбільш раціональне використання каналів для вирішення задачі використовуються такі прийоми:

а) аналіз пропускних здібностей каналів зв'язку в мережі та розрахунок оптимальних міток;

б) використання альтернативних маршрутів;

в) розподіл трафіку між альтернативними маршрутами виходячи з співвідношення сумарних метрик маршрутів, та якщо з співвідношення максимальних метрик каналів даного маршруту;

г) вибір доступних для використання альтернативних маршрутів лише за критерієм максимального часу передачі (маршрут може бути прийнятий до використання, якщо час передачі за маршрутом не перевищує встановлений для даного типу трафік максимально допустимий).

2) дотримання вимог параметрів мережевої передачі.

а) мінімізація затримки передачі повідомлень у мережах складної топології;

б)мінімізація ВКВ затримки.

Зробимо оцінку оптимальності функціонування алгоритму.

Введемо позначення:

де і – номер пари вузол-адресат – вузол-одержувач; перша формула - потік пакетів, що надходять у і-ий канал; друга - потік пакетів, що надходять із вузла в мережу.

Навантаження і-ого каналу пакетами вважаємо за такою формулою:

де перший множник – середня довжина пакета, Di – пропускна здатність

і-ого каналу.

Середня кількість пакетів в і-му каналі складає:

Враховуючи загальну кількість вузлів у мережі, середня кількість пакетів у мережі загалом становить:

Відповідно до формули Літтла

де Т – середня затримка в мережі. Таким чином, отримуємо формулу

Клейнрок для аналізу середньої затримки в мережі: