Dartsız ağın güvenliğinin denetlenmesi. Kablosuz Wi-Fi ağlarının tasarımı ve ömrü. Fluke AirCheck Wi-Fi Test Cihazı. bilgiyi alıp götürüyorsun

Bugün, haleflerimizden biri için uygulanan bir proje örneğinde size yüksek verimli WLAN'ın (wi-fi) geleceğine yönelik vizyonumuzu anlatmak istiyorum.

NDA'nın daha önce imzalanmasından bu yana (lütfen verilerin ifşa edilmemesi hakkında), itiraz etme hakkımız yok: roztashuvannya nesnesini lütfen şirket vekili olarak adlandıracağım.

Geri kalan saatlerde, sık sık küçük ve orta ölçekli işletmelerin temsilcileri arasında dart olmadan sorunlara çözüm taleplerine kapılıyoruz. Harika bir iş olsa bile, çakıl-pochatkivtsiv, maє finansal kaynaklar ve BT parkınızın gelişimi için makul beklentiler temelinde ve en vipadkіv vіdraz'da merezhovoi altyapısının organizasyonuna yetkin bir şekilde yaklaşmak makul. SMB (küçük ve orta ölçekli işletme) segmentindeki şirketler, genellikle kurumsal wi-fi'ye herhangi bir özel güç göstermeyen SOHO etkin noktalarını kullanır.

LWCOM teğmeni, yaklaşan bir sorun açıklamasıyla birlikte:

- Wi-fi'yi "yavaşlatın" ve dosyalar düzgün bir şekilde yakalanacaktır;

- Ofisin bazı yerlerinde pis bir sinyal ama bazı yerlerde sadece ses geliyor.

- SOHO etkin noktalarından köksüz kuruluş ağına erişim;

- roztashuvannya erişim noktaları - ofis ekipmanı temelinde;

- çağrı anteninin yönü yeterlidir;

- radyo modülünün parametrelerinin ayarları - o zaman kilitleme için fabrika. Yok dodatkovyh nalashtuvan işe yaramadı.

Kural olarak, viklikana sorunları milletvekili tarafından aşağıdaki nedenlerle açıklanır:

- Fırlatmadan önce dartsız bir ipin planlanmasıyla geçen günler;

- Kilitler için radyo parametrelerinin fabrika ayarlarının korunması;

- Radyo parametrelerinin sürekli izlenmesinin ve havadaki değişikliklerin düzeltilmesinin bağımsızlığı.

- Minimum sinyal seviyesi 67dBm'dir;

- Titreşim iletiminin maksimum yoğunluğu, yasaların izin verdiği sınırlar içinde olabilir (en fazla 100 mW);

- Entegre antenler ve hem yatağa hem de duvara montaj imkanı ile ofis vikonannya'nın zaten bariz olan hatasını değiştirmek için erişim noktaları;

- Tek bir WEB arayüzünün birden çok istasyonundan ağaçsız ağın tüm uzantıları ile merkezileştirilmiş keruvanya'nın mevcudiyeti;

- Radyo parametrelerinin düzenlenmesi olasılığı otomatik mod bir yöneticinin katılımı olmadan;

- Kablosuz verilerin iletim hızı 20 Mb/sn'den az değildir;

- Zafer Frekans aralığı- Sadece 2,4 GHz.

Pirinç. Ofis düzeni. Rakamlar, deneyleri yürütme noktalarını gösterir: ana bilgisayarda, erişim noktası, ana bilgisayarda, zıt, iki uzak yerde depolandı.

Vymiri çok talihsiz sonuçlar verdi

Krapka vimiru №1

Krapka vimiru №2

Krapka vimiru №3

Puan vimiru №4

Bir sonraki aşamada, radyo gözetimi, belirli bir sitenin köksüz alanının kapsamını haritalandırmanıza ve ayrıca bağlı olarak WLAN tasarımını otomatik olarak planlamanıza olanak tanıyan özel Ekahau Site Survey yazılım paketi kullanılarak uygulandı. malzeme ve vardiya sayısı. Beton ve alçı levhadan yapılan bölmeler bizim için geçiş kodları oldu.

Test amacıyla simülasyonlar, 2,4 GHz bandında modern, kablosuz bir USB adaptörü ile donatılmış ek bir dizüstü bilgisayar kullanılarak gerçekleştirilmiştir. Dur-Kalk gibi etrafa bakınmak. toto. Içinde ölmek kapak modu kanıt kaydetmek için zupinkami.

Pirinç. Vimiri tarafından gerçekleştirilen roztashuvannya rota noktalarının şeması.

Radyo gözetim raporunun sonuçları

Radyo kanalları, dart olmadan ve galip olarak ortaya çıkıyor.

(SSID ekli)

|

8e:5d:4e:4d:f2:38, Bilinmeyen SSID |

||

|

ac:cf:23:03:c6:10, Bilinmeyen SSID |

||

|

32:cd:a7:36:5c:17, Bilinmeyen SSID |

||

|

02:15:99:e4:01:cf, Bilinmeyen SSID |

||

|

d4:ca:6d:92:b8:f7, Bilinmeyen SSID |

||

|

90:72:40:19:99:82, Bilinmeyen SSID |

||

|

6c:70:9f:eb:a8:ae, Bilinmeyen SSID |

||

|

90:72:40:1d:30:de, Bilinmeyen SSID |

||

|

74:d0:2b:58:b7:ec, Bilinmeyen SSID |

||

|

bc:ee:7b:56:44:9e, Bilinmeyen SSID |

||

|

50:46:5d:6d:de:e8, Bilinmeyen SSID |

||

|

bc:ae:c5:b0:ed:7c, Bilinmeyen SSID |

||

|

90:e6:ba:85:b6:63, Bilinmeyen SSID |

||

|

90:e6:ba:74:2f:04, Bilinmeyen SSID |

||

|

10:bf:48:92:a2:d0, Bilinmeyen SSID |

||

|

54:04:a6:5b:40:a4, Bilinmeyen SSID |

||

|

f4:6d:04:eb:07:4c, Bilinmeyen SSID |

||

|

54:a0:50:e3:29:58, Bilinmeyen SSID |

||

|

ac:f1:df:f2:28:b3, Bilinmeyen SSID |

||

|

78:54:2e:8e:25:45, Bilinmeyen SSID |

||

|

6c:72:20:77:04:b8, Bilinmeyen SSID |

||

|

14:cc:20:5c:b7:41, Bilinmeyen SSID |

||

|

10:7b:ef:61:b0:f0, Bilinmeyen SSID |

||

Visnovki

- Ofisin bir bölümünün en yakın erişim noktasında dartsız ağ örgüsünün sabit bir şekilde kapsandığından emin olun. Mobil eklerde Vіdsutnє bezdrotovoe z'єdnannya.

- Mobil eklerde İnternet kaynaklarıyla düşük birlikte çalışabilirlik kullanılabilirliği. Değil rahat çalışma, akışlı ses ve video içeriğini incelemenin imkansızlığının yanı sıra.

- Milletvekilinin çitini "sıkışmak" gibi, bir dizi radyo kanalına sahip kişisel olmayan kuru erişim noktalarının varlığı. Mevcut bir durumda, radyo parametrelerinin sürekli izlenmesi ve "hareket halindeyken" değiştirilmesi olmadan, işi iyileştirmek mümkündür.

Krim vymog TK aşağıdaki parametreleri benimsemiştir:

- Merezha, iOS/Android cihazlara sahip 30'dan fazla cep telefonuna ve aynı anda 10 dizüstü bilgisayara sahip olmayı planlıyor. Ek yazılımla ölçümlerin otomatik olarak planlanması için gerekli veriler.

- 25 mW'a kadar iletim noktası basıncı. Bu durumda, diğerinin bir erişim noktasının ayarı bozulduğunda, kapsama alanını (kendi kendini onaran ağ) eski haline getirmek için iletim basıncını artırın.

- Ruckus Wireless'ın seçili erişim noktaları.

Dartsız bir ağın organizasyonu için, Ruckus Wireless model R500 için aşağıdaki özelliklere sahip olabilecek Ruckus Wireless erişim noktalarının kullanılması önerildi:

- Uyarlanabilir anten teknolojisi BeamFlex – kapsama alanı azaltma;

- Maliy biberiye ve vaga - kolay kurulum ve uyumsuzluk;

- Denetleyici seçmeden tek bir istek - bu, denetleyici ve lisans satın alımını önemli ölçüde korumanıza olanak tanır.

Pirinç. Alınan sinyalin teorik basınç oranı ve erişim noktasının yeniden yönlendirilmesi

Teorik planlamanın tamamlanmasının ardından 2 adet Ruckus R500 erişim noktası tespit edildi, sabitlendi ve belirlenen alanlara yakın bir duvara monte edildi.

Kurulumdan sonra, yardım için bir Ekahau Saha İncelemesi yapıldı.

Pirinç. Nova düzeni vimiryuvannya için roztashuvannya rota noktaları.

Güncellenmiş radyo izleme sonuçları

Ayrıca, güncellenen droto-free ağın lansmanından sonra, aynı noktalardan Android işletim sistemi tabanlı seçilen Speedtest ve Network Signal Pro yazılımı ile İnternet bağlantısının sinyalini ve hızını eşleştirmek için yeniden test gerçekleştirildi. koçanın yanı sıra test.

Krapka vimiru №1

Krapka vimiru №2

Krapka vimiru №3

Puan vimiru №4

SOHO'yu iki Ruckus R500 erişim noktasıyla değiştiren ve yerleştirmeleri için en uygun konumu seçen testlerin sonuçlarından da görülebileceği gibi, değiştirmenin teknik yönetiminin tüm yardımlarını desteklemek için çözümü kaldırdık ve kendisi:

- Ofis genelinde sabit sinyal;

- > 20 Mb/sn İnternet kaynaklarıyla garantili birlikte çalışabilirlik;

- Hava ayarlarıyla radyonun parametrelerini otomatik olarak ayarlayın;

- Tek bir WEB arayüzünden yönetim;

- Estetik eski görünüm nokta;

- Tüm sistem için garanti virobnik.

Temel kurs (Kod BT09), 2 gün

Soyut

Bu dersin metası, gıda güvenliğinin pratik gelişimi ve dart olmayan ağların zahistu özellikleridir. Kurs, deneyimli bir eğitmen gözetiminde rasyonel olarak sistematize edilmiş teorik bilgiler ile pratik ve işitsel robotları içerir. Kursun teorik kısmı, nemesis iplere sahip olan bu standartlar ve koruma mekanizmaları galerisinde açıkça görülen çapaksız makas mimarisinin temel bilgilerini içerir. Ek olarak, güvenliğin tüm yönlerinin iyileştirilmesiyle karakter aralığı içermeyen bir hattı net bir hat altyapısıyla entegre etmenin etkili bir yöntemi teşvik edilir. Başlangıç saatinin %50'sinden fazlası, dartsız ağların korunması için farklı çözümleri gösteren özel olarak hazırlanmış stantlarda pratik robotlara verilir.

Duymayı öğrenme süreci, kablosuz ağları izlemek için NetStumbler, Kısmet, AirSnort, aircrack ve diğer araçlarla çalışmayı öğrenmektir. Ticari olanlar gibi tambur dışı önlemlerin denetimi için en kapsamlı araçların sağlanmasına ve bunların serbestçe genişletilmesine özel bir saygı gösterilmektedir.

Kitle

- Kuruluşların bilgisayar servislerinin güvenliğinden sorumlu sistem yöneticileri ve yöneticileri, uygulamalı eğitime özen gösterme ve niteliklerini geliştirme yolu olarak

- Fahіvtsі kuruluşları dart içermeyen teknolojiler geliştirmeyi planlıyor.

- Yöneticiler bilgi Güvenliği

erken hazırlık

Temel bilgi ağ teknolojileri, TCP / IP yığınının ana protokolleri ve hizmetleri, Windows 2003 ve Linux'tan yeni başlayan robotlar. Öğrenim Merkezine kendi kendine test göndererek TCP/IP yığınının protokolleri hakkındaki bilginizi test edebilirsiniz. Modern teknolojiler ve protokoller hakkında bilgi var: VPN, PKI, IPSec.

Erken bir eğitim olarak, aşağıdaki kursları almanızı öneririz:

- BT05 "TCP/IP'nin Temelleri"- Farklı işletim sistemleri için TCP / IP yığınının protokollerini yükseltme ve değiştirme konusunda yoğun kurs

- BT03 "Bilgisayar Güvenliği" - ağ bilgisayar güvenliğinin temini için gömme oranı

Eğitim tamamlandıktan sonra

Sistematik bilgiyi aşağıdakilerden alırsınız:

- dartless mesh mimarisi

- Nayavnі mehanіzmi zahistu, bezdrotovyh merezh için vbudovanі v obladnannya

- Dart olmayan ağların savunması için tamamlayıcı mekanizmaların Vykoristannya'sı

- Dartsız ağlarda güvenliği olmayan saldırıları ve tarayıcıları tespit etmek için vikoristanny sistemlerinin özellikleri

- Bluetooth Cihazlarıyla İlgili Güvenlik Sorunları

Yapabilirsiniz:

- bezdrotovyh nether'de Zadіyati basic mekhanіzmi zahistu danih

- Bir kablosuz ağ, dolaylı VPN teknolojisi ve IEEE802.1x güvenliğini teşvik edin

- Dartsız kafeslerin Zdіysnyuvati izlenmesi

- Dartsız koşu bandının güvenliğinin Vikonuwati denetimi

Dodatkovo

Bu kursun kapsadığı saat kapsamındaki devlet belgelerinin tıpkıbasımlarının galeriden alınarak "Informzahist" Eğitim Merkezi'ndeki bilgi güvenliği galerisinden alınmasına kadar geçerlidir. DÜZENLEMELER bilgilerin korunması için galerideki niteliklerin nasıl geliştirileceğine dair devlet belgelerinin fakhivtsy'sinin merhemi hakkında.

Dinleyicinin cildi, kurs için özel olarak dağıtılan sağlam bir sertifika alır. baş yardım ve kursun ana özelliklerinin kursta görüntülenen sürümlerinin yerini alacak bir CD, kursun konusuyla ilgili tamamlayıcı ve tamamlayıcı bilgiler.

Kurs programı

- Bezdrotovі tekhnologii - zagalni vіdomosti.

Giriş. 802.11 standardı. Dartsız ağların mimarisi tarafından ele geçirilmiş. Dartsız merezha ile bağlanmış tehdit. NetStumbler programıyla çalışın. Viyavlennya, dartsız bir ipe bağlantı (alıştırma yapın). - Dartsız ağlarda haraçları savunmak için temel mekanizmalar.

DSSS teknolojisi. MAC adresine göre filtreleme. Erişim noktasına yetkisiz bağlantı, sanki erişimi MAC adreslerinin arkasında sınırlandırıyormuş gibi (alıştırma yapın). Erişim noktasında Vykoristannya mekhanizm_v zahistu, vbudovanih. WEP protokolü Yazılım Kısmet ve AirSnort. WEP hilesi, WEP anahtarı kırma (alıştırma yapın). - Koşu bandı seviyesinde dartsız koşu bandının savunucusu.

Okremiy segmentinde dart çizgisi olmadan görülür. Ana bilgisayarsız trafik için IPSec muhbiri (alıştırma yapın). Dart içermeyen bir ağın savunması için Zastosuvannya VPN teknolojileri (alıştırma yapın). - WPA (Wi-Fi Korumalı Erişim) ve 802.11i standartları.

IEEE802.1x standardı. Kimlik doğrulama protokolleri EAP, PEAP. IEEE802.1x standardına (uygulama) önerilerin iyileştirilmesi ile Pobudov merezhovoi altyapısı. TKIP protokolü, Michael yöntemi ve WPA teknolojisi. 802.11 standardı. - Dartsız zincirlerdeki saldırıların tezahürü.

Dartless merezhі (savaş sürüşü) hakkında bilgi toplama. Yetkisiz erişim noktalarının ve kablosuz istemcilerin tanımlanması. Vidmova hizmette. Erişim noktası atlaması. Dart çizgisi olmayan müşterilerin savunucusu (alıştırma yapın). Saldırıları tespit etmek için Vikoristannya sistemleri. - Drotosuz hattın denetlenmesi.

Dartsız ağların güvenlik analizinin özellikleri. Dartsız ağ için güvenlik tarayıcıları (gösterim). Alt çanta önerileri. - Merezhi WPAN.

Bluetooth güvenliği. WPAN standartları. Bluetooth mimarisi. Robotik modlar ve Bluetooth cihazları. Ek araçlar için Bluetooth aksesuarlarını arayın. Bluetooth cihazlarının akıllılığı, tezahürü için araçlar.

DC7499 topluluğu, dartsız kafeslerin güvenlik özelliklerini önemseyen herkes için Moscow, vul. Leo Tolstoy. Kader bezkoshtovna, ancak ön kayıt obov'yazkovoy.

Atölyede size şunları söyleyeceğiz:

- Wi-Fi ile çalışmak için Wi-Fi'ye erişmek için mevcut seçenekler nelerdir (Wi-Fi adaptörleri, ince antenler. tomurcuk.);

- Güvenlik denetimi ve kötü amaçlı 802.11 güvenliği için ne tür bir Linux yazılımı uygundur;

- bu değiş tokuşun nüanslarının yazılım güvenliği düzeyine nasıl dayandığı;

- belgeleme ve belgesiz çekler nasıl durdurulur.

Atölye çalışmasına katılmak için kendi annenize ihtiyacınız var:

- Wi-Fi kartı TP-Link 722N veya monitör modlarını ve erişim noktalarını destekleyen benzer bir sahiplik;

- işletim sistemi yüklü dizüstü bilgisayar Kali Linux haddeleme serbest bırakma.

Uygun bir Wi-Fi adaptörü getirmeyi göze alamayanlar için, benzer bir aksesuar bulmaya çalışacağız, böylece geliştirebilir ve özellikle hoparlörler için doğrudan atölyeye güç sağlayabiliriz.

De ben ne zaman

Kader, ön kaydın arkasında bezkoshtovna. Onay için nazik olun, şuraya yazın: [e-posta korumalı]“Atölyeye kayıt olmak” konulu listede PIB veya nick belirtip gelebileceğinizi onaylayınız. Bunu bir kağıtla yapın ve ek bilgileri alın ve katılın.

Saygı, kayıt obov'yazkovoy!

De: Moskova, st. Leo Tolstoy

Eğer: 30 yaprak dökümü, Çarşamba, yaklaşık 19-00

önemli an: Çalıştayın formatına göre 25 osib'i geçemiyoruz. Nazik olun, kaderinizi ancak kesinlikle gelebilirseniz onaylayın. Var olma yeteneği olmayanlar için, atölyenin ana tezleri ile materyali kullanmanızı mümkün kılacağız.

Makalede sağlanan bilgilerin, çapaksız dişlerin güvenliğine ilişkin uzun süredir devam eden ciddi sorunları ele almak için kullanılması amaçlanmıştır ve yalnızca dartsız dişlerin güvenliğinin analizi ve denetimi için başarılı olabilir.

önsöz

Wi-Fi aynı zamanda bir cilt dairesi için pratiktir. Dartsız kanalların görünmez iplikleri mega şehirler ve köyler, evler ve yazlıklar, garajlar ve ofislerin etrafına dolandı. Korumadan bağımsız olarak ("örneğin, bir şifre belirledim mi ?!"), BT'nin karanlık tarafının uygulayıcıları, savunmalarınızı atlayabiliyor ve özel güçsüz gücünüze küstahça müdahale ederek kendinizi orada evinizde gibi hissettiriyor gibi görünüyor. Basit koristuvachiv'in zenginlikleri söz konusu olduğunda, bu teknoloji, bir bilgisayar korsanı neslinden diğerine geçtiği için o kadar gizemle doludur. Merezhi'nin açık alanlarında wi-fi'nin nasıl kırılacağına dair onlarca makale ve yüzlerce talimat bulabilirsiniz, meraklıları “qwerty123” şifre seçimi ile ilk videoya bakmaya teşvik ediyorlar ama ben ' t henüz ana konuyu ele aldı. Ne, vlasne ve virishiv hatırla.

Rozdіl 1. Görebilen Shukay

Şimdi çözelim, şimdi iyi (ve hatta daha fazla değil) insanların büyük kısmı Wi-Fi susida'dan uzaklaşmaya mı çalışıyor? Pekala, bunun birkaç nedeni olabilir:

- Bedava internet. Öyleyse, beş on beş yıl önce fido ve modem z'єdnanny rokiv çağındaki binlerce akademisyen, aynı büyüleyici "İnternet korsanının" arama sistemlerinde başarısız bir şekilde geziniyor, kendilerini kişisel bilgisayarlara ve tonlarca truva atına ve diğerlerine indiriyordu. kirli olanlar Merezhі buv mizheyu'ya Bezkoshtovny erişimi, bütün bir neslin hayalini kuruyor. Narazі durum önemli ölçüde değişti, ucuz sınırsız tarifeler mevcut bir sıyrık, sağlıklı bir rezervde ale mati, düşme için yedek bir kanal olabilir, sanki sağlayıcınız kimseyi incitmemek için sonuncuyu birbirine yapıştırmak için raptom gibi. Ayrıca "merak ediyorum ama yeni bir kanalda daha geniş bir alt kanala sahip olacağım" gibi durumlar da az değil, bu da görülenin çarpıklığından yararlanıyor.

- Mandrivniki (ben zokrem denizcileri). Oteldeki Wi-Fi yıllık 5 avroya mal oluyorsa ve odada Batkivshchyna'dan hızlı ve ücretsiz arama yapılması gerekiyorsa, bozuk Wi-Fi'nin pratik değeri her zamanki kadar iyidir. Herhangi bir yoruma ihtiyacım olduğunu düşünmüyorum.

- Znifanya trafik mağdurlarına ve hesapların kötülüklerine saldıran, sosyal önlemler holiganlığın yanı sıra. Elinizde bir Wi-Fi şifreniz varsa, farklı sitelerdeki kimlik doğrulama oturumları, tanımlama bilgileri ve diğer pek çok lezzetli olanlar dahil olmak üzere "isteyerek" iletilen tüm trafiğin şifresini çözebiliriz.

- Casusluk sözü ver. Şu anda, sahtekar bir yönetici tarafından hacklenen ofis Wi-Fi'si, akıllı bir kişi için kuruluşun LAN'ına sadece ön giriş ve orada çok zengin, temel snifanya'da, asec'i gizli belgelere gönder paylaşılan klasörlerde ve dosya depolarında.

- Penetrasyon testi (İngilizce penetrasyon testinden - Penetrasyon testi). Pentester'lar aslında bilgisayar korsanlarıdır (ve en önemlisi pis kokulardır), merezhі çavuşunun iyiliği için zamovlennya'da prote dіyut. їhnіh zavdan'dan önce, önlemin güvenliğinin yeniden doğrulanmasına ve çağrının nüfuzuna istikrarın girmesine (aksi takdirde işin ortasındaki imhası) girmeden önce. Bu tür hizmetlerin işe alınması, böyle bir tüccarı (ki bu açıkça bir oligark değildir) işe alma nedeniniz ve büyük ve orta ölçekli işletmelerin orta lordlarının ekseni, BT yapılarının güvenliğinin desteklenmesi pek olası değildir. işletmeler, bu tür hizmetlerde daha da yüksek içecek.

Tüm nedenler listesine bir göz attıktan ve tüm artıları ve eksileri aradıktan sonra, cesurca ilerleyebilirsiniz ... pratik kısma ve su prosedürlerine değil, koçan için teorik hazırlığa.

Bölüm 2. WEP, WPA, HMAC, PBKDF2 ve diğer birçok korku hikayesi

Gelişimin şafağında jetsiz erişim, 1997'de İngiliz Hıristiyanlar güvenlik gücüyle dalga geçiyor gibi görünmüyorlardı, statik bir anahtarla 40-bit WEP şifrelemesine gerçekten saygı duymak yeterince düşük olurdu, lol. Ancak kötü bilgisayar korsanları ve birkaç yetenekli matematikçi (ortaları aynı zamanda kabul edilebilir olan spіvvіtchiznik Andriy Pishkin'di) hızla konuya girdi ve eski WEP anahtarı ile güvenlik önlemleri alındı ve 104 bit olmaya başladı. kabul edildi. Bununla birlikte, ortak nüfus arasında bilgisayar okuryazarlığının gelişmesiyle birlikte, WEP-merezh'i bir kerede bilmek, daha az katlanmış hale geldi ve ana saygının daha sık verildiği (tobto her yerde) WPA / WPA2, konuşuluyor.

Robotik sınıfın ana affı "Ben galip WPA2, beni kızdırma." Hayatta her şey farklı görünüyor. Sağda, kablosuz ağ istemcisinin kimlik doğrulama prosedürü (daha korkunç kelime yeniden doğrulama anlamına gelir, müşteri "kendine aittir") WPA'dadır ve WPA2 iki büyük tahmine bölünmüştür - kişisel kimlik doğrulama için basitleştirilmiş (WPA-PSK, PreShared) Şifre için anahtar, vb yetkilendirme) olmayan iş ağları (WPA-Enterprise veya WPA-EAP) için geçerlidir. Başka bir seçenek, özel bir yetkilendirme sunucusunun (çoğunlukla RADIUS) kullanımına dayalı olabilir ve perakendecilerin şerefine, belirgin bir güvenlik sorunu yoktur. Basitleştirilmiş "kişisel" versiyon hakkında söylenemez. Bir steno ile verilen aje şifresi kural olarak kalıcıdır (Wi-Fi'nizdeki şifreyi değiştirdiyseniz tahmin edin :) ve iletilir, oluşturulan görünümde, havada olsun ve neredeyse sadece atandığı kişi olamayacağı anlamına gelir. Tabii ki, WPA perakendecileri, güçlü WEP kimlik doğrulamasını aldattı ve yetkilendirme prosedürünü, sınır ötesi bir bilgisayar korsanının şifreyi "el ile" kolayca okumasına olanak tanıyan çeşitli harika dinamik algoritmalarla doldurdu. Zakrema, dizüstü bilgisayardan gelen havanın arkasında (çünkü orada sahip olduğunuz şey), erişim noktasına iletilen parolanın kendisi değil, dijital karmaşadır (bilgisayar korsanları bu işleme İngilizce'de "el sıkışma" demek için çok hassastır el sıkışma - “elle tarama”), eski sayının yeniden yazılması sonucunda kazanılan parola, PBKDF2 ve HMAC'deki (özellikle PBKDF2'de kullanılan) hesaplama-ambar yinelemeli algoritmalarının ek bahsi için ölçü (ESSID) olarak adlandırılır. ESSID kombinasyonu üzerinden son 4.000 hash dönüşümü). Очевидно, основною метою розробників WPA було якнайсильніше ускладнити життя кулхацкерам і виключити можливість швидкого підбору пароля брутфорсом, адже для цього доведеться проводити розрахунок PBKDF2/HMAC-згортки для кожного варіанта пароля, що, враховуючи обчислювальну складність цих алгоритмів і кількість можливих комбінацій символів у паролі ( ve їх, bu nedenle semboller, WPA şifresi 8'den 63'e kadar olabilir), gelen harika titreşimin üç katı ve ardından daha fazlası. Bununla birlikte, eksik parola sevgisine bakıldığında, WPA-PSK'da “12345678” şeklindeki parolalara (ve dolayısıyla WPA2-PSK, harika) bakıldığında, WPA-PSK (ve dolayısıyla WPA2-PSK, harika) durumunda saldırının arkasında Sözlük böyle adlandırılabilir, çünkü genellikle milyonlarca parola vardır ve bunlardan biriyle hızlı bir PBKDF2/HMAC kombinasyonu bile, hacklenmiş bir el sıkışma ile tam olarak aynı sonucu verir - tombala! şifre bizde

Büyük matanın tüm dirilişi okunabilir ama okunamaz, saldırgan bir önermeyle yazılırdı. Başarılı bir kötü WPA/WPA2-PSK için, önlemin tam adını (ESSID) bilmek ve sözlük için saldırıyı söyleyin, bu yüzden “a” ile başlayan tüm şifre kombinasyonlarını daha erken başlatmak istemiyoruz. Yaklaşan bölümlerdeki etapların ve zamanların sayısı hakkında.

Bölüm 3

Pekala, arsız bir teorik bilgi birikimi biriktirdikten sonra, hadi devam edelim pratik aktiviteler. İlk defa, "büyümek" için neye ihtiyacımız olduğu ve "büyüme" için ne tür bir yazılıma yatırım yapılması gerektiği önemli.

El sıkışmak için en iyi netbook'u bulmakta fayda var. Önemli gibi görünen her şey - vіlniy USB girişi"doğru" Wi-Fi adaptörünü bağlamak için (tek başına yakalayabilir ve uyandırabilirsiniz, ancak yalnızca kafadaki bağlantıya saldırabilirseniz, böylece bağlı adaptörün ve antenin kaliteli sinyalinin anteni anlamaması olası değildir. normal bir beton duvarı bile kırabilmek, kurbana yaklaşık birkaç yüz metre aynı görünmüyor, sanki kendinizi yakmamak için uyanık olmaya çalışıyormuşsunuz gibi :). Bir netbook'tan bile daha iyi, küçük bir şey olabilir (yolda çalışmış gibi), binanın uzun süre pille çalışması. Netbook sıkılığını (bu ve tam teşekküllü bir dizüstü bilgisayar) hesaplamak için bir parola seçme görevini çözmek için yeterli olmayacak, ancak üç kat daha az konuşacağız, aynı zamanda odaklanmak gerekiyor tokalaşma ve yoga zatrimannya yöntemleri.

Doğru Wi-Fi adaptörüyle ilgili daha fazla sorun olduğunu tahmin ettim. Şarap neden bu kadar "doğru"? Pershu Cherga Vin'de Mati, Keephitziyt'e Antena olarak adlandırılır, 3 dbi 3 dbi'dir, 5-7 dbi'den fazladır ve gül güldür (tse namephosty namephiy ile mümkün değildir. Adaptör sorumludur, ancak 500 mW'den (veya 27 dBm veya daha fazla) az değildir. Adaptörün sıkılığını şiddetle kovalamak da iyi değildir, bu nedenle el sıkışmanın ters çevrilmesinin başarısı yalnızca yayında ne kadar yüksek sesle bağırdığımızdan değil, aynı zamanda kurbanın sağduyusundan da kaynaklanır. dizüstü bilgisayar (veya daha fazlası - bir akıllı telefon) . Wi-Fi'nin geleceğinde pek çok eksiklik var.

Tüm nesillerin koruyucu sürücüleri arasında en "doğru" olanlar, Tayvanlı ALPHA Network şirketinin adaptörleridir, örneğin AWUS036H veya benzeri. Cream Alfie, TP-LINK şirketlerinin eksiksiz bir üretim hattıdır, örneğin TL-WN7200ND, ancak Alpha ile çiftlerde şarap eşleştirme maliyeti daha ucuzdur ve diğer üreticilerin binlerce modeli, iki damla su gibi bire bir benzer , çünkü Wi-Fi yonga setleri de doğası gereği zengindir.

Aynı zamanda, "Zalіzom" ile dizüstü bilgisayar şarj edildi ve kullanıma hazır hale getirildi ve en yakın bilgisayar mağazasından bir adaptör satın alındı. Şimdi yazılım hakkında bir bilgi parçası.

Tarihsel olarak, dizüstü bilgisayarlarımızdaki en yaygın işletim sistemi Windows'du ve artık Windows değildir. Savaş sürücüsünün başı kimdir? Справа в тому, що до більшості кошерних адаптерів (а точніше їх чіпсетів) відсутні нормальні гвинтові драйвера з підтримкою життєво-необхідних функцій - режиму моніторингу та інжекції пакетів, що перетворює ноутбук хіба що на потенційну жертву, але ні як не на мисливця за хендшейками. Sadece Varto Vidnachiti'den bulaşıcı olan Shko Adeki Chipi Taki, sabotajların sabbath'ında (somnica'nın abo boyutları) sefil ї ї nastilka'nın ale listesi olan gwintic Grying ComMview ile colars üniversitesi arasında popüler olanla aynıdır. Aynı zamanda, uzun bir icat süresinden sonra ve dizüstü bilgisayarınızın sağlığı için kalitesiz olmadan - bu, bakıcının yalnızca ihtiyacımız olan tüm Wi-Fi yonga seti sürücülerini paketlemediği, BackTrack Linux'un özel bir dağıtım kitidir. kurnaz işlevlerle, aynı zamanda aircrack-ng paketi (ki yakında ihtiyacımız olacak), ta ve zengin choo brown için yeni bir dizi yardımcı programla.

CommView at dії - kötü bir rüya gibi hayret etti ve unuttu

İndirmek şimdiki versiyonu BackTrack 5R1 (BT5 veya kısaca BT verilir, bu yüzden ona birden fazla kez ulaşmak için bizi arayın): www.backtrack-linux.org/downloads/

Kayıt obv'yazkovo değil, zevk için bir viconny yöneticisi seçiyoruz (WM Flavor - Gnome veya KDE), dizüstü bilgisayarımızın mimarisi (tüm 32 bit için daha tatlı), Görüntü - ISO (günlük sanal makinelere ihtiyacımız yok) , bu yakalama yöntemi - orta olmadan ( Doğrudan) veya bir torrent izleyici (Torrent) aracılığıyla Dağıtım kiti є Live-DVD, tobto. zavantazhuvalny diski Böylece onu bir boşluğa ayırabilir ve heyecanlanabilirsiniz veya daha fazla zaman ve kalori harcayarak ek bir yardımcı program için bir flash sürücü edinebilirsiniz: Evrensel USB Yükleyici (buradan indirin: www.pendrivelinux.com). Başka bir çözümün, flaşta, gelecekte daha da eski görünecek olan dosyaları kaydetme olasılığı ile bir değişiklik (Kalıcı) bölme oluşturmanın mümkün olduğu gerçeğine ait olduğu açıktır. Yaratılış süreci hakkında rapor vermeyeceğim heyecan verici flash sürücüler, Bazhano shob її hacim buv'un 4 GB'tan az olmadığını söyleyeceğim.

Dizüstü bilgisayara bir USB flash sürücü (disk veya orada ne varsa) takıp ondan alıyoruz. İşte, korkutucu ve tiz (ama gerçekten güzel) bir robotik çelik BT5'imiz var! (im'ya koristuvacha'ya o şifreyi sorarsanız root ve toor yazın temizleniyor. Eğer çalışma şekli gelmiyorsa startx komutunu verin. Eğer tekrar gelmezse bir hesabınız yok demektir. Linux'ta paylaşın, BT5'te duman kılavuzları).

BackTrack: Bitir onu!

Baba, her şey mucizevi bir şekilde zavantazhilos, elimizde ne olduğunu görmeye başlıyoruz. Koçan için, çalıştığımız Wi-Fi adaptörümüzü kullanalım Komut satırı(Pencere yöneticisinin türüne bağlı olarak Terminal veya Konsole) ve iwconfig komutunu verin:

[e-posta korumalı]:~# iwconfig wlan0 IEEE 802.11abgn ESSID:kapalı/herhangi bir Mod:Yönetilen Erişim Noktası: İlişkili Olmayan Tx-Gücü=14 dBm Trival Terimini Değiştir:7 RTS thr:off Fragment thr:off Encryption key:off Güç Yönetimi:off wlan1 IEEE 802.11bgn ESSID:kapalı/herhangi bir Mod:Yönetilen Erişim Noktası: İlişkili Olmayan Tx-Gücü=20 dBm Yeniden deneme uzun sınırı:7 RTS thr:off Fragment thr:off Encryption key:off Güç Yönetimi:off

Hangi bağdaştırıcıların dahili ve hangilerinin harici olduğunu daha iyi anlamak istiyorsanız, dış görünüm bağdaştırıcısının MAC adresine bakın ifconfig -a komutunu verin. Açıkçası adaptörümüz wlan1 olarak görülebilir (wlan0 laptop adaptörü değil, merak etmeden açabilirsiniz). Wlan1'i Yönetilen moddan İzleme moduna değiştirin:

[e-posta korumalı]:~# airmon-ng start wlan1

ve ne olduğunu merak ediyorum:

[e-posta korumalı]:~# iwconfig wlan0 IEEE 802.11abgn ESSID:kapalı/herhangi bir Mod:Yönetilen Erişim Noktası: İlişkili Olmayan Tx-Gücü=14 dBm Trival Terimini Değiştir:7 RTS thr:off Fragment thr:off Encryption key:off Güç Yönetimi:off wlan1 IEEE 802.11bgn Modu:Monitör Tx-Gücü=20 dBm Yeniden deneme uzun limiti:7 RTS thr:off Fragment thr:off Güç Yönetimi:off

P'yat noktanızı güvence altına almak için adaptörümüzün MAC adresini değiştirme zamanı:

[e-posta korumalı]:~# ifconfig mon0 kapalı [e-posta korumalı]:~# macchanger -m 00:11:22:33:44:55 mon0 [e-posta korumalı]:~# ifconfig mon0 yukarı

Bu harika, ancak TX-Power parametresi (iletim basıncı) neden 20 dBm'den az? 27 dBm adaptörümüz var mı? Sıkılık eklemeye çalışalım (burada müstehcenlikle aşırıya kaçmayın):

[e-posta korumalı]:~# iwconfig wlan1 txpower 27 "Set Tx Power" kablosuz isteği hatası (8B26): wlan1 aygıtında SET başarısız oldu; geçersiz argüman.

Ve burada ilk hayal kırıklığı bizi etkiledi - yoğunluğu 20 dBm'den fazla ayarlamak imkansız! Hepsi zengin ülkelerin yasalarıyla çevrili, ama Bolivya değil! Bolivya'nın neden burada olduğu açıklanacaktı ama:

[e-posta korumalı]:~# iw kayıt ayarı BO [e-posta korumalı]:~# iwconfig wlan1 txpower 27

... Ve her şey yolunda gidiyor, Bolivya'nın bize çok yardımcı olmasının bir nedeni var.

Hangi aşamada ne yapabiliriz? Sıkı Wi-Fi adaptörümüz monitör modunda maksimum sıkılığa ayarlanmıştır ve mon0 arayüzündeki cezayı işaret eder. Tam saat etrafa bakacak ve havayı dinleyecek. Daha da basit:

[e-posta korumalı]:~# airodump-ng mon0

Artık tüm saygılar ekranda!

Chervonym, bir WEP sınırıyla daire içine alınmıştır - son saatler için büyük bir sayı

Sol üst köşede kanalların nasıl tarandığını görebilirsiniz (kanalı sabitlemek için gerekli olduğu için --channel tuşu ile airodump-ng'ye tıklamanız gerekiyor)<номера каналов через запятую>), atanmış olanlardan (sağdan sağa) hatları bilme tablosunu verin: BSSID (hatların MAC adresleri), alınan sinyalin dBm cinsinden değeri (alıcının hassasiyetine göre, iyi adaptörlerde depozito) -80 dBm genellikle normaldir), alınan Beacon çerçevelerinin sayısı (sınır hakkında bilgi taşıyan geniş paketlerin sayısı), alınan veri paketlerinin sayısı ve alım sıklığı (saniyedeki paketler), hangi kanal erişim noktasını taşıma, erişim noktasının megabit cinsinden hızı, kimlik doğrulama türü (OPN - birleştirme, WEP, WPA, WPA2 ), şifreleme türü, WPA/WPA2'deki PSK karakter harfleri (Bölüm 2'de ayrıntılı olarak açıklanmıştır)

Ana tablonun altında, noktalarına kadar müşterilerin mevcut çağrışımlarını gösteren bir tablo vardır. İleriye dönük olarak, daha fazla ilişkilendirme için istemcilerin etkinlik ve MAC adreslerini atamak üzere kullanılabilmesi için bunun önemli olduğunu belirteceğim.

Resimler daha görünür, ne yakalamalıyız - erişim noktaları ve iyi bir sinyale sahip müşteriler. Kurbanın seçimini kaybettim (böylece dosya çok şişmesin, paketleri yalnızca bir erişim noktasından yazabilir, --bssid anahtarını verebilir veya üç kanal daha belirtildiği gibi saçaklayabilirsiniz) ve yazma komutunu verin wiki'ye -w anahtarını ekleyerek dosyaya paketleri<префикс названия файла>. Önemli: yakscho ve ilginizi çekti DVD kaydı paketleri olan bir dosyanın harici bir flash sürücüye veya sabit disk, onları mount komutuyla öne monte edin:

[e-posta korumalı]:~# mkdir /mnt [e-posta korumalı]:~# mount /dev/sda1 /mnt [e-posta korumalı]:~# cd /mnt

de / dev / sda1 - yeni bir flash sürücü oluşturacağım dosya (dmesg komutunu görüntülemenin sonuçlarını karıştırarak flash sürücünün cihazınızda nereye kurulduğunu öğrenebilirsiniz).

Örneğin, testcap.cap dosyasındaki listeden en az bir ölçüye paket yazmak için airodump-ng'yi çalıştırın:

[e-posta korumalı]:~# airodump-ng --bssid a0:21:b7:a0:71:3c -w testcap mon0

Şimdi şeytanın müşterisi sıcak noktaya gidip bizimle el sıkışmak isteyene kadar bir fincan kawi döküp bir sandviç çiğneyebilirsin. Konuşmadan önce tokalaşma kaldırıldıktan sonra sağ üst köşede bir uyarı mesajı belirir: WPA handshake: A0:21:B7:A0:71:3C. Sağdaki her şey bozuldu ve hücum bölümüne gidebilirsiniz.

Tüm sandviçler bittiyse, kava artık iyi değil ve tokalaşma hala aptalsa, tokalaşmayla müşteriyi içmenin kötü olduğu düşüncesi hafifliyor. Bu depo için, aircrack-ng paketi, aşırı güçlü müşterilerin erişim noktasından ilişkinin kesilmesi (kaybolma) için başvurmasına izin veren özel bir yardımcı program içerir, ardından müşteri tekrar katılmak isterse, kendimiz kontrol ederiz. Yardımcı programın adı aireplay-ng'dir ve çalışmanın sonuçlarını hemen kaydedebilmeniz için airodump-ng'nin başlatılmasıyla paralel olarak güneşli bir günde çalıştırılması gerekir. Bağlantıyı kesmeyi başlatma:

[e-posta korumalı]:~# aireplay-ng --deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1

BSSID a0:21:b7:a0:71:3c ile erişim noktası olarak 00:24:2b:6d:3f:d5 istemci ilişkisini kesme 5 oturumu gerçekleştirdiğimiz açıktır (müşteri adresini aşağıdaki tablodan aldık). dernek airodump-ng, yoga vzagalі vkazuvati olamaz, daha sonra ayrılma geniş kapsamlı bir taleple gerçekleştirilecektir (bu, olabileceği kadar etkili değildir).

Benzer bir prosedür uygulandıktan sonra (ve her seferinde tekrarlamamıza gerek yok), tokalaşmanın kötülüğü önemli ölçüde artar.

Şimdi daha baş döndürücü. Daha fazla anlatılan her şey, sadece bir aydınlatma yöntemiyle anlatıldı. Ve aircrack-ng kitine dahil olan tek şey, besside-ng gibi mucizevi bir yardımcı programdır, otomatik modda olduğu gibi tüm tahmine dayalı işlemleri soymak gibi, kendisi WEP'i bozar ve WPA el sıkışmalarını bir okremium dosyasına kaydeder. Bu yardımcı programı başlatmak olabildiğince basittir:

[e-posta korumalı]:~# mon0 yanında

Bu kadar! Bu charіvnu komutunu verdikten sonra, şimdi oturup її şiddetli aktivitenin sonuçlarını, gelen ve giden tüm el sıkışmaları için radyoyu izleyebilirsiniz (kokular wpa.cap dosyasının yanındaki akış klasörüne kaydedilir ve günlük yazılır. besside.log dosyası). WEP-merezh şifreleri, hacklerin yanı sıra її vine'dan da öğrenebilirsiniz.

Devasa viconian çalışmasından sonra, * .cap dosyalarını biriktik, böylece dördüncü bölüme güvenle gidebilirsiniz. Ale, hadi yakaladıklarımıza hayret edelim ve tokalaşmaların kalitesini takdir edelim.

El sıkışma dosyasında ne olduğunu hızla değerlendirin, basit aircrack-ng wiki'yi kullanabilirsiniz:

hava çatlağı<имя файла>

Örneğin, tokalaşma ve aircrack-ng deri dantel için BSSID, ESSID ve tokalaşma sayısını gösterir:

linksys ile el sıkışmak için aircrack-ng kardeşim

Bununla birlikte, aircrack-ng'nin yardımıyla, bir el sıkışmanın varlığının artık takdir edilemeyeceğini ve bunun iyi bir nedeni olduğunu daha fazla tahmin ettim. Sağda, aircrack-ng iyi bir EAPOL ayrıştırıcısı gibi görünmüyor ve orada bir el sıkışmanın varlığını kolayca gösterebilirsiniz, yapılamaz (aksi takdirde, daha doğru görünüyor, ancak çalışmıyor). Wireshark'ın yardımıyla EAPOL paketlerinin ağına daha derinden girelim (buz gibi soğuk ve daha az sevimsiz olmayan okuyucular için, pahalı saatinizi boşa harcayamaz ve hemen 4. bölüme geçebilirsiniz).

Wireshark'tan *.cap dosyamızı görüntüleyin ve wiraz'ı ayarlayın

(eapol || wlan.fc.type_subtype == 0x08) && bozuk değil

yak filtre schob schobachit orta smіttya tіlki tsіkalyachі bize paketleri satın alın.

Koku ekseni, tokalaşmalar

Otzhe, scho bachimo? Listedeki en büyük paket, boncuksuz çerçeve hakkında bilgi taşıyan Beacon çerçevesidir. Bunlarda vіn i vkazuє, scho merezha'ya 'dlink' denir. Beacon çerçevesi her gün dosyadaysa, o zaman bir saldırı başlatmak için, ağın ESSID'sini tam olarak bilmekle ve ayrıca şarabın kayıt defteri (so-so, 'dlink') olduğu gerçeğini düzeltmekle sorumluyuz. , 'Dlink' ve 'DLINK' - üç farklı ESSID'nin tümü!) Ve örneğin, örneğin en zor yerlerde açıklıklarda intikam alabilirsiniz. Şu anda saldırı için yanlış bir ESSID sorduğumuz için başarısız olmaya mahkumuz - şifre sözlükte bu şekilde bilinmeyecek! Bu nedenle, el sıkışma dosyasında Beacon çerçevesinin varlığı bariz bir artıdır.

Dosyanın yanında, anlaşmanın kendisinin depolandığı anahtar EAPOL paketleri bulunur. Bir sonraki EAPOL el sıkışması, mesajdan (1/4) mesaja (4/4) kadar sonraki paketler için suçlandı ve ardından bu özel tipe fazla şansımız yoktu, sadece iki ilk bahsi gözden geçirecek kadar uzaktaydık, bu da msg (1/4) ve msg (2/4) anlamına geliyordu. Tüm güzellik, WPA-PSK şifre karması hakkındaki tüm bilgileri kendilerinin iletmeleri ve saldırıyı gerçekleştirmek için kokunun kendisine ihtiyaç duyulmasıdır.

İlk mesaj (1/4) ve mesaj (2/4) çiftine (kırmızı bir dikdörtgenle daire içine alınmış) saygıyla bakalım. Bir erişim noktaları (İstasyon) var 02:22:B0:02:22:B0 iletiyor Vipadic numarası Müşteriye (Müşteri) ANonce 00:18:DE:00:18:DE ilk paket EAPOL el sıkışması için ve müşteri tarafından geri çekilen ANonce'a göre geri ödenen SNonce ve MIC'i geri alın. Mesaj (1/4) ve mesaj (2/4) arasındaki saatlik aralığa dikkat edin - daha çok bir saniye gibi olur. Mesaj (1/4) ve mesaj (2/4) paketlerinin farklı tokalaşmalara dahil edilmesi (ki bu kesinlikle sözlüğe şifre girmeyi imkansız kılacaktır) ve içinde olmaması daha da zengin ve mümkün olduğu kadar fazladır. mesaj kontrol paketleri ( 3/4) ve mesaj (4/4) fazla tahmin edilemez. Bu nedenle, ilk el sıkışma, geçerli gibi görünse bile, daha da özetlenebilir.

Neyse ki, aralarındaki zaman aralığı 50 milisaniyeden az olan yalnızca bir çift mesaj (1/4) ve mesaj (2/4) paketimiz olabilir. Büyük bir kudretle, saldırı için seçtiğimiz tek ve aynı tokalaşmaya ait olduğumu belirtiyorum. Fare düğmesini sağ tıklayıp Paketi işaretle (geçiş) öğesini seçerek ve 'Farklı Kaydet...' menü öğesini seçerek ve İşaretli paketler onay kutusunu işaretlemeyi hatırlayarak yeni bir dosya kaydederek, Beacon çerçevesini ve paketlerini önemli ölçüde değiştirin:

Dayanılmaz uygulama ile paradan tasarruf edin!

Bölümün sonunda, saldırı için "tam" el sıkışmalarını, o Beacon çerçevesini ve birinciden dördüncüye kadar EAPOL paketlerinin tüm dizisini kazanmanın hala tavsiye edildiğini belirtmek isterim. Kimin için Wi-Fi'niz "biraz" daha iyi olabilir, bir erişim noktası ve bir müşteri. Yazık, gerçek hayatta her zaman mümkün değildir, daha fazla gösterildiği gibi, ölü tokalaşmalardan ödün vermek ve manuel olarak “canlandırmaya” çalışmak gerekir.

4. Bölüm

Saygın bir okuyucu, WPA'nın, organizatörü bir şifre atayan erişim noktasının sahibi olan bir piyangoya benzer bir şeye saldıran bir el sıkışmanın ve doğrudan ellerin barizliği nedeniyle kötü olduğunu uzun zamandır anlamıştır. Şimdi, daha büyük bir el sıkışmanın ellerinde beliren bir sonraki görevimiz, şifrenizi tahmin etmek, tobto. esasen piyangoyu kazanmak. Zhaku, kimsenin hoş bir sonucu garanti edemeyeceğini anladı, ancak olumsuz istatistikler, WPA-merezh'in en az% 20'sinin kötü olan tarafından başarılı bir şekilde tanındığını gösteriyor, bu nedenle, haklı olarak kızmak varto değil arkadaşlar!

Bir sözlük hazırlamamız gerekiyor. WPA-wordlist, dış görünüm satırındaki olası bir parola seçeneğinin intikamını almak için kullanılabilen özel bir metin dosyasıdır. WPA standardına göre şifrelere karşı koruyucu, suçlu annenin şifreleri 8'den az ve 63 karakterden fazla olamaz ve kshtalt üzerinde sadece rakamlardan, büyük ve küçük Latin harflerinden ve özel karakterlerden oluşabilir. [e-posta korumalı]#$% vb. (Konuşmadan önce, böyle bir alfabeyi harika yapmak önemlidir). Ve şifrenin alt sınırında her şey açık olsa da (en az 8 karakter ve bir nokta), o zaman üstte her şey o kadar basit değil. Bir sözlüğün arkasında 63 karakterlik bir parola kırmak kesinlikle aptalcadır, bu nedenle 14-16 karakterlik bir sözlük için parolanın maksimum değerini kullanmak mantıklıdır. Yakisniy sözlüğü (%20 başarı oranı verilen) 2GB'tan daha önemlidir ve belirlenen aralıkta maksimum 8-16 karakterlik yaklaşık 250 milyon olası şifre içerir. Bu olası şifre kombinasyonlarını nasıl girebilirim? İlk olarak, kesin olarak, istatistiklerin düştüğü sekiz basamaklı dijital aralığın tamamı, belki de kırılan tüm şifrelerin yarısı. 8 haneli yaş, mucizevi bir şekilde farklı tarihler yatırır, örneğin 05121988. Buna ek olarak, savaş sürücüsünün muharebe sözlüğünden önce, ortak dil düzeni, örneğin internet, şifre, qwertyuiop, isimler ve diğerleri gibi şifreler olarak en çok muzaffer olan kelimeleri ve ayrıca bunların popüler sonekler-podzhuvach şifreleri є sonek 123 ile mutasyonlarını içerir. ). Toto. Diana'nın şifresi WPA standardına uyum için çok kısa olduğundan, onu diana123'e eklemek genellikle daha zordur ve aynı zamanda şifreyi daha güvenli hale getirir. Düzinelerce popüler ek var.

Bir kelime dağarcığını bağımsız olarak nasıl seçersiniz, google'da arayabilirsiniz anahtar kelimeler wpa wordlist ve hazır bir sözlük edinin (bir Rusça sözlük ve navpaki için Çince el sıkışmanın başarısını takip etmek kolay olsa da hedeflemeyi unutmayın) veya temponuzda farklı bir eksen arayın.

ve eksen, böylece temel kelimelerden farklı kombinasyonlar oluşturmak için crunch'ı çevirebilirsiniz

Bir sözlük hazırladıktan sonra (doğru olması için buna wordlist.txt diyelim), şifre seçimine ara vermeden ilerliyoruz. aircrack-ng'yi aşağıdaki parametrelerle çalıştırın:

[e-posta korumalı]:~# aircrack-ng -e -b -w wordlist.txt testcap.cap

Yaşasın! 3 saniyede şifre sözlüğünü öğrenin! (yakby her şey çok kolaydı...)

aircrack-ng ekranında 3 saniyeden daha kısa sürede şifreyi (ama kelime sözlüğü kullanılmıştı) biliyorsunuz. Bu şarap için, saniyede 1039 şifre hızıyla 3740 şifre çözmüş olmak. Her şey yolunda, ancak burada 250 milyon olası parola içeren bir sözlükten bahsetmeden önce bile saygılı bir okuyucunun stresi olamaz! Shvidky pidrakunok 250 * 10 ^ 6, 1039'a bölünebilir ve otrimuemo ... 240 bin saniyeye yakın, ancak 66 yaşında, ama belki üç dobies! Temel 2 GB sözlüğü hesaplamak dizüstü bilgisayarınızın bir saatini alacaktır (böylece bağışlanmazsınız ve işlemin ortasında parola burada bulunmaz). Bu tür devasa saatler, WPA algoritmaları kimlik doğrulama prosedüründeki yüksek ipotek sayısına bağlı olarak rozrachunkiv'in düşük hızı tarafından belirlenir. Harika sözlüklerden bahsediyorsunuz, örneğin, halihazırda 900 milyon kombinasyonun yerini alacak en son dijital dokuz işaretli ve şifrenin nasıl değiştirileceğini hesaplamak için birkaç tyzhniv kullanın (en azından) şifre bulunamadı :)

Böyle bir kaybeden durum, bilgisayar korsanlarının çalkantılı zihinlerinden başka bir şey yapamadı ve nevdovzі vyhіd bulundu. Akış hesaplamaları için GPU devre dışı bırakıldı. GPU (Grafik İşleme Birimi), 3D karıştırıcınızın kalbidir, yüzlerce (ve binlerce) akış işlemcisinden oluşan bir çiptir ve sayısal ve temel parola karma işlemlerini ayırmanıza ve aynı zamanda kaba kuvvet sürecini büyüklük sıraları. Açık olmak gerekirse, ATI RADEON HD 5870'in tanıma özelliğinin saniyede 100.000 parolaya yakın olduğunu söyleyeceğim, ancak bu, aircrack-ng'ye eşit, ancak akıllı (iki büyüklük sırası) bir ileri çizgi.

Monster ATI RADEON HD 6990 - 3000 shader, saniyede 165.000 WPA şifresi. Kim daha büyük?

Açıkçası, güç sayıları yalnızca en üst düzey ATI RADEON bağdaştırıcıları kadardır (CUDA teknolojisine sahip NVIDIA, geri kalanının açık mimari geçersiz kılmaları yoluyla WPA güvenlik planında ATI'ye izin vermektedir). Ama her şeyin parasını ödemek zorundasınız, iyi bir adaptör iyi bir kuruşa mal oluyor, o enerji chimalo. O zamana kadar, GPU'yu saygılı bir şekilde hız aşırtmanız ve soğutmanız, oyuncuların provokasyonlarına boyun eğmemeniz, adaptörlerinizi ekranda eserler görünene kadar eşleştirmeniz gerekir. Onlar için bile eserler (ve aslında, aşırı frekanslarda bir robot aracılığıyla GPU'ları hesaplamak için donanım afları) ekrandaki küçük kaymalardır ve bizim için bir parola geçmek imkansızdır.

Yeni başlayanlar için makalenin bir parçası olarak, belki de ATI SDK ve pirit ve linux özelleştirme ağına girmeyeceğim (yalnızca daha baştan çıkarıcı ise belirteceğim :)), tk. okremu stattyu'da tsіlkom potyagne (internetah'ta böyle є chimalo), inci tsіlova seyircisi ve en iyi radeonіv'un en mutlu gönüllüleri, o kadar da iyi değil ve іlkom gerekli materyali bağımsız olarak bilebilir.

Paradoksal olmadığı için, ek bir GPU için bir WPA şifresi almak için Windows kullanmak en iyisidir. Sağda, bu işlemin rolünün video bağdaştırıcı sürücüleri tarafından oynanması gerçeğinde, bu tür perakendecilerin Windows sürümleri çok daha fazla saygı gösteriyor, Linux ve diğer işletim sistemleri için daha düşük sürücüler ve kötü koku olsa bile düşük bir fiyata. ağırlıklı olarak oyuncuların tüketimine yöneliktir. İki ticari program olan Elcomsoft Wireless Security Auditor (veya sadece EWSA), Windows altında WPA parolasıyla çalışabilir ve konsol yardımcı programı hashcat-plus hashcat by Atom paketinden (Windows kullanıcılarının büyük neşesi için є і GUI, ancak görünüşte okremium windows arayüzü). Aynı programların seçimine bakılabilir ve bulaşıcı ve benzer özelliklerine eşittir ve aynısı, hızlı bir arama olacaktır, çünkü bunların dış yüzeyini eşit zihinlerde ve aynı bilgisayarda geliştireceğiz. aynı sürücüler ve bir ve aynı sözlükle aynı.

Video kartınız için sürücülerin kalan sürümünün kurulumu hakkında soru sormak neredeyse gerekli taze versiyon). Yeşil video bağdaştırıcıları için www.nvidia.com adresine gidin, kırmızı olanlar eski yoldan www.ati.com adresine gidin, listeden GPU modelinizi seçin ve bilgisayarınız için sürücüleri edinebilirsiniz. Windows sürümleri. Sürücü yükleme prosedürlerine pek saygı duymuyorum, tek başına daha önce ve bir kereden fazla çalıştınız.

EWSA, satıcının web sitesinde bulunabilir (ve satın alınabilir) - www.elcomsoft.com ücretsiz sürüm Parola bilgisini biraz göstermiyor. O EWSA özelleştirmesinin kurulumu özel bir sıkıntıdan kaynaklanmıyor, menüden hemen Rusça dilini seçebilir, özelleştirmelerde GPU'yu değiştirebilirsiniz, GPU'nuz program tarafından görülebilir ve işaretlenebilir (GPU ekranda görünmez) listesi - açıkça sürücülerle ilgili bir sorununuz var) ve ayrıca kelime dağarcığınızı güncellenmiş kelimelerle programlayın.

Bütün atları koşuyoruz.

"Verileri içe aktar -> TCPDUMP dosyasını içe aktar" seçeneğini tıklayın ve el sıkışma ile *.cap dosyasını seçin (program їх їхіріді ve proponuє, saldırmak istediğimiz anlamına gelir), ardından cesurca "Saldırı başlat -> Sözlüğün arkasına saldır" seçeneğini kabartma yapabilirsiniz :

EWSA otakue (peki, ne harika bir adam...)

Bu testte, EWSA saniyede yalnızca 135.000 şifre hızı gösterdi, ancak oturum açma yapılandırmasına bağlı olarak en az 350.000 rakam tahmin ettim.

EWSA robotunu karşılaştırılabilir, ücretsiz bir rakip olan hashcat-plus ile karşılaştırıyoruz. Yazarın sitesinden en son hashcat-gui türünü (hashcat-plus konsoluna girilecek yer) indirin ve arşivleri ayrı bir yerde açın (kurulum gerekli değildir). Windows'un bitliğine bağlı olarak hashcat-gui32.exe veya hashcat-gui64.exe'yi çalıştırabilirsiniz ve ilk güç kaynağında bir GPU seçmek mümkün olacaktır - NVidia (CUDA) veya ATI RADEON (yalnızca CPU seçeneği, açıkçası, bizi yönetmez).

Ana program görünürse, oclHashcat-plus sekmesine (veya NVidia penceresinde cudaHashcat-plus) gidin. Burada bir incelik var - hashcat, EAPOL el sıkışmalarını (kötü bir şekilde) ayrıştıramaz ve yogada WPA karmalarını altın bir tepsiye koymanıza yardımcı olur. ıslak biçim*.hccap. Yamalı aircrack-ng yardımcı programının yardımıyla orijinal *.cap dosyasını *.hccap'e dönüştürebilirsiniz, ancak BT'yi böyle bir numara için bir daha zapt etmeyin! Manuel bir çevrimiçi dönüştürücü oluşturduktan sonra, *.cap dosyanızı bir el sıkışma ile alın ve ESSID'yi girin, böylece dosyanın el sıkışması sizi *.hccap saldırısından önce hazır hale getirir.

Acele edin - *.hccap dosyamızı saldırı için bir Hash dosyası gibi programlayabilirsiniz, Word listelerinin sonuna sözlük dosyaları ekleyin (geçişinizin sırasını ayarlamak için okları kullanabilirsiniz), Hash gibi WPA / WPA2'yi seçin yazın ve Başlat'a tıklayın.

Konsolun, seçilen hashcat-plus vagonunun bir dizi parametreyle piyasaya sürülmesiyle ortaya çıkması ve her şey yolunda olduğu için, yardımcı programın çalışmaya devam etmesi suçludur. Açma işleminde 's' tuşuna basma durumunu ekranda görüntüleyebilir, 'p' tuşuna basma işlemini başlatabilir veya 'q' tuşuna basmayı kesebilirsiniz. Hashcat-plus şifreyi hızlı bir şekilde biliyorsa, onu öğrenmeniz gerekecektir.

Sonuç saniyede 392.000 şifre! Ve teorik hız aktarımını, sistem yapılandırmasını kullanmak daha da iyidir.

Ben bir böcek ya da EWSA ya da hashcat-plus'ın rakibi değilim. Bununla birlikte, bu test dönüşümlü olarak hashcat-plus'ın farklı GPU'larda bir saat içinde çok daha iyi ölçeklendiğini gösterir. Viber senin.

Bölüm 5. Bize katılın!

Razdіl ...

Bölüm 6

Pardon Persha - "Ve şimdi Wi-Fi'ye bir şifre koyun, her şeyim aynı sınırsız, bırakın insanlar cıvıldasın."

Tüm trafiğinizin (tüm trafiğiniz dahil) ekranda göründüğünü unutmayın. tik tak anlar), ayrıca üniformalı kişilere bir sertifika verebilirsiniz, yazmak istiyorsanız IP'nizden sürükleyin. Sanırım Wi-Fi'nize şifre koymak için pek çok neden var.

Arkadaşın affı - "Ben galip WPA2, bana kızma."

Beslenme zinciri zaten Bölüm 2'de tartışılmıştı, ancak tekrar etmeyeceğiz. WPA-PSK ve WPA2-PSK, aynı kimlik doğrulama algoritmalarına sahip olabilir, ancak WPA2 uygulamalarının sorunlu TKIP yerine AES trafiğini şifrelemek için daha büyük bir algoritmaya sahip olması dışında. Parola hem WPA-PSK hem de WPA2-PSK için aynıdır. Bu nedenle, saldırıya uğramak istemiyorsanız - WPA2 kazanın, tüm hayal gücünüzü uzun süredir devam eden bir parolaya koyun veya bir RADIUS sunucusu kurun. Krapka.

Üçüncüyü affedin - "Yönlendiricideki haşhaş adresi için filtreyi ayarladım, şimdi hiçbir şeye bağlanamıyorum, kahretsin."

Bu nedenle, MAC adresinizin gönderdiğiniz dış görünüm paketinde göründüğünü ve görünüşe göre algılayıcı tarafından görülebildiğini unutmayın. Saldırganın MAC adresinizle adaptörünüzü tanımasına izin vermeyin, ağdan ayrılıp bağlanana kadar kontrol edin (VIN şifresinin zaten silinmiş olduğunu unutmayın). Ek olarak, daha olası bir yol var, eğer yönlendiricinizin yönetici paneline girerseniz (ve yönetici paneline şifre düz metin olarak şifrelenmeden iletilirse) HTTP temel yetkilendirme oturumunuzu dinleyebilir ve ardından sadece ekleyebilirsiniz. izin tablosuna birkaç MAC adresi daha.

Dördüncü af - "Ve router ayarlarında SSID Broadcast'ı açarak ağımı gizledim, şimdi kesinlikle hile yapmıyorum, ağımın adını bilmiyorsunuz."

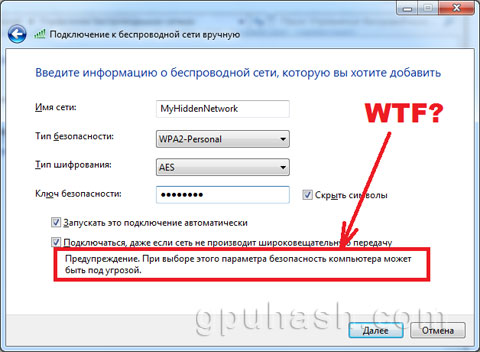

Bu yöntem (ve insansız ağınızın yeteneklerinin reklamını yapan yönlendirici tarafından geniş Beacon çerçevelerinin iletiminin dahil edilmesi) sadece ideal bir saldırgandır (sanırım, WPA ESSID ağları parolaya eşittir, karma prosedürde yer alır ve ESSID'yi kaydettikten sonra saldırganı kıramazsınız), bir "ale". Bu "ale"yi kısaca anlamak için gerçek bir uygulamaya geçelim, mesh'i router'a "sürükleyelim" (buna popo için MyHiddenNetwork diyelim) ve ona bağlanalım. Windows'ta "güvenli" bir kablosuz katmana bağlanmak için bir profil oluşturmanız gerekir, ardından tüm її parametrelerini - katmanın adı, güvenlik türü, parola - belirtebilirsiniz. Bir dakika, aşağıdaki ekran görüntüsündeki harika yazının nesi var?

Şimdi “zahovanoy” sınırımıza bağlanalım ve yayında neler olduğuna hayret edelim:

Tsikavo, değil mi? İstemci yönlendiriciyi bulmaya çalışıyor, vikoristovuyuchi yogo yani nadiy "zahovaniya" ESSID yardım için Sonda talebi ve bu vіdpovіdaє vzaєmnіstyu! Sadece bu da değil, ESSID vadide görülebiliyor, o zamana kadar bilmiyordunuz, dizüstü bilgisayarınız sürekli olarak havaya Prob isteği ekliyor, herkese bundan bahsediyor, “güvenli” MyHiddenNetwork'e bağlı olmaktan mutlusunuz ağ. Eksen çok güvenli kardeşim.

Pardon p'yata - "Nezabar, WPA Rainbow Tables 34Gb alıyorum ve herhangi bir GPU olmadan herhangi bir WPA'yı bozuyorum."

Rainbow Tables - bir GPU'ya saldırmanın ve onu değiştirmenin maliyetli bir yolu. Rajduzhní tabloları, dosyanın sabit diskindeki veya veritabanındaki sözlükteki tüm şifreler için ESSID + şifre analizinin sonuçlarını hesap kaydı için yalnızca üç saat ve elektrik tasarrufu yapmanıza izin verir. Böyle bir dosyanın biberiyesine (belirli bir sözlük için) iyi bilgi verilmeli ve onu cilt ESSID için oluşturmak gerekir. Bu nedenle, bölgesel tabloların stosuvannya'sı yalnızca tokalaşmaların montaj hattında işlenmesi sırasında ve ardından yalnızca ilk düzinelerce, yüzlerce, binlerce popüler ESSID için mümkündür (zorunlu diskler için veritabanını yeniden yüklemeniz gerekecektir). Bölgesel tablolardan hesaplama hızında (GPU'da on kat daha düşük) kar elde edin. Ancak şifre yine de sözlükte bulunabilir, hiçbir yerde bulunamaz.

Yardımcı sonsöz

Sıradan bir süper profesyonel okuyucuyu kötü bir bezdrotovy merezh için hazırlamak ve kendilerini ülkenin halkına haksız yaramazlık yapmak için istatistiklerimin bir işareti olarak koymuyorum. İhtiyacı olanlar, İnternet'teki gerekli tüm bilgileri kendileri bilebilir. Metoyu statti mümkün olan en kısa sürede zor (hoch ve uzun zaman önce) güvenlik sorunlarına dart ağları olmadan saygı getirmek için. Nazik olun, yalnızca itiraflar için alınan bilgileri haklı çıkarın - kendi gücünüzün güvenliğini yeniden doğrulamak için, başka hiçbir şey için değil.

Kursun metası, gıda güvenliğinin pratik bir gelişimi ve dart olmayan ağların zahistu'sunun özellikleridir. Program, deneyimli bir eğitmenin gözetiminde rasyonel olarak sistematik teorik bilgiler ve pratik işitme cihazları çizer. Kursun teorik kısmı, oksuz tethering'i teşvik etmek için aşılanan bu galeride yer alan çapaksız püsküllerin mimarisine ilişkin temel bilgileri ve koruma standartlarını ve mekanizmalarını içerir. Ek olarak, güvenliğin tüm yönlerini kapsadığı için dartsız bir koşu bandını net bir tethering altyapısıyla entegre etmenin etkili bir yöntemi teşvik edilmektedir. Başlangıç saatinin %50'sinden fazlası, dartsız ağların korunması için farklı çözümleri gösteren özel olarak hazırlanmış stantlarda pratik robotlara verilir.

Duymayı öğrenme süreci, kablosuz ağları izlemek için NetStumbler, Kısmet, AirSnort, aircrack ve diğer araçlarla çalışmayı öğrenmektir. Ticari olanlar gibi tambur dışı önlemlerin denetimi için en kapsamlı araçların sağlanmasına ve bunların serbestçe genişletilmesine özel bir saygı gösterilmektedir.

Kitle

- Bilgisayar ağlarının güvenliğinden sorumlu sistem yöneticileri ve yöneticiler.

- Fakhіvtsі organіzatsіy, de planirovaniya vykoristannya bezdrotovyh tekhnologii.

- Bilgi güvenliği yöneticisi.

erken hazırlık

Ağ teknolojileri hakkında temel bilgi, temel protokoller ve TCP/IP yığınının hizmetleri, robotik beceriler işletim sistemleri(İS) Windows 2003 ve Linux. Modern teknolojiler ve protokoller hakkında bilgi var: VPN, PKI, IPSec.

Öğrenim Merkezine kendi kendine test göndererek TCP/IP yığınının protokolleri hakkındaki bilginizi test edebilirsiniz.

eğitim sonucunda

Bilgiyi alırsın:

- oksuz kafeslerin mimarisinden;

- dartsız ağlara sahip olan vbudovaniy'nin açık savunma mekanizmaları hakkında;

- oksuz kafeslerin savunması için ek mekanizmaların nasıl seçileceği;

- dart olmayan ağlarda saldırıları ve güvenlik tarayıcılarını tespit etmeye yönelik stosuvannya sistemlerinin özellikleri için;

- çeşitli Bluetooth cihazlarıyla ilişkili güvenlik sorunları.

Yapabilirsiniz:

- bezdrotovyh merezh'de zadiyati temel mehanizm zahistu danih;

- kablosuz ağ, güçlü VPN teknolojisi ve IEEE802.1x'in güvenliğini artırın;

- zdіysnyuvati bezdrotovyh merezh izleme;

- vikonuvati denetim güvenliği bezdrotovyh merezh.

İşitme Paketi

- Firmanın baş yardımcısı.

- Kursta incelenen ana zabіv zahistu'nun versiyonları, dodatkova Dovidkova bilgileri elektronik görünümde ders konusunda.

Dodatkovo

Salonun başarılı bir şekilde düzenlenmesinin ardından mezunlar, Informzakhist Navchalny Center sertifikalarını alacaklar.

Bu kursa kayıt, ek profesyonel bilgi güvenliği programlarına kayıtla ilgili olarak Informzakhist Eğitim Merkezinden belgelerin geri alınması kapsamındadır.

Mezunlar, tamamladıkları kursun Başlangıç Merkezindeki uzmanlardan ücretsiz danışmanlık alabilirler.

Kurs programı

- Dartsız teknolojiler: sıcak hava köprüleri. Giriş. 802.11 standardı bir "standart altı"dır. Dartsız ağların mimarisi tarafından ele geçirilmiş. Dartsız merezha ile bağlanmış tehdit. NetStumbler programıyla çalışın. Viyavlennya, dartsız bir ipe bağlantı (alıştırma yapın).

- Dartsız ağlarda haraçları savunmak için temel mekanizmalar. MAC adresine göre filtreleme. Erişim noktasına yetkisiz bağlantı, sanki erişimi MAC adreslerinin arkasında sınırlandırıyormuş gibi (alıştırma yapın). Erişim noktasında Vykoristannya mekhanizm_v zahistu, vbudovanih. WEP protokolü Yazılım Kısmet ve AirSnort. WEP hilesi, WEP anahtarı kırma (alıştırma yapın).

- Koşu bandı seviyesinde dartsız koşu bandının savunucusu. Okremiy segmentinde dart çizgisi olmadan görülür. Ana bilgisayarsız trafik için IPSec muhbiri (alıştırma yapın). L2TP'nin yardımı için insansız segmenti savun. Dart içermeyen bir ağın savunması için Zastosuvannya VPN teknolojileri (alıştırma yapın).

- WPA (Wi-Fi Korumalı Erişim) ve 802.11i standartları. IEEE802.1x standardı. Kimlik doğrulama protokolleri EAP, PEAP. IEEE802.1x standardına (uygulama) önerilerin iyileştirilmesi ile Pobudov merezhovoi altyapısı. TKIP protokolü, Michael yöntemi ve WPA teknolojisi. 802.11 standardı.

- Dartsız zincirlerdeki saldırıların tezahürü. Tipi dartsız saldırılar. Dartless merezhі (savaş sürüşü) hakkında bilgi toplama. Vidmova hizmette. Mac Adresi sahtekarlık 802.1x kimlik doğrulama mekanizmasına saldırılar. Çekirdek dışı ağların istemcilerine yönelik saldırılar Çekirdek dışı saldırıları tespit etmeye yönelik sistemlerin mimarisi ve özellikleri Yetkisiz erişim noktalarının ve çekirdek dışı istemcilerin ortaya çıkarılması. Dart çizgisi olmayan müşterilerin savunucusu (alıştırma yapın). Güvenlik izleme

- Dartsız ağların güvenliğinin analizi.Çapaksız ağların korunmasını değerlendirmek için özellikler ve metodoloji. Enstrümantasyon ve eylem sırası. Köksüz ağ hakkında bilgi toplama, topoloji tasarımı.

- Merezhi WPAN. Bluetooth güvenliği. WPAN standartları. Bluetooth mimarisi. Robotik modlar ve Bluetooth cihazları. Ek araçlar için Bluetooth aksesuarlarını arayın. Bluetooth cihazlarının akıllılığı, tezahürü için araçlar.

Kablosuz iletişim savunucusu (IB yöneticisi, IB uzmanı, IB analitiği için)