Оновлення для захисту від wanna cry. Що за вірус WannaCry decrypt0r і як від нього захиститися звичайному користувачеві

Увечері, 12 травня 2017 року 74 країни охопив новий вірус-шифрувальник, який вразив комп'ютерні мережіне тільки і не так приватних користувачів, як компанії, від інформаційної життєдіяльності яких залежать мільйони людей. Найбільш постраждалою стороною від дії хакерів виявилася Росія.

Чого тільки варте зараження баз даних МВС, РЗ, Мегафону та інших великих організацій. Про новий вірус-шифрувальник 12-13 травня 2017 читайте у матеріалі сайт

Новий вірус шифрувальник травень 2017 – у чому суть вірусу?

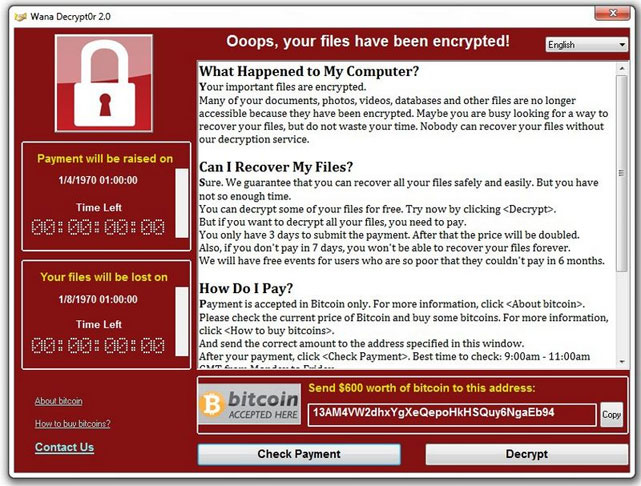

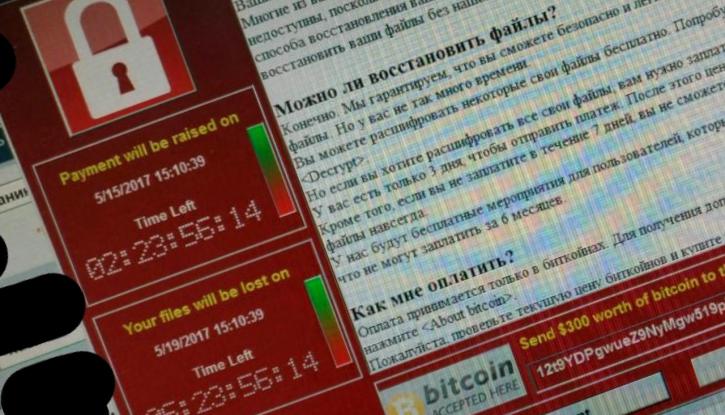

Вірус-шифрувальник, потрапляючи в комп'ютер, зашифровує файли, що зберігаються на ньому (документи, фотографії, відео тощо). Після цього, користувач, намагаючись відкрити той чи інший файл, замість документа отримує вікно, в якому йому пропонується перевести в біткоінах кругленьку суму (від 300 до 600 доларів у біткоінах) на рахунок зловмисників. У відповідь дані користувача будуть розшифровані.

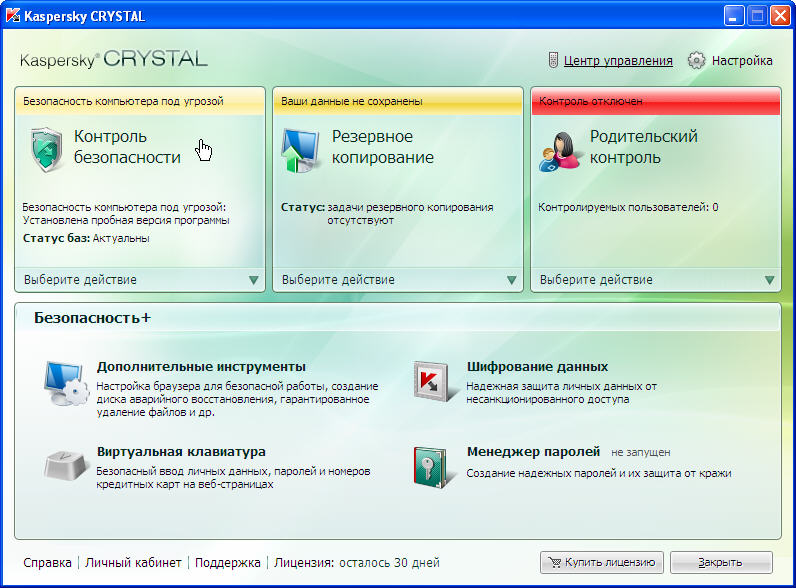

У жодному разі не йдіть на поводу у шахраїв і не сплачуйте їм необхідну суму.По-перше, далеко не факт, що ви отримаєте ключ для розшифровки, а по-друге, провідні програмісти зараз зайняті вивченням цього вірусу. Щойно буде знайдено рішення, його опублікують на сайтах провідних антивірусних компаній.

Новий вірус шифрувальник травень 2017: хто стоїть за створенням вірусу?

По-перше, в Мережі з'явилася інформація про те, що в всім винні знову російські хакери. Однак, ця версія не набула поширення навіть серед західних спецслужб, оскільки саме комп'ютери Росії отримали найбільшу частку зараження в результаті масштабної кібератаки.

Екс-співробітник американської спецслужби Едвард Сноуденназвав коріння цієї проблеми у шпигунській розробці Агентства національної безпеки(АНБ)

«Рішення АНБ створити інструменти для атаки американського програмного забезпеченнятепер загрожує життям пацієнтів у лікарнях. Незважаючи на попередження, АНБ розробила такі інструменти. Сьогодні ми бачимо, чого це варте».

Щоправда, варто зауважити, що програмістам із Великобританії випадково вдалося зупинити поширення вірусу. Програміст компанії MalvareTech та його колега Даріан Хассз'ясували, що новий вірус-шифрувальник звертається до незрозумілої адреси в Мережі, що складається з набору нескладних букв. Це поєднання програмісти зареєстрували як доменне ім'я. І миттєво кібератака припинилася.

Варто зауважити, що цей захід може виявитися тимчасовим, якщо хакери змінять адресу у вірусі. Але для програмістів така пауза виявилася дуже доречною.

Як захиститися від вірусу шифрувальника і як не стати його жертвою?

Для того, щоб убезпечити себе від нового вірусу-шифрувальника (або як його вже охрестили, вірусу-вимагача), необхідно своєчасно оновлювати операційну систему, використовувати резервні копії.

Застарілі операційні системи дуже важливо оновити. Адже вони вже виведені з-під захисту та є найвразливішими системами для атаки вірусами.

Не відкривати вкладення у листах від незнайомих осіб. Вірус може проникнути на ваш комп'ютер разом з відкритим файлом. Тому завжди фільтруйте листи і навіть, якщо вам спало на думку увійти всередину листа, ні в якому разі не цікавтеся вкладенням від незнайомого відправника.

Для того щоб виявити потенційно шкідливі файли, слід увімкнути опцію «Показувати розширення файлів» у налаштуваннях Windows. Фахівці говорять, що потрібно триматися подалі від фалів типу.exe,.scr. і.vbs.

WannaCry decrypt0r шифрує дані користувача. Простіше кажучи – після того, як вірус відпрацює, ви не зможете відкрити свої фотографії, документи тощо.

Якщо ваш комп'ютер був заражений цим вірусом, ви побачите банер з вимогою виплатити якусь суму як викуп. Гроші вірус вимагає у криптовалюті, сума – близько 600 доларів США.

Важливо підкреслити, що вірус схильні лише комп'ютери з операційною системою Windows.

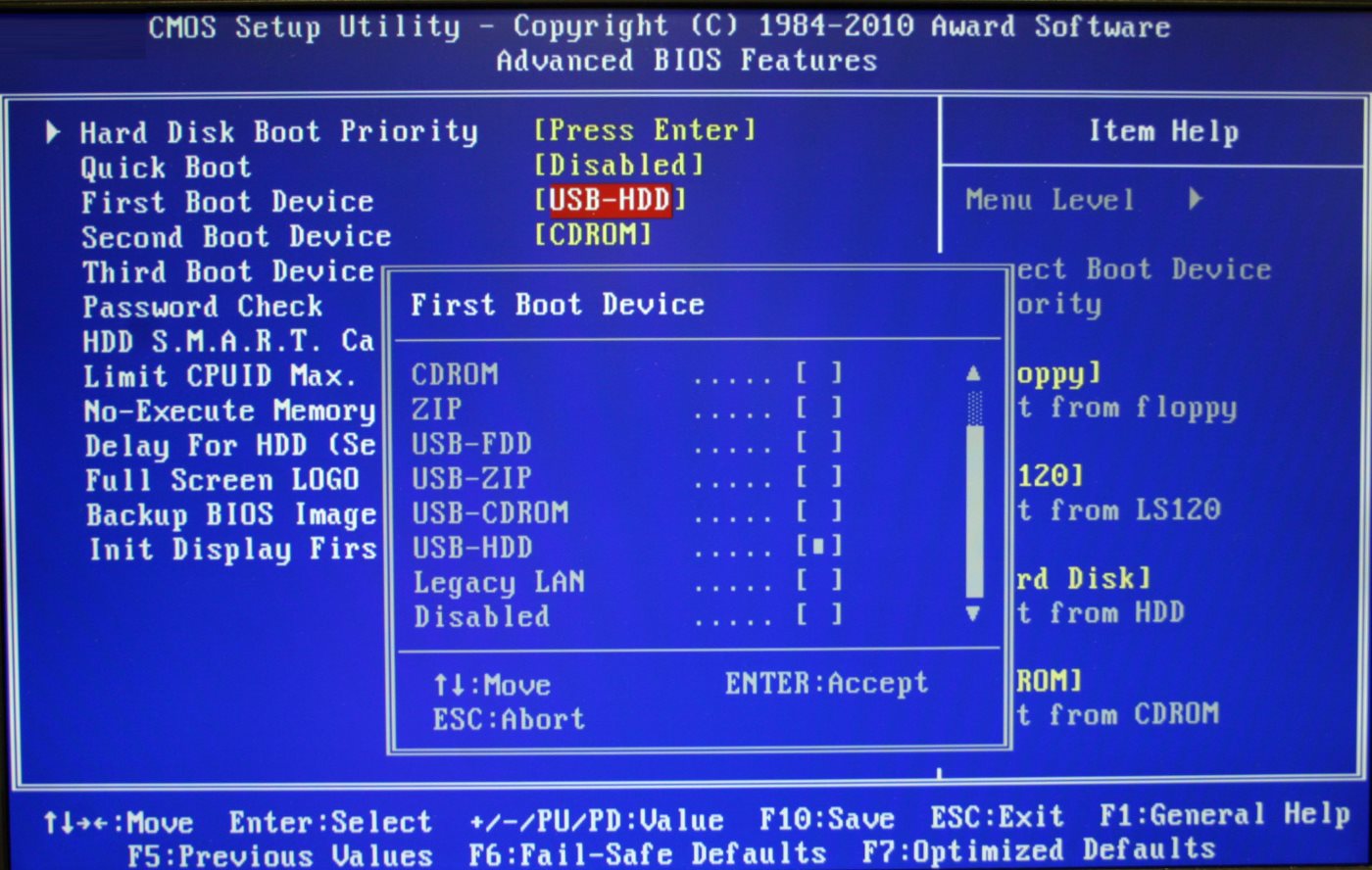

Як убезпечити свій комп'ютер від атаки WannaCry decrypt0r

1. З офіційного сайту компанії Microsoft (тільки з офіційного!) скачайте спеціальну "латку" для своєї версії ОС. Встановіть патч (запустіть та дотримуйтесь підказок програми).

Оскільки у світі багато хто ще користується Windows XP, незважаючи на те, що її підтримка вже не здійснюється, компанія-розробник випустила патч і для цієї версії ОС.

2. Не забувайте, що зараз слід особливо уважно ставитися до всіх посилань і вкладень, які приходять на вашу електронну пошту. Навіть якщо посилання або файл вам надіслав хтось добре знайомий, не завантажуйте на свій комп'ютер НІЧОГО!

3. Хоча тимчасово не варто відвідувати сумнівні сайти і, відповідно, завантажувати з них будь-який контент.

4. Якщо ви ще не підхопили вірус, але побоюєтеся цього, зробіть бэкап важливих даних на незалежний носій (флешку, зовнішній) жорсткий диск, CD чи DVD диск).

Пам'ятайте, що звичайна наявність антивірусу на ПК (навіть найвідомішого та найдорожчого) не врятує ваші дані від цього вірусу-шифрувальника, якщо ви самі не будете обережні та уважні! Незважаючи на оптимістичні повідомлення деяких ЗМІ, у світі ще триває активне поширення цього вірусу.

Сьогодні, 12 травня 2017 року, компанії та організації з різних країн світу (включаючи Росію) почали масово повідомляти про атаки шифрувальника Wana Decrypt0r, який також відомий під назвами WCry, WannaCry, WannaCrypt0r і WannaCrypt.

WannaCry/WanaCrypt0r 2.0 is indeed triggering ET rule: 2024218 "ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response" pic.twitter.com

Наразі відомо, що за кілька годин Wana Decrypt0r заразив десятки тисяч машин. Так, за даними фахівців Avast, їх кількість вже перевищує 57 000, а головними цілями операторів малварі є Росія, Україна та Тайвань.

Карта заражень

Карта заражень Серед постраждалих від атак здирника вже значаться велика телекомунікаційна компанія Telefonica, газова компанія Gas Natural, постачальник електроенергії Iberdrola, банк Santander, консультаційна фірма KPMG, а також безліч медичних установ у Великій Британії, через що Національна служба охорони здоров'я країни навіть випустила відповідне попередження.

Крім того, журналісти «Медузи» повідомляють, що в Росії шифрувальник атакував компанію «Мегафон». Видання цитує Петра Лідова, директора компанії зі зв'язків із громадськістю:

«Проблема є, вона локалізується. У нас все це виглядає як Англія. Комп'ютери шифрувалися та просили викуп. Оформлення таке саме.

Є збої у доступі до даних, але офіси зараз вже закриті, тому великих проблем немає. Наш зв'язок працює нормально, на абонентах це не позначається. Це вплинуло на роботу в обслуговуванні: тобто якщо абонент зателефонує оператору, то він зможе підключити якісь послуги за допомогою голосових команд, але не зможе зайти у ваш обліковий запис, тому що його комп'ютер вимкнено з міркувань безпеки.

Ми маємо комп'ютери, заражені вірусом. Їх чимало. Кількість важко оцінити, ми маємо величезну компанію. Ми відключали мережі, щоб це не поширювалося.

Не можу сказати, коли саме розпочалася атака на нас. Приблизно у другій половині дня. Важко сказати, в яких регіонах».

Також видання повідомляє, що Wana Decrypt0r атакував МВС та СК РФ, проте офіційні представники відомств заперечують цю інформаціюта стверджують, що «йдуть планові роботи на внутрішньому контурі».

Варто зазначити, що ще у березні 2017 року компанія Microsoftдля проблеми ETERNALBLUE в бюлетені MS17-010, проте, як це завжди і буває, багато компаній та користувачів не поспішають встановлювати апдейти. По суті зараз ми спостерігаємо наслідки повсюдного недбалого ставлення до безпеки.

В даний час вже була створена карта, на якій можна спостерігати за поширенням Wana Decrypt0r в режимі реального часу.

UPD. 22:45

«Інтерфакс» повідомляє, що офіційні представники МВС все ж таки підтвердили факт атаки на свої сервери.

«12 травня Департамент інформаційні технології, зв'язку та захисту інформації (ДІТСіЗІ) МВС Росії була зафіксована вірусна атака на персональні комп'ютеривідомства, що знаходяться під керуванням операційної системи Windows. У теперішній моментвірус локалізований. Проводяться технічні роботищодо його знищення та оновлення коштів антивірусного захисту», – каже Ірина Волк, офіційний представник МВС.

Також "Інтерфакс" пише, що фахівці "Лабораторії Касперського" зафіксували вже близько 45 000 атак Wana Decrypt0r, які припали на 74 країни по всьому світу, і найбільше зазнала зараження Росія.

По всьому світу прокотилася хвиля нового вірусу-шифрувальника WannaCry (інші назви Wana Decrypt0r, Wana Decryptor, WanaCrypt0r), який зашифровує документи на комп'ютері і вимагає 300-600 USD за їхнє декодування. Як дізнатися, чи заражено комп'ютер? Що потрібно зробити, щоб не стати жертвою? І що зробити, щоб вилікуватись?

Чи заражений комп'ютер вірусом-шифрувальником Wana Decryptor?

Після встановлення оновлень, комп'ютер треба буде перевантажити – тепер шифрувальник вірус до вас не проникне.

Як вилікується від вірусу-шифрувальника Wana Decrypt0r?

Коли антивірусна утилітавиявить вірус, вона або видалить його відразу, або запитає у вас: лікувати чи ні? Відповідь – лікувати.

Як відновити зашифровані файли Wana Decryptor?

Нічого втішного зараз повідомити ми не можемо. Поки інструмента розшифровування файлів не створили. Залишається лише почекати, коли дешифрувальник буде розроблено.

За даними Брайана Кребса (Brian Krebs), експерта з комп'ютерної безпеки, наразі злочинці отримали лише 26'000 USD, тобто лише близько 58 осіб погодилося заплатити викуп здирникам. Чи відновили вони свої документи, ніхто не знає.

Новий вірус-шифрувальник 2017 Wanna Cry продовжує свою пригнічуючу ходу по Мережі, заражаючи комп'ютери та шифруючи важливі дані. Як захиститися від шифрувальника, захистити Windows від здирника – чи випущені латки, патчі, щоб розшифрувати та вилікувати файли?

Новий вірус-шифрувальник 2017 Wanna Cry продовжує заражати корпоративні та приватні ПК. Збитки від вірусної атаки налічують 1 млрд доларів. За 2 тижні вірус-шифрувальник заразив щонайменше 300 тисяч комп'ютерів, незважаючи на попередження та заходи безпеки.

Вірус-шифрувальник 2017, що це – як правило, можна «підчепити», здавалося б, на найнешкідливіших сайтах, наприклад, банківських серверах з доступом користувача. Потрапивши на жорсткий диск жертви, шифрувальник «осідає» у системній папці System32. Звідти програма відразу відключає антивірус і потрапляє до «Автозапуску». Після кожного перезавантаження програма-шифрувальник запускається до реєстру, починаючи свою чорну справу. Шифрувальник починає завантажувати собі подібні копії програм типу Ransom та Trojan. Також нерідко відбувається самореплікація шифрувальника. Процес цей може бути миттєвим, а може відбуватися тижнями – доти, доки жертва помітить недобре.

Шифрувальник часто маскується під звичайні картинки, текстові файли, але сутність завжди одна - це виконуваний файл з розширенням .exe, .drv, .xvd; іноді – бібліотеки.dll. Найчастіше файл несе цілком невинне ім'я, наприклад документ. doc», або « картинка.jpg», де розширення прописано вручну, а дійсний тип файлу прихований.

Після завершення шифрування користувач бачить замість знайомих файлів набір «рандомних» символів у назві та всередині, а розширення змінюється на досі невідоме – .NO_MORE_RANSOM, .xdata та інші.

Вірус-шифрувальник 2017 Wanna Cry – як захиститись. Хотілося б відразу відзначити, що Wanna Cry – скоріше збірний термін всіх вірусів шифрувальників і здирників, оскільки останнім часом заражав комп'ютери найчастіше. Отже, мова піде про захист від шифрувальників Ransom Ware, яких безліч: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Як захистити Windows від шифрувальника. Як вже публікувалося раніше, шифрувальник типу Wanna Cry проникають у систему, використовуючи вже, втім, «залатану» вразливість – EternalBlue через протокол SMB портів.

Захист Windowsвід шифрувальника 2017 – основні правила:

оновлення Windows, своєчасний перехід на ліцензійну ОС (примітка: версія XP не оновлюється)

оновлення антивірусних баз та файрволлів на вимогу

гранична уважність при завантаженні будь-яких файлів (милі «котики» можуть обернутися втратою всіх даних)

резервне копіювання важливої інформаціїна змінний носій.

Вірус-шифрувальник 2017: як вилікувати та розшифрувати файли.

Сподіваючись на антивірусне програмне забезпечення, можна забути про дешифратора на деякий час. У лабораторіях Касперського, Dr. Web, Avast! та інших антивірусів поки не знайдено рішення щодо лікування заражених файлів. На даний момент є можливість видалити вірус за допомогою антивірусу, але алгоритмів повернути всі «на круги своя» поки що немає.

Деякі намагаються застосувати дешифратори типу утиліти RectorDecryptor, але це допоможе: алгоритм для дешифрування нових вірусів поки що не складено. Також абсолютно невідомо, як поведеться вірус, якщо він не видалений, після застосування таких програм. Часто це може обернутися стиранням всіх файлів – для науки тим, хто не хоче платити зловмисникам, авторам вірусу.

На даний момент самим ефективним способомповернути втрачені дані – це звернення до тих. підтримку постачальника антивірусної програмиВи використовуєте. Для цього слід надіслати лист, або скористатися формою для зворотнього зв'язкуна сайті виробника. У вкладення обов'язково додати зашифрований файл і, якщо така є копія оригіналу. Це допоможе програмістам у складанні алгоритму. На жаль, для багатьох вірусна атака стає повною несподіванкою, і копій немає, що в рази ускладнює ситуацію.

Кардіальні методи лікування Windows від шифрувальника. На жаль, іноді доводиться вдаватися до повному форматуваннювінчестера, що тягне у себе повну зміну ОС. Багатьом спаде на думку відновлення системи, але це не вихід – навіть є «відкат» дозволить позбутися вірусу, то файли все одно залишаться зашированими.