Linux fayllariga kirish auditi.

topshirish

Golovna

Axborotni himoya qilish Internetda ishlaydigan har qanday biznes uchun ustuvor vazifadir.

Virusli infektsiyalar va xorijiy hujumlar, shuningdek, ma'lumotlarga ruxsatsiz kirish katta moliyaviy va obro'ga olib keladi.

Shuning uchun, server platformasini tanlashda biznes egalari har doim resurslarni o'g'irlash darajasiga duch kelishadi. Va xavfsizlik tizimining qanchalik yaxshi ishlashini va u bilan hech qanday muammo yo'qligini tekshirish uchun kamida oyiga bir marta server xavfsizligi auditini o'tkazish tavsiya etiladi. Server xavfsizligi auditidan oldin nimani kiritish kerak

Xavfsizlikka tahdid serverning o'zini noto'g'ri o'rnatish yoki eskirgan xavfsizlik dasturi kabi ahamiyatsiz ko'rinadigan omil tufayli yuzaga kelishi mumkin.

Audit himoyaning zaif nuqtalarini aniqlashga va ma'lumotlarning ifloslanishi yoki o'g'irlanishi sodir bo'lishidan oldin ularni o'z vaqtida bartaraf etishga yordam beradi.

Server ma'muri o'rnatilgan dasturiy ta'minotni, uning turini tekshiradi

qolgan yangilanishlar

, serverning xavfsizlik sozlamalarini baholaydi va shu kabi har qanday murosalarni amalga oshiradi, shuningdek, sun'iy yo'ldoshlar uchun ushbu va boshqa manbalarga kirish huquqlari sozlamalarining izchilligini tahlil qiladi.

Virtual ko'rinadigan serverni qanday tekshirish mumkin

Windows va Linux platformalaridagi serverlarning xavfsizligi mutaxassis tomonidan tekshirilishi mumkin, buning uchun dasturlash bo'yicha maxsus bilim talab etiladi. Xavfsizlikni tekshirishni bir necha bosqichlarga bo'lish mumkin: Jismoniy kirish

Natijada, siz ko'rgan server uchinchi tomon standart tarmog'ining serveriga jismoniy kirish huquqiga ega, bu ma'lumotlar markazini himoya qiladi.

Ale koristuvach qo'shimcha ravishda BIOS-ga kirish uchun parol o'rnatishi mumkin.

O'rta ekran

PZ va portlarni uzluksiz boshqarish uchun to'g'ri sozlash va mahkamlash kerak

Windows xavfsizlik devori . Linux uchun siz kirishni boshqarish uchun SELinux dan foydalanishingiz mumkin.

Shuningdek, biz Cisco ASA yoki Fortinet FortiGate 60D apparat xavfsizlik devorini ijaraga olamiz.

Muhim infratuzilma segmentlari uchun jurnalni qisqartiring va ularni muntazam tekshirib turing.

Merezheva xavfsizligi

Tugun segmentatsiyasi va kanal xavfsizligi uchun VPN va VLAN dan foydalanish tavsiya etiladi.

Shuningdek, trekni o'zgartiring standart sozlash va chegara nazorati xizmatlari portlarini qayta yo'naltirish.

Trafikni shifrlash uchun siz IPsec-dan foydalanishingiz mumkin.

Ochiq portlarni ko'rish uchun Netstat yordam dasturidan foydalaning.

Kirish nazorati

Mijozlarning muhim fayllarga kirish huquqlarini cheklang, bo'sh parol bilan mijozlarga mehmon kirishini yoqing.

Serverda vikorist bo'lmagan rollar va dasturlarni qurbon qiling. Zaxira nusxasi Fayllaringizni xavfsiz va ishonchli tarzda zaxiralash xizmatini tezlashtiring.

Saqlamang

zaxira nusxalari

shifrlanmagan.

Agar siz serverni ijaraga olsangiz, zaxira nusxalari uchun joyni tanlashingiz mumkin. Ma'lumotlar bazalariga kirish Turli SQL serverlarida kuzatuv ma'lumotlarini saqlash juda muhim. Minimal o'zgartirishlar bilan foydalanuvchi nomi yoki oldindan tuzilgan oq ro'yxat IP manzili yordamida ishga tushirishni sozlashingiz kerak. Antivirus himoyasi Robot server uchun Windows o'rnatish

avtomatik ravishda yangilanadigan antivirus dasturi kompyuter foydalanuvchilari tomonidan foydalanish uchun tavsiya etiladi

hemoroid bilan . uchun

Linux o'rnatish

Server xavfsizligini muntazam monitoring qilish va ruxsatsiz kirishni nazorat qilish uchun antivirus kerak emas.

Tiger yordam dasturidan kim uchun foydalanishingiz mumkin.

Fayllarni uzatish uchun scp, ssh, rsync yoki sftp dan foydalaning.

Shuningdek, siz shhfs kabi vositalar yordamida uzoq fayl tizimini uy katalogingizga o'rnatishingiz mumkin.

GnuPG maxsus maxsus kalit yordamida ma'lumotlaringizni shifrlash va imzolash imkonini beradi.

Shuningdek, kalitlarni boshqarish va shaxsiy kalitlarga kirish funktsiyalari mavjud.

Fugu - bu SFTP protokolidan foydalangan holda grafik fayllarni uzatish vositasi.

SFTP FTP ga juda o'xshaydi, lekin butun seans shifrlangan.

Bu shuni anglatadiki, kundalik parollar va buyruqlar ommaviy ravishda uzatilmaydi.

Bundan tashqari, bunday transferlar uchinchi shaxslar uchun kamroq xalaqit beradi.

Siz SSH/TLS va SSH File Transfer Protocol (SFTP) orqali FTS-ni qo'llab-quvvatlaydigan o'zaro platformali FTP mijozi FileZilla-dan ham foydalanishingiz mumkin.

OpenVPN bu SSH shifrlashni qo'llab-quvvatlaydigan samarali va engil VPN mijozidir.

2. FTP, Telnet, Rlogin va RSHni suiiste'mol qilmaslikka harakat qiling

Ko'pgina hollarda foydalanuvchi nomlari, FTP, Telnet, RSH buyruqlari uchun parollar ushbu kanallardan qo'shimcha paket analizatoriga o'tkazilishi mumkin.

Eng katta muammo OpenSSH, SFTP yoki SFTP wiki bilan bog'liq bo'lib, u SSL yoki TLS-ni asl FTP-ga qo'shadi.

NIS, RSH va boshqa eski xizmatlarni o'chirish uchun quyidagi buyruqni bajaring:

yum erase inetd xinetd ypserv tftp-server telnet-server rsh-serve

3. Dasturiy ta'minot miqdorini o'zgartiring

Sizga haqiqatan ham o'rnatilgan barcha veb-xizmatlar kerakmi? Dasturlaringiz bilan bog'liq muammolarni oldini olish uchun keraksiz xavfsizlik dasturlarini o'rnatmang. O'rnatilgan dasturlarni ko'rish va keraksizlarini olib tashlash uchun paket menejeri Vickory: yum roʻyxati oʻrnatilgan$yum roʻyxati paketi

$yum paketini olib tashlang

Xavfsizlik yamoqlarini saqlash Linux serveringiz xavfsizligini ta'minlashning juda muhim qismidir.

Operatsion tizim tizimni yangilab turish va yangi versiyalarga yangilab turish uchun barcha vositalarni taqdim etadi.

Barcha yangi xavfsizlik choralari imkon qadar tezroq to'xtab qoladi.

Bu erda siz paket menejeringizni ham tekshirishingiz kerak. Masalan: Yoki Debian asosidagi tizimlar uchun:

sudo apt yangilash && sudo apt yangilash

Yangi xavfsizlik yangilanishlari mavjud bo'lganda sizga elektron pochta xabarnomalarini yuborish uchun Red Hat yoki Fedora-ni sozlashingiz mumkin. Siz ham sozlashingiz mumkin avtomatik yangilanishlar cron orqali yoki tizimni yangilash zarurligi haqida sizni xabardor qilish uchun Debian aptcron-dan foydalanishingiz mumkin. 6. Linuxda xavfsizlik kengaytmalarini Vikorize qiling Linux operatsion tizimi ma'lumotlaringizni himoya qilish uchun ishlatilishi mumkin bo'lgan turli xil xavfsizlik yamoqlari bilan birga keladi. noto'g'ri konfiguratsiya

yoki boshqa Chegirma dasturlari.

Ale siz ham shunday vikorist qilishingiz mumkin

qo'shimcha tizimlar

SELinux yoki AppArrmor kabi dasturlar uchun kirishni boshqarish.

SELinux Linux yadrosi uchun turli xil xavfsizlik siyosatlarini amalga oshiradi.

Bu erda qo'shimcha rollar yordamida istalgan tizim resurslariga kirishni boshqarishingiz mumkin.

Boshqa resursga dasturga kirish taqiqlanmaguncha, uning ishlashi va super foydalanuvchi huquqlarini berish imkonini beruvchi rol muhim emas.

SELinux Linux tizimining xavfsizligini sezilarli darajada oshiradi, chunki bu erda root muhim ahamiyatga ega

(koristuvach): (parol): (Ostannya_zmina):(maksimal_kun): (minimal_kun): (Oldindan):(o'chirish):(ilovaning_tartibi):

- Minimal kunlar- Parolni o'zgartirish orasidagi minimal interval, foydalanuvchilar parollarini iloji boricha tez-tez o'zgartirishi mumkin.

- Maksimal kunlar- Parol necha kunga qo'shiladi, muddat tugagandan so'ng parolni o'zgartirish istagi paydo bo'ladi.

- Oldindan- ba'zi mijozlar parolini o'zgartirishi kerak bo'lganidan keyin bir necha kun o'tadi.

- Qo'shimcha_chiziq- 1970-yil boshidan necha kun, hisob qachon uziladi.

chage -M 60 -m 7 -W 7 name_koristuvach

Bundan tashqari, foydalanuvchilarning eski parollarni buzishiga yo'l qo'ymaslik kerak, aks holda ularni o'zgartirishga bo'lgan barcha urinishlar nolga kamayadi.

9. Oxirgi kirish urinishlaridan keyin bulutli hisoblarni bloklash

Linux operatsion tizimida tizimga kirishga urinishlar sodir bo'lganligini ko'rish uchun faillog buyrug'idan foydalanishingiz mumkin.

Shuningdek, siz yaqin-atrofdagi kirish testlari uchun chegara o'rnatishingiz mumkin.

Oxirgi login xatoliklari haqidagi barcha ma'lumotlar /var/log/faillog faylida saqlanadi.

Hayratda qolish uchun quyidagilarni yozing:

Va qo'shiq bulutini yozish uchun kirish uchun sinov chegarasini o'rnatish uchun vikory-dan foydalaning:

faillog -r -u koristuvach

Bundan tashqari, passwd buyrug'i yordamida hisobni qo'lda bloklashingiz yoki blokdan chiqarishingiz mumkin.

Iltimos, uni va wikini bloklang:

passwd -l koristuvach

Va blokdan chiqarish uchun:

passwd -u koristuvach

Tizimdagi bo'sh parollar bilan bulutli yozuvlarni tekshirish ham muhimdir.

Viskonit kim uchun:

awk -F: "($2 == "") (chop etish)" /etc/shadow

Shuni ham yodda tutingki, guruh yoki ID 0 bo'lgan koristuvachlar yo'q. Bunday koristuvach faqat bitta va ildiz bilan bir xilda aybdor.

Quyidagi buyruq yordamida tekshirishingiz mumkin:

awk -F: "($3 == "0") (chop etish)" /etc/passwd

Linux server xavfsizligi jismoniy xavfsizlikka qarshi o'ch olishda aybdor.

Server konsoliga jismoniy kirishni cheklash uchun siz javobgarsiz.

BIOS-ni DVD, CD, USB kabi tashqi muhitning shovqinlarini qo'llab-quvvatlamasligi uchun sozlang.

Shuningdek, BIOS-da parol o'rnating va uning sozlamalarini himoya qilish uchun GRUB-dan foydalaning.

12. Keraksiz xizmatlarni o'chirib qo'ying

Muammoga duch kelmaslik uchun barcha xizmatlarni va jinlarni o'chiring.

Bundan tashqari, avtosalondagi barcha xizmatlarni tekshirishni unutmang.

Siz Red Hat tizimlaridagi barcha faol xizmatlar ro'yxatini buyruq bilan ko'rishingiz mumkin:

chkconfig --list |

grep "3:on"

Xizmatni faollashtirish uchun ro'yxatdan o'ting:

xizmat ko'rsatishni to'xtatish

$chkconfig xizmati oʻchirilgan

Barcha yashirin port dasturlarini toping:

Qo'shimcha nmap skaneridan ham foydalanishingiz mumkin: nmap -sT -O localhost Vikorist iptables tashqaridan kirish imkoni bo'lmagan barcha portlarni yopish uchun. Yoki yuqorida aytib o'tilganidek, keraksiz xizmatlarni to'xtating. 13. X serverini o'chiring

Server kompyuteridagi X serveri mutlaqo keraksiz.

Belgilangan Apache yoki Email serverida grafik ishlov berishni ishga tushirishingiz shart emas.

Xavfsizlik va samaradorlikni oshirish uchun ushbu xavfsizlik dasturini ko'ring.

14. Iptables-ni sozlash

iptables - bu yadroga o'rnatilgan Netfilter xavfsizlik devorini sozlash uchun Koristuvach maydoni uchun dastur.

Bu sizga barcha trafikni filtrlash imkonini beradi va faqat kichik miqdordagi trafikka ruxsat beradi.

Shuningdek, TCPWrappers - Internetga kirishni filtrlash uchun ACL tizimini tekshiring.

Siz barcha turdagi DOS hujumlaridan qochishingiz mumkin

Iltimos, iptablesga yordam bering

.

Linuxda Merezheva xavfsizligi yanada yaxshi

muhim moment

himoya xavfsizlik tizimi.

15. Yadroni o'zgartiring

/etc/sysctl.conf fayli tizim ishga tushirilganda o'rnatilgan va o'rnatilgan yadro sozlamalarini saqlaydi.

Bufer to'lib ketishidan himoya qilish execshieldni yoqish: kernel.exec-shield=1 kernel.randomize_va_space=1

- IP himoyasini yoqing:

- net.ipv4.conf.all.rp_filter=1

Viknuti qayta yo'naltiruvchi IP manzili:

- net.ipv4.conf.all.accept_source_route=0- ushbu bo'limda saqlangan hech qanday dastur yoki fayllarni saqlamang, faqat skriptlarga ruxsat beriladi

- tugun- ushbu bo'limda ramziy yoki maxsus qurilmalarga ruxsat bermang.

- nosuid- dastur bo'limiga SUID/SGID kirishiga ruxsat bermang.

17. Disk maydonini vikorize qiling

Qo'llab-quvvatlovchilar uchun mavjud disk maydonini ajrating.

/etc/fstab disk kvotasini olib tashlash uchun disk kvotasi ma'lumotlar bazasini yaratish uchun fayl tizimlarini qayta o'rnating.

Bu Linuxda xavfsizlikni yaxshilaydi.

18. IPv6 ni yoqing

Yangi avlod IPv6 Internet protokoli tez orada allaqachon ishlab chiqilayotgan IPv4 o'rnini egallaydi. Biroq, IPv6-ga asoslangan tarmoqlar xavfsizligini tekshirish imkonini beruvchi vositalar mavjud emas. Ko'pgina Linux distributivlari sizga IPv6 protokolidan sahna ortida foydalanish imkonini beradi.

Xakerlar kiruvchi trafikka kirishi mumkin va ma'murlar uni to'xtata olmaydi.

Shuning uchun, agar sizga ushbu xizmat kerak bo'lmasa, uni yoqing.

19. SUID va SGID tahlil qilinmasligi uchun ikkilik fayllarni o'chiring.

SUID yoki SGID bayroqlarini kiritish uchun ulangan barcha fayllar potentsial xavfli hisoblanadi.

Ushbu belgi dastur super-muxbir huquqlariga bo'ysunmasligini anglatadi.

Va bu shuni anglatadiki, agar dasturda xatolik bo'lsa, u mahalliy

uzoqda koristuvach

Shuningdek, ushbu faylni vikoristat qilishingiz mumkin.

Quyidagi buyruq yordamida barcha bunday fayllarni toping:

find/-perm +4000

O'rnatilgan SGID ensign-dan fayllarni toping:

find/-perm +2000

Yoki biz hamma narsani bitta buyruqda birlashtiramiz:

topish / \(-perm -4000 -o -perm -2000 \) -chop etish

$ find / -path -prune -o -turi f -perm +6000 -ls Boshqa fayl qancha kerakligini tushunish uchun har bir faylni o'qib chiqishingiz kerak bo'ladi. bu Unix.

Siz serverlar o'rtasida autentifikatsiya ma'lumotlarini sinxronlashtirishingiz mumkin.

Agar siz NIS xizmatini yoqtirmasangiz, Open DAP ni ko'rganingiz ma'qul.

Bunday tizimning eng mashhur ilovalaridan biri bu Kerberos.

Bu hech bo'lmaganda paketlarni o'tkazish va o'zgartirish mumkin bo'lgan shaxsiy kalit yordamida mijozlarning autentifikatsiyasini amalga oshirish imkonini beradi.

Kerberos ma'lumotlarni shifrlash uchun simmetrik kalitdan foydalanadi va kalitlarni boshqarish markazi sifatida ishlaydi.

- Siz masofaviy kirish, masofadan nusxa ko'chirish, tizimlar o'rtasida fayllarni himoyalangan nusxalashni va boshqa vazifalarni yuqori darajadagi xavfsizlik bilan boshqarishingiz mumkin.

- 22. Hisoblash va audit

- Yaqin-atrofdagi barcha kirish va yomon testlarni to'plash va saqlash uchun ro'yxatga olish va auditni o'rnating.

- Barcha jurnallar yoki ularning aksariyati /var/log/ jildida joylashgan.

- Qo'shiqlar nimani ifodalashi haqidagi hisobot boshqa statistik ma'lumotlarda muhokama qilindi.

- Logwatch yoki logcheck kabi yordamchi dasturlarga qo'shimcha ravishda jurnallardan foydalanishingiz mumkin.

- Xushbo'y hidni jurnallardan o'qish juda oson.

- Siz butun faylni emas, balki faqat bosishingiz kerak bo'lgan bo'limlarni ko'rishingiz, shuningdek elektron pochta manzilingizga bildirishnomalarni yuborishingiz mumkin.

Qo'shimcha audit xizmatlari uchun tizimingizni kuzatib boring.

Dastur audit maqsadida hamma narsani diskka yozadi, bu sizni qutqaradi.

Barcha audit sozlamalari tizim ishga tushganda /etc/audit.rules faylida saqlanadi, xizmat ushbu fayldagi barcha qoidalarni o'qiydi.

Siz uni ochishingiz va kerak bo'lganda hamma narsani sozlashingiz yoki quyidagi yordam dasturidan tezda foydalanishingiz mumkin - auditctl.

Siz quyidagi nuqtalarni sozlashingiz mumkin:

Tizimni ishga tushirish va yo'q qilishga yaqinlashish

Snort - bu kirish testlarini aniqlash uchun xavfsizlik dasturi.

Siz real vaqtda paketlarni tahlil qilish va jurnalga kiritish hamda tarmoq trafigini tahlil qilish imkoniyatiga ega bo'lasiz.

25. Fayl va kataloglaringizni o'chirib tashlang Linux mavjud Haqiqiy mushuklar Fayllarga ruxsatsiz kirishdan himoya qilish Biroq, agar tajovuzkor kompyuterga jismoniy kirish imkoniga ega bo'lsa va Windows oddiygina ulanishi mumkin bo'lsa, Linux va fayl tizimini o'rnatishga ruxsat berish hech narsani anglatmaydi. qattiq disk

- ma'lumotlaringizni zaxiralash uchun kompyuterni boshqa tizimga o'tkazing.

- Qo'shimcha shifrlash yordamida fayllaringizni osongina o'g'irlashingiz mumkin:

- Faylni parol bilan shifrlash va shifrini ochish uchun GPG wiki-dan foydalaning

- Bundan tashqari, OpenSSL yordamida fayllarni o'g'irlashingiz mumkin

Kataloglarni shifrlash ecryptfs dan foydalanadi

TrueCrypt Windows va Linuxda disklarni shifrlash uchun ajoyib vositadir

Visnovki

Endi sizning kompyuteringizdagi Linux OS xavfsizligi sezilarli darajada yaxshilanadi.

Parollar va parollarni o'rnatishni unutmang.

Izohlarda tizim xavfsizligi uchun sevimli vositangizni yozing.

IT infratuzilmasi xavfsizligi har qanday biznes uchun katta ahamiyatga ega. Yaxshi tashkil etilgan filiallar tarmog'iga ega kompaniyalar guruhi yoki 1-2 sotuvchiga ega onlayn-do'kon bo'lsin. Asosiy maqsadi veb-saytlarni xosting bilan ta'minlash bo'lgan server uchun ma'lumotlaringiz xavfsizligini ta'minlash muhimdir.

Kompaniyamiz server xavfsizligi auditi xizmatlarini taklif etadi.

Ushbu xizmatga quyidagilar kiradi:

— Maxfiy axborotni himoya qilish maqsadida tizimning asosiy fayl va papkalariga kirish huquqlarini tahlil qilish.

Qoida tariqasida, ushbu element asosiy tizim papkalarini, server boshqaruv paneli fayllarini, zaxira nusxalari bo'lgan kataloglarni, mijoz papkalariga bo'lgan huquqlarni ko'rib chiqishni talab qiladi;

— Buzilishda gumon qilinayotgan va jinoyatchilar tomonidan foyda keltirmaydigan faoliyatni amalga oshirish uchun foydalanishi mumkin bo'lgan serverda bizning soxtakorlarimiz o'z ma'lumotlarini uzoq dasturlarini tozalash va takroriy vaziyatlardan qochish uchun kerakli yozuvlarni kiritadilar; O'z vaqtida aniqlash uchun har oyda bir marta server xavfsizligi auditini o'tkazing. mumkin bo'lgan muammolar

, yovuz niyatli jinoyatchilarning serverga kirib borishi bilan bog'liq.

Agar siz VPS-da yoki veb-saytda uchinchi tomon faoliyatining odatiy belgilarini sezmasangiz, serverni yovuzlikdan himoya qilish uchun keyingi tekshiruvlar va sozlashlarni bajaring.

Qo'llaniladigan darajada sozlash

Agar CMS serverda o'rnatilgan bo'lsa, boshqa barcha yangilanishlar o'rnatilganligiga ishonch hosil qiling.

Joomla

Saytning ildiz katalogida siz CMS versiyasi haqida ma'lumotni topishingiz mumkin bo'lgan changelog.txt faylini topishingiz mumkin.

U eskirganligi sababli, bu yangi Joomla.

Wordpress

CMS versiyasi haqida ma'lumot olish uchun wp-includes/version.php faylini qidiring.

U eskirganligi sababli, Wordpress-ni yangilash vaqti keldi.

DLE

Engine/data/config.php faylini qidiring, version_id qatorini toping va versiya eskirgan emasligini tekshiring.

Shuningdek, dvigatel/ajax/updates.php va upgrade/index.php ($dle_version parametri) fayllarini qayta ko'rib chiqing.

1C-Bitrix

/bitrix/modules/main/classes/general/version.php faylini qidiring, u erda CMS versiyasi haqida ma'lumot topishingiz mumkin.

Shuningdek, /bitrix/admin/update_system.php faylini tekshiring.

Agar versiya eskirgan bo'lsa, 1C-Bitrix-ni yangilang. Drupal.

Saytning ildiz katalogida siz CMS versiyasi haqida ma'lumotni topishingiz mumkin bo'lgan changelog.txt faylini topishingiz mumkin.

U eskirganligi sababli, Drupalni yangilash vaqti keldi. /modules/system/system.info faylida yadro versiyasini o'zgartiring. CMS versiyasini brauzer paneli orqali ham bilib olishingiz mumkin.

Qayta tekshirishni tekshiring

veb-server

Apache

Secure.conf bu borada hech qanday hisobga olish ma'lumotlariga ega bo'lishi shart emas.

Buyruq yordamida MRM sozlamalarini o'zgartiring

Apachectl-V

Kattaroq xavfsizlik uchun mpm_itk dan foydalaning, chunki mpm_prefork kerak emas.

Agar siz MRM-ni o'zgartirmoqchi bo'lsangiz, avval konfiguratsiya fayllarining zaxira nusxalarini yaratgandan so'ng, o'rnatishni yana davom ettiring.

Qayta o'rnatganingizdan so'ng, Vlasnik veb-saytini va barcha kataloglaringizni tekshiring.

Nginx

Veb-server konfiguratsiya faylini (nginx.conf) oching, http bo'limiga o'ting va unda bir xil IP manzillardan ulanishlar sonini cheklaydigan qanday ko'rsatmalar mavjudligini tekshiring:

Limit_zone chegaralari $binary_remote_addr 5m;

limit_conn chegaralari 10;

yoki (boshqa versiyalar uchun) limit_conn_zone $binary_remote_addr zona=addr:10m;

limit_conn manzili 10;

Agar bunday ko'rsatmalar bo'lmasa, faylni qo'shing va saqlang.

Keraksiz trafikni blokirovka qilish uchun foydalanuvchi agentlarining (User Agents) faoliyatini bloklang.

Nginx konfiguratsiya faylining http bo'limiga direktiv qo'shing

Agar ($http_user_agent ~* LWP::Simple|BBBike|wget|msnbot) (qaytish 403;)

Nginx konfiguratsiya faylining http bo'limiga direktiv qo'shish orqali yo'naltiruvchi spamni bloklang If($http_referer ~*(go'daklar|forsale|qiz|zargarlik|sevgi|nudit|organik|poker|porno|seks|o'smir))(403 qaytish;) ISP menejeri ISPmanager hisob panelida bunday o'zgarishlarni tanlang. IP-manzil bo'yicha server paneli mavjudligini tekshiring.

Sozlang

zaxira nusxasi

ma'lumotlar, chunki ular kiritilmagan.

Sizga vikorist bo'lishingizni tavsiya qilamiz

tashqi disk

zaxiralash uchun, arxivdan ma'lumotlarni yo'qotishni o'chirish uchun.

PHP

Php.ini konfiguratsiya faylini oching va quyidagi ko'rsatmalarni qo'shing.

Ruxsat berish-rekursiya (127.0.0.1; 82.146.32.0/19; 78.24.216.0/21; 92.63.96.0/20; 62.109.0.0/19; 188.120.224.0/182.0/19; 1;

Veb-sayt katalogini tekshirish

Saytning asosiy katalogi va uning barcha pastki kataloglari kimga tegishli ekanligini tekshiring.

ISPmanager asboblar panelida "Tizim" -> "Fayl menejeri" bo'limiga o'ting va sayt katalogini oching.

Saytda "Vlasnik" va "Group" nimani anglatishini tekshiring.

Ushbu atributlarni o'zgartirish uchun asboblar panelidagi "Atributlar" tugmasini bosing. Sayt uchun qabul qilinadigan foydalanuvchi nomlari apache, www, www-data, chunki siz mpm_prefork dan foydalanasiz. Yaxshiroq xavfsizlik uchun mpm_itk dan foydalanishni tavsiya etamiz.

Qanday qilib sayt papkalarni tuman

sahna ortidagi kirish

(masalan, yuklash, tmp), keyin ular uchun maqbul nom Vlasnik 777. Buyruqni kiritish orqali kerakli kataloglarda qanday sozlamalar kerakligini qayta sozlang.

./ -perm 0777 ni toping

Siz barcha papkalar va fayllarni, shu jumladan 777 ni topasiz.

Operatsion tizim darajasida sozlash

rkhunter

Potentsial server muammolarini aniqlash uchun rkhunter yordam dasturini tekshiring.

Yordamchi dasturni o'rnatish uchun quyidagi buyruqdan foydalaning:

Yum install rkhunter - CentOS OS apt-get install rkhunter - Debian/Ubuntu OS barcha o'rnatishni toza qiladi -C /usr/ports/security/rkhunter yoki pkg rkhunterni o'rnating - FreeBSD OS

Ushbu yordamchi dasturning ma'lumotlar bazasini yangilash uchun buyruqlardan foydalaning

Rkhunter --yangilash

Rkhunter --propupd

Buyruq yordamida tizimni tekshiring

Rkhunter -c --cs2

Tekshiruv jarayonida davom etish uchun Enter tugmasini bir necha marta bosishingiz kerak bo'ladi.

Tugallangach, tekshirish natijasi haqida ma'lumot paydo bo'ladi.

Tekshiruv natijalari /var/log/rkhunter/rkhunter.log log fayliga joylashtirilgan, iltimos buni oldindan ko'rib chiqing.

sysctl

Tizim yadrosi parametrlarini o'zgartirish uchun Vikorist sysctl yordam dasturi.

/etc/sysctl.conf yordamchi dastur konfiguratsiya faylini oching va quyidagi qatorlarni kiriting.

Kiruvchi trafikni yo'naltirish imkoniyatini yoqing, shunda tajovuzkor IP manzilini almashtirish uchun ushbu imkoniyatdan foydalanishi mumkin:

Net.ipv4.conf.all.accept_source_route = 0

Smurf hujumlarining oldini olish uchun keng polosali ICMP so'rovlarini yoqing:

Net.ipv4.icmp_echo_ignore_broadcasts = 1

O'zgartirishlar haqida noto'g'ri bildirishnomalar haqida jurnalni oching:

Net.ipv4.icmp_ignore_bogus_error_responses = 1

Net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.default.accept_redirects = 0

Agar siz VPN serverida yoki boshqa biror narsada vikorist bo'lmasangiz maxsus qo'shimchalar, uzatishni yoqish:

Net.ipv4.conf.all.forwarding = 0

SYN toshqinidan himoyani yashirish - SYN cookie wiki:

Net.ipv4.tcp_syncookies = 1

SYN-ACK paketlarini uzatish uchun testlar sonini belgilang:

Net.ipv4.tcp_synack_retries = 3

Ulanish uzoq vaqt davomida tekshirilmaganligi sababli (2 yildan keyin) qaysi server orqali tekshirilishi soatini belgilang:

Net.ipv4.tcp_keepalive_time=1800

Pastki qism uzilishidan oldin tekshirish uchun ulanishlar sonini belgilang:

Net.ipv4.tcp_keepalive_probes=3

FIN-WAIT-2 sozlamasida rozetkani qayta ishga tushirish soatini o'rnating:

net.ipv4.tcp_fin_timeout=30

fstab

Disklar, bo'limlar va saqlash qurilmalari haqidagi ma'lumotlarni o'z ichiga olgan fstab konfiguratsiya faylini (/etc/fstab) tekshiring, ular tizimda qanday o'rnatilganligini ko'rsatadi.

Vi /etc/fstab

Iltimos, ildiz bo'lmagan parametrlar nodev parametrini baham ko'rishini unutmang.

Agar /tmp bo'lim yonida o'rnatilgan bo'lsa, ushbu bo'lim uchun nodev, noexec, nosuid qo'shing.

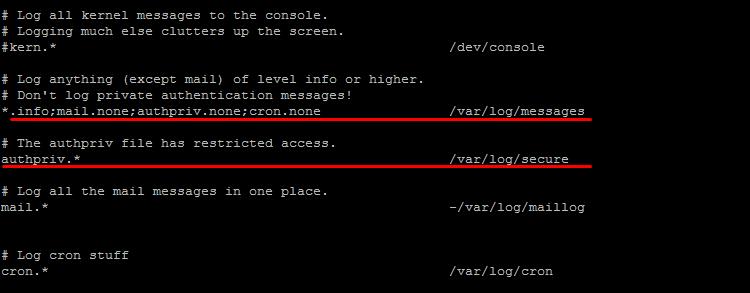

rsyslog

Faylni /etc/rsyslog.conf ga o'zgartiring.

Vi /etc/rsyslog.conf

Aybdor onaning qiyofasi kabi olg'ayib borayotgan qatorlarga hurmatni tiklash uchun:

Bundan tashqari, fayl bo'sh emasligiga ishonch hosil qiling.

Ro'yxatga olish to'g'ri amalga oshiriladi.

sudo

Sudo (yoki su) yordam dasturi to'g'ri sozlanganligiga ishonch hosil qiling, bu foydalanuvchilarga super ildiz huquqlariga ega buyruqlar va dasturlarni ishga tushirish imkonini beradi.

Ushbu yordamchi dasturning konfiguratsiyasini /etc/sudoers yoki /usr/local/etc/sudoers konfiguratsiya faylida topish mumkin.

Tahrirlash uchun uni oching

Vi /etc/sudoers

Ildiz foydalanuvchiga har qanday buyruqlarni bajarishga imkon beruvchi bir qator ko'rsatmalarni toping.

Barcha foydalanuvchilarga buyruqlarni root sifatida ishlatish huquqini berish uchun quyidagi qatorni qo'shing:

ALL ALL=/bin/su yoki ALL ALL=/usr/bin/su

Foydalanuvchiga har qanday buyruqni root sifatida ishlatish huquqini berish uchun quyidagi qatorni qo'shing:

%users ALL=/sbin/mount - foydalanuvchilar guruhidan faqat sudo bilan mount buyrug'i bilan foydalanish mumkin foydalanuvchi ALL=/sbin/mount - foydalanuvchi guruhidan sudo bilan faqat mount buyrug'i bilan foydalanish mumkin

Merejniy Rivne bo'ylab sozlash

Passiv FTP rejimi uchun port diapazonini o'rnating.

Buni amalga oshirish uchun quyidagi qatorlarni tahrirlash va qo'shish uchun FTP serveringizning konfiguratsiya faylini oching:

vsftpd.conf uchun:

Pasv_min_port = 1028 pasv_max_port = 1048

proftpd.conf uchun:

Passiv portlar 1028 1048

Buni amalga oshirish uchun quyidagi qatorlarni tahrirlash va qo'shish uchun FTP serveringizning konfiguratsiya faylini oching:

Agar zarurat bo'lmasa, FTP protokolini suiiste'mol qilmang, uning o'rniga SFTP dan foydalaning.

Pasv_min_port = 1028 pasv_max_port = 1048

Agar sizga hali ham FTP kerak bo'lsa, konfiguratsiya fayliga quyidagi qatorlarni qo'shing:

va qatorlarni qo'shing

Hammasini rad et

iptables

Xavfsizlik devori to'g'ri sozlanganligiga ishonch hosil qiling.

Iptables uchun buyruqni viscon

Iptables -nL

Ushbu buyruq buyruq satrida barcha iptables xavfsizlik devori qoidalarini ko'rsatadi.

Ushbu qoidalarni xavfsizlik devori konfiguratsiya faylida ham ko'rish va tahrirlash mumkin /etc/sysconfig/iptables - CentOS OS uchun, /etc/network/if-up.d/ispmgrfw - Debian/Ubuntu OS uchun.

Xavfsizlik devori qoidalarida serverda ishlaydigan xizmatlar tomonidan ishlatiladigan portlardan tashqari barcha portlarni yoping.

Nima uchun qatorlarni o'zgartirish kerak?

:KIRISH QABUL QABUL QILISh :O’LGA QABUL QABUL :CHISH QABUL QABUL QILISh:KIRISH TO’SHISH :OLG’A TO’SHISH :CHISH TO’SHIRISH

Kerakli portlarni ochish uchun ko'rinishga qatorlar qo'shing

A INPUT -p tcp -m tcp --dport 53 -j QABUL ET -A KIRISH -p udp -m udp --dport 53 -j QABUL ET -A KIRISH -p tcp -m multiport --sport QABUL

de 53 - ochilishi kerak bo'lgan port raqami.

Xavfsizlik devori konfiguratsiya fayliga o'zgartirish kiritishdan oldin joriy faylning nusxasini yarating.

Xavfsizlik devori qoidalarini ISPmanager xavfsizlik devori panelidan sozlash mumkin.

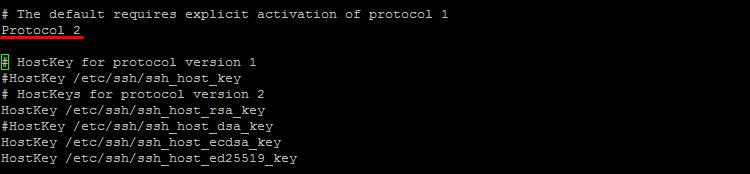

SSH

SSH konfiguratsiya faylini oching:

Vi /etc/ssh/sshd_config

Iltimos, haqoratomuz qatorlarga izoh berilmaganligini tekshiring:

Protokol 2 (vicoroster protokolining boshqa versiyalari uchun) ignorerhosts Ha (vicoristovuti.rhost fayli emas) Hostbasthauthentication No. AssWords Yo‘q Parolni tekshirish Ha

sshd_config ga quyidagi qatorni qo'shish orqali SFTPni o'chiring:

sftp /usr/lib/openssh/sftp-server quyi tizimi

keling, hikoyaning asosiy qismini ko'rib chiqaylik.

Bildirishnoma sarlavhalarining o'rtasida "Kimdan" maydoni joylashgan: jo'natuvchi va X-PHP-Originating-Script - xabarnomani yuborgan skript.

Dasturiy ta'minot xavfsizligi

Tarqatish uchun serverning xavfsizlik dasturini o'zgartiring.

OS CentOS

Yaqinda o'zgartirilgan o'rnatilgan dasturiy ta'minot fayllari oqimini ko'rsatish uchun buyruqni kiriting:

Rpm -qVa – barcha fayllarni ko'rsatish uchun, rpm -qVa |

awk "$2!="c" (chop etish $0)" - fayllarni jurnallar orqasida ko'rsatish uchun.

Quyidagi parametrlar yordamida qaysi fayllar o'zgartirilganligini tahlil qiling:

S - o'zgartirilgan fayl hajmi M - fayl uchun o'zgartirilgan huquqlar o'rnatilgan 5 - o'zgartirilgan MD5 nazorat summasi D - qurilma uchun o'zgartirilgan asosiy/kichik raqamlar L - o'zgartirilgan ramziy xabar U - o'zgartirilgan fayl vakolati G - o'zgartirilgan T guruhi - o'zgartirilgan. sana (mtime) c - konfiguratsiya fayli d - hujjat fayli g - paketga kiritilmagan fayl l - litsenziya fayli r - README fayli

Masalan, S.5 qatori....T.

c /etc/httpd/conf/httpd.conf httpd.conf konfiguratsiya fayli ekanligini, uning hajmi o'zgartirilganligini, nazorat summasi va oxirgi o'zgarish sanasini bildiradi.

Agar siz uni o'zgartirsangiz, ushbu konfiguratsiya faylining qismlari shubhali bo'lmaydi.

Hech qanday sababsiz nazorat summasini o'zgartiradigan fayllardagi qiymatni tiklang.

Bunday fayllar uchun buyruqni kiriting:

Stat /usr/sbin/sshd && fayl /usr/sbin/sshd de usr/sbin/sshd - faylga yo'l.

Buyruqning bajarilishi natijasida ekranda fayl o'zgarishi haqidagi hisobot ma'lumotlari ko'rsatiladi.

Vikon buyrug'i:

Yum --xavfsizlik yangilanishi

xavfsizlik yangilanishini o'rnatish uchun.

Debian OS

Dasturlarni o'rnatish uchun MD5 nazorat summalarini tasdiqlovchi buyruqlarni kiriting:

# apt-get install debsums # debsums -c

Xavfsizlik yangilanishini tekshirish uchun quyidagi buyruqlarni bajaring:

# echo 'deb http://security.debian.org wheezy/updates asosiy hissasi bepul' >> /etc/apt/sources.list # grep security /etc/apt/sources.list > /etc/apt/secsrc .list # apt-get -s -o Dir::Etc::sourcelist="secsrc.list" -o Dir::Etc::sourceparts="-" yangilash

Xavfsizlik yangilanishini o'rnatish uchun quyidagi buyruqdan foydalaning:

# apt-get -o Dir::Etc::sourcelist="secsrc.list" -o Dir::Etc::sourceparts="-" yangilash

Buyruqlarni kiritish orqali barcha omborlarda gpg zararli dasturi mavjudligini tekshiring:

# grep -ri gpgcheck /etc/yum.conf # grep -ri gpgcheck /etc/yum.repos.d/ Ko'rish uchun qatorlarni qayta sozlang: gpgcheck=1 # grep -ri AllowUnauthenticated /etc/apt/

OS CentOS

Aql chiziqlari

Chkconfig --del service_name de service_name - xizmat nomi.

Buyruqning bajarilishi natijasida ekranda fayl o'zgarishi haqidagi hisobot ma'lumotlari ko'rsatiladi.

Vikipediyaga kirmaslik uchun xizmatlar roʻyxatini koʻrsatish uchun buyruqdan foydalaning:

Sysv-rc-conf

Ishga tushirishni yoqish uchun vikorist bo'lmagan xizmat Vikon buyrug'i:

Sysv-rc-conf service_name va service_name - xizmat nomi.

Bugungi statistik ma'lumotlarda biz sizni taniymiz Eng kuchli Linux xavfsizlik auditi yordam dasturlari yoki bizning ingliz hamkasblarimiz shunday deb o'ylayotganga o'xshaydi. Linuxni mustahkamlash.

Shuningdek, maqolaning mavzusi Linux tizimlarining xavfsizlik darajasini tekshirish va axborot xavfsizligi nuqtai nazaridan konfiguratsiyalarning to'g'riligini baholashdir.

Biz dasturni batafsil ko'rib chiqamiz va uni amalda qo'llashimiz aniq.

Hukumat tomonidan Linux xavfsizligi auditi Tizim ma'murlari va ayniqsa, axborot xavfsizligi auditorlariga ko'pincha juda qisqa soat ichida ko'p sonli xostlar xavfsizligini tekshirish vazifasi yuklanadi. Va, albatta, Enterprise segmentidagi eng muhim vazifalar uchun maxsus vositalar mavjud, masalan.

Bizning fikrimizcha, barcha hidlar - OpenVAS dvigatelining ochiq manbalaridan tortib Nessus yoki Nexpose kabi tijorat mahsulotlarigacha - bizning o'quvchilarimizga ma'lum.

Eskirgan dasturiy ta'minot haqida hazil qilish va keyin patch boshqaruvini ishga tushirish uchun ushbu dasturiy ta'minotning barchasini g'alaba qozonish kerak.

Bundan tashqari, barcha xavfsizlik skanerlari Linux OS va boshqa mahsulotlarni yopiq chiqish kodi bilan himoya qilish uchun ishlatiladigan mexanizmlarning o'ziga xos xususiyatlarini qamrab olmaydi. Xo'sh, eng muhimi, oziq-ovqat narxi, hatto pullik mahsulotlarni ham byudjeti bor har qanday kompaniya sotib olishi mumkin. Bugungi tilning asosiy mavzusi ixtisoslashgan ishga qabul qilish haqida yoki "eng yaxshi amaliyot".

Klassik misol - to'lov IT tizimlari uchun PCI DSS, SOX404, NIST-800 seriyali, . Boshqa

- Bu ovqatlanishga qaratilgan oqilona yondashuv: "O'g'irlik bilan yordam berish uchun yana nima topishingiz mumkin?" Bu yerda hech qanday og‘ir yuk yo‘q – o‘zing bilmaysan, boshing yorug‘, qo‘ling uzoqda. Masalan, yadro versiyasini va/yoki qo'shimcha paketlarni yangilash, SELinux-ni yoqish, majburlash, iptables xavfsizlik devorini sozlash.

Boshqa yondashuvga qarshi bo'lgan hamma narsa odatda maxsus atama deb ataladi Linuxning qattiqlashishi, bu "OS (va dasturiy ta'minot) ning chiqish xavfsizligi darajasini, ayniqsa standart vositalar yordamida oshirish uchun yaratilgan harakatlar" deb ta'riflanishi mumkin.

p align="justify"> Muvofiqlik odatda PCI DSS yoki boshqa sertifikatlashtirish auditi kabi majburiy auditdan o'tishdan oldin tayyorgarlik jarayonida tekshiriladi.

Biz Hardening omboriga ko'proq hurmat beramiz.

Barcha yirik sotuvchilar o'z mahsulotlarini reklama qilmoqdalar

Qattiqlashtirish bo'yicha ko'rsatmalar

- imtiyozlar, o'g'irlikni qo'llash bo'yicha tavsiyalar uchun nima qilish kerak, sog'liqni saqlash xodimlarining xavfsizlik mexanizmlari va PZning o'ziga xos xususiyatlari.

Shunday qilib, Red Hat, Debian, Oracle, Cisco shunga o'xshash sheriklarga ega.

Shunday qilib, Red Hat, Debian, Oracle, Cisco shunga o'xshash sheriklarga ega.  Qattiqlashuv - bu axborot xavfsizligi dunyosidagi atama bo'lib, tizimni (dasturlarni) to'kilishni kamaytiradigan va odatda Istu standart yordam dasturlari yoki mexanizmlaridan foydalangan holda himoya qilish jarayonini anglatadi.

Qattiqlashuv - bu axborot xavfsizligi dunyosidagi atama bo'lib, tizimni (dasturlarni) to'kilishni kamaytiradigan va odatda Istu standart yordam dasturlari yoki mexanizmlaridan foydalangan holda himoya qilish jarayonini anglatadi.  Gapirishdan oldin, biz allaqachon Qattiqlashish variantini sozlash haqida maqolamiz bor edi, lekin bu maqolada biz uni sozlash haqida ham gaplashdik.

Gapirishdan oldin, biz allaqachon Qattiqlashish variantini sozlash haqida maqolamiz bor edi, lekin bu maqolada biz uni sozlash haqida ham gaplashdik.  Xo'sh, men birinchi navbatda tizimimizni qo'shimcha maxsus yordam dasturlari yordamida tekshiraman, shunda biz xavfsizlik auditini o'tkazishimiz, aniq himoya darajasini baholashimiz va kerak bo'lganda u erda xavfsizlik variantini qo'shishimiz mumkin.

Xo'sh, men birinchi navbatda tizimimizni qo'shimcha maxsus yordam dasturlari yordamida tekshiraman, shunda biz xavfsizlik auditini o'tkazishimiz, aniq himoya darajasini baholashimiz va kerak bo'lganda u erda xavfsizlik variantini qo'shishimiz mumkin.

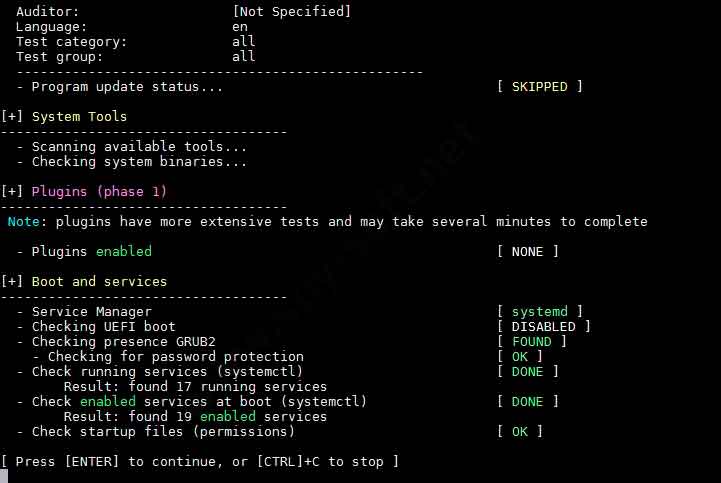

Xo'sh, muqobil sifatida: agar server xavfsizlik nuqtai nazaridan allaqachon sozlangan bo'lsa, bizning asboblarimiz uni tekshirishi va, ehtimol, yana nima qilish mumkinligini taklif qilishi mumkin. Linux xavfsizligini tekshirish vositalari Lynis - audit tizimini qattiqlashtirish testi

macOS-da o'rnatilgan:

Sinovlarni ishga tushirish |

Linux xavfsizlik auditining istalgan bosqichida tekshirish jarayoni davom ettirilishi (Enter) yoki tugatilishi (Ctrl+C) mumkin. Barcha testlar natijalari /var/log/lynis.log katalogidagi Lynis jurnaliga yoziladi. Ishonchim komilki, teri bo'lsa, jurnal fayli qayta yoziladi

yaqinlashib kelayotgan ishga tushirish kommunal xizmatlar. Doimiy sinov uchun

avtomatik rejim Qo'shimcha -cronjob kaliti yordamida standart Cron rejalashtiruvchisini ko'rib chiqishingiz mumkin. Bunday holda, Lynis berilgan shablon (konfiguratsiya) bo'yicha ishlaydi va eng so'nggi interaktiv bildirishnomalar, tasmalar va avanslarni ko'rsatmaydi. Barcha natijalar katta hajmda saqlanadi. Masalan, eksa skripti oyda bir marta o'zgartirishlar bilan yordam dasturini ishga tushiradi: #!/bin/sh AUDITOR = "Avtomatlashtirilgan" DATE = $ (sana + % Y % m % d ) HOST = $(xost nomi) LOG_DIR = "/var/log/lynis" HISOBOT = ”$LOG_DIR/report-$(HOST). |

$(DATE)"

DATA = ”$LOG_DIR/report-data-$(HOST).

$(DATE).

Xabar" |

cd/usr/local/lynis ..

/lynis - c-auditor "$ (AUDITOR)" - cronjob > $ (HISOBOT)

/lynis - c-auditor "$ (AUDITOR)" - cronjob > $ (HISOBOT) mv/var/log/lynis-report.

dat$(DATA) #Oxiri Ushbu skriptni /etc/cron.monthly/lynis katalogiga saqlang.

I jurnallarni saqlash uchun yo'llarni qo'shishni unutmang (/usr/local/lynis va /var/log/lynis), aks holda robot to'g'ri ishlamasligi mumkin.

Wiklik uchun barcha mavjud buyruqlar roʻyxatini koʻrishingiz mumkin:

Yordamchi dastur bilan ishlash bo'yicha qisqacha ko'rsatmalar:

Yordamchi dastur bilan ishlash bo'yicha qisqacha ko'rsatmalar: erkak Lynis

Auditni qo'llab-quvvatlaydigan profillar /etc/lynis katalogida joylashgan kengaytmali.prf fayllarida aniqlanadi.

Standart profil chaqiriladi, uzatiladi, default.prf.

Chakana sotuvchilar buni butunlay tahrir qilish bilan bezovta qilmaydi: auditga qanday o'zgartirish kiritmoqchi bo'lsangiz, xuddi shu katalogda joylashgan custom.prf faylini qo'shsangiz yaxshi bo'ladi. Biz shaxsiy profil yaratishimiz va tahrirlashimiz mumkin: |

touch/etc/lynis/custom.

- prf

- sudo nano/etc/lynis/custom.

- prf

Ushbu faylda siz Lynis auditiga kiritilishi kerak bo'lgan testlar ro'yxatini belgilashingiz mumkin.

Masalan: FILE-6310: bo'limlarni tekshirish; HTTP-6622: nginx o'rnatish testi; HTTP-6702: Apache o'rnatish testi. |

Qo'shiq testini yoqish uchun testni o'tkazib yuborish direktivasidan foydalaning va test identifikatorini kiriting.

Masalan, bu kabi:

# Nginx o'rnatilganmi? o'tkazib yuborish - test = HTTP - 6622 # Apache o'rnatilganmi? o'tkazib yuborish - test = HTTP - 6702 |

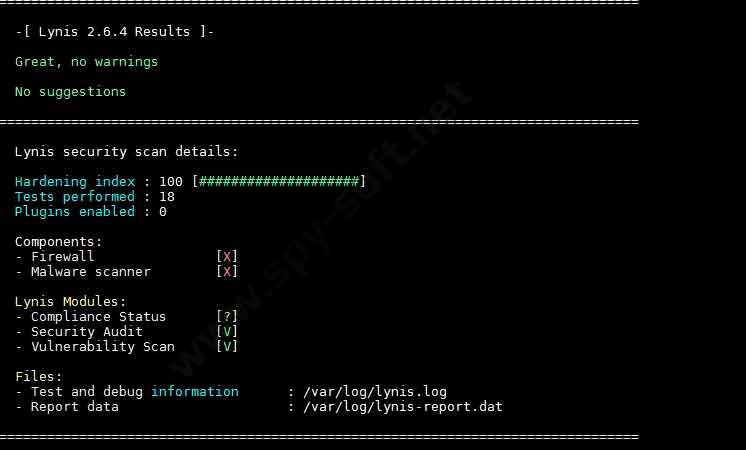

Qattiqlashuv holatini baholash

Qattiqlashuv holatini baholash

Yordamchi dasturning teri auditi oxirida barcha testlar natijalariga ko'ra (takliflar bo'limidan biroz pastroqda) siz shunga o'xshash bo'limni topasiz: Lynis xavfsizlik tekshiruvi tafsilotlari: Qattiqlashuv indeksi: 57 [###########.......]

O'tkazilgan testlar: 216

Yoqilgan plaginlar: 0

Qattiqlashuv holatini tashqi baholash

Raqamlar bilan ifodalangan bu natija, o'tgan testlar sonini va tizim xavfsizligi indeksini ko'rsatadi, shuning uchun

Raqamlar bilan ifodalangan bu natija, o'tgan testlar sonini va tizim xavfsizligi indeksini ko'rsatadi, shuning uchun qattiqlashuv ko'rsatkichi - oxirgi raqam, uning yordamida Lynis serverning xavfsizlik darajasini baholaydi.:

Va shuni unutmaslik kerakki, xavfsizlik indeksi Lynisning oldingi va keyingi tavsiyalariga kiritilgan o'zgartirishlar soniga qarab o'zgaradi.

Shuning uchun, aniqlangan muammolarni tuzatgandan so'ng, takroriy xavfsizlik tekshiruvi butunlay boshqa raqamni ko'rsatishi mumkin! Superkorruptsiya rejimida tizim bilan barcha manipulyatsiyalar yuqori darajadagi hurmat va harakatchanlikni talab qiladi.:

Iltimos, faqat sizga va siz qo'shiq aytadigan harakatlaringizga e'tibor bering.

Iltimos, faqat sizga va siz qo'shiq aytadigan harakatlaringizga e'tibor bering.

Zaxira va oniy tasvirlarni olishni unutmang.

Lunar - UNIX xavfsizligini tekshirish vositasi

CLI dan buyruqlarni qanday bajarish kerak:

- Oyni ishga tushirishning barcha parametrlarini ko'rib chiqish Xavfsizlik tekshiruvi rejimida Lunar-ni ishga tushirish, keyin

- tekshirishning aniqligi- Nix Auditor roboti tasdiqlangan turli versiyalar CentOS va Red Hat distributivlari;

- kayfiyat- Dastur uchun hujjatlarga ega manbalar GitHub-da joylashgan, shuning uchun kodni OT turiga va tekshirilishi kerak bo'lgan tizim elementlari to'plamiga qarab osongina sozlash mumkin;

- oddiylik vikoristannya- Boshlang'ich skriptni yaratishni yakunlang va u tekshirishdan oldin tayyor.

GitHub saytidan yordam dasturini yuklab olish va skriptni ishga tushirish uchun quyidagi buyruqlar misoli:

git clone https: //github.com/XalfiE/Nix-Auditor.git CD Nix - Auditor chmod + x nixauditor . |

/nixauditor

/nixauditor

Nix Auditor ishga tushirilgandan so'ng ma'lumotlarni ko'rsatishga misol

Loki - Oddiy XOQ va hodisalarga javob skaneri

Loki yordam dasturi Linux auditini o'tkazish uchun mutlaqo klassik vosita emas, lekin u, albatta, audit amaliyotidan oldin olib borilishi mumkin bo'lgan yovuzlik izlarini topish uchun juda mos keladi.

Chakana sotuvchilar kuylaganidek, bunday imkoniyat o'qi bizga Loki - Simple IOC va Incident Response Scanner-ni beradi:

- I. Chotiriy yovuzlikni ko‘rsatish yo‘llari:

- fayl nomlari (oddiy fayl formatiga o'xshash);

- Yara qoidalariga muvofiqligini tekshirish (fayllar va jarayon xotiralari o'rniga Yara imzolari bilan muvofiqligini tekshirish);

- xeshlarni tekshirish va tahlil qilish (skanerlangan fayllarni sizib chiqqan fayllar xeshlari (MD5, SHA-1, SHA-256) bilan moslashtirish); qayta tekshirish qo'ng'iroqning qo'ng'irog'i

C2 (texnologik ulanishning so'nggi nuqtalarini C2 IOC bilan tekislaydi).

- II.

- Qo'shimcha tahrirlar:

- Regin fayl tizimini tekshirish (-reginfs orqali);

- tizimli va moliyaviy jarayonlardagi anomaliyalarni tekshirish;

- ochilmagan SWFni skanerlash;

SAM dump tekshiruvi;

- DoublePulsar tekshiruvi - 445/tcp va 3389/tcp portlarini eshitadigan orqa eshikni aniqlashga harakat qiling.

- Bir oz dastur qanday qilib haqiqatni yovuzlikka yetkazadi. Kompyuterning buzilganligini (yoki buzilganligini) ko'rsatadigan odatiy belgilar (murosasizlik ko'rsatkichlari) quyidagilar bo'lishi mumkin: kompyuterda zararli dasturlarning paydo bo'lishi (viruslar, orqa eshiklar, kriptorlar va boshqalar), shuningdek, xakerlik yordam dasturlari (masalan, kuzatuv, to'kilishlarni ekspluatatsiya qilish, bulutli ma'lumotlarni yig'ish uchun);

- noma'lum yangi, mumkin bo'lgan va boshqa fayllarning ko'rinishi, go'yo ular aniqlanmagan

- antivirus dvigateli

O'rnatishni boshlashdan oldin siz eskirgan paketlarni o'rnatishingiz kerak.

Bunga colorama (konsoldagi satrlarni barbarlashtirishni ta'minlaydi), psutil (jarayonni tekshirish yordam dasturi) va agar hali o'rnatilmagan bo'lsa, Yara paketi kiradi.

Hoy, boshlaylik. O'rnatish (ilgari Kali Linux-da o'rnatilgan Yara paketini o'z ichiga olgan): CD Loki / |

python2 loki-upgrader.

py python2loki. py-h Ubuntu/Debian-da o'rnatish: sudo apt - yara python-ni o'rnating - yara python - pip python - setuptools python - dev git sudo pip2 o'rnatish - pipni yangilang O'rnatish (ilgari Kali Linux-da o'rnatilgan Yara paketini o'z ichiga olgan): CD Loki / |

sudo pip2 o'rnatish - U setuptools

sudo pip2 psutil netaddr pylzma colorama o'rnating Ubuntu/Debian-da o'rnatish: sudo apt - yara python-ni o'rnating - yara python - pip python - setuptools python - dev git sudo pip2 o'rnatish - pipni yangilang O'rnatish (ilgari Kali Linux-da o'rnatilgan Yara paketini o'z ichiga olgan): CD Loki / |

git clone https://github.com/Neo23x0/Loki

cd/home/download/Loki

BlackArch-da o'rnatish: sudo pacman - S yara python2 - pip python2 - yara |