Zakhist bezdartovyh merezh Wi-Fi.

topshirish Golovna Asosiy funksionallik

Vitannya!

Barcha asosiy fikrlarni umumlashtiradigan va sizning ehtiyojlaringizni eng samarali qondiradigan maqola tayyorlab,

Tarmoqdan Wi-Fi-ni qanday o'g'irlash mumkin

.

Biz kimni o'g'irlayapmiz?

Qo'shnilarning turi aniq, lekin agar siz ofisda Wi-Fi tarmog'ini o'g'irlashingiz kerak bo'lsa, qo'shni kompaniyadagi hamkasblardan :).

Xo'sh, agar bu jiddiy bo'lsa, unda dartsiz choralarni himoya qilishning oziqlanishi endi men ta'riflagan maqola uchun qilganim yanada dolzarbdir.

Maqola tezda mashhur bo'ldi va ko'plab sharhlarni oldi.

Biz Wi-Fi routerga kirish uchun parol o'rnatdik

Siz qilishingiz kerak bo'lgan birinchi narsa - uchuvchisiz Wi-Fi tarmog'ini o'rnatish.

Ushbu funktsiyani oshirish orqali siz MAC manzili sozlamalar va ruxsatlarda ko'rsatilgan har qanday qurilmani routerga ulashingiz mumkin.

Bu juda samarali himoya, lekin agar siz tez-tez yangi qurilmalarni ulasangiz, darhol yo'riqnoma sozlamalariga o'tish va qurilmaga MAC manzilini belgilash juda oson bo'lmaydi.

Boshlash uchun siz Wi-Fi tarmog'iga ulanishga ruxsat bermoqchi bo'lgan qurilmalarning MAC manzillarini bilib olishingiz kerak. Siz ularni sozlamalarda ko'rishingiz, hisobotni o'qishingiz mumkin. Telefon yoki planshet bo'ladimi, siz sozlamalardagi manzilni "Telefon haqida" bo'limida ko'rishingiz mumkin.

Va agar qurilma allaqachon routerga ulangan bo'lsa, barcha kerakli ma'lumotlarni "DHCP" yorlig'ida - "DHCP Clients List" da topish mumkin.

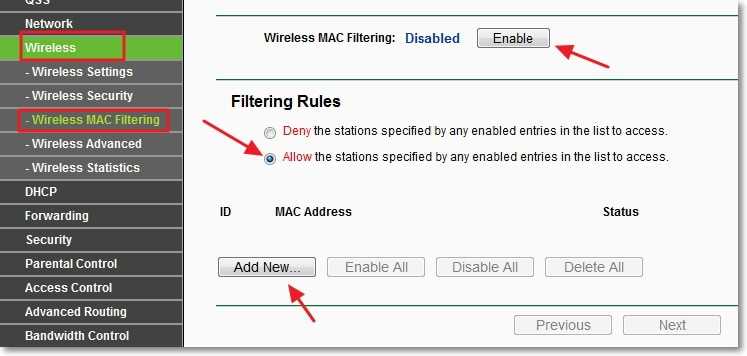

Endi "Simsiz" yorlig'iga o'ting va "Simsiz MAC filtrlash" ga o'ting.

Siz “Enable” tugmasini bosish orqali ushbu xizmatni darhol yoqishingiz mumkin.

Keyin elementga belgini o'rnatamiz

"Ro'yxatdagi har qanday yoqilgan yozuvlar tomonidan ko'rsatilgan stantsiyalarga kirishga ruxsat bering."

.

Bu faqat ro'yxatdagi qurilmalar Wi-Fi tarmog'iga ulanishi mumkinligini anglatadi.

Men ruxsat berilishi kerak bo'lgan qurilmalarning MAC manzillarini qo'shish uchun "Yangisini qo'shish ..." tugmasini bosaman.

MAC manzilini, tavsifni kiriting (qoidalar orqasida), Yoqish holatini o'chiring va "Saqlash" tugmasini bosing. Ushbu usul sizga routeringizga ulanishga ruxsat bermoqchi bo'lgan barcha qurilmalarni qo'shish imkonini beradi. QSS (WPS) xizmatini yoqing

Parol va MAC-manzilni filtrlash sizni yovuzlikdan himoya qilish uchun javobgardir.

To'g'ri, tinchlik o'z ixtiyoringizda.

Misli ko'rilmagan xavfsizlik usullari, oddiy parol va uy xavfsizligingizda uchinchi tomon xakerlarini oson sozlash jinoyatchilarga hujum qilish uchun qo'shimcha imkoniyatlar beradi.

Ushbu maqolada siz WEP parolini qanday tozalashni, qanday filtrlarga amal qilishingiz kerakligini va dronsiz xavfsizligingizni har tomondan qanday ta'minlashni o'rganasiz. Chaqirilmagan mehmonlardan himoya Sizning liniyangiz himoyalanmagan, shuning uchun uchinchi tomon sotuvchisi uchuvchisiz liniyangizga etib kelishiga hali erta - ehtimol ataylab emas, hatto smartfon va planshetlar ham himoyalanmagan liniyalarga avtomatik ravishda ulanadi.

Yakshcho da asal eritilgan vikoristovye ekilmagan Z'ydnannya, boti mahsus o'zgartirishlar bilan mazmunan o'zgartirishlar, Iz fadlari so'nishi, quyonsiz qhista butun shimolda ma'lum - qanotli tsensiallar.

Biroq, Windows XP Home operatsion tizimida yashirin kirish bilan bog'liq vaziyat shunchaki halokatli: sahna ortida siz parollarni o'rnatolmaysiz - bu funksiya faqat professional versiyada mavjud.

Bunday holda, barcha choralar mehmon hisobini o'g'irlamaslik orqali yakunlanadi.

Kichik manipulyatsiya yordamida Windows XP da chegarani himoya qilishingiz mumkin: buyruq qatorini ishga tushiring, "aniq foydalanuvchi mehmoni Sizning yangi parolingiz" ni kiriting va "Enter" tugmasini bosib operatsiyani tasdiqlang.

Windows qayta yoqilgandan so'ng, parolni bilmasdan chekka resurslarga kirishni rad etish mumkin bo'ladi, afsuski, OSning ushbu versiyasida yanada nozik sozlash mumkin emas;

Kibershareslar orasida ayniqsa mashhur bo'lgan Aircrack-ng dasturiy ta'minot to'plami bo'lib, u WLAN adapter drayverlarini qo'shish va o'zgartirish uchun qo'shimchani o'z ichiga oladi, shuningdek, WEP kalitini yangilash imkonini beradi.

Yomon usullardan biri bu PTW va FMS/Korek hujumlari bo'lib, unda trafik to'planadi va uning tahlili asosida WEP kaliti hisoblanadi.

Bunday vaziyatda sizda faqat ikkita variant bor: birinchidan, yangi shifrlash usullarini qo'llab-quvvatlaydigan qurilmangiz uchun eng so'nggi proshivkani izlashingiz kerak.

Agar generator yangilanmasa, uyingiz xavfsizligini xavf ostiga qo'yadigan bunday qurilmadan foydalanish haqida o'ylash yaxshiroqdir.

Wi-Fi radiusini qisqartirish mashhur g'oya bo'lib, bu hujumning ko'rinishini kamaytiradi. Qo'shnilar sizning diapazoningizga hali ham ulanishi mumkin va jinoyatchilar ko'pincha katta ish diapazoniga ega Wi-Fi adapterlaridan foydalanadilar.

Umumiy foydalanish nuqtalari Bepul Wi-Fi bo'lgan joylar kibersharelarni o'ziga jalb qiladi, shuning uchun ular orqali juda ko'p ma'lumotlar o'tadi va ular tezda yovuz odamlar uchun vositalardan foydalanishlari mumkin.

WPA 2

Eng katta himoya 2004 yildan beri kompyuter texnologiyalari ishlab chiqaruvchilari tomonidan joriy etilgan WPA2 texnologiyasi bilan ta'minlanadi.

Aksariyat qurilmalar ushbu turdagi shifrlashni qo'llab-quvvatlaydi.

Biroq, boshqa texnologiyalar singari, WPA2 ham o'zining zaif tomoniga ega: lug'atga qo'shimcha hujumlar yoki shafqatsiz kuch usuli bilan xakerlar parollarni buzishi mumkin - ammo ularning ishonchsizligi tufayli kamroq.

Lug'atlar shunchaki ma'lumotlar bazalaridagi kalitlarni saralaydi - raqamlar va nomlarning barcha mumkin bo'lgan kombinatsiyalarini aniqlang.

"1234" yoki "Ivanov" parollari uchun parollar kompyuter tomonidan taxmin qilinadi, shunda tajovuzkorning kompyuteri hech qachon qizib ketmaydi.

Bruteforce usuli tasodifiy tayyor ma'lumotlar bazasini uzatadi va natijada belgilarning barcha mumkin bo'lgan kombinatsiyalarini qidirish orqali parolni tanlaydi.

Ushbu usul yordamida o'g'ri har qanday maslahatni aniqlay oladi - oziq-ovqat sizga qancha vaqt kerakligiga bog'liq bo'ladi.

Routeringizni ishonchli parol bilan himoyalaganingizdan va WPA2 shifrlashdan foydalanganingizdan so'ng, siz endi hech qanday xavfsizlik xavfiga duch kelmaysiz.

Parolingizni boshqa hisoblarga bermasligingizga ishonch hosil qiling.

Do'stlar va smartfonlari, planshetlari yoki noutbuklari bo'lgan odamlar sizning ulanishingiz orqali Internetga kirishni xohlashadi, bu xavf omilidir. Misol uchun, siz ularning qurilmalari kiruvchi dasturlar bilan zararlangan bo'lish ehtimolini o'chira olmaysiz.

Biroq, bu haqda do'stlaringizga aytib bera olmaysiz, chunki Belkin N yoki Netgear WNDR3700 kabi marshrutizatorlarning eng yaxshi modellari bunday holatlar uchun maxsus mehmonlarga kirish huquqiga ega. Ushbu rejimning afzalligi shundaki, yo'riqnoma foydalanuvchi paroli bilan yaqin to'siq yaratadi va uy tizimi buzilmaydi.

Xavfsizlik kalitlarining ishonchliligi WEP (SIMLI EKVIVALENT MAXFIYLIK).

Kalit va ishga tushirish vektorini o'chirish uchun Vikorist pseudo-padded raqamlar generatori (RC4 algoritmi).

Qolgan komponentlar shifrlanmagan, lekin uchinchi tomonlar WEP kalitini yaratish uchun ishlatilishi mumkin.

Chetingizni hech qachon ochiq qoldirmang.

Agar sizning uyingizdagi Wi-Fi shifrlanmagan bo'lsa, bu to'g'ri emas.

Istalgan vaqtda biz siz bilan bog'lanishimiz va Internetga kirishingizdan o'z maqsadlarimiz uchun foydalanishimiz mumkin.

2. Iloji bo'lsa, WPA2-PSK shifrlash turini tanlang

Agar marshrutizatoringiz WEP shifrlash uchun sozlangan bo'lsa, uni WPA2 ga o'zgartirishingiz kerak, chunki WEP (simli ekvivalent maxfiylik) eskirgan va jiddiy oqibatlarga olib keladi.

Va WPA2 hozirda Vikoristondagi eng kuchli hisoblanadi.

WPA faqat WPA2 bilan ishlamaydigan qurilmalaringiz bo'lsa mos keladi.

3. WPS-ni yoqing.

Agar siz WPS funksiyasidan foydalanmasangiz, uni yoqishingiz kerak.

Routerlarning ba'zi modellarida standart konfiguratsiya orqali jiddiy tarqalish mavjud.

Amaliyot shuni ko'rsatadiki, WPS muvaffaqiyatsizliklarining 90 foizi muvaffaqiyatsizlikka uchramaydi.

4. Jarayonga muvofiq SSID nomini o'zgartiring.

Eng ko'p ishlatiladigan SSID (Xizmat to'plami identifikatori) tajovuzkor uchun Wi-Fi-ni osonlashtiradigan uchuvchisiz router modelidir.

Shuning uchun uni boshqa narsaga almashtirish vojibdir.

Qanday qilib lotin va raqamlarda so'z bo'lishi mumkin.

Ko'pgina marshrutizatorlar ma'murlarga Internetdan veb-interfeysga yoki qurilmaning buyruq qatoriga masofadan ulanish imkonini beradi.

Agar kerak bo'lmasa, ushbu funktsiyani yoqing.

Qurilmaga mahalliy sozlashlar mavjud bo'ladi.

Shunday qilib, bizning uy WiFi tarmog'imiz xavfsizlikning optimal darajasiga moslashtirilganligiga ishonch hosil qilish uchun ko'p pul sarflab, muammolardan qochishingiz va ulardan qochishingiz mumkin.

Keling, WEP, WPA va WPA2 nima ekanligini va ular orasidagi farq nima ekanligini qisqacha tushuntirib beraylik. WEP Dekodlash: Simli ekvivalent maxfiylik. kabi o'zgarishlar

Xavfsizlik dart ulanishiga teng

.

Keling, WEP, WPA va WPA2 nima ekanligini va ular orasidagi farq nima ekanligini qisqacha tushuntirib beraylik. Shubhasiz, sharob ishlab chiqaruvchilar, agar ular unga nom berishsa, bu mudofaaning ishonchliligini ortiqcha baholadilar.

WEP - bu eski moda xavfsizlik rejimi.

- Zaxistaning past darajasini ta'minlaydi.

- Windows-da WEP xavfsizlik rejimi ko'pincha Open deb ataladi.

yopiq turdagi ostida.

WPA

Wi-Fi himoyalangan kirish (Wi-Fi kirish o'g'irlash)

2 kichik turga bo'lingan:

WPA-Shaxsiy (-Shaxsiy kalit yoki -PSK)

WPA-korxona.

WPA-PSK

Ushbu parametr uy vikoristaniga mos keladi. Avtorizatsiya uchun sizga hali ham xavfsizlik kaliti kerak bo'ladi. WPA-korxona Bu yuqori darajadagi xavfsizlikni ta'minlash uchun korporativ chora-tadbirlar uchun tezroq va muammosiz variant.:

Avtorizatsiya uchun Radius serveri talab qilinadi.

WPA2

WPA2 WPA xavfsizligining joriy va qisqartirilgan versiyasidir.

Buni ikkala rejimda ham qilishingiz mumkin: PSK va Enterprise.

Bu shuni anglatadiki, u CCMP shifrlashning AES turini qo'llab-quvvatlaydi.

Bugungi kunda WPA2-PSK texnologiyasining holati tufayli u "yopishib qolgan".

Bu biroz eskirgan usullar bo'lib, login va parolni yozishni, shuningdek, qabul qilish va uzatish paytida maxfiy ma'lumotlarni shifrlashni talab qiladi, go'yo bolalarcha gap-so'zlarga o'xshaydi.

Men nima uchun o'q.

Riznovidy zaxista

Albatta, yaqin vaqtgacha eng xavfsiz ulanish texnologiyasi WEP tuzilishiga tayanganligi aniq.

U har qanday qurilmaning dronsiz ulanishi vaqtida kalitning yaxlitligini tekshirishni yoqlab chiqdi va IEEE 802.11i standartiga asoslangan edi.

WPA2-PSK WiFi tarmog'ining himoyasi, qoida tariqasida, kirish kalitini tekshirish 802.1X darajasida ishlaydi;

Boshqacha qilib aytganda, tizim barcha mumkin bo'lgan variantlarni tekshiradi.

Biroq, WPA2 Enterprise deb nomlangan yangi texnologiya mavjud.

WPA administratori uchun bu nafaqat shaxsiy kirish kalitiga bo'lgan ehtiyojni, balki kirish imkonini beruvchi Radius serverining mavjudligini ham talab qiladi.

Bundan tashqari, tizimning o'zi kalitlarning butun ierarxiyasini kalitlarning bo'linishiga, shuningdek, o'tkazuvchanlik deb ataladigan muammoni bartaraf etadigan usullarni uzatadi.

Boshqacha qilib aytganda, agar uchuvchisiz tarmoq uchun WPA2-PSK xavfsizlik tizimi ishlatilsa, parol "123456789" kabi ketma-ketlikda o'rnatilsa, biz bir xil kalit va parol ishlab chiqaruvchi dasturlarni chaqirishini taxmin qilish muhim emas. siz KeyGen yoki biz kimningdir kshtalt uchun umid, Birinchi to'rt belgini kiritish orqali, to'rt qadam avtomatik ravishda hosil bo'lishi mumkin.

Bu erda tahlil qilinayotgan ketma-ketlik turini taxmin qilish uchun noyob bo'lishning hojati yo'q ko'rinadi.

Ale tse, ohangdor, allaqachon tushunilgan, eng oddiy dumba.

Parolda koristuvachning odamlari sanasi kiritilgan ekan, u muhokama qilinmaydi.

Ijtimoiy tarmoqlarda ushbu ro'yxatga olish ma'lumotlarini osongina hisoblashingiz mumkin.

Ushbu turdagi raqamli parollarning o'zi mutlaqo ishonchsizdir.

Raqamlar, harflar, shuningdek, belgilar (tezkor tugmalardan foydalanishdan hafsalamiz pir bo'lishi mumkin) va bo'shliqlardan foydalanish yaxshiroqdir.

Biroq, bunday yondashuvni yomon WPA2-PSK uchun ayblash mumkin.

Bu erda biz tizimning o'zi metodologiyasini tushuntiramiz.

O'ng tomonda, QoS router rejimi yoqilganda, siz nafaqat uzatiladigan ma'lumotni o'qishingiz, balki uni parchalangan ma'lumotlar bilan almashtirishingiz mumkin.

2009 yilda yaponiyalik fachianlar yovuz soatni bir soatga qisqartirish imkonini beruvchi texnologiyani taqdim etishdi.

Va 2010 yilda Merezhi-da shaxsiy kalit yordamida WPA2-da joylashgan Hole 196 modulini buzishning eng oson usuli haqida ma'lumot paydo bo'ldi.

Yaratilgan kalitlarga kalitlar qanday topshirilganligi haqida hech qanday gap yo'q.

Dastlab, lug'atga hujum "qo'pol kuch" usuli yordamida amalga oshiriladi, so'ngra uzatiladigan paketlarni ortiqcha yuklash va ularni keyinchalik yozib olish orqali dronsiz ulanishning kengligi skanerdan o'tkaziladi.

Ulanishni yaratish kifoya, chunki siz darhol avtorizatsiyadan mahrum bo'lasiz va elektron pochta paketlarini uzatishni ortiqcha yuklaysiz (qo'l siqish).

Shundan so'ng (agar foydalanuvchi ulanish paytida avtorizatsiyadan o'tgan bo'lsa), foydalanuvchi tarmoqqa osongina ulanishi mumkin.

Bunday holda, tizimga qayta kirganingizda, tizim loginni qayta avtorizatsiya qiladi, shundan so'ng barcha kirish parollari tiklanishi mumkin.

Keyin "qo'l siqish" bilan namoyon bo'ling.