Чи можливий злом Bitlocker? Використання BitLocker без TRM Забрати шифрування bitlocker

«БітЛокер» є пропрієтарною технологією, яка дає можливість забезпечувати захист інформації за допомогою комплексного шифрування розділів. Сам ключ може розміщуватись у «TRM» або на пристрої USB.

TPM ( TrustedPlatformModule) – це криптопроцесор, в якому розміщуються криптоключі для захисту даних. Використовується для того, щоб:

- виконувати автентифікацію;

- захищатиінформацію від крадіжки;

- керуватимережевим доступом;

- захищатипрограмне забезпечення від змін;

- захищати данівід копіювання.

Модуль "Trusted Platform Module" в BIOS

Зазвичай модуль запускається в рамках процесу модульної ініціалізації, його не потрібно вмикати/вимикати. Але якщо необхідно, здійснити активацію можна за допомогою консолі управління модулем.

- Натисніть у меню «Пуск» кнопку « Виконати», напишіть tpm.msc.

- У розділі «Дія» виберіть « увімкнутиTPM». Ознайомтеся з посібником.

- Перезавантажте ПК, дотримуйтесь рекомендацій «БІОС» на моніторі.

Як увімкнути "БітЛокер" без "Trusted Platform Module" у Windows 7, 8, 10

При запуску шифрувального процесу «БітЛокер» для системного поділу на ПК багатьох користувачів з'являється повідомлення «Цей пристрій не може використовувати довірений платформний модуль. Адміністратору потрібно активувати параметр. Дозволити застосування BitLocker без сумісногоTPM». Щоб використовувати шифрування, необхідно вимкнути відповідний модуль.

Вимкнення використання модуля TPM

Щоб можна було виконати шифрування системного розділу без «Trusted Platform Module», необхідно поміняти параметри в редакторі GPO (локальні групові політики) ОС.

Як увімкнути «БітЛокер»

Для того щоб виконати запуск «БітЛокер», необхідно дотримуватися такого алгоритму:

- Клацніть правою кнопкою мишки по меню «Пуск», натисніть « Панель управління».

- Клацніть на «».

- Натисніть на " увімкнутиBitLocker».

- Зачекайте, доки закінчиться перевірка, клацніть « Далі».

- Прочитайте інструкції, клацніть по клавіші « Далі».

- Запуститься процес підготовки, за якого не варто відключати ПК. В іншому випадку ви не зможете завантажити операційну систему.

- Клацніть по клавіші « Далі».

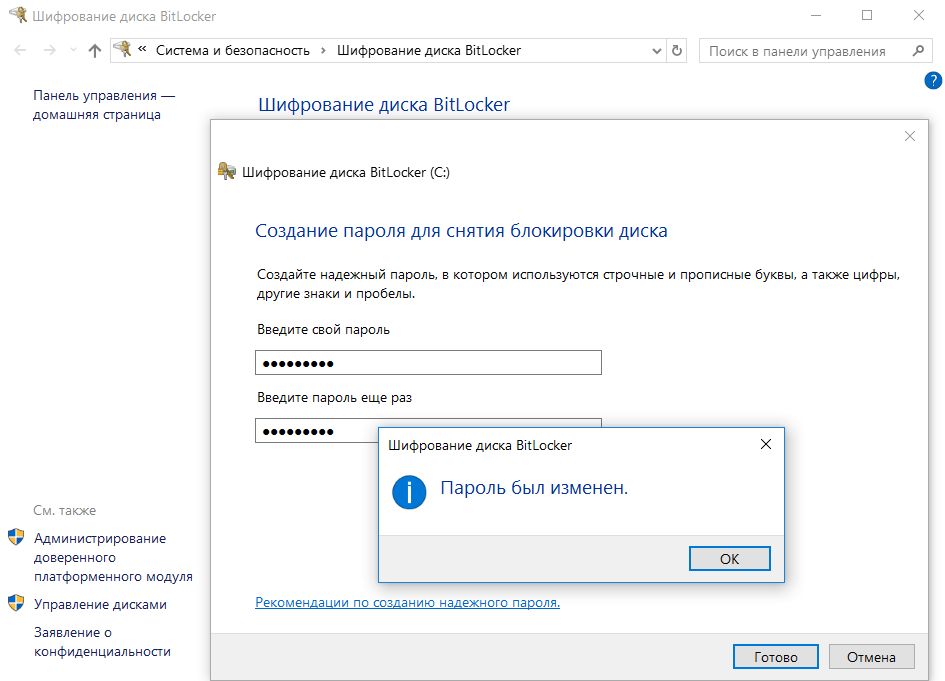

- Введіть пароль, який буде використовуватися для розблокування диска під час запуску ПК. Клацніть по клавіші « Далі».

- Виберіть метод збереженняключ відновлення. Цей ключ дозволить отримати доступ до диска при втраті пароля. Клацніть "Далі".

- Виберіть шифрування всього розділу. Клацніть «Далі».

- Натисніть на " Новий режим шифрування», клацніть «Далі».

- Позначте пункт « Запустити перевірку системиBitLocker», клацніть "Продовжити".

- Виконайте перезавантаження ПК.

- Коли комп'ютер увімкнено, наберіть пароль, вказаний під час шифрування. Натисніть кнопку введення.

- Шифрування запуститься одразу після завантаження ОС. Клацніть на значку «БітЛокер» на панелі повідомлень, щоб переглянути прогрес. Пам'ятайте, що шифрувальний процес може забирати чимало часу. Все залежить від того, яку пам'ять має системний розділ. При виконанні процедури ПК працюватиме менш продуктивно, тому що на процесор йде навантаження.

Як вимкнути BitLocker

Шифрування BitLocker, створене компанією Microsoft, завжди змушує Вас подбати про створення ключа відновлення, якщо Ви вирішите скористатися BitLocker для одного з дисків системи. Ви можете роздрукувати ключ відновлення, зберегти його у файлі або зберігати його в Інтернеті за допомогою облікового запису Microsoft. Якщо диск BitLocker не розблокується автоматично, відновлення лиска за допомогою ключа є єдиним варіантом, який дозволить Вам отримати зашифровані дані на диску.

А що робити, якщо ключ відновлення втрачено? Як отримати доступ до жорсткого диска комп'ютера, якщо Ви забули пароль або PIN-код? Давайте розберемося із цією проблемою. Інструкція буде також корисна, якщо Ви хочете видалити шифрування BitLocker на диску або відкрити його на іншому комп'ютері. Причому, якщо модуля TPM немає на комп'ютері, Вам знадобиться ключ відновлення.

Де шукати свій ключ відновлення

Якщо Ви не можете знайти свій ключ відновлення, спробуйте згадати, коли ви налаштовували BitLocker, Вам було запропоновано три варіанти: роздрукувати ключ, зберегти його у файл або завантажити ключ відновлення BitLocker у ваш обліковий запис Microsoft.

Варіанти збереження ключа відновлення

Так чи інакше, але Ви вибрали один із цих варіантів.

Щоб отримати ключ відновлення, який був завантажений у ваш обліковий запис Microsoft, перейдіть за посиланням на сторінку OneDrive Ключі відновлення BitLocker і увійдіть до системи з тим же обліковим записом Microsoft, що й під час збереження ключа. Ви побачите ключ, якщо його завантажували. Якщо Ви не бачите ключ, спробуйте увійти за допомогою іншого облікового запису Microsoft.

Якщо у Вас є кілька ключів відновлення, можна використовувати ідентифікатор ключа, що відображається на екрані BitLocker на комп'ютері, і зіставити його з ідентифікатором ключа, який з'являється на веб-сторінці. Це допоможе вам визначити правильний ключ.

Якщо ваш комп'ютер підключено до домену, зверніться до адміністратора домену, щоб отримати ключ відновлення.

Комп'ютер не розблоковується під час завантаження системи

Системні диски, зашифровані за допомогою BitLocker, зазвичай автоматично розблоковуються під час завантаження системи за допомогою вбудованого модуля ТРМ. Якщо модуль ТРМ розблокування виходить із ладу, Ви побачите екран з помилкою BitLocker recovery, що просить Вас " Введіть ключ відновлення для цього дискаЯкщо Ви налаштували свій комп'ютер запитувати пароль, PIN, USB-накопичувач або смарт-карту щоразу при завантаженні, Ви побачите той самий екран розблокування. Якщо Ви не знаєте пароль для входу, натисніть клавішу Escзапустити процес відновлення BitLocker.

Введіть ключ відновлення, щоб продовжити. Це дозволить розблокувати системний диск і Ваш комп'ютер продовжить завантаження в звичайному режимі.

Ідентифікатор ключа зашифрованого диска, що відображається у вікні відновлення, допоможе визначити правильний ключ відновлення, якщо у вас кілька ключів відновлення.

BitLocker recovery

BitLocker recovery

Розблокуємо диски D, E і так далі в середовищі Windows

Описаний вище метод допоможе розблокувати системний диск і будь-які інші диски, які заблоковані під час процесу завантаження системи.

Однак, Вам може знадобитися розблокувати зашифрований диск BitLocker в самій Windows. Можливо, у Вас є зовнішній диск або флешка з шифруванням BitLocker і вони не відкриваються, або, можливо, Ви вирішили використати зашифрований BitLocker диск на іншому комп'ютері.

Щоб розблокувати диск, спочатку підключіть диск до комп'ютера. Відкрийте панель керування і перейдіть за адресою Система та безпека> Шифрування диска BitLocker. Зауважу, що BitLocker доступний лише на фахових виданнях Windows.

Знайдіть потрібний диск у вікні BitLocker і натисніть на посилання Розблокувати дискпоруч з ним.

Розблокувати диск BitLocker

Розблокувати диск BitLocker

Вам буде запропоновано ввести пароль, PIN-код або інший спосіб аутентифікації, залежно від того, що було вибрано в момент шифрування диска. Якщо Ви не знаєте пароль або у Вас немає смарт-картки (якщо диск захищений нею), виберіть Додаткові параметри> Введіть ключ відновлення.

Введіть ключ відновлення, щоб розблокувати диск. Після введення ключа відновлення диск розблокується і Ви зможете отримати доступ до всіх файлів на ньому. Ідентифікатор зашифрованого диска, що відображається у вікні відновлення, допоможе Вам визначити правильний ключ відновлення, якщо у вас є кілька ключів відновлення.

Якщо ваш комп'ютер відображає помилки BitLocker кожного разу при завантаженні системи або Вам знадобилося отримати доступ до диска, зашифрованого на іншому комп'ютері, завжди потрібно пам'ятати, що доступ до диска можна практично завжди, якщо Ви знаєте ключ відновлення.

Якщо у Вас є зовнішній диск, який зашифрований за допомогою BitLocker, але у Вас немає ключа відновлення, Вам доведеться відформатувати диск, щоб знову ним скористатися. Форматування диска - процедура звичайно неприємна, тому що Ви втратите весь вміст диска, зате принаймні зможете використовувати диск знову.

Багато хто використовує функцію шифрування Windows, але не всі замислюються про безпеку такого способу захисту даних. Сьогодні ми поговоримо про шифрування Bitlocker і спробуємо розібратися, наскільки добре реалізований захист дисків Windows.

До речі, про те, як налаштувати Бітлокер, ви можете прочитати у статті ««.

- Передмова

- Як працює Bitlocker

- Вразливості

- Ключі відновлення

- Розкриваємо BitLocker

- BitLocker To Go

- Висновок

Стаття написана у дослідницьких цілях. Вся інформація в ній має ознайомлювальний характер. Вона адресована фахівцям з безпеки та тим, хто хоче ними стати.

Як працює Bitlocker

Що таке Bitlocker?

BitLocker - це рідна функція шифрування дисків в операційних системах Windows 7, 8, 8.1, 10. Ця функція дозволяє надійно зашифрувати конфіденційні дані на комп'ютері як на HDD і SSD, так і на носіях, що знімаються.

Як влаштований BitLocker?

Про надійність BitLocker не слід судити з репутації AES. Популярний стандарт шифрування може і не мати відверто слабких місць, а його реалізації в конкретних криптографічних продуктах ними часто рясніють. Повний код технології BitLocker компанія Microsoft не розкриває. Відомо лише, що в різних версіях Windows вона базувалася на різних схемах, а зміни не коментувалися. Більше того, у збірці 10586 Windows 10 він просто зник, а через два білди з'явився знову. Проте про все по порядку.

Перша версія BitLocker використала режим зчеплення блоків шифртексту (CBC). Вже тоді були очевидні його недоліки: легкість атаки за відомим текстом, слабка стійкість до атак на кшталт підміни тощо. Тому в Microsoft одразу вирішили посилити захист. Вже до Vista до схеми AES-CBC було додано алгоритм Elephant Diffuser, що утрудняє пряме порівняння блоків шифртексту. З ним однакові вміст двох секторів давало після шифрування одним ключем зовсім різний результат, що ускладнювало обчислення загального патерну. Однак сам ключ за умовчанням використовувався короткий – 128 біт. Через адміністративні політики його можна подовжити до 256 біт, але чи це варто робити?

Для користувачів після зміни ключа зовні нічого не зміниться - ні довжина паролів, що вводяться, ні суб'єктивна швидкість виконання операцій. Як і більшість систем повнодискового шифрування, BitLocker використовує кілька ключів... і жоден користувач не бачать. Ось важлива схема BitLocker.

- При активації BitLocker за допомогою генератора псевдовипадкових чисел створюється основна бітова послідовність. Це ключ шифрування тому - FVEK (full volume encryption key). Саме їм відтепер шифрується вміст кожного сектора.

- У свою чергу, FVEK шифрується за допомогою іншого ключа – VMK (volume master key) – і зберігається у зашифрованому вигляді серед метаданих томів.

- Сам VMK теж шифрується, але вже різними способами на вибір користувача.

- На нових материнських платах ключ VMK за умовчанням шифрується за допомогою ключа SRK (storage root key), який зберігається в окремому криптопроцесорі – довіреному модулі (TPM, trusted platform module). Користувач не має доступу до вмісту TPM і унікальний для кожного комп'ютера.

- Якщо окремого чіпа TPM на платі немає, то замість SRK для шифрування ключа VMK використовується введений користувачем пін-код або USB-Flash-накопичувач, що підключається за запитом, з попередньо записаною на ньому ключовою інформацією.

- Додатково до TPM або флешки можна захистити VMK ключем паролем.

Така загальна схема роботи BitLocker зберігалася і в наступних випусках Windows аж до теперішнього часу. Однак способи генерації ключів та режими шифрування в BitLocker змінювалися. Так, у жовтні 2014 року Microsoft по-тихому прибрала додатковий алгоритм Elephant Diffuser, залишивши лише схему AES-CBC із її відомими недоліками. Спочатку про це не було зроблено жодних офіційних заяв. Людям просто видали ослаблену технологію шифрування з колишньою назвою під виглядом поновлення. Туманні пояснення цього кроку були вже після того, як спрощення в BitLocker помітили незалежні дослідники.

Формально відмова від Elephant Diffuser була потрібна для забезпечення відповідності Windows вимогам федеральних стандартів обробки інформації США (FIPS), проте один аргумент спростовує цю версію: Vista та Windows 7, в яких використовувався Elephant Diffuser, без проблем продавалися в Америці.

Ще одна уявна причина відмови від додаткового алгоритму - відсутність апаратного прискорення для Elephant Diffuser і втрата в швидкості при його використанні. Однак у колишні роки, коли процесори були повільнішими, швидкість шифрування чомусь влаштовувала. Та й той самий AES широко застосовувався ще до того, як з'явилися окремі набори команд та спеціалізовані чіпи для його прискорення. Згодом можна було зробити апаратне прискорення і для Elephant Diffuser або хоча б надати клієнтам вибір між швидкістю та безпекою.

Реалістичнішою виглядає інша, неофіційна версія. "Слон" заважав співробітникам, яким хотілося витрачати менше зусиль при розшифровці чергового диска, а Microsoft охоче взаємодіє з органами влади навіть у тих випадках, коли їхні запити не цілком законні. Побічно підтверджує теорію змови і те що, що до Windows 8 під час створення ключів шифрування в BitLocker застосовувався вбудований у Windows генератор псевдовипадкових чисел. У багатьох (якщо не в усіх) випусках Windows це був Dual_EC_DRBG - «криптографічний стійкий ГПСЧ», розроблений Агентством національної безпеки США і що містить ряд закладених у нього вразливостей.

Зрозуміло, таємне ослаблення вбудованого шифрування викликало сильну хвилю критики. Під її тиском Microsoft знову переписала BitLocker, замінивши нові випуски Windows ГПСЧ на CTR_DRBG. Додатково у Windows 10 (починаючи зі складання 1511) схемою шифрування за умовчанням стала AES-XTS, імунна до маніпуляцій із блоками шифртексту. В останніх збірках "десятки" були усунені й інші відомі недоліки BitLocker, але головна проблема, як і раніше, залишилася. Вона настільки абсурдна, що робить безглуздими решту нововведень. Йдеться принципи управління ключами.

Завдання дешифрування дисків BitLocker спрощує ще й те, що Microsoft активно просувають альтернативний метод відновлення доступу до даних через Data Recovery Agent. Сенс «Агента» у цьому, що він шифрує ключі шифрування всіх накопичувачів межах мережі підприємства єдиним ключем доступу. Отримавши його, можна розшифрувати будь-який ключ, а значить, і будь-який диск, який використовується в тій же компанії. Зручно? Так, особливо для злому.

Ідея використовувати один ключ для всіх замків вже скомпрометувала себе багаторазово, проте до неї продовжують повертатися в тій чи іншій формі задля зручності. Ось як записав Ральф Лейтон спогади Річарда Фейнмана про один характерний епізод його роботи над проектом «Манхеттен» у Лос-Аламоській лабораторії: «…я відкрив три сейфи – і всі три однією комбінацією. Я приділив усіх їх: відкрив сейфи з усіма секретами атомної бомби - технологією отримання плутонію, описом процесу очищення, відомостями про те, скільки потрібно матеріалу, як працює бомба, як виходять нейтрони, як влаштована бомба, які її розміри, - словом, все, про що знали у Лос-Аламосі, всю кухню!».

BitLocker чимось нагадує пристрій сейфів, описаний в іншому фрагменті книги «Ви, звичайно, жартуєте, містере Фейнман!». Найбільший сейф надсекретної лабораторії мав ту саму вразливість, що й проста шафка для документів. «…Це був полковник, і в нього був набагато хитріший, дводверніший сейф з великими ручками, які витягували з рами чотири сталеві стрижні товщиною три чверті дюйми. Я оглянув задню сторону однієї з значних бронзових дверей і виявив, що цифровий лімб з'єднаний з маленьким замочком, який виглядав так само, як і замок моєї шафи в Лос-Аламосі. Було очевидно, що система важелів залежить від того самого маленького стрижня, який замикав шафи для документів. Зображуючи якусь діяльність, я почав навмання крутити лімб. Через дві хвилини – клац! – сейф відкрився. Коли дверцята сейфа або верхній ящик шафи для документів відчинені, дуже легко знайти комбінацію. Саме це я зробив, коли Ви читали мій звіт лише для того, щоб продемонструвати Вам небезпеку».

Криптоконтейнери BitLocker власними силами досить надійні. Якщо вам принесуть невідомо звідки флешку, зашифровану BitLocker To Go, то ви навряд чи розшифруєте її за прийнятний час. Однак у реальному сценарії використання зашифрованих дисків та знімних носіїв повно вразливостей, які легко використовуватиме обхід BitLocker.

Вразливості BitLocker

Напевно, ви помітили, що при першій активації Бітлокер доводиться довго чекати. Це не дивно – процес посекторного шифрування може зайняти кілька годин, адже навіть прочитати всі терабайтні блоки HDD швидше не вдається. Однак відключення BitLocker відбувається практично миттєво – як же так?

Справа в тому, що при відключенні Бітлокер не розшифровує дані. Всі сектори залишаться зашифрованими ключем FVEK. Просто доступ до цього ключа більше не обмежуватиметься. Усі перевірки відключаться, а VMK залишиться записаним серед метаданих у відкритому вигляді. При кожному включенні комп'ютера завантажувач ОС зчитуватиме VMK (вже без перевірки TPM, запиту ключа на флешці або пароля), автоматично розшифровуватиме ним FVEK, а потім і всі файли в міру звернення до них. Для користувача все буде виглядати як повна відсутність шифрування, але уважні можуть помітити незначне зниження швидкодії дискової підсистеми. Точніше - відсутність збільшення швидкості після відключення шифрування.

Цікаво у цій схемі та інше. Незважаючи на назву (технологія повнодискового шифрування), частина даних при використанні BitLocker все одно залишається незашифрованою. У відкритому вигляді залишаються MBR і BS (якщо диск не був проініціалізований в GPT), пошкоджені сектори і метадані. Відкритий завантажувач дає простір фантазії. У псевдозбійних секторах зручно ховати й іншу малечу, а метадані містять багато всього цікавого, у тому числі копії ключів. Якщо бітлокер активний, то вони будуть зашифровані (але слабше, ніж FVEK шифрує вміст секторів), а якщо деактивований, то просто будуть лежати у відкритому вигляді. Це все потенційні вектори атаки. Потенційні вони тому, що, крім них, є набагато простіші й універсальніші.

Ключ відновлення Bitlocker

Крім FVEK, VMK і SRK, у BitLocker використовується ще один тип ключів, створюваний "про всяк випадок". Це ключі відновлення, із якими пов'язаний ще один популярний вектор атаки. Користувачі бояться забути свій пароль та втратити доступ до системи, а Windows сама рекомендує їм зробити аварійний вхід. Для цього майстер шифрування BitLocker на останньому етапі пропонує створити ключ відновлення. Відмову від його створення не передбачено. Можна тільки вибрати один з варіантів експорту ключа, кожен з яких дуже вразливий.

У налаштуваннях за замовчуванням ключ експортується як простий текстовий файл із впізнаваним ім'ям: "Ключ відновлення BitLocker #", де замість # пишеться ідентифікатор комп'ютера (так, прямо в імені файлу!). Сам ключ має такий вигляд.

Якщо ви забули (або ніколи не знали) заданий у BitLocker пароль, просто пошукайте файл з ключем відновлення. Напевно, він буде збережений серед документів поточного користувача або на його флешці. Можливо, він навіть надрукований на листку, як це рекомендує зробити Microsoft.

Якщо ви забули (або ніколи не знали) заданий у BitLocker пароль, просто пошукайте файл з ключем відновлення. Напевно, він буде збережений серед документів поточного користувача або на його флешці. Можливо, він навіть надрукований на листку, як це рекомендує зробити Microsoft.

Для швидкого виявлення ключа відновлення зручно обмежити пошук розширення (txt), дату створення (якщо знаєте, коли приблизно могли включити BitLocker) і розмір файлу (1388 байт, якщо файл не редагували). Знайшовши ключ відновлення, скопіюйте його. З ним ви зможете будь-якої миті обійти стандартну авторизацію в BitLocker. Для цього достатньо натиснути Esc та ввести ключ відновлення. Ви затримаєтеся без проблем і навіть зможете змінити пароль у BitLocker на довільний, не вказуючи старий!

Розкриваємо BitLocker

Розкриваємо BitLocker

Реальна криптографічнасистема - це компроміс між зручністю, швидкістю та надійністю. У ній треба передбачити процедури прозорого шифрування з дешифруванням на льоту, методи відновлення забутих паролів та зручної роботи з ключами. Все це послаблює будь-яку систему, на яких би стійких алгоритмах вона не базувалася. Тому необов'язково шукати вразливості безпосередньов алгоритмі Rijndael або у різних схемах стандарту AES. Набагато простіше їх знайти саме у специфіці конкретної реалізації.

У випадку Microsoft такої "специфіки" вистачає. Наприклад, копії ключів BitLocker за замовчуванням надсилаються до SkyDrive і депонуються в Active Directory.

Ну, раптом ви їх втратите... або агент Сміт спитає. Клієнта незручно змушувати чекати, а вже агента – тим більше. З цієї причини порівняння криптостійкості AES-XTS і AES-CBC з Elephant Diffuser відходить на другий план, як і рекомендації збільшити довжину ключа. Яким би довгим він не був, атакуючий легко отримає його в незашифрованомувигляді.

Отримання депонованих ключів з облікового запису Microsoft або AD - основний спосіб відкриття BitLocker . Якщо користувач не реєстрував облік у хмарі Microsoft, а його комп'ютер не знаходиться в домені, то все одно знайдуться способи витягти ключі шифрування. Під час звичайної роботи їх відкриті копії завжди зберігаються в оперативній пам'яті (інакше не було б «прозорого шифрування»). Це означає, що вони доступні в її дампі та файлі глибокого сну.

Чому вони взагалі там зберігаються?

Як це не смішно - для зручності. BitLocker розроблявся для захисту лише від офлайнових атак. Вони завжди супроводжуються перезавантаженням та підключенням диска до іншої ОС, що призводить до очищення оперативної пам'яті. Однак у налаштуваннях за замовчуванням ОС виконує дамп оперативної пам'яті при виникненні збою (який можна спровокувати) і записує весь її вміст у файл глибокого сну при кожному переході комп'ютера в глибокий сон. Тому, якщо у Windows з активованим BitLocker нещодавно виконувався вхід, є хороший шанс отримати копію ключа VMK у розшифрованому вигляді, а з його допомогою розшифрувати FVEK і потім самі дані по ланцюжку.

Перевіримо? Всі описані вище методи злому BitLocker зібрані в одній програмі – Forensic Disk Decryptor, розробленій у вітчизняній компанії «Елкомсофт». Вона вміє автоматично витягувати ключі шифрування та монтувати зашифровані томи як віртуальні диски, виконуючи їх розшифровку на льоту.

Додатково в EFDD реалізований ще один нетривіальний спосіб отримання ключів-атакою через порт FireWire, яку доцільно використовувати в тому випадку, коли немає можливості запускати свій софт на комп'ютері, що атакується. Саму програму EFDD ми завжди встановлюємо на свій комп'ютер, а на намагаємося обійтися мінімально необхідними діями.

Наприклад просто запустимо тестову систему з активним BitLocker і «непомітно» зробимо дамп пам'яті. Так ми змоделюємо ситуацію, коли колега вийшов на обід і не заблокував свій комп'ютер. Запускаємо RAM Capture і менше ніж за хвилину отримуємо повний дамп у файлі з розширенням.mem та розміром, що відповідає обсягу оперативної пам'яті, встановленої на комп'ютері жертви.

Наприклад просто запустимо тестову систему з активним BitLocker і «непомітно» зробимо дамп пам'яті. Так ми змоделюємо ситуацію, коли колега вийшов на обід і не заблокував свій комп'ютер. Запускаємо RAM Capture і менше ніж за хвилину отримуємо повний дамп у файлі з розширенням.mem та розміром, що відповідає обсягу оперативної пам'яті, встановленої на комп'ютері жертви.

Чим робити дамп - за великим рахунком, без різниці. Незалежно від розширення це вийде бінарний файл, який буде автоматично проаналізований EFDD у пошуках ключів.

Чим робити дамп - за великим рахунком, без різниці. Незалежно від розширення це вийде бінарний файл, який буде автоматично проаналізований EFDD у пошуках ключів.

Записуємо дамп на флешку або передаємо його по мережі, після чого сідаємо за свій комп'ютер та запускаємо EFDD.

Вибираємо опцію «Вилучити ключі» і як джерело ключів вводимо шлях до файлу з дампом пам'яті.

Вибираємо опцію «Вилучити ключі» і як джерело ключів вводимо шлях до файлу з дампом пам'яті.

BitLocker - типовий кріптоконтейнер, на зразок PGP Disk або TrueCrypt. Ці контейнери вийшли досить надійними самі по собі, але клієнтські програми для роботи з ними під Windows смітять ключами шифрування в оперативній пам'яті. Тому в EFDD реалізовано сценарій універсальної атаки. Програма миттєво шукає ключі шифрування від усіх трьох видів популярних криптоконтейнерів. Тому можна залишити зазначеними всі пункти - раптом жертва потай використовує або PGP!

BitLocker - типовий кріптоконтейнер, на зразок PGP Disk або TrueCrypt. Ці контейнери вийшли досить надійними самі по собі, але клієнтські програми для роботи з ними під Windows смітять ключами шифрування в оперативній пам'яті. Тому в EFDD реалізовано сценарій універсальної атаки. Програма миттєво шукає ключі шифрування від усіх трьох видів популярних криптоконтейнерів. Тому можна залишити зазначеними всі пункти - раптом жертва потай використовує або PGP!

За кілька секунд Elcomsoft Forensic Disk Decryptor показує всі знайдені ключі у своєму вікні. Для зручності їх можна зберегти у файл - це знадобиться надалі.

За кілька секунд Elcomsoft Forensic Disk Decryptor показує всі знайдені ключі у своєму вікні. Для зручності їх можна зберегти у файл - це знадобиться надалі.

Тепер BitLocker більше не завада! Можна провести класичну офлайнову атаку – наприклад, витягнути жорсткий диск та скопіювати його вміст. Для цього просто підключіть його до свого комп'ютера та запустіть EFDD у режимі "розшифрувати або змонтувати диск".

Тепер BitLocker більше не завада! Можна провести класичну офлайнову атаку – наприклад, витягнути жорсткий диск та скопіювати його вміст. Для цього просто підключіть його до свого комп'ютера та запустіть EFDD у режимі "розшифрувати або змонтувати диск".

Після вказівки шляху до файлів із збереженими ключами EFDD на ваш вибір виконає повне розшифрування тома або відразу відкриє його як віртуальний диск. У разі файли розшифровуються у міру звернення до них. У будь-якому варіанті жодних змін до оригінального тому не вноситься, так що наступного дня можеш повернути його як ні в чому не бувало. Робота з EFDD відбувається безвісти і тільки з копіями даних, а тому залишається непомітною.

Після вказівки шляху до файлів із збереженими ключами EFDD на ваш вибір виконає повне розшифрування тома або відразу відкриє його як віртуальний диск. У разі файли розшифровуються у міру звернення до них. У будь-якому варіанті жодних змін до оригінального тому не вноситься, так що наступного дня можеш повернути його як ні в чому не бувало. Робота з EFDD відбувається безвісти і тільки з копіями даних, а тому залишається непомітною.

BitLocker To Go

Починаючи з "сімки" у Windows з'явилася можливість шифрувати флешки, USB-HDD та інші зовнішні носії. Технологія під назвою BitLocker To Go шифрує знімні накопичувачі так само, як і локальні диски. Шифрування включається відповідним пунктом у контекстному меню "Провідника".

Для нових накопичувачів можна використовувати шифрування тільки зайнятої області - все одно вільне місце поділу забите нулями і приховувати там нічого. Якщо накопичувач вже використовувався, то рекомендується включити на ньому повне шифрування. Інакше місце, позначене як вільне, залишиться незашифрованим. Воно може містити у відкритому вигляді недавно видалені файли, які ще не були перезаписані.

Для нових накопичувачів можна використовувати шифрування тільки зайнятої області - все одно вільне місце поділу забите нулями і приховувати там нічого. Якщо накопичувач вже використовувався, то рекомендується включити на ньому повне шифрування. Інакше місце, позначене як вільне, залишиться незашифрованим. Воно може містити у відкритому вигляді недавно видалені файли, які ще не були перезаписані.

Навіть швидке шифрування тільки зайнятої області займає від кількох хвилин до кількох годин. Цей час залежить від обсягу даних, пропускної спроможності інтерфейсу, характеристик накопичувача та швидкості криптографічних обчислень процесора. Оскільки шифрування супроводжується стисненням, вільне місце на зашифрованому диску зазвичай дещо збільшується.

Навіть швидке шифрування тільки зайнятої області займає від кількох хвилин до кількох годин. Цей час залежить від обсягу даних, пропускної спроможності інтерфейсу, характеристик накопичувача та швидкості криптографічних обчислень процесора. Оскільки шифрування супроводжується стисненням, вільне місце на зашифрованому диску зазвичай дещо збільшується.

При наступному підключенні зашифрованої флешки до будь-якого комп'ютера з Windows 7 і вище, автоматично викличеться майстер BitLocker для розблокування диска. У «Провіднику» до розблокування вона відображатиметься як диск, закритий на замок.

Тут можна використовувати як вже розглянуті варіанти обходу BitLocker (наприклад, пошук ключа VMK у дампі пам'яті або файлі глибокого сну), так і нові, пов'язані з ключами відновлення.

Тут можна використовувати як вже розглянуті варіанти обходу BitLocker (наприклад, пошук ключа VMK у дампі пам'яті або файлі глибокого сну), так і нові, пов'язані з ключами відновлення.

Якщо ви не знаєте пароль, але вам вдалося знайти один із ключів (вручну або за допомогою EFDD), то для доступу до зашифрованої флешки є два основні варіанти:

- використовувати вбудований майстер BitLocker для безпосередньої роботи з флешкою;

- використовувати EFDD для повної розшифровки флешки та створення її посекторного образу.

Перший варіант дозволяє отримати доступ до записаних на флешці файлів, скопіювати або змінити їх, а також записати свої. Другий варіант виконується набагато довше (від півгодини), проте має переваги. Розшифрований посекторний образ дозволяє надалі виконувати більш тонкий аналіз файлової системи лише на рівні криміналістичної лабораторії. При цьому сама флешка вже не потрібна і може бути повернена без змін.

Перший варіант дозволяє отримати доступ до записаних на флешці файлів, скопіювати або змінити їх, а також записати свої. Другий варіант виконується набагато довше (від півгодини), проте має переваги. Розшифрований посекторний образ дозволяє надалі виконувати більш тонкий аналіз файлової системи лише на рівні криміналістичної лабораторії. При цьому сама флешка вже не потрібна і може бути повернена без змін.

Отриманий образ можна відкрити відразу в будь-якій програмі, що підтримує формат IMA, або спочатку конвертувати в інший формат (наприклад, UltraISO).

Отриманий образ можна відкрити відразу в будь-якій програмі, що підтримує формат IMA, або спочатку конвертувати в інший формат (наприклад, UltraISO).

Зрозуміло, крім виявлення ключа відновлення для BitLocker2Go, в EFDD підтримуються й інші методи обходу BitLocker. Просто перебирайте всі доступні варіанти поспіль, доки не знайдете ключ будь-якого типу. Інші (аж до FVEK) самі будуть розшифровані по ланцюжку, і ви отримаєте повний доступ до диска.

Зрозуміло, крім виявлення ключа відновлення для BitLocker2Go, в EFDD підтримуються й інші методи обходу BitLocker. Просто перебирайте всі доступні варіанти поспіль, доки не знайдете ключ будь-якого типу. Інші (аж до FVEK) самі будуть розшифровані по ланцюжку, і ви отримаєте повний доступ до диска.

Висновок

Технологія повнодискового шифрування BitLocker відрізняється різними версіями Windows. Після адекватного налаштування вона дозволяє створювати криптоконтейнери, які теоретично можна порівняти за стійкістю з TrueCrypt або PGP. Однак вбудований у Windows механізм роботи з ключами зводить нанівець усі алгоритмічні хитрощі. Зокрема, ключ VMK, який використовується для дешифрування основного ключа BitLocker, відновлюється за допомогою EFDD за кілька секунд з депонованого дубліката, дампа пам'яті, файлу гібернації або атакою на порт FireWire.

Отримавши ключ, можна виконати класичну офлайнову атаку, непомітно скопіювати та автоматично розшифрувати всі дані на «захищеному» диску. Тому BitLocker доцільно використовувати лише разом з іншими засобами захисту: шифрованою файловою системою (EFS), службою управління правами (RMS), контролем запуску програм, контролем встановлення та підключення пристроїв, а також жорсткішими локальними політиками та загальними заходами безпеки.

У статті використано матеріали сайту:

На думку фахівців, саме крадіжка ноутбука є однією з основних проблем у сфері інформаційної безпеки (ІБ).

На відміну від інших загроз ІБ, природа проблем вкрадений ноутбук або вкрадена флешка досить примітивна. І якщо вартість зниклих пристроїв рідко перевищує позначку кілька тисяч американських доларів, то цінність збереженої на них інформації найчастіше вимірюється в мільйонах.

За даними Dell та Ponemon Institute, тільки в американських аеропортах щорічно пропадає 637 тисяч ноутбуків. А уявіть скільки пропадає флешок, адже вони набагато менше, і випустити флешку випадково простіше простого.

Коли пропадає ноутбук, що належить топ-менеджеру великої компанії, збитки від однієї такої крадіжки можуть становити десятки мільйонів доларів.

Як захистити себе та свою компанію?

Ми продовжуємо цикл статей про безпеку Windows домену. У першій статті з циклу ми розповіли про налаштування безпечного входу до домену, а в другій - про налаштування безпечної передачі даних у поштовому клієнті:

- Як за допомогою токена зробити Windows домен безпечнішим? Частина 1 .

- Як за допомогою токена зробити Windows домен безпечнішим? Частина 2 .

У цій статті ми розповімо про налаштування шифрування інформації, що зберігається на жорсткому диску. Ви зрозумієте, як зробити так, щоб ніхто, крім вас, не зміг прочитати інформацію, що зберігається на вашому комп'ютері.

Мало хто знає, що Windows має вбудовані інструменти, які допомагають безпечно зберігати інформацію. Розглянемо один із них.

Напевно, хтось із вас чув слово «BitLocker». Давайте розберемося, що це таке.

Що таке BitLocker?

BitLocker (точна назва BitLocker Drive Encryption) – це технологія шифрування вмісту дисків комп'ютера, розроблена компанією Microsoft. Вона вперше з'явилася у Windows Vista.

За допомогою BitLocker можна було шифрувати томи жорстких дисків, але пізніше вже в Windows 7 з'явилася схожа технологія BitLocker To Go, яка призначена для шифрування знімних дисків і флешок.

BitLocker є стандартним компонентом Windows Professional і серверних версій Windows, а значить, у більшості випадків корпоративного використання він вже доступний. В іншому випадку вам доведеться оновити ліцензію Windows до Professional.

Як працює BitLocker?

Ця технологія ґрунтується на повному шифруванні тома, який виконується з використанням алгоритму AES (Advanced Encryption Standard). Ключі шифрування повинні зберігатися безпечно і для цього BitLocker є кілька механізмів.

Найпростіший, але водночас і найнебезпечніший метод – це пароль. Ключ виходить із пароля щоразу однаковим чином, і відповідно, якщо хтось дізнається ваш пароль, то й ключ шифрування стане відомим.

Щоб не зберігати ключ у відкритому вигляді, його можна шифрувати або TPM (Trusted Platform Module), або на криптографічному токені або смарт-карті, що підтримує алгоритм RSA 2048.

TPM - мікросхема, призначена для реалізації основних функцій, пов'язаних із забезпеченням безпеки, головним чином із використанням ключів шифрування.

Модуль TPM, як правило, встановлений на материнській платі комп'ютера, однак, придбати в Росії комп'ютер із вбудованим модулем TPM дуже важко, тому що ввезення пристроїв без нотифікації ФСБ до нашої країни заборонено.

Використання смарт-карти або токена для зняття блокування диска є одним із найбезпечніших способів, що дозволяють контролювати, хто виконав цей процес і коли. Для зняття блокування в такому випадку потрібно як смарт-картка, так і PIN-код до неї.

Схема роботи BitLocker:

- При активації BitLocker за допомогою генератора псевдовипадкових чисел створюється основна бітова послідовність. Це ключ шифрування тому - FVEK (full volume encryption key). Їм шифрується вміст кожного сектора. Ключ FVEK зберігається в найсуворішій секретності.

- FVEK шифрується ключем VMK (volume master key). Ключ FVEK (зашифрований ключем VMK) зберігається на диску серед метаданих томів. При цьому він ніколи не повинен потрапляти на диск у розшифрованому вигляді.

- Сам VMK також шифрується. Спосіб його шифрування вибирає користувач.

- Стандартний ключ VMK шифрується за допомогою ключа SRK (storage root key), який зберігається на криптографічній смарт-карті або токені. Аналогічно це відбувається і з TPM.

До речі, ключ шифрування системного диска BitLocker не можна захистити за допомогою смарт-карти або токена. Це пов'язано з тим, що для доступу до смарт-карт та токенів використовуються бібліотеки від вендора, а до завантаження ОС вони, зрозуміло, не доступні.

Якщо немає TPM, то BitLocker пропонує зберегти ключ системного розділу на USB-флешці, а це, звичайно, не найкраща ідея. Якщо у вашій системі немає TPM, ми не рекомендуємо шифрувати системні диски.

І взагалі, шифрування системного диска є поганою ідеєю. При правильному налаштуванні всі важливі дані зберігаються окремо від системних. Це як мінімум зручніше з погляду їхнього резервного копіювання. Плюс шифрування системних файлів знижує продуктивність системи загалом, а робота незашифрованого системного диска із зашифрованими файлами відбувається без втрати швидкості. - Ключі шифрування інших несистемних та знімних дисків можна захистити за допомогою смарт-картки або токена, а також TPM.

Якщо ні модуля TPM ні смарт-карти немає, то замість SRK для шифрування ключа VMK використовується ключ згенерований на основі введеного пароля.

При запуску із зашифрованого завантажувального диска система опитує всі можливі сховища ключів – перевіряє наявність TPM, перевіряє USB-порти або, якщо необхідно, запитує користувача (що називається відновленням). Виявлення сховища ключа дозволяє Windows розшифрувати ключ VMK, яким розшифровується ключ FVEK, вже яким розшифровуються дані на диску.

Кожен сектор тому шифрується окремо, причому частина ключа шифрування визначається номером цього сектора. В результаті два сектори, що містять однакові незашифровані дані, будуть у зашифрованому вигляді виглядати по-різному, що дуже ускладнить процес визначення ключів шифрування шляхом запису та розшифрування заздалегідь відомих даних.

Крім FVEK, VMK і SRK, у BitLocker використовується ще один тип ключів, створюваний "про всяк випадок". Це ключі відновлення.

Для аварійних випадків (користувач втратив токен, забув PIN-код і т.д.) BitLocker на останньому кроці пропонує створити ключ відновлення. Відмову від його створення в системі не передбачено.

Як увімкнути шифрування даних на жорсткому диску?

Перш ніж розпочати процес шифрування томів на жорсткому диску, важливо врахувати, що ця процедура займе якийсь час. Її тривалість залежатиме від кількості інформації на жорсткому диску.

Якщо в процесі шифрування або розшифровки комп'ютер вимкнеться або перейде в режим глибокого сну, то ці процеси відновляться з місця зупинки при наступному запуску Windows.

Навіть у процесі шифрування системою Windows можна буде користуватися, але навряд чи вона зможе порадувати вас своєю продуктивністю. У результаті після шифрування продуктивність дисків знижується приблизно на 10%.

Якщо BitLocker доступний у вашій системі, то при натисканні правою кнопкою на назві диска, який необхідно зашифрувати, у меню з'явиться пункт Turn on BitLocker.

На серверних версіях Windows необхідно додати роль BitLocker Drive Encryption.

Приступимо до налаштування шифрування несистемного тома та захистимо ключ шифрування за допомогою криптографічного токена.

Ми використовуватимемо токен виробництва компанії «Актив». Зокрема, токен Рутокен ЕЦП PKI.

I. Підготуємо Рутокен ЕЦП PKI до роботи.

У більшості нормально налаштованих системах Windows після першого підключення Рутокен ЕЦП PKI автоматично завантажується та встановлюється спеціальна бібліотека для роботи з токенами виробництва компанії «Актив» - Aktiv Rutoken minidriver.

Процес встановлення такої бібліотеки виглядає так.

Наявність бібліотеки Aktiv Rutoken minidriver можна перевірити через Диспетчер пристроїв.

Якщо завантаження та встановлення бібліотеки з якихось причин не відбулося, слід встановити комплект Драйвери Рутокен для Windows .

ІІ. Зашифруємо дані на диску за допомогою BitLocker.

Клацніть за назвою диска та оберемо пункт Turn on BitLocker.

Як ми говорили раніше, для захисту ключа шифрування диска використовуватимемо токен.

Важливо розуміти, що для використання токена або смарт-карти в BitLocker, на них повинні бути ключі RSA 2048 і сертифікат.

Якщо ви використовуєте службу Certificate Authority в домені Windows, то в шаблоні сертифіката має бути сфера застосування сертифіката «Disk Encryption» (докладніше про налаштування Certificate Authority в першій частині нашого циклу статей про безпеку Windows домену).

Якщо у вас немає домену або ви не можете змінити політику видачі сертифікатів, то можна скористатися запасним шляхом, за допомогою самопідписаного сертифіката, докладно про те, як виписати самому собі підписаний сертифікат описано .

Тепер встановимо відповідний прапорець.

На наступному кроці виберемо спосіб збереження ключа відновлення (рекомендуємо вибрати Print the recovery key).

Папірець із надрукованим ключем відновлення необхідно зберігати в безпечному місці, краще в сейфі.

На наступному етапі запустимо процес шифрування диска. Після завершення цього процесу може знадобитися перезавантажити систему.

Коли шифрування увімкнено, значок зашифрованого диска зміниться.

І тепер, коли ми спробуємо відкрити диск, система попросить вставити токен і ввести його PIN-код.

Розгортання та налаштування BitLocker та довіреного платформного модуля можна автоматизувати за допомогою інструмента WMI або сценаріїв Windows PowerShell. Спосіб реалізації сценаріїв залежатиме від середовища. Команди для BitLocker у Windows PowerShell описані у статті.

Як відновити дані, зашифровані BitLocker, якщо токен втратили?

Якщо ви хочете відкрити зашифровані дані у Windows

Для цього знадобиться ключ відновлення, який ми надрукували раніше. Просто вводимо його у відповідне поле та зашифрований розділ відкриється.

Якщо ви хочете відкрити зашифровані дані в системах GNU/Linux та Mac OS X

Для цього потрібна утиліта DisLocker та ключ відновлення.

Утиліта DisLocker працює у двох режимах:

- FILE - весь розділ, зашифрований BitLocker, розшифровується у файл.

- FUSE – розшифровується лише той блок, до якого звертається система.

Для прикладу ми будемо використовувати операційну систему Linux та режим утиліти FUSE.

В останніх версіях поширених дистрибутивів Linux пакет dislocker вже входить до складу дистрибутива, наприклад, в Ubuntu, починаючи з версії 16.10.

Якщо пакет dislocker з якихось причин не виявилося, тоді потрібно скачати утиліту і скомпілювати її:

tar -xvjf dislocker.tar.gz

Відкриємо файл INSTALL.TXT та перевіримо, які пакети нам необхідно доустановити.

У нашому випадку необхідно доустановити пакет libfuse-dev:

sudo apt-get install libfuse-dev

Приступимо до збирання пакета. Перейдемо в папку src і скористаємося командами make та make install:

cd src/ make make install

Коли все скомпілювалося (або ви встановили пакет) приступимо до налаштування.

Перейдемо в папку mnt і створимо в ній дві папки:

- Encrypted-partition-для зашифрованого розділу;

- Decrypted-partition – для розшифрованого розділу.

Знайдемо зашифрований розділ. Розшифруємо його за допомогою утиліти та перемістимо його до папки Encrypted-partition:

dislocker -r -V /dev/sda5 -p recovery_key /mnt/Encrypted-partition(замість recovery_key підставте свій ключ відновлення)

Виведемо на екран список файлів, що знаходяться в папці Encrypted-partition:

ls Encrypted-partition/

Введемо команду для монтування розділу:

mount -o loop Driveq/dislocker-file Decrypted-partition/

Для перегляду розшифрованого розділу перейдемо до папки Encrypted-partition.

Резюмуємо

Увімкнути шифрування тома за допомогою BitLocker дуже просто. Все це робиться без особливих зусиль і безкоштовно (за наявності професійної або серверної версії Windows, звичайно).

Для захисту ключа шифрування, яким диск шифрується, можна використовувати криптографічний токен або смарт-карту, що істотно підвищує рівень безпеки.