Захист бездротових мереж Wi-Fi. Безпека wi-fi. Правильний захист wi-fi. Придумайте надійний пароль для мережі Wi-Fi

Вітання! Вирішив підготувати статтю, в якій зібрати всі основні та найголовніше ефективні поради та відповісти на ваше запитання, як захистити Wi-Fi мережу. Від кого захищатимемо? Від сусідів звичайно, ну а якщо вам потрібно захистити Wi-Fi сет в офісі, то від колег із сусідньої фірми:). Ну а якщо серйозно, то питання захисту бездротових мереж зараз дуже актуальне, це я зробив висновки, за статтею в якій описував . Стаття дуже швидко стала популярною і зібрала багато коментарів.

Встановлюємо пароль на доступ до налаштувань Wi-Fi роутера

Це перше, що потрібно зробити при налаштуванні захисту бездротової мережі Wi-Fi. У налаштуваннях роутера шукаємо вкладку "System Tools", потім переходимо на вкладку "Password".

Вводимо старий логін та пароль, потім у форму нижче вводимо нове ім'я для доступу та двічі новий пароль. Придумайте добрий і складний пароль. Що складається з літер та цифр. І головне, самі запам'ятайте:). Для збереження натискаємо “Save” . Продовжуємо налаштовувати захист мережі Wi-Fi.

Ставимо пароль на Wi-Fi мережу та встановлюємо тип шифрування

В обов'язковому порядку, потрібно вказати тип шифрування, який ви використовуватимете для мережі, та встановити надійний пароль. Ну хіба що у вас якесь кафе і ви хочете зробити відкритий доступ до Wi-Fi для відвідувачів.

Переходимо на вкладку "Wireless" і "Wireless Security". Біля протоколу WPA/WPA2 – Personal ставимо позначку, виставляємо налаштування як на скріншоті нижче та в рядку, навпаки “PSK Password:” вигадуємо хороший пароль. Цей пароль використовуватиметься для підключення до Wi-Fi. Для збереження натискаємо “Save” .

Роутер запропонує перезавантажити його, але якщо ви ще вноситиму налаштування, то можна поки не перезавантажувати. Але нові налаштування будуть працювати лише після перезавантаження.

Ще один чудовий спосіб захисту. Приховуємо назву Wi-Fi мережі, і до неї можна буде підключитися тільки якщо знати як вона називається. Ваша мережа не відображатиметься у списку доступних мереж.

Шукаємо та переходимо на вкладку “Wireless”. І для того, щоб приховати SSID, просто знімаємо галочку з пункту "Enable SSID Broadcast". Ось так все просто. Натискаємо кнопку “Save” для збереження змін.

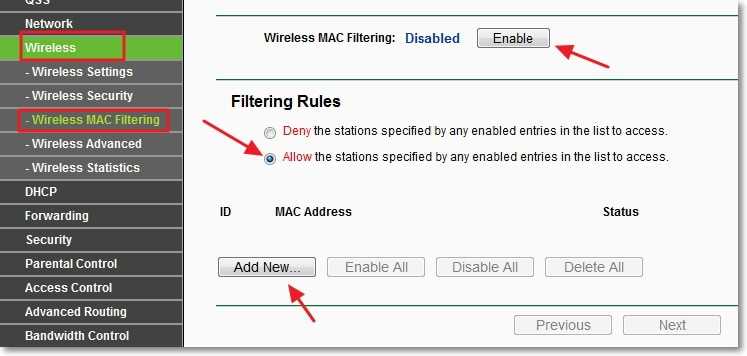

Включаємо фільтрацію пристроїв за адресою MAC

Увімкнення цієї функції дозволить підключати до роутера лише ті пристрої, MAC адреси яких прописані в налаштуваннях та дозволені. Це дуже ефективний захист, але якщо ви часто підключаєте нові пристрої, то буде не дуже зручно щоразу заходити в налаштування роутера та прописувати адресу MAC пристрою.

Для початку потрібно дізнатись MAC адреси пристроїв, яким ви хочете дозволити підключення до Wi-Fi мережі. Їх можна переглянути в налаштуваннях, докладніше читайте . Якщо це телефон, або планшет, можна переглянути адресу в налаштуваннях, у розділі “Про телефон” . А якщо пристрій вже підключено до роутера, всю необхідну інформацію можна дізнатися на вкладці “DHCP” – “DHCP Clients List” .

Отже, заходимо на вкладку "Wireless" і переходимо на "Wireless MAC Filtering". Спочатку вмикаємо цю службу, натиснувши кнопку “Enable” . Потім встановлюємо позначку біля пункту ” Allow the stations specified by any enabled entries in the list to access.”. Це означає, що до Wi-Fi зможуть підключатися тільки пристрої, які є у списку.

І натискаємо кнопку “Add New…” , щоб додати MAC адреси пристроїв, яким потрібно дозволити доступ. Вводимо MAC адресу, опис (за бажанням), залишаємо статус Enable (дозволити) та натискаємо кнопку “Save” .

У такий спосіб додаємо всі пристрої, яким ви хочете дозволити підключатися до вашого роутера.

Відключаємо службу QSS (WPS)

Детально про цю службу, і про те, як нею користуватися, я писав у статті . Але якщо ви не часто підключаєте нові пристрої і вам не складно ввести пароль від Wi-Fi мережі, то цю службу краще відключити.

Для відключення, переходимо на вкладку "QSS", у вас вона може називатися ще "WPS", або якось так. І натискаємо кнопку "Disabled QSS".

Це був останній пункт, який я раджу зробити для повного захисту мережі Wi-Fi на вашому роутері. Залишилося тільки перезавантажити роутер, натиснувши на посилання "click here", або зробити це кнопкою на самому роутері.

Ось і всі друзі, це все, що я хотів вам порадити, щоб захистити вашу бездротову мережу. Сподіваюся, що інформація, яку я для вас підготував, стане вам у пригоді. Успіхів!

Ще на сайті:

Як захистити мережу Wi-Fi? Основні та ефективні порадионовлено: Лютий 7, 2018 автором: admin

Пароль та фільтрація за MAC-адресою повинні захистити вас від злому. Насправді безпека більшою мірою залежить від вашої обачності. Невідповідні методи захисту, нехитрий пароль та легковажне ставлення до сторонніх користувачів у домашній мережі дають зловмисникам додаткові можливості для атаки. З цієї статті ви дізнаєтеся, як зламати WEP-пароль, чому слід відмовитися від фільтрів і як з усіх боків убезпечити свою бездротову мережу.

Захист від непроханих гостей

Ваша мережа не захищена, тож рано чи пізно до вашої бездротової мережі приєднається сторонній користувач — можливо навіть не спеціально, адже смартфони та планшети здатні автоматично підключатися до незахищених мереж. Якщо він просто відкриє кілька сайтів, то, швидше за все, не станеться нічого страшного, крім витрати трафіку. Ситуація ускладниться, якщо через ваше підключення до Інтернету гість почне завантажувати нелегальний контент.

Якщо ви ще не вжили жодних заходів безпеки, зайдіть в інтерфейс роутера через браузер і змініть дані доступу до мережі. Адреса маршрутизатора, як правило, має вигляд: http://192.168.1.1. Якщо це не так, ви зможете з'ясувати IP-адресу свого мережевого пристрою через командний рядок. У операційній системі Windows 7 клацніть по кнопці «Пуск» і вкажіть у рядку пошуку команду «cmd». Викличте налаштування мережі командою «ipconfig» та знайдіть рядок «Основний шлюз». Вказаний IP – це адреса вашого роутера, яку потрібно ввести в адресному рядку браузера. Розташування налаштувань безпеки маршрутизатора залежить від виробника. Як правило, вони розташовані у розділі з назвою виду WLAN | Безпека».

Якщо у вашій бездротовій мережі використовується незахищене з'єднання, слід бути особливо обережним з контентом, який розташований у папках із загальним доступом, оскільки без захисту він знаходиться в повному розпорядженні інших користувачів. При цьому в операційній системі Windows XP Home ситуація із загальним доступом просто катастрофічна: за замовчуванням тут взагалі не можна встановлювати паролі - ця функція є тільки у професійній версії. Натомість всі мережеві запити виконуються через незахищений гостьовий обліковий запис. Захистити мережу в Windows XP можна за допомогою невеликої маніпуляції: запустіть командний рядок, введіть "net user guest Ваш Новий пароль" і підтвердіть операцію натисканням клавіші "Enter". Після перезавантаження Windows отримати доступ до мережевих ресурсів можна буде лише за наявності пароля, проте більш тонке налаштування в цій версії ОС, на жаль, не є можливим. Значно зручніше керування налаштуваннями загального доступу реалізовано в Windows 7. Тут, щоб обмежити коло користувачів, достатньо в Панелі керування зайти в Центр керування мережами та спільним доступом і створити домашню групу, захищену паролем.

Відсутність належного захисту в бездротовій мережі є джерелом інших небезпек, оскільки хакери можуть за допомогою спеціальних програм (сніферів) виявляти всі незахищені з'єднання. Таким чином, хакерам буде нескладно перехопити ваші ідентифікаційні дані від різних сервісів.

Хакери

Як і раніше, сьогодні найбільшою популярністю користуються два способи захисту: фільтрація за MAC-адресами та приховування SSID (ім'я мережі): ці заходи захисту не забезпечать вам безпеки. Для того щоб виявити ім'я мережі, хакеру достатньо WLAN-адаптера, який за допомогою модифікованого драйвера перемикається в режим моніторингу, і сніфера - наприклад, Kismet. Зломщик веде спостереження за мережею доти, доки до неї не підключиться користувач (клієнт). Потім він маніпулює пакетами даних і тим самим викидає клієнта з мережі. При повторному підключенні користувача зломщик бачить ім'я мережі. Це здається складним, але насправді весь процес займає лише кілька хвилин. Обійти MAC-фільтр також нескладно: зломщик визначає MAC-адресу і призначає його своєму пристрою. Таким чином, підключення стороннього залишається непоміченим для власника мережі.

Якщо ваш пристрій підтримує лише WEP-шифрування, терміново вживіть заходів – такий пароль за кілька хвилин можуть зламати навіть непрофесіонали.

Особливою популярністю серед кібершахраїв користується пакет програм Aircrack-ng, який крім сніфера включає додаток для завантаження і модифікації драйверів WLAN-адаптерів, а також дозволяє виконувати відновлення WEP-ключа. Відомі методи злому - це PTW- та FMS/KoreKатаки, при яких перехоплюється трафік і на основі його аналізу обчислюється WEP-ключ. У цій ситуації у вас є лише дві можливості: спочатку вам слід пошукати для свого пристрою актуальну прошивку, яка підтримуватиме новітні методи шифрування. Якщо ж виробник не надає оновлень, краще відмовитись від використання такого пристрою, адже при цьому ви ставите під загрозу безпеку вашої домашньої мережі.

Популярна порада скоротити радіус дії Wi-Fi дає лише видимість захисту. Сусіди все одно зможуть підключатися до вашої мережі, а зловмисники часто користуються Wi-Fi адаптерами з великим радіусом дії.

Публічні точки доступу

Місця з вільним Wi-Fi залучають кібершахраїв, тому що через них проходять величезні обсяги інформації, а скористатися інструментами злому може кожен. У кафе, готелях та інших громадських місцях можна знайти публічні точки доступу. Але інші користувачі цих мереж можуть перехопити ваші дані і, наприклад, взяти під свій контроль ваші облікові записи на різних веб-сервісах.

Захист Cookies.Деякі методи атак справді настільки прості, що ними може скористатися кожен. Розширення Firesheep для браузера Firefox автоматично зчитує та відображає у вигляді списку облікові записи інших користувачів, у тому числі на Amazon, Google, Facebook і Twitter. Якщо хакер клацне по одному із записів у списку, він відразу ж отримає повний доступ до облікового запису і зможе змінювати дані користувача на свій розсуд. Firesheep не здійснює зламування паролів, а лише копіює активні незашифровані cookies. Щоб захиститись від таких перехоплень, слід користуватися спеціальним додатком HTTPS Everywhere для Firefox. Це розширення змушує онлайн-сервіси постійно використовувати зашифроване з'єднання через HTTPS, якщо він підтримується сервером постачальника послуг.

Захист Android.Нещодавно загальну увагу привернула недоробка в операційній системі Android, через яку шахраї могли отримати доступ до ваших облікових записів у таких сервісах, як Picasa і «Календар Google», а також зчитувати контакти. Компанія Google ліквідувала цю вразливість в Android 2.3.4, але на більшості пристроїв, раніше придбаних користувачами, встановлені старіші версії системи. Для їх захисту можна використовувати програму SyncGuard.

WPA 2

Найкращий захист забезпечує технологія WPA2, яка застосовується виробниками комп'ютерної техніки з 2004 року. Більшість пристроїв підтримують цей тип шифрування. Але, як і інші технології, WPA2 теж має своє слабке місце: за допомогою атаки за словником або методом bruteforce («груба сила») хакери можуть зламувати паролі - правда, лише у разі їхньої ненадійності. Словники просто перебирають закладені у базах даних ключі - зазвичай, всі можливі комбінації чисел і імен. Паролі на кшталт "1234" або "Ivanov" вгадуються настільки швидко, що комп'ютер зломщика навіть не встигає нагрітися.

Метод bruteforce передбачає використання готової бази даних, а, навпаки, підбір пароля шляхом перерахування всіх можливих комбінацій символів. У такий спосіб зломщик може обчислити будь-який ключ - питання лише в тому, скільки часу йому на це потрібно. NASA у своїх інструкціях з безпеки рекомендує пароль щонайменше з восьми символів, а краще - з шістнадцяти. Насамперед важливо, щоб він складався з малих і великих літер, цифр та спеціальних символів. Щоб зламати такий пароль, хакеру знадобляться десятиліття.

Поки що ваша мережа захищена не до кінця, тому що всі користувачі всередині неї мають доступ до вашого маршрутизатора і можуть змінювати його налаштування. Деякі пристрої надають додаткові функції захисту, якими також слід користуватися.

Насамперед відключіть можливість маніпулювання роутером через Wi-Fi. На жаль, ця функція доступна лише в деяких пристроях, наприклад маршрутизаторах Linksys. Всі сучасні моделі роутерів також мають можливість встановлення пароля до інтерфейсу управління, що дозволяє обмежити доступ до налаштувань.

Як і будь-яка програма, прошивка роутера недосконала – невеликі недоробки чи критичні дірки у системі безпеки не виключені. Зазвичай інформація про це миттєво поширюється по Мережі. Регулярно перевіряйте наявність нових прошивок для роутера (у деяких моделей є навіть функція автоматичного оновлення). Ще один плюс перепрошивок у тому, що вони можуть додати нові функції до пристрою.

Періодичний аналіз мережевого трафіку допомагає розпізнати присутність непроханих гостей. В інтерфейсі керування роутером можна знайти інформацію про те, які пристрої та коли підключалися до вашої мережі. Складніше з'ясувати, який обсяг даних завантажив той чи інший користувач.

Гостьовий доступ – засіб захисту домашньої мережі

Якщо ви захистите роутер надійним паролем під час використання шифрування WPA2, вам вже не загрожуватиме жодна небезпека. Але тільки доти, доки ви не передасте свій пароль іншим користувачам. Друзі та знайомі, які зі своїми смартфонами, планшетами чи ноутбуками захочуть вийти в Інтернет через ваше підключення, є фактором ризику. Наприклад, не можна виключати ймовірність того, що їх пристрої заражені шкідливими програмами. Однак через це вам не доведеться відмовляти друзям, тому що у топових моделях маршрутизаторів, наприклад Belkin N або Netgear WNDR3700, спеціально для таких випадків передбачено гостьовий доступ. Перевага цього режиму полягає в тому, що роутер створює окрему мережу з власним паролем, а домашня не використовується.

Надійність ключів безпеки

WEP (WIRED EQUIVALENT PRIVACY).Використовує генератор псевдовипадкових чисел (алгоритм RC4) для отримання ключа та вектори ініціалізації. Оскільки останній компонент не зашифрований, можливе втручання третіх осіб та відтворення WEP-ключа.

WPA (WI-FI PROTECTED ACCESS)Заснований на механізмі WEP, але для розширеного захисту пропонує динамічний ключ. Ключі, що згенеровані за допомогою алгоритму TKIP, можуть бути зламані за допомогою атаки Бека-Тевса або Охігаші-Морії. Для цього окремі пакети розшифровуються, піддаються маніпуляціям і знову надсилаються в мережу.

WPA2 (WI-FI PROTECTED ACCESS 2)Для шифрування надійний алгоритм AES (Advanced Encryption Standard). Поряд із TKIP додався протокол CCMP (Counter-Mode/CBC-MAC Protocol), який також базується на алгоритмі AES. Захищену за цією технологією мережу досі зламати не вдавалося. Єдиною можливістю для хакерів є атака за словником або метод грубої сили, коли ключ вгадується шляхом підбору, але при складному паролі підібрати його неможливо.

Судячи з того, що Ви натрапили в Інтернеті на цю статтю — Ви знаєте про проблеми безпеки Вай-Фай мереж та необхідність її грамотного налаштування. Але відразу розібратися і правильно її налаштувати у непідготовленої людини навряд чи вийде. А багато користувачів взагалі думають, що на роутері з коробки вже все налаштовано з максимальним рівнем безпеки. У більшості випадків це помилкова думка. Тому зараз я наведу основні правила налаштування безпеки WiFi мереж на прикладі роутера TP-Link.

1. Обов'язково вмикайте шифрування мережі.

Ніколи не залишайте свою мережу відкритою. Якщо ваш домашній WiFi не шифрується, це не правильно. Будь-який бажаючий зможе до Вас підключитися та використовувати Ваш доступ до Інтернету у своїх цілях.

2. По можливості використовуйте лише тип шифрування WPA2-PSK

Якщо в налаштуваннях роутера використовується шифрування WEP, обов'язково змінити його на WPA2, тому що WEP (Wired Equivalent Privacy) застарів і має серйозні вразливості. А WPA2 є найсильнішим у використанні прямо зараз. WPA варто використовувати тільки в тому випадку, якщо у Вас є пристрої, які не вміють працювати з WPA2.

3. Вимкніть WPS.

Якщо Ви не користуєтеся функцією WPS, обов'язково її відключіть. У деяких моделях роутерів вона є серйозною вразливістю через типову конфігурацію. Як показує практика, у 90% випадків WPS не використовується взагалі.

4. Змініть ім'я мережі SSID за промовчанням.

Найчастіше як SSID (Service Set Identifier) використовується модель бездротового маршрутизатора, що полегшує зловмиснику злом Вай-Фай. Тому обов'язково треба його змінити на будь-якій іншій. Як ім'я може бути будь-яке слово на латиниці та цифри. Кирилицю не використовуйте.

5. Змініть пароль маршрутизатора за промовчанням.

Як приклад можна навести GPON ONT термінали ZTE. Через те, що у них у всіх за замовчуванням використовувався той самий пароль, який під час налаштування пристрою ніхто не змінював. Через це багато домашніх мереж у Москві та Пітері були зламані. Відповідно зловмисник міг отримати доступ до налаштування роутера, Інтернет-каналу та домашньої мережі.

6. Увімкнути брандмауер (firewall) маршрутизатора.

Практично всі маршрутизатори оснащені вбудованим брандмауером (він фаєрвол), який за умовчанням може бути відключений. Переконайтеся, що його увімкнено. Для ще більшої безпеки потрібно переконатися, що кожен комп'ютер у вашій мережі також використовує брандмауер та антивірусне програмне забезпечення.

7. Включити фільтрацію МАС-адрес клієнтів Вай-Фай.

Кожен комп'ютер, ноутбук або мобільний пристрій має унікальний ідентифікатор у мережі, що називається MAC-адреса. Це дозволяє WiFi роутеру відстежувати усі пристрої, підключені до нього. Багато маршрутизаторів WiFi дозволяють адміністраторам фізично ввести MAC-адреси пристроїв, яким можна підключитися до мережі.

Таким чином, до Вашої домашньої мережі зможуть підключитися тільки ті пристрої, які є в таблиці. Інші взагалі не зможуть, навіть якщо підберуть пароль.

8. Вимкнення віддаленого адміністрування.

Більшість маршрутизаторів дозволяють адміністраторам віддалено підключатися з Інтернету до веб-інтерфейсу або командного рядка пристрою. Якщо вам не потрібно, відключити цю функцію. З локальної мережі налаштування пристрою будуть доступні.

Отже, витративши кілька хвилин, щоб переконатися, що наша домашня мережа WiFi налаштована на оптимальному рівні безпеки, Ви можете уникнути проблем та запобігти їм надалі.

Коротко пояснимо, що таке WEP, WPA та WPA2 і у чому різниця між ними.

WEP

Розшифровка: Wired Equivalent Privacy.Перекладається як Безпека, еквівалентна дротовому з'єднанню. Очевидно, винахідники переоцінили надійності цього захисту, коли давали назву.

WEP - це застарілий безпековий режим безпеки. Забезпечує низький рівень захисту. У Windows режимі безпеки WEP часто називається Open, тобто. відкритим типом.

WPA

Розшифровка: Wi-Fi Protected Access (захищений Wi-Fi доступ)

Поділяється на 2 підвиди:

- WPA-Personal (-Personal Key або -PSK)

- WPA-Enterprise.

WPA-PSK

Цей варіант підходить для домашнього використання. Для авторизації в мережі потрібний лише ключ безпеки.

WPA-Enterprise

Це більш сучасний і заморочений варіант для корпоративних мереж для забезпечення більш високого рівня безпеки. Для авторизації потрібний сервер Radius.

WPA2

WPA2 — найсучасніша та покращена версія захисту WPA. Так само може працювати в обох режимах: PSK та Enterprise. Відрізняється тим, що підтримує тип AES шифрування CCMP.

Що краще? WEP, WPA чи WPA2?

На сучасному обладнанні здебільшого оптимальним варіантом буде використання режиму WPA2-PSKз типом шифрування AES:

Що робити, якщо я не знаю, який тип безпеки використовує Wi-Fi?

Якщо ви не знаєте, яке шифрування використовується на точці доступу (роутері), від'єднайтеся від мережі та . Потім знову підключіться. Вам доведеться запровадити лише ключ безпеки. При цьому режим безпеки буде вибрано автоматично.

Сьогодні не назвеш чимось незвичайним. Однак при цьому багато користувачів (особливо власники мобільних пристроїв) стикаються з проблемою, яку систему захисту використовувати: WEP, WPA або WPA2-PSK. Що це за технології ми зараз і подивимося. Однак найбільша увага буде приділена саме WPA2-PSK, оскільки саме ця протекція сьогодні є найбільш затребуваною.

WPA2-PSK: що це?

Скажімо відразу: це система захисту будь-якого локального підключення до бездротової мережі на основі Wi-Fi. До проводових систем на основі мережевих карток, що використовують безпосереднє з'єднання за допомогою Ethernet, це не має жодного відношення.

Із застосуванням технології WPA2-PSK сьогодні є «просунутою». Навіть дещо застарілі методи, що потребують запиту логіну і пароля, а також передбачають шифрування конфіденційних даних при прийомі-передачі, виглядають, м'яко кажучи, дитячим лепетом. І ось чому.

Різновиди захисту

Отже, почнемо з того, що ще нещодавно найбезпечнішою технологією захисту з'єднання вважалася структура WEP. Вона використовувала перевірку цілісності ключа при бездротовому підключенні будь-якого девайса і була стандартом IEEE 802. 11i.

Захист WiFi-мережі WPA2-PSK працює, в принципі, майже так само, проте перевірку ключа доступу здійснює на рівні 802.1X. Іншими словами, система перевіряє усі можливі варіанти.

Однак є і новіша технологія, що отримала назву WPA2 Enterprise. На відміну від WPA, вона передбачає не лише потребу персонального ключа доступу, але й наявність сервера Radius, що надає доступ. При цьому такий алгоритм автентифікації може працювати одночасно в декількох режимах (наприклад, Enterprise і PSK, задіявши при цьому шифрування рівня AES CCMP).

Основні протоколи захисту та безпеки

Так само як і ті, що йдуть у минуле, сучасні методи захисту використовують один і той же протокол. Це TKIP (система захисту WEP, заснована на оновленні програмного забезпечення та алгоритмі RC4). Все це передбачає введення тимчасового ключа для доступу до мережі.

Як показало практичне використання, сам собою такий алгоритм особливої захищеності підключення в бездротовій мережі не дав. Саме тому були розроблені нові технології: спочатку WPA, а потім WPA2, доповнені PSK (персональний ключ доступу) та TKIP (тимчасовий ключ). Крім того, сюди були включені дані при прийомі-передачі, сьогодні відомі як стандарт AES.

Застарілі технології

Тип безпеки WPA2-PSK з'явився нещодавно. До цього, як було зазначено вище, використовувалася система WEP разом із TKIP. Захист TKIP не що інше, як засіб збільшення розрядності ключа доступу. На даний момент вважається, що базовий режим дозволяє збільшити ключ із 40 до 128 біт. При цьому можна також змінити один-єдиний ключ WEP на кілька відмінних, що генеруються і надсилаються в автоматичному режимі самим сервером, що робить автентифікацію користувача при вході.

Крім того, сама система передбачає використання суворої ієрархії розподілу ключів, а також методики, що дозволяє позбавитися так званої проблеми передбачуваності. Іншими словами, коли, допустимо, для бездротової мережі, що використовує захист WPA2-PSK, пароль задається у вигляді послідовності типу «123456789», неважко здогадатися, що ті ж програми-генератори ключів і паролів, зазвичай звані KeyGen або чимось на кшталт цього, при введенні перших чотирьох знаків можуть автоматично згенерувати чотири наступні. Тут, як кажуть, не потрібно бути унікумом, щоб вгадати тип секвенції, що використовується. Але це, напевно, вже зрозуміло, найпростіший приклад.

Щодо дати народження користувача в паролі, це взагалі не обговорюється. Вас запросто можна обчислити за тими самими реєстраційними даними у соціальних мережах. Самі цифрові паролі такого типу є абсолютно ненадійними. Краще використовувати спільно цифри, літери, а також символи (можна навіть недруковані за умови завдання поєднання «гарячих» клавіш) і пробіл. Однак навіть за такого підходу злом WPA2-PSK здійснити можна. Тут слід пояснити методику роботи самої системи.

Типовий алгоритм доступу

Тепер ще кілька слів про систему WPA2-PSK. Що це таке щодо практичного застосування? Це поєднання кількох алгоритмів, так би мовити, у робочому режимі. Пояснимо ситуацію на прикладі.

В ідеалі секвенція виконання процедури захисту підключення та шифрування інформації, що передається або приймається, зводиться до наступного:

WPA2-PSK (WPA-PSK) + TKIP + AES.

При цьому головну роль відіграє загальний ключ (PSK) довжиною від 8 до 63 символів. В якій саме послідовності будуть задіяні алгоритми (чи спочатку відбудеться шифрування, чи після передачі, чи в процесі з використанням випадкових проміжних ключів і т. д.), не має значення.

Але навіть за наявності захисту та системи шифрування на рівні AES 256 (мається на увазі розрядність ключа шифру) злом WPA2-PSK для хакерів, які обізнані в цій справі, буде завданням хоч і важким, але можливим.

Вразливість

Ще в 2008 році на конференції PacSec, що відбулася, була представлена методика, що дозволяє зламати бездротове з'єднання і прочитати передані дані з маршрутизатора на клієнтський термінал. Все це зайняло близько 12-15 хвилин. Однак зламати зворотну передачу (клієнт-маршрутизатор) так і не вдалося.

Справа в тому, що при включеному режимі маршрутизатора QoS можна не тільки прочитати інформацію, що передається, але і замінити її підробленою. 2009 року японські фахівці представили технологію, що дозволяє скоротити час злому до однієї хвилини. А в 2010 році в Мережі з'явилася інформація про те, що найпростіше зламувати модуль Hole 196, що є у WPA2, з використанням власного закритого ключа.

Ні про яке втручання у генеровані ключі не йдеться. Спочатку використовується так звана атака за словником у поєднанні з «брут-форс», а потім сканується простір бездротового підключення з метою перехоплення пакетів, що передаються, і їх наступним записом. Достатньо користувачеві зробити підключення, як відразу відбувається його деавторизація, перехоплення передачі початкових пакетів (handshake). Після цього навіть знаходження поблизу основної точки доступу не потрібне. Можна спокійнісінько працювати в режимі офлайн. Щоправда, для всіх цих дій знадобиться спеціальне ПЗ.

Як зламати WPA2-PSK?

З зрозумілих причин, тут повний алгоритм злому з'єднання наводитися не буде, оскільки це може бути використане як інструкція до дії. Зупинимося тільки на головних моментах, і то – лише загалом.

Як правило, при безпосередньому доступі до роутера можна перевести в так званий режим Airmon-NG для відстеження трафіку (airmon-ng start wlan0 - перейменування бездротового адаптера). Після цього відбувається захоплення і фіксація трафіку за допомогою команди airdump-ng mon0 (відстеження даних каналу, швидкість маяка, швидкість і метод шифрування, кількість даних, що передаються і т. д.).

Далі задіюється команда фіксації вибраного каналу, після чого вводиться команда Aireplay-NG Deauth із супутніми значеннями (вони не наводяться з міркувань правомірності використання таких методів).

Після цього (коли користувач вже пройшов авторизацію при підключенні) користувача можна легко відключити від мережі. При цьому при повторному вході з боку, що зламує, система повторить авторизацію входу, після чого можна буде перехопити всі паролі доступу. Далі з'явиться вікно з «рукостисканням» (handshake). Потім можна застосувати запуск спеціального файлу WPAcrack, який дозволить зламати будь-який пароль. Звичайно, як саме відбувається його запуск, ніхто і нікому не розповідатиме. Зауважимо лише, що з наявності певних знань весь процес займає від кількох хвилин за кілька днів. Наприклад, процесор рівня Intel, що працює на штатній тактовій частоті 2,8 ГГц, здатний обробляти не більше 500 паролів за секунду, або 1,8 мільйона на годину. Загалом, як зрозуміло, не варто зваблюватися.

Замість післямови

Ось і все, що стосується WPA2-PSK. Що це таке, можливо, з першого прочитання зрозуміло і не буде. Проте основи захисту даних та застосовуваних систем шифрування, здається, зрозуміє будь-який користувач. Більше того, сьогодні із цим стикаються практично всі власники мобільних гаджетів. Ніколи не помічали, що під час створення нового підключення на тому ж смартфоні система пропонує використовувати певний тип захисту (WPA2-PSK)? Багато хто просто не звертає на це уваги, а дарма. У розширених налаштуваннях можна використовувати досить велику кількість додаткових параметрів з метою покращення системи безпеки.