Як захиститися від вірусу Petya A. «Міша»: найкращий друг «Петі» та ще один троянець-вимагач

Group-IB 28.06.2017 17:18

2648

27 червня в Україні, Росії та кількох інших країнах світу було зафіксовано масштабну кібератаку з використанням нової модифікації локера-шифрувальника Petya.

Поширення вірусу відбувається за допомогою фішингового розсилання на e-mail адреси співробітників компаній. Після відкриття шкідливого вкладення відбувається зараження цільового комп'ютера із шифруванням файлів.

Будь-які вкладення – .doc, .docx, .xls, .xlsx, .rtf та інші файли у форматі Microsoft Officeможуть містити шкідливий контент. При відкритті вкладення з вірусом "Petya" відбудеться встановлення шкідливого програмного забезпечення шляхом використання відомої вразливості CVE-2017-0199.

Вірус чекає 30-40 хвилин після інфікування (для поширення), а потім Petya шифрує локальні файли.

За розшифровку здирники вимагають викуп у розмірі $300 у биткоинах на інтернет-гаманець.

Жертви

У перші 2 години було атаковано енергетичні, телекомунікаційні та фінансові компанії - у результаті було заражено понад 100 компаній у всьому світі:- у Росії: «Роснефть», «Башнефть», Хоум Кредит Банк, Evraz та інші;

- в Україні: "Запоріжжяобленерго", "Дніпроенерго", "Дніпровська електроенергетична система", Mondelez International, Ощадбанк, Mars, "Нова Пошта", Nivea, TESA, Київський метрополітен, урядові комп'ютери України, магазини "Ашан", українські оператори (" Київстар», LifeCell, «Укртелеком», Приватбанк, аеропорт «Бориспіль» та інші;

- у світі: американський біофармацевтичний гігант Merck, Maersk, компанії Індії, Австралії, Естонії та інші.

Що потрібно зробити для захисту?

1. Вжити заходів щодо протидії mimikatz та технікам підвищення привілеїв у мережах Windows.2. Встановити патч KB2871997.

3. Ключ реєстру: HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet /Control/SecurityProviders/WDigest/UseLogonCredential встановити 0.

4. Переконатись у тому, що паролі локальних адміністраторів на всіх робочих станціях та серверах різні.

5. Негайно змінити всі паролі привілейованих користувачів (адміністраторів систем) в доменах.

6. Ставити патчі від CVE-2017-0199 та EternalBlue (MS17-010).

7. Негайно відбирати адміністраторські права у всіх, кому вони не потрібні.

8. Не дозволяйте користувачам підключати ноутбуки до ЛОМ, доки не встановлені патчі на всі комп'ютери в мережі.

9. Робіть регулярний Backup всіх критичних систем. В ідеалі використовуйте обидва варіанти – бекап у хмарі та на знімних носіях.

10. Впровадьте політику «нульової довіри» та проведіть навчання з безпеки для своїх співробітників.

11. Вимкніть SMBv1 у мережі.

12. Передплатіть Microsoft Technical Security Notifications. 1. Ви спонсоруєте злочинців.

2. У нас немає доказів того, що дані тих, хто заплатив викуп, було відновлено.

Багато інтернет-аматорів досі наївно вважають, що якщо не заходити на сумнівні сторінки і не переходити за незнайомими посиланнями, шансів «зловити» вірус немає. «На жаль, це не так, – констатують у компанії DriverPack (займається автоматизацією роботи з драйверами на платформі Microsoft Windows. - Прим. ред.). – Нове покоління вірусів діє зовсім інакше – вони активують себе самостійно, використовуючи вразливість в одному з протоколів». З-поміж них і Petya. За даними компанії Symantec (американська компанія, що розробляє антивірусний софт. - Прим. ред.), Petya існує з 2016 року. А от активізувався він лише зараз. Щоправда, це може бути не зовсім Petya. У «Лабораторії Касперського» троянець назвали ExPetr і стверджують, що минулого «Петю» він схожий, але незначно. А в компанії Cisco (американська компанія, що спеціалізується на високих технологіях, у тому числі з кібербезпеки. - Прим. ред.) новий вірус-вимагач взагалі назвали Nyetya.

Чим небезпечний?

Як ти «Петю» не назви, а проблема лишається. «Поширення вірусу йде за допомогою фішингового розсилання на e-mail адреси, - попереджають у Group-IB ( російська компанія, що спеціалізується на боротьбі з кіберзлочинністю - Прим. ред.). - Після відкриття шкідливого вкладення відбувається зараження цільового комп'ютера із шифруванням файлів. Будь-які вкладення - .doc, .docx, .xls, .xlsx, .rtf та інші файли в форматі Microsoft Office можуть містити шкідливий контент». У Cisco додали, що вірус шифрує головну завантажувальний запискомп'ютера (можна сказати, «зміст» жорсткого диска).

Якщо йдеться про корпоративну мережу, то щоб заразити її всю, потрібен лише один «інфікований» комп'ютер. «Після запуску шкідливого файлустворюється завдання на перезапуск комп'ютера, відкладена на 1-2 години, в цей час можна встигнути відновити працездатність ОС, - начебто дають надію в Positive Technologies (російська компанія, що спеціалізується на кібербезпеці. - Прим. ред.). – Однак розшифрувати файли не вдасться. Відновлення вмісту після завершення вимагає знання закритого ключа, таким чином без знання ключа дані відновити неможливо».

На жаль, експерти також з'ясували, що набір інструментарію дозволяє Petya зберігати працездатність навіть у тих інфраструктурах, де було враховано урок WannaCry та встановлені відповідні оновлення безпеки, саме тому шифрувальник настільки ефективний.

Як зробити так, щоб Petya не пройшов?

Для того щоб не стати жертвою подібної атаки, необхідно в першу чергу оновити ПЗ, що використовується до актуальних версій, зокрема, встановити все актуальні оновлення MS Windows. "Підпишіться на Microsoft Technical Security Notifications", - радять і в Group-IB. Власне, це запорука того, що Microsoft проаналізує шляхи знешкодження цієї загрози, компанія встановить відповідні оновлення. До речі, в російському підрозділі Microsoft вже повідомили, що антивірусне програмне забезпечення виявляє цей вірус-вимагач і захищає від нього.

Причому в DriverPack відзначають, що наслідки атаки виявилися настільки серйозними, що компанія Microsoftпішла на безпрецедентний крок — випустила оновлення навіть для знятої з підтримки Windows XP. Це означає, що під загрозою атаки знаходяться всі комп'ютери з відкритим протоколом SMB ( мережевий протокол, що з'явився у 1983 році. - Прим.ред.) і без останніх оновлень». «Деякі користувачі тримають не оновленими комп'ютери багато років», - розводить руками керівник відділу антивірусних досліджень «Лабораторії Касперського» В'ячеслав Закоржевський. Однак якщо оновлення все-таки робляться, то паралельно з цим процесом у компанії Cisco радять внести в стратегію забезпечення безпеки базове положення щодо резервного копіюванняключових даних.

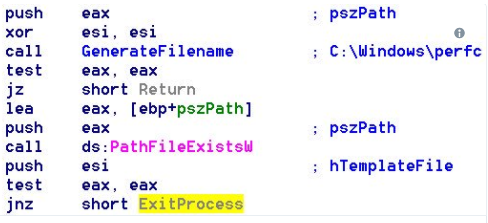

Ще для додаткового захистувід Petya розробники рекомендують створювати на комп'ютері файл-обманку. Зокрема, як пише у своєму твіттері компанія Symantec, щоб захиститись від вірусу, потрібно створити файл під назвою perfc і розмістити його в папці Windows на диску C. Проникаючи в комп'ютер, вірус перевіряє систему на наявність зараження, і такий файл імітує його. Створити файл можна в програмі Блокнот. З імені документа необхідно видалити розширення.txt.

Якщо Petya все ж таки прийшов

В першу чергу, експерти з інформаційним технологіямне рекомендують платити гроші здирникам, якщо вірус все ж таки заблокував комп'ютер. Причому це пояснюють зовсім не високотехнологічними причинами. "Поштова адреса порушників вже була заблокована, і навіть у разі оплати викупу ключ для розшифровки файлів напевно не буде отримано", - кажуть у Positive Technologies. Та й загалом, зазначають у «Лабораторії Касперського», якщо давати гроші «фішерам», віруси лише множитимуться. «Для запобігання розповсюдженню шифрувальника в Мережі рекомендується вимкнути інші комп'ютери, які не були заражені, відключити від Мережі заражені вузли та зняти образи скомпрометованих систем», - дають конкретні рекомендації у Positive Technologies.

Причому якщо дані на комп'ютері вже зашифровані, краще не смикатися. «Якщо з'явиться можливість розшифрувати та відновити хоча б частину файлів, то додаткові дії можуть лише завадити майбутній розшифровці», - вважає В'ячеслав Закоржевський із «Лабораторії Касперського». "У разі, якщо дослідники знайдуть спосіб розшифровки файлів, заблоковані дані можуть бути відновлені в майбутньому", - упевнені і в Positive Technologies. Пан Закоржевський при цьому радить спробувати відновити резервні копії, якщо такі є.

Скільки у світі «Співати»?

У «Лабораторії Касперського» підрахували, що кількість шкідливих програм для атак лише на пристрої Інтернету речей перевищує сім тисяч, причому більш як половина з них з'явилася за перші шість місяців 2017 року. А всього у світі працює понад 6 мільярдів підключених до Інтернету пристроїв. За словами Закоржевського, інтенсивність по кіберзагрозах у світі щодня змінюється, але все ж таки не сильно. Швидше змінюється географія атак. І ще впливають на кіберстатистику час доби та національні свята.

В основних гравців ринку, що працюють на ринку інформаційної безпекиє онлайн-карти, що показують кількість атак в реальному часі по всьому світу. Ці дані засновані на даних користувачів, які поставили в себе той чи інший антивірусник. Керівник відділу антивірусних досліджень «Лабораторії Касперського» В'ячеслав Закоржевський розповів, як читають професіонали такі карти і де розташована більшість хостингів, які є «розсадником» фішингу та інших «зловредів».

За оцінками DriverPack, повністю беззахисні перед комп'ютерними вірусамипонад 35% користувачів у Росії. «Найбільшу загрозу зазнають користувачі операційних систем молодше Windows 10, які не встановили останнє оновленнявід Microsoft і залишають відкритими порти SMB», - упевнені експерти. За аналітичними даними компанії, більш ніж 18% користувачів працюють на неліцензійній ОС Windows, що автоматично ставить їх під загрозу, у 23% відключено сервіс Windows UpdateА ще на 6% комп'ютерів встановлені застарілі операційні системи, для яких оновлення не випускаються в принципі.

[Оновлено 28 червня 2017]

Петя та Мишко – найкращі друзі. Зазвичай вони все роблять разом. І так – ви читаєте не казку для маленьких дітей, а блог «Лабораторії Касперського». Тому «Петя» та «Миша» - це троянці-здирники, які працюють у парі та постачаються в одному інсталяційному пакеті.

Якщо ви постійно читаєте наш блог і стежите за кібербезпекою, що відбувається в світі, то ви вже знаєте про «Пету». Цієї весни ми опублікували два пости - в одному ми пояснювали, що це за шифрувальник і як він працює, а в іншому розповіли про декриптора за авторством користувача Twitter з нікнеймом Leostoneдозволяє розшифрувати файли, до яких дістався «Петя» .

"Петя" з самого початку був незвичайним творінням: на відміну від інших троянців-вимагачів, він шифрував не файли з конкретними розширеннями, а головну таблицю файлів, тим самим роблячи весь жорсткий дискцілком непридатним для використання. Тож для сплати викупу жертвам «Петі» був потрібен інший комп'ютер.

Знайомтеся, це Petya. Petya - здирник, що шифрує головну таблицю файлів на диску. Не будьте як Petya! https://t.co/hks24hClKo

Для своїх брудних справ «Пете» потрібні права адміністратора. Якщо користувач не видає їх троянцю, натиснувши на відповідну кнопку, «Петя» стає безсилий. Очевидно, творців троянця це не влаштовувало, і вони вигадали «Петі» спільника - «Мишу».

У «Петі» та «Міші» є дві ключові відмінності. «Петя» може позбавити жертву жорсткого диска повністю, тоді як «Миша» шифрує лише певні файли. З іншого боку, «Петі» потрібні права адміністратора, а ось «Міше» – ні. Погані хлопці вирішили, що з цієї парочки вийдуть чудові напарники, які доповнюють одне одного.

«Миша» більше схожий на традиційного троянця здирника. Він використовує стандарт AES для шифрування даних на комп'ютері жертви. У блозі Bleeping Computer йдеться про те, що троянець додає розширення з чотирьох символів до імені зашифрованого файлу. Таким чином, наприклад, файл "test.txt" стає "test.txt.7GP3".

Тепер, якщо "Петя" не може отримати адмін-привілеї, на заражену машину встановлюється "Миша". Такі справи: https://t.co/vHxU63qASb

У «Міші» невгамовний апетит – він шифрує величезну кількість різних файлів, зокрема і.exe. Таким чином, новий троянець не дозволяє користувачам запустити будь-яку програму на комп'ютері. За одним винятком: у процесі шифрування «Миша» ігнорує папку Windowsта папки, що містять файли браузерів. Закінчивши з витівками, «Миша» створює два файли, що містять інструкції зі сплати викупу. Називаються вони так: YOUR_FILES_ARE_ENCRYPTED.HTML та YOUR_FILES_ARE_ENCRYPTED.TXT.

«Петя» і «Миша» потрапляють на комп'ютери жертв за допомогою фішингових email, які вдають листи від кандидатів з «резюме» у вкладенні. Наприклад, троянець був виявлений у файлі з назвою PDFBewerbungsmappe.exe (з німецької це можна перекласти як «PDF-заявка на роботу»). Використання німецької мови в імені файлу і те, як поширюється зловред, підказують: метою злочинців є німецькомовні компанії та корпорації.

Після того як жертва спробує відкрити.exe-файл, що містить нерозлучну парочку, на екрані з'явиться вікно служби контролю облікових записів користувачів і запитає, чи користувач хоче надати цій програмі привілеї адміністратора.

Що б не вибрав користувач, він уже програв: якщо він відповість «так», то за його жорсткий диск візьметься «Петя», якщо «ні», його файли вкраде «Миша».

Як ми вже говорили, молодший брат «Петі» - жадібний тип: як викуп він вимагає майже 2 біткойна (1,93), що на Наразіеквівалентно приблизно $875.

Варто відзначити, що творці мерзенного дуету навряд чи є вихідцями з російськомовних країн: хоча обидва троянці носять російські імена, в оригіналі «Мишу» звуть Mischa, а не Misha. Літера «c» у середині нагадує, що автори шифрувальника недостатньо добре знайомі з правилами транслітерації російських імен.

На жаль, поки що ніхто не вигадав інструменту, який би допоміг жертвам «Міші». Є спосіб відновити файли, оброблені «Петей», проте для цього знадобляться запасний ПК та досвід роботи з комп'ютером.

Таким чином, щоб не стати жертвою "Петі", "Міші" або якогось новенького "Васі", ми рекомендуємо вам наступне:

1. Робіть резервні копії,причому якнайчастіше і ретельніше. Якщо ви вчасно забекапіте свої файли, то зможете надіслати кібер-вимагачів… куди захочете.

2. Нікому не вірте і завжди пам'ятайте про можливі погрози.Резюме кандидат має розширення.exe? М-м-м, виглядає дуже підозріло… Не варто його відчиняти. Краще бути обережним, ніж втратити всі робочі файли.

Погані хлопці створили шифрувальнику-здирнику Petya напарника Mischa #ransomware

27 червня, напередодні Дня Конституції, вся Україна опинилась під ударом невідомих хакерів. Вірус під назвою Petya атакував корпоративні мережібанків, ЗМІ, різноманітних компаній, органів влади, футбольних клубів, мобільних операторів.

28 червня у Кабміні заявили, що масштабну хакерську атаку на корпоративні мережі та мережі органів влади було зупинено.

Про вірус-вимагач, як і раніше, відомо не надто багато, але за добу фахівці озвучили кілька дієвих способівзахисту від вірусу "Країна" зібрала три найефективніші з них.

При цьому фахівці нагадують, що видалити вірус з ураженого пристрою не вийде. Комп'ютер по суті перетворюється просто на шматок непрацюючого пластику. Також фахівці не радять відправляти "викуп" на рахунок хакерів, оскільки це безглуздо.

Антивірус

За словами ІТ-фахівців, потрібно обов'язково користуватися антивірусами. При цьому вірус Petya блокує Avast, тоді як антивірус Касперський його не бачить.

Айтішники радять не скачувати сторонні програмита файли. Не переходити за підозрілими посиланнями, зокрема, із соцмереж. Особливо якщо вони походять від невідомих вам користувачів.

У цьому заражені листи автори вірусу можуть маскувати, наприклад. під лист із фіскальної служби.

Заступник міністра інформполітики Дмитро Золотухін опублікував приклад такого листа. Якщо відкрити таке повідомлення – запуститься шкідлива програмаяка зашифрує всі дані на комп'ютері. Творці вірусу Petyaйдуть на хитрість, усвідомлюючи, що фішингове лист має спонукати користувача відкрити його.

Наприклад, у скріншоті, який опублікував заступник міністра, видно, що хакери використали повідомлення про несплату податків, яке нібито надійшло з фіскальної служби. До листа було прикріплено заражене вкладення під виглядом послання керівника підприємства.

Фото: facebook.com/dzolotukhin

"Щеплення-обманка"

Фахівці компанії Symantec радять

У момент атаки Petya шукає файл C:\Windows\perfc. Якщо такий файл на комп'ютері вже є, вірус закінчує роботу без зараження.

Щоб створити такий файл для захисту від Petya, можна використовувати звичайний "Блокнот". Причому різні джерела радять створювати файл perfc (без розширення), або perfc.dll. Фахівці також радять зробити файл доступним тільки для читання, щоб вірус не міг внести до нього зміни.

Нагадаємо, що "Країна", веде

Не встигли ми пережити недавню атаку WannaCry, як 27 червня комп'ютерні мережі в усьому світі знову черговий вірус-вимагач, що називається Petya.A. Перша інформація про вірусну атаку з'явилася на українських інтернет-ресурсах, де повідомлялося про зараження комп'ютерних системдеяких державних компаній України. Принцип дії вірусу був аналогічний - зловред блокував роботу комп'ютерів і вимагав $300 у біткоїнах за розшифровку даних. Пізніше виявилося, що шифрувальник вразив близько сотні державних та приватних компаній в Україні, Росії та у всьому світі.

Що за звір такий?

Більшість фахівців вважають, що в атаці задіяно вірус Petya.A, який було виявлено у квітні 2016 року. Незважаючи на аналогічну із травневими зараженнями схему дії, він не має відношення до WannaCry.Голова глобального центру досліджень та аналізу погроз «Лабораторії Касперського» Костін Райю (Costin Raiu) зазначив, що вірус використовує цифровий підпис Microsoft і маскується під нативне програма Windows. Передбачається, що Нова версіязловреда Petya.A скомпільована 18 червня цього року.

У свою чергу, «Лабораторія Касперського» висловила сумнів з приводу того, що атака викликана вірусом Petya.A або Petya.C.

« Програмні продукти«Лабораторії Касперського» детектують це шкідливе ПЗ як UDS: DangeroundObject.Multi.Generic. За наявними у нас даними на даний момент, даний шифрувальник не належить до раніше відомих сімейств шкідливого ПЗ», - В'ячеслав Закоржевський, керівник відділу антивірусних досліджень «Лабораторії Касперського».Зарубіжні спеціалісти модифікований вірус прозвали NotPetya. Як і WannaCry, він використовує вразливість EternalBlue (CVE-2017-0144) через управління системними інструментами WMI і PsExec. У нього немає віддаленого вимикача, як у його травневого попередника, він набагато витонченіший, має безліч автоматизованих способів розповсюдження.

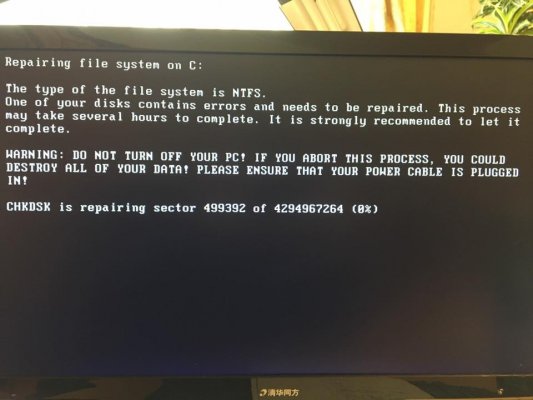

Як тільки один комп'ютер в мережі заражений, вірус вичікує деякий час, перш ніж здійснити атаку, швидше за все для більшої кількостіпідключених ПК. Після цього він шифрує головну файлову таблицю (MFT) локально підключених дисків NTFS, змінює головний завантажувальний запис (MBR) робочої станції або сервера, перезавантажує комп'ютер, після чого відображає екран з фіктивною процедурою перевірки утилітою дисків CHKDSK. За цей час починає працювати шифрувальник, який починає шифрувати вміст всього жорсткого диска. В результаті, користувач бачить екран блокування з вимогою викупу.

Масштаби зараження

Першими із проблемою у роботі комп'ютерних систем зіткнулися українські енергетичні компанії як у столиці, так і у регіонах. Вірус встиг заблокувати комп'ютери деяких банків, у тому числі Ощадбанку та ПриватБанку, після чого Національний банк України опублікував офіційне попередження про можливі перебої в роботі української. банківської системи.«В результаті кібератак банки мають складнощі в обслуговуванні клієнтів та здійсненні банківських операцій. Наразі у фінансовому секторі посилено заходи безпеки та протидії хакерським атакамвсіх учасників ринку. НБУ моніторить ситуацію і повідомлятиме про поточний стан кіберзахисту банківської системи», - повідомляє НБУ.

Пізніше повідомлялося, що вірус торкнувся мобільні оператори«Київстар», lifecell та «Укртелеком», службу експрес-доставки « Нова Пошта», завод «Антонов», аеропорт «Бориспіль», «Укрзалізницю», міністерства, телеканали і навіть дістався київського метро, де заразив термінали поповнення проїзних. При цьому сайти багатьох державних компаній та підприємств виявилися недоступними. Атака зачепила і Чорнобильську АЕС, чий сайт також було відключено.

![]()

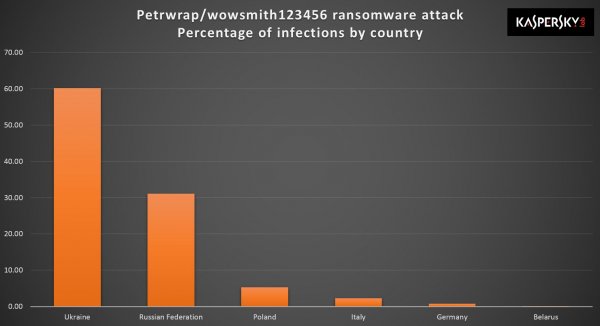

Є припущення, що однією з причин масового зараження є українське програмне забезпечення M.E.Doc для фінансової звітності, яке встановлено у кожній державної організації. Вірус для свого поширення нібито використовував уразливість програми під час оновлення її бази. Це може пояснити, чому Україна постраждала найбільше від інших країн.

У Росії масштаби атаки вірусом Petya.A/Petya.C виявилися не такими значними. Першими його жертвами стали компанії «Роснефть» та «Башнефть», проте пізніше представники «Роснефти» спростували цю інформацію. Центральний банк Росії заявив, що збої у роботі банківської системи не спостерігалися, є лише поодинокі випадки зараження вірусом фінансових установ. У ЗМІ писали про атаку на банк «Хоум Кредит» та про поразку комп'ютерної мережіметалургійної компанії Evraz. Зазначалося також, що жертвами атаки вірусу стали Mars, Nivea, виробник шоколаду Alpen Gold – Mondelez International та інші компанії.

Слідом за Україною та Росією, про вірусну атаку почали повідомляти закордонні ЗМІ, у тому числі з Польщі, Італії, Німеччини, Іспанії, Франції, Данії, Нідерландів, Індії та інших країн. За оцінкою фахівців, вірус уразив близько сотні компаній з України та Росії. Масштаби поразки вірусом решти світу поки що уточнюються.

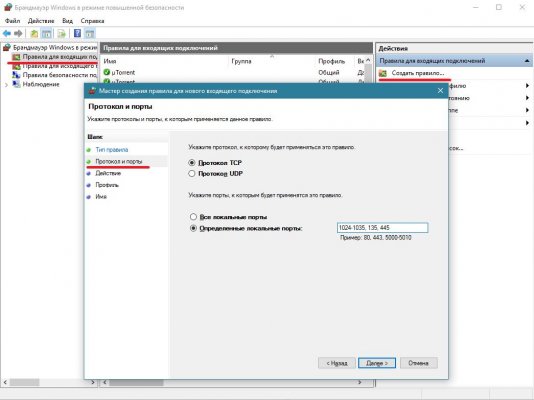

Як захиститися від вірусу Petya.A / Petya.C / NotPetya

Експерти вважають, що вірус-вимагач поширюється в основному через електронну поштуяк лист із прикріпленим вкладенням. При його відкритті вірус, використовуючи вразливість у системі, докачує необхідні файли, змінює основний завантажувальний запис, перевантажує ОС та шифрує дані на жорсткому диску.Щоб запобігти розповсюдженню вірусу, необхідно відключити протокол SMB v1/v2/v3 на робочих станціях і серверах відповідно до інструкції, закрити TCP-порти 1024–1035, 135 і 445, створивши відповідні правила для вхідних та вихідних з'єднань у брандмауері операційної системичи роутері. Крім того, необхідно обов'язково переконатися, що на комп'ютері встановлені останні критичні Оновлення Windowsі Microsoft Office - цілком можливо, що найближчим часом з'являться докладніші відомості про вразливості і будуть випущені нові патчі для всіх версій операційної системи від Microsoft.

На вже заражених системах вірус може створювати такі файли:

- C:\Windows\perfc.dat

- C:\myguy.xls.hta

- %APPDATA%\10807.exe

Користувачам, які мають антивірус Касперського, компанія рекомендує підключитися до хмарної системи KSN і активувати моніторинг системи (System Watcher). Додатково можна використовувати функцію AppLocker для заборони виконання файлу під назвою perfc.dat , а також заблокувати запуск утиліти PSExec із пакета Sysinternals.