Controlla l'accesso ai file Linux. Come controllare la sicurezza del server e non essere turbolento per la svolta degli eventi. Estensioni di sicurezza di Victory Linux

Il difensore dell'informazione è un alimento prioritario per qualsiasi azienda che lavora su Internet. Infezioni da virus e attacchi dannosi, così come l'accesso non autorizzato alle informazioni, causano tutti grandi rischi finanziari e reputazionali. Ecco perché, scegliendo una piattaforma server, i padroni del business devono essere chiamati lo stadio della protezione delle risorse.

E per riconsiderare quanto bene funziona il sistema, non c'è nulla come "dir" in esso, almeno una volta al mese si consiglia di controllare la sicurezza del server.

Cosa inserire prima dell'audit di sicurezza del server

Una minaccia alla sicurezza può diventare un fattore insignificante, a prima vista, come un'installazione errata del server stesso o un software di sicurezza obsoleto. L'audit aiuta a rivelare casi deboli di frode ea vivere le proprie visite per la loro adozione prima che si verifichi l'infezione o il furto di dati.

Amministratore del server per verificare nuovamente il software installato, verificarlo restanti aggiornamenti, valutando il miglioramento della sicurezza del server e usuvaє perdoni, nonché lo stesso, e anche analizzare lo stato del miglioramento dei diritti di accesso di spivrobitnikiv ad altre risorse.

Come controllare un server virtuale visto con le tue mani

Rivisitare la sicurezza dei server su piattaforme Windows o Linux può essere difficile, per i quali è necessario possedere particolari conoscenze di programmazione.

La revisione della sicurezza può essere suddivisa in più fasi:

Accesso fisico

Per impostazione predefinita, un vipadku con un server vidilenim ha accesso fisico al server di ambienti di terze parti, che protegge il data center. Ale Koristuvach può opzionalmente inserire una password per accedere al BIOS.

Schermo intermedio

Per un controllo ininterrotto del PZ e delle porte, è necessario correggere e migliorare adeguatamente firewall di Windows. Per Linux, puoi hackerare SELinux per il controllo degli accessi. È inoltre possibile ordinare un firewall hardware Cisco ASA o Fortinet FortiGate 60D.

File system

Nuova verifica degli aggiornamenti

Imposta il server per annullare automaticamente l'aggiornamento dell'installazione.

Politica delle password

Installa per assistenza le politiche locali Sicurezza di Windows obov'yazkovo vmagati password pieghevoli, il termine їх dії, oltre a bloccare il record oblіkovogo dopo l'autorizzazione di dekіlkoh non lontana o l'inserimento di una password vuota.

Controllo del registro

Conserva i record di registro per i segmenti critici dell'infrastruttura e controllali regolarmente.

Merezheva Bezpeka

Per la segmentazione del nodo e la sicurezza del canale, si consiglia di selezionare VPN e VLAN.

Anche il prossimo cambiamento personalizzazione standard e reindirizzare i servizi portuali del merezhnogo obladnannya.

Per crittografare il traffico, è possibile utilizzare il servizio IPsec. E per la revisione delle porte critiche, l'utility Netstat.

Controllo di accesso

Separare i diritti di accesso per i file selezionati in file critici, abilitare l'accesso guest e l'accesso a quelli selezionati con una password vuota. Viknіt ruoli e programmi, yakі non vikoristovuyutsya, sul server.

Backup

Sbrigati con il servizio di una copia di backup dei file, è fattibile e nadіyno. Non salvare copie di backup non crittografato. Se noleggi un server, puoi scegliere un luogo per i backup.

Accesso alle banche dati

I database di importanza critica devono essere archiviati in diversi server SQL. È necessario avviare il lancio in base al nome del koristuvach con modifiche minime o sotto forma di una lista bianca di indirizzi IP precedentemente configurata.

Antivirus Zakhista

Per server robotico Installazione di Windows il firmware antivirus, che viene aggiornato automaticamente, è consigliato durante il lavoro scherma. Per Installazione Linux antivirus non è necessario per il monitoraggio regolare della sicurezza del server e il controllo degli accessi non autorizzati. Per chi è possibile utilizzare l'utilità Tiger.

Tale controllo una volta al mese ti aiuterà a riconsiderare la correttezza del lavoro del server, ridurre l'incoerenza e controllare la sicurezza dell'infrastruttura.

La sicurezza del server Linux può essere ancora più importante per la protezione dei tuoi dati, della tua potenza intellettuale e dell'ora nelle mani dei ladri. L'amministratore di sistema è responsabile della sicurezza del sistema operativo Linux. In questo articolo, possiamo guardare venti discorsi, come se fosse necessario lavorare con il tuo sistema operativo Linux, in modo che fosse al sicuro e rubato per sempre. Yakscho tse computer di casa, poi sulla sicurezza, è possibile, e non c'è nessuna sensazione di turbolenza sulla pavimentazione, basterà avere le password giuste e chiudere l'accesso alle porte da internet. Ale, ai tempi del server pubblico, varto il rispetto per la sicurezza dello zakhista.

Queste istruzioni sono per qualsiasi distribuzione, indipendentemente da come vinci CentOS, Red Hat o Ubuntu, Debian.

1. Chiamata crittografata

I dati trasmessi attraverso il collegamento vengono sottoposti al monitoraggio. Pertanto, è necessario crittografare lì i dati trasmessi, se possibile per password, chiavi o certificati aggiuntivi.

Usa scp, ssh, rsync o sftp per trasferire i file. Puoi anche montare il file system remoto nella tua home directory con l'aiuto di strumenti come shhfs.

GnuPG ti consente di crittografare e firmare i tuoi dati con l'aiuto di una speciale chiave privata. Inoltre, ci sono funzioni per l'attraversamento delle chiavi e l'accesso alle chiavi aperte.

Fugu è uno strumento grafico per il trasferimento di file tramite il protocollo SFTP. SFTP è simile a FTP, ma l'intera sessione è crittografata qui. Ciò significa che password o comandi validi non vengono trasmessi dall'open source. E per questo tali trasferimenti sono meno irritanti per i terzi. Puoi anche ospitare FileZilla, un client FTP multipiattaforma con supporto FTS tramite SSH/TLS e SSH File Transfer Protocol (SFTP).

OpenVPN è un client VPN efficiente e leggero che supporta la crittografia SSH.

2. Cerca di non ingannare FTP, Telnet, Rlogin e RSH

Per più stringhe si possono ricopiare i nomi dei corrispondenti, le password per i comandi FTP, Telnet, RSH, sia per l'ausilio di un analizzatore di pacchetti. La differenza più grande è il problema di OpenSSH, SFTP o SFTP, che aggiunge SSL o TLS all'FTP originale. Immettere il comando seguente per disabilitare NIS, RSH e altri servizi obsoleti:

yum cancella inetd xinetd ypserv tftp-server telnet-server rsh-server

3. Modificare la quantità di software

Hai davvero bisogno di tutti i servizi web installati? Non installare software di sicurezza non tradizionali per evitare le incongruenze di questi programmi. Usa il tuo gestore di pacchetti per guardare i programmi installati e rimuovere tutti quelli non necessari:

yum list installato

Pacchetto $ yum list

$ yum rimuovi il pacchetto

dpkg --list

$ dpkg --pacchetto info

$apt-get rimuovi pacchetto

4. Una macchina - un servizio

Esegui diversi servizi su un massimo di 4 server o macchine virtuali. Questo è tra il numero di servizi, che potrebbero essere compromessi. Ad esempio, come intruso, puoi attaccare Apache, vin nega l'accesso all'intero server. Compresi servizi come MySQL, server e-mail e finora. Puoi modificare software come XEN o OpenVZ per la virtualizzazione.

5. Tagliare il kernel Linux e il firmware nello stato corrente

Installazione delle patch di sicurezza: questa è una parte importante per migliorare la sicurezza di un server Linux. Il sistema operativo fornisce tutti gli strumenti per supportare il sistema allo stato attuale e aggiornare alle nuove versioni. Usi novlennya bezpeke blagovnі zastosovuvatisya aknaishvidshe. Qui è anche necessario modificare il tuo gestore di pacchetti. Per esempio:

Abo per i sistemi basati su Debian:

sudo apt update && sudo apt update

Puoi aggiornare Red Hat o Fedora per ricevere una notifica via e-mail quando sono disponibili nuovi aggiornamenti di sicurezza. Quindi puoi aggiustare aggiornamento automatico tramite cron, oppure puoi hackerare aptcron su Debian per informarti della necessità di aggiornare il sistema.

6. Utilizzare l'estensione di sicurezza Linux

Il sistema operativo Linux viene fornito con varie patch di sicurezza che possono essere utilizzate per la protezione configurazione errata o programmi shkidlivih. Ale, puoi anche battere questo sistemi supplementari controllo accessi per programmi SELinux o AppArrmor.

SELinux fornisce diverse politiche di sicurezza per il kernel Linux. Qui puoi controllare l'accesso a qualsiasi risorsa del sistema per ruoli aggiuntivi. Fino ad allora, a un'altra risorsa può essere negato l'accesso solo a un programma, il cui ruolo ti consente di proteggerti e ottenere i diritti di una persona super corretta di non essere importante. SELinux migliora notevolmente la sicurezza del sistema Linux, ma se sai come eseguire il root, è importante qui il più grande koristuvach. La relazione è descritta nel prossimo articolo.

7. Oblіkovі registra le password koristuvachіv e nadіynі

Usa i comandi useradd e usermod per creare e mantenere i record cloud. Riconsidera di avere una password buona e forte, è colpa del luogo riconoscere tutti i simboli, è necessario un registro diverso, in mezzo al quale possono essere utilizzati simboli e numeri speciali. Ad esempio, 8 simboli, ad esempio un simbolo o un numero. Crack strumenti come John the Ripper per conoscere le password deboli dei core sul server e modificare pam_cracklib.so per proteggere la politica delle password.

8. Cambia le password ogni ora

Il comando di modifica consente di specificare il numero di giorni prima della data di modifica della password primus. Questa informazione è vittoriosa dal sistema per lo scopo del momento, se il coristuvach può cambiarla. Le impostazioni si trovano in /etc/login.defs. Per rimuovere la vecchia password, immetti il seguente comando:

cambia -l nome_koristuvach

Per rimuovere le informazioni sulle stringhe della password, immettere il comando:

Puoi anche impostare tutto manualmente nel file /etc/shadow:

(koristuvach): (password): (Stop_change):(giorni_max): (giorni_minimo): (Avanzate):(disattivare):(riga_appendice):

- Giorni minimi- L'intervallo minimo tra la modifica delle password, in modo da poter modificare spesso la password.

- Max giorni- quanti giorni sarà la password, trascorso questo termine esiterai a cambiare la password.

- Avanzare- il numero di giorni dopo ci sarà un avviso che dovrai cambiare la password.

- Stringa di applicabilità- numero di giorni dal primo settembre 1970, se il conto sarà più attivo.

chage -M 60 -m 7 -W 7 chage_name

Quindi è una buona idea recintare i koristuvach con le vecchie password vikoristovuvaty, altrimenti tutta la magia con l'aiuto di campioni di apprendimento e primus cambierà le password saranno zvedenі nіvets.

9. Blocca i record pubblici dopo i recenti tentativi di accesso

Su un sistema operativo Linux, puoi digitare il comando faillog per guardarti intorno e provare ad accedere. Inoltre, per assistenza, puoi impostare un limite per i tentativi di accesso nelle vicinanze. Tutte le informazioni sull'accesso recente vengono raccolte dal file /var/log/faillog. Per stupirti, digita:

E per impostare un limite all'input del campione per il record del brano oblikovy, canta:

faillog -r -u

Puoi anche bloccare o sbloccare manualmente l'account con l'aiuto del comando passwd. Per bloccare, vikoristovyte:

passwd -l coristuvach

E per sbloccare:

passwd -u

È anche necessario riverificare chi є nel sistema oblikovі record con password vuote. Per chi devi sapere:

awk -F: "($2 == "") (stampa)" /etc/shadow

Quindi perverte, chi no koristuvachiv con un gruppo o id 0. Un tale koristuvach è colpevole di uno solo e non di root. Puoi invertirlo per l'aiuto di un tale comando:

awk -F: "($3 == "0") (stampa)" /etc/passwd

Potrebbe essere inferiore a una riga:

root:x:0:0:root:/root:/bin/bash

Yakshcho є інші - vydalіt їх. Koristuvachі, e soprattutto їhnі password deboli - uno dei discorsi più toccanti che può violare la sicurezza in Linux.

10. Ritira la voce per il supercorristuvacha

Per salvare la sicurezza del sistema Linux, non hackerare la voce come root come root. Puoi digitare sudo per occuparti dei passaggi necessari ed eseguire il comando come nome del supercoder. Questo comando permette di non rivelare la password del super-corretto ad altri amministratori, oltre che di vendicare gli strumenti di monitoraggio, scambio e supervisione.

11. Sicurezza fisica del server

La sicurezza del server Linux è responsabilità della sicurezza fisica. L'utente è responsabile dell'accesso fisico alla console del server. Regolare il BIOS in modo che non interferisca con l'entanglement da supporti esterni, come DVD, CD, USB. Impostare anche una password sul BIOS e zavantazhuvach GRUB, per proteggere i suoi parametri.

12. Elimina i servizi osceni

Attiva tutti i servizi e i demoni che non vincono. Inoltre, non dimenticare di vedere i servizi di avanzamento automatico. È possibile visualizzare l'elenco dei servizi attualmente attivi sui sistemi Red Hat con il comando:

chkconfig --list | grep "3:on"

Per abilitare il servizio, ruota:

arresto del servizio

Servizio $chkconfig disattivato

Conosci tutte le finestre dei programmi di porting:

Questi stessi possono essere usati per l'aiuto dello scanner nmap:

nmap -sT -O host locale

Vykorist iptables chiude tutti i porti, come se non fosse colpevole ma disponibile ai margini. Abo zupinіt servizi inappropriati come descritto sopra.

13. Visualizza il server X

Server X sul computer server - rich zovsim neobov'yazkova. Non è necessario eseguire la nitidezza grafica sul server Apache o sull'e-mail visualizzati. Vydalіt tse la sicurezza del software per migliorare la sicurezza e la produttività.

14. Configura Iptables

iptables è un programma per configurare il firewall Netfilter installato nel nucleo del firewall. Win ti consente di filtrare tutto il traffico e ti consente solo di vedere il traffico. Tweet anche TCPWrappers, un sistema ACL per filtrare l'accesso a Internet. È possibile impedire tipi anonimi di attacchi DOS aiuta iptables. Merezheva Bezpeka su Linux momento importante sistema di sicurezza globale.

15. Ottieni il nucleo

Nel file /etc/sysctl.conf, le impostazioni del kernel vengono salvate, poiché vengono impostate e interrotte prima dell'avvio del sistema.

Abilita la protezione da overflow del buffer execshield:

kernel.exec-shield=1

kernel.randomize_va_space=1

Attiva la protezione dei dettagli IP:

net.ipv4.conf.all.rp_filter=1

Indirizzo IP di reindirizzamento Wimknut:

net.ipv4.conf.all.accept_source_route=0

Ignora richieste ad ampio raggio:

net.ipv4.icmp_echo_ignore_broadcasts=1

net.ipv4.icmp_ignore_bogus_error_messages=1

Registra tutti i pacchetti aggiornati:

net.ipv4.conf.all.log_martians=1

16. Rompi il disco rigido in pezzi

Podil disco rigido per la distribuzione a maggese nel riconoscimento dei file per migliorare la sicurezza del sistema operativo Linux. Si consiglia di lavorare sulla distribuzione per le seguenti directory:

- /casa

- /var e /var/tmp

Crea estensioni per directory root Apache e server FTP. Apri il file /etc/fstab e installa le opzioni speciali per le distribuzioni richieste:

- noexec- non hackerare se si tratta di un programma o di file che taggano su qualsiasi distribuzione, sono consentiti solo gli script

- nodov- non consentire allegati simbolici o speciali alla distribuzione.

- nosuid- non consentire l'accesso SUID/SGID alla distribuzione del software.

17. Spazio su disco Vickory

Circonda lo spazio su disco disponibile per koristuvachiv. Per creare la quota del disco /etc/fstab, rimontare i file system e creare il database della quota del disco. Tse per promuovere la sicurezza in Linux.

18. Disabilita IPv6

Protocollo Internet della nuova generazione IPv6 in futuro per sostituire IPv4, che è già vittorioso. Ma allo stesso tempo, non esistono strumenti che consentano di convertire misure di sicurezza basate su IPv6. Molte distribuzioni Linux consentono di rinominare IPv6 su base promozionale. Gli hacker possono sopraffare il traffico nocivo e gli amministratori non possono gestirlo. Quindi, se non hai bisogno di questo servizio, attivalo.

19. Cambia i binari che non vincono SUID e SGID.

Tutti i file firmati per tali inclusioni di flag SUID o SGID sono potenzialmente pericolosi. Questo alfiere significa che il programma sarà vikonuvatsya іz i diritti di un supercorristuvacha. E tse significa che come nel programma, come se la differenza fosse un bug, allora il chi locale in lontananza koristuvach Potresti avere un file in primo piano. Trova questi file per un comando offensivo aggiuntivo:

trova/-permanente +4000

Trova i file dall'installazione SGID Ensign:

trova/-permanente +2000

Oppure combina tutto in un comando:

trova / \(-perm -4000 -o -perm -2000 \) -stampa

$ trova / -percorso -prune -o -tipo f -perm +6000 -ls

Dovrai riferire sulla conoscenza della skin del file, in modo da capire quanto è necessario l'altro file.

20. File scaricabili

È inoltre necessario conoscere i file, in modo che possano modificare tutti i file nel sistema. Per quale, digita il seguente comando:

trova /dir -xdev -type d \(-perm -0002 -a! -perm -1000 \) -print

Ora devi verificare che i diritti per il gruppo del file skin dello stregone siano impostati correttamente e che non portino minacce alla sicurezza.

È inoltre necessario conoscere tutti i file che nessuno dovrebbe mentire:

trova /dir -xdev \(-nouser-o-nogroup\) -print

21. Vinci un sistema di autenticazione centralizzato

Senza un sistema centralizzato di autenticazione, i dati del coristuvach diventano super-ovvi, il che può riportare ai vecchi dati oblіkovyh e cancellare i record oblіkovyh, come se i colpevoli fossero già spariti da tempo. Il servizio è centralizzato per consentire il controllo sui record obliqui e sui dati di autenticazione di coristuvachiv al dettaglio Sistemi Linux e Unix. È possibile sincronizzare i dati di autenticazione tra server. Ale non approva il servizio NIS, piuttosto guarda Open DAP.

Una delle implementazioni più famose di un tale sistema è Kerberos. Ti permette di utilizzare l'autenticazione dei coristuvachs per l'aiuto della chiave segreta, nelle catene, i pacchetti possono essere scambiati e modificati. Kerberos ha vinto la chiave simmetrica per la crittografia dei dati e l'aiuto per il centro di gestione delle chiavi robotiche. Puoi migliorare l'ingresso remoto, la copia remota, proteggere la copia di file tra sistemi e altre attività con un alto livello di sicurezza.

22. Registrazione e controllo

Configura la registrazione e il controllo per raccogliere e salvare tutti i tentativi recenti di entrare e provare dannosi. Per la serratura, abbiamo i log, o, accettiamo, la maggior parte di essi si trova nel papato /var/log/. Rapporti su quelli per i quali danno canzoni, abbiamo parlato in una buona statistica.

Puoi ammirare i registri per l'aiuto di utilità come logwatch o logcheck. La puzza ti chiederà di leggere i registri. Non puoi guardare l'intero file, ma solo guardare cosa fare clic su di te e inviare anche le tue notifiche all'indirizzo email.

Tieni d'occhio il sistema per ricevere assistenza con il servizio auditd. Il programma che scrive sul disco deve essere controllato, come te tsіkavlyat. Le impostazioni di controllo vengono salvate dal file /etc/audit.rules all'avvio del sistema, il servizio legge tutte le regole per quel file. Puoi farlo e riparare tutto quando ne hai bisogno, oppure utilizzare l'utilità intelligente - auditctl. Puoi creare tali momenti:

- Invia il lancio di quel sistema vimic

- Data quell'ora

- Podії koristuvach (ad esempio, l'accesso al file del brano)

- Tipo di account (solo modifica, accesso, remoto, registrazione, aggiornamento)

- Via o zbіy a vikonannі podії

- Record di suddivisione

- Registrazione del cambiamento di koristuvachiv quel gruppo

- Monitoraggio delle modifiche ai file

23. Proteggi il server OpenSSH

Consentitemi di rivedere il protocollo 2:

Blocca l'ingresso al nome del supercorristuvach:

24. Installa IDS

L'IDS o il sistema di rilevamento delle intrusioni vengono falsificati per rilevare attività sospette e dirompenti, come un attacco DOS, la scansione delle porte o tentare di hackerare il computer con un modo per monitorare il traffico intermedio.

Una buona pratica consiste nell'aprire una sicurezza software simile, prima che il sistema diventi disponibile su Internet. È possibile installare AIDE o HIDS (IDS basato su host) in modo da poter controllare tutti gli aspetti della configurazione interna del sistema.

Snort: tutti i software di sicurezza per rilevare le intrusioni da una regione. Ha vinto l'analisi zdatna vikonuvaty e la registrazione dei pacchetti e analizza il traffico di rete in tempo reale.

25. Proteggi i tuoi file e directory

Linux ha vіdminnі zasobi protezione contro l'accesso non autorizzato ai file. Tuttavia, consentire l'installazione di Linux e del file system non significa nulla, se l'attaccante può avere accesso fisico al computer e tu puoi semplicemente connetterti disco rigido computer sul tuo sistema per copiare i tuoi dati. Alevi puoi facilmente rubare i tuoi file con crittografia aggiuntiva:

- Per crittografare e decrittografare il file con una password, utilizzare GPG

- Puoi anche rubare file per chiedere aiuto a OpenSSL

- La crittografia delle directory dipende dall'aiuto di ecryptfs

- TrueCrypt - un potente strumento per crittografare i dischi su Windows e Linux

Visnovki

Ora il sistema operativo di sicurezza Linux sul tuo computer sarà notevolmente migliorato. Non dimenticare di inserire password e inode comprimibili. Scrivi nei commenti il tuo strumento preferito per la sicurezza del sistema.

La sicurezza dell'alimentazione dell'infrastruttura IT può essere di grande importanza per qualsiasi azienda. Che si tratti di un gruppo di aziende con una rete foderata o di un negozio online con 1-2 venditori.

Per uno skin server, che è la principale fonte di hosting per i siti, vale la pena pagare per la sicurezza della protezione dei dati dall'host.

La nostra azienda funge da audit di sicurezza del server.

Questo servizio include:

- Analisi delle versioni software installate sul server, secondo le ultime versioni attuali, mitigando i problemi di sicurezza. Di norma, per i server web, la rilevanza delle versioni del firmware offensivo è importante: server email, web server, web server cache (come tale), interprete di programmazione film (su quale sito è scritto, ad esempio, PHP), server ftp, add-on web danimi);

- Analyz nalashtuvan web server, nalashtuvan aggiunto PZ schodo vіdpovіdnostі vomogi principale, shcho pred'yavlyayutsya prima della sicurezza;

- Analisi del miglioramento del sistema operativo. Dietro questo punto, c'è un'analisi dei punti principali relativi al potenziale per l'attaccante di ottenere il controllo sul server. Di norma, guarda i parametri del server ssh, le opzioni per lavorare con i dischi rigidi;

- Analisi dei diritti di accesso ai principali file e cartelle del sistema, per proteggere le informazioni riservate. Di norma, nell'ambito di questa voce, è presente una panoramica delle principali cartelle di sistema, file nel pannello di backup del server, directory con copie di backup, diritti della cartella dei file;

- Sul server, che perebuvaє ha pіdzroyu, scho vіn compromessi, e può vikoristovuvatysya zlovіgtovvatsya di zlovіgni per shkіdlivyh diy, il nostro fahivtsі vykonyatyat nebhіdnі viene per cancellarlo dai programmi shkіdlіh e per evitare di ripetere la situazione;

Imposta un controllo di sicurezza del server una volta al mese per un monitoraggio regolare possibili problemi, causato da intrusioni dannose nel server

Se non vedi alcun segno di attività di terze parti sul VPS o sul sito, cerca la prossima serie di revisioni e correzioni per dirottare il server da un maligno.

Nalashtuvannya a livello applicato

Se un CMS è installato sul server, verrà capovolto e tutti gli altri aggiornamenti verranno installati.

Joomla

Dalla directory principale del sito, trova il file changelog.txt, dal quale puoi trovare informazioni sulla versione del CMS. Come se non fosse aggiornato, aggiorna Joomla.

Wordpress

Cerca il file wp-includes/version.php per trovare informazioni sulla versione CMS. Come se fosse obsoleto, aggiorna Wordpress.

DLE

Cerca il file engine/data/config.php, trova la riga version_id e controlla se la versione non è obsoleta.

Modificare anche i file engine/ajax/updates.php e upgrade/index.php (parametro $dle_version).

1C-Bitrix

Cerca il file /bitrix/modules/main/classes/general/version.php per trovare informazioni sulla versione CMS. Cambia anche il file /bitrix/admin/update_system.php. Se la versione è obsoleta, aggiorna 1C-Bitrix.

Drupale

Dalla directory principale del sito, trova il file changelog.txt, dal quale puoi trovare informazioni sulla versione del CMS. Se non è aggiornato, aggiorna Drupal.

Modifica la versione del kernel nel file /modules/system/system.info.

Puoi anche conoscere la versione del CMS tramite la tastiera.

Vykonayte riverbero server web.

Apache

Apri configurazione File Apache(potrebbero esserci file httpd.conf, httpd2.conf, apache.conf, apache2.conf, a seconda della versione)

ServerTokensProd

Se non è presente alcuna direttiva, aggiungerla per salvare il file.

Cerca il file secure.conf, apri yogo per una revisione e zip yogo insieme al calcio del passo:

Il tuo secure.conf non è da biasimare per la natura della tua autorità nel calcio appuntito.

Invertire le installazioni MRM dal team

Apachectl-V

Per maggiore sicurezza, vicorist mpm_itk, poiché non è necessario mpm_prefork.

Se si desidera modificare l'MRM, reinstallarlo eseguendo prima una copia di backup dei file di configurazione. Dopo la reinstallazione, gira, chi є il gestore del sito e la directory yogo koristuvach.

Nginx

Aprire il file di configurazione del server web (nginx.conf), andare nella sezione http e modificare la direttiva per limitare il numero di connessioni per indirizzo IP:

Limit_zone slimits $binary_remote_addr 5m; limit_conn slimits 10; o (per altre versioni) limit_conn_zone $binary_remote_addr zone=addr:10m; limit_conn addr 10;

Se non ci sono direttive, aggiungi e salva il file.

Blocca gli User Agent per bloccare il traffico non relativo ai bagagli. Prima della sezione http del file di configurazione di Nginx aggiungi la direttiva

If ($http_user_agent ~* LWP::Simple|BBBike|wget|msnbot) (ritorno 403;)

Blocca lo spam di riferimento aggiungendo la direttiva alla sezione http del file di configurazione di Nginx

If($http_referer ~*(babes|in vendita|ragazza|gioielli|amore|nudit|organico|poker|porno|sesso|teen))(ritorno 403;)

ISPmanager

Nel pannello di chiarimento di ISPmanager, digita tali revisioni.

Pereverte, chi obmezheniya l'accesso all'indirizzo IP del pannello karuvannya.

Fallo bene copia di backup danikh, poiché il vinto non è incluso. Consigliamo il vicorista vecchio disco per il backup, per evitare la perdita di dati in una volta con l'archivio.

PHP

Apri il file di configurazione php.ini e aggiungi le direttive successive.

Expose_php=Off - disabilita il trasferimento delle informazioni sulla versione PHP all'intestazione HTTP; sql.safe_mode = On - abilita la modalità provvisoria SQL; post_max_size=8M - limite di dimensione per i dati inviati dal metodo POST; disable_functions exec, system, passthru, proc_open, shell_exec: abilita determinate funzioni per motivi di sicurezza.

NTP

Aggiungi righe al file di configurazione NTP (bloccando /etc/ntp.conf) per bloccare le richieste ricorsive:

127.0.0.1 127.0.0.1 127.0.0.1 Limite -6::1

Legamento

Aggiungi righe al file named.conf per bloccare le query ricorsive:

Consenti ricorsione( 127.0.0.1; 82.146.32.0/19; 78.24.216.0/21; 92.63.96.0/20; 62.109.0.0/19; 188.120.224.0/1;5;2; 94.250.248.0/21;);

Ricontrollare la copia della directory nel sito

Cambia chi dovrebbe avere la directory principale per il sito e tutte le sottodirectory.

Sulla barra degli strumenti di ISPmanager, vai alla sezione "Sistema" -> "Gestione file" e apri la directory del sito. Cambia, scho al sito stovptsy "Vlasnik" e "Gruppo" stand koristuvach-vlasnik. Per modificare gli attributi, premere il pulsante "Attributi" sulla barra degli strumenti.

Nomi validi del master per il sito apache, www, www-data, quindi puoi usare mpm_prefork. Ti consigliamo di disabilitare mpm_itk per motivi di sicurezza.

Come un sito per spazzare le cartelle accesso(ad esempio, upload, tmp), quindi per loro è accettabile il nome del vlasnik 777.

Trova./-perm 0777

Vaughn conosce tutte le cartelle e i file, dal vlasnik di quelli є 777.

Nalashtuvannya su sistema operativo uguale

cacciatore

Modifica l'utilità rkhunter per rivelare le potenziali incongruenze del server.

Per installare l'utilità, digitare il seguente comando:

Yum install rkhunter - Sistema operativo CentOS apt-get install rkhunter - Il sistema operativo Debian/Ubuntu rende tutto pulito l'installazione -C /usr/ports/security/rkhunter o pkg install rkhunter - Sistema operativo FreeBSD

Per aggiornare il database dell'utilità, digitare i comandi

Rkhunter --aggiornamento

Rkhunter --propupd

Verificare la revisione del sistema con il comando

Rkhunter -c --cs2

Durante il processo di ricontrollo del kilka una volta, è necessario premere il tasto Invio per continuare. Dopo il completamento, verranno visualizzate le informazioni sul risultato del nuovo controllo.

I risultati della verifica sono inseriti nel file di log /var/log/rkhunter/rkhunter.log, dai un'occhiata a yogo per i primi perdoni.

sysctl

Utilizzare l'utilità sysctl per modificare i parametri del kernel del sistema. Aprire il file di configurazione dell'utilità /etc/sysctl.conf e inserire le righe successive.

Abilita la possibilità di instradare il traffico in entrata;

net.ipv4.conf.all.accept_source_route = 0

Abilita la rinuncia per le richieste ICMP su un canale a banda larga - per aiutare a prevenire gli attacchi di smurf:

Net.ipv4.icmp_echo_ignore_broadcasts = 1

Rivista Vymknіt sulla pomіdomlennya sbagliata sui perdoni:

Net.ipv4.icmp_ignore_bogus_error_responses = 1

Aumenta la protezione della memoria riscrivendo la memoria:

Kernel.exec-shield=1 (CentOS)

Promemoria della memoria ASLR:

kernel.randomize_va_space = 2

Abilita la capacità di reindirizzamento ICMP:

net.ipv4.conf.all.accept_redirects=0 net.ipv4.conf.default.accept_redirects=0

Non dovresti mai vincere sul server VPN o altro programmi speciali, abilita l'inoltro:

Net.ipv4.conf.all.forwarding=0

Evidenzia SYN-flooding – Cookie SYN:

Net.ipv4.tcp_syncookies=1

Imposta il numero di campioni per inviare i pacchetti SYN-ACK:

Net.ipv4.tcp_synack_retries = 3

Imposta un'ora, attraverso il quale server controlli la data, poiché non vince da molto tempo (2 anni per il blocco):

Net.ipv4.tcp_keepalive_time=1800

Imposta il numero di riconsiderazioni della giornata, prima di tutto sarà rotto:

Net.ipv4.tcp_keepalive_probes=3

Impostare l'ora di riacquisto della presa alla stazione FIN-WAIT-2:

net.ipv4.tcp_fin_timeout=30

fstab

Pervertire il file di configurazione di fstab (/etc/fstab), in cui sono archiviate le informazioni sui dischi, dividere quel dispositivo di archiviazione e mostrare come viene montata la puzza nel sistema.

vi /etc/fstab

Tieni presente che i non root hanno condiviso il parametro nodev. Se /tmp è montato da una partizione diversa, aggiungi nodev, noexec, nosuid per quella partizione.

rsyslog

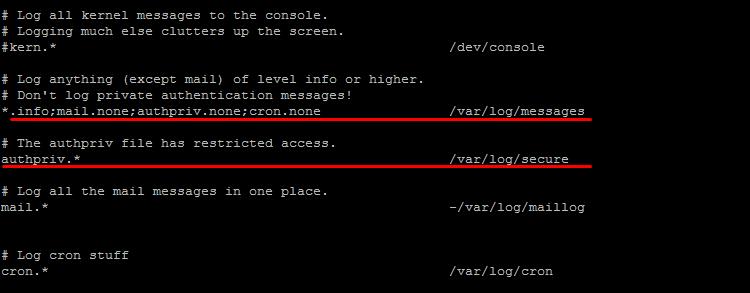

Cambia il file in /etc/rsyslog.conf.

Vi /etc/rsyslog.conf

Rispetta le righe successive, come guardava una madre colpevole:

Inoltre, controlla che il file non sia vuoto, cioè. la registrazione viene eseguita correttamente.

sudo

Verifica che l'utilità sudo (o su) sia stata impostata correttamente, in quanto ti consente di eseguire comandi e programmi di root con privilegi di super root. Le impostazioni per questa utilità possono essere trovate nel file di configurazione /etc/sudoers o /usr/local/etc/sudoers. Apri yogo per la modifica

Vi /etc/sudoers

Trova una riga, che scriva per i blocchi e consenta a root super corretto di eseguire comandi.

Per concedere tutti i privilegi di root per eseguire i comandi come root, aggiungi la seguente riga:

TUTTI TUTTI=/bin/su o TUTTI TUTTI=/usr/bin/su

Per ottenere il privilegio di eseguire determinati comandi come root, aggiungi la seguente riga:

%users ALL=/sbin/mount - il gruppo di utenti può solo sudo con il comando mount user ALL=/sbin/mount - l'utente può solo sudo con il comando mount

Nalashtuvannya sul fiume merezhny

Inverso, come se si portasse sul server, e vittorioso, come se i servizi fossero vittoriosi

netstat-tuplnw | awk "(stampa $4,$NF)" | ordina | uniq

Ad esempio, la voce 127.0.0.1:53 748/named significa che il servizio denominato sta danneggiando 53. Rovescio, che tra i servizi di lavoro non ce n'è bisogno, tranne il resto.

FTP

Imposta l'intervallo di porte per la modalità FTP passiva. Per aprire il file di configurazione del tuo server FTP per la modifica, aggiungi le seguenti righe:

per vsftpd.conf:

pasv_min_port=1028 pasv_max_port=1048

per proftpd.conf:

Porte passive 1028 1048

Non modificare il protocollo FTP senza particolari esigenze, usa invece SFTP. Anche se FTP è ancora necessario, aggiungi le seguenti righe al file di configurazione:

per vsftpd.conf:

Xferlog_enable=YES (monitoraggio del file di registro ftp) anonymous_enable=NO (protezione dei caricamenti anonimi) anon_upload_enable=NO anon_mkdir_write_enable=NO

per proftpd.conf:

alla sezione

iptables

Perevіrte, chi firewall installato correttamente. Per iptables, digita il comando

Iptables-nL

Il comando da visualizzare nella riga di comando sono le regole per il firewall iptables. Puoi anche guardare queste regole e modificare il file di configurazione del firewall /etc/sysconfig/iptables - per il sistema operativo CentOS, /etc/network/if-up.d/ispmgrfw - per il sistema operativo Debian/Ubuntu.

Secondo le regole del firewall, chiudi tutte le porte, la stanza è silenziosa, quali servizi sono vittoriosi, quali funzionano sul server. Per chi cambiare le righe

:ACCETTA INGRESSO :ACCETTA AVANTI :ACCETTA USCITA a :CASCINA INGRESSO :CASCINA AVANTI :CASCINA USCITA

Shchab vіdkriti ha bisogno di porti, aggiungi righe alla mente

A INGRESSO -p tcp -m tcp -dport 53 -j ACCEPT -A INPUT -p udp -m udp -dport 53 -j ACCEPT -A INPUT -p tcp -m multiporta -sport ACCEPT

de 53 è il numero della porta richiesta.

Prima di ciò, come apportare modifiche al file di configurazione del firewall, creare una copia del file di lavoro.

Le regole del firewall possono essere configurate dal pannello del firewall di ISPmanager.

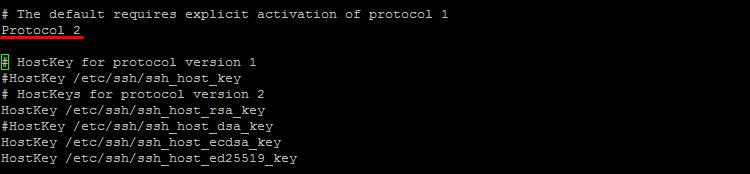

SSH

Apri il file di configurazione SSH:

Vi /etc/ssh/sshd_config

Rovescio, chi non commentato nelle righe successive:

Protocollo 2 (per una versione diversa del protocollo) IgnoreRhosts sì (non hackerare il file.rhost) HostbasedAuthentication no (non autenticare l'host) PasswordAuthentication sì (consenti autenticazione password)

Abilita SFTP aggiungendo la riga a sshd_config:

Sottosistema sftp /usr/lib/openssh/sftp-server

Gira la posta per verificare la riscrittura e l'invio di nuovo, nel bel mezzo di ricordarti di niente spam.

Fare clic sul comando mailq e guardare l'elenco delle revisioni. Poiché l'elenco è già ottimo, è necessario annullare l'avviso, poiché potrebbe trattarsi di spam. Assegnare la guida del foglio all'ID (ad esempio, BD65F10DEE4). Squadra

Exim -Mvh ID_id

visualizzare il titolo del foglio e il comando

Exim -Mvb ID_id

fammi guardare oltre il corpo del promemoria.

Al centro delle intestazioni, il campo Da: per vendicare l'amministratore, e X-PHP-Originating-Script è lo script che ha inviato la notifica.

Sicurezza del software

Modificare la sicurezza del software del server in modo che sia incoerente.

Sistema operativo CentOS

Immettere il comando per visualizzare un elenco di file del software installato recentemente modificato:

Rpm -qVa - per visualizzare tutti i file, rpm -qVa | awk "$2!="c" (print $0)" - per visualizzare i file dietro un gruppo di registri.

Analizza come i file e come sono stati modificati per l'aiuto di tali parametri:

S - estensione file modificata M - autorizzazioni modificate impostate dietro il lucchetto 5 - checksum MD5 modificato D - numeri maggiori/minori modificati per allegato L - messaggio simbolico modificato U - file manager modificato G - gruppo modificato T - data di modifica file modificata (mtime) ) c - file di configurazione d - file di documentazione g - file che non è incluso prima del pacchetto l - file di licenza r - file README

Ad esempio, riga S.5....T. c /etc/httpd/conf/httpd.conf significa che httpd.conf è il file di configurazione, ha cambiato il checksum e la data del resto della modifica. Oskіlki tse config file, tsі zmіni non chiama pіdozr.

Restituiscono rispetto ai file, come se senza motivo apparente cambiassero il valore del checksum. Per tali file digitare il comando:

Stat /usr/sbin/sshd && file /usr/sbin/sshd de usr/sbin/sshd - percorso del file.

Come risultato del comando, sullo schermo verranno visualizzate le informazioni sul rapporto sulla modifica del file.

Comando Vinci:

Yum -- aggiornamento della sicurezza

per installare l'aggiornamento di sicurezza.

Sistema operativo Debian

Trova i comandi per controllare i checksum MD5 per i programmi installati:

# apt-get install debsums # debsums -c

Immettere i seguenti comandi per verificare l'aggiornamento della sicurezza:

# echo 'deb http://security.debian.org wheezy/updates main contrib non-free' >> /etc/apt/sources.list # grep security /etc/apt/sources.list > /etc/apt/secsrc .list # apt-get -s -o Dir::Etc::sourcelist="secsrc.list" -o Dir::Etc::sourceparts="-" aggiornamento

Per installare l'aggiornamento della sicurezza, eseguire il comando:

# apt-get -o Dir::Etc::sourcelist="secsrc.list" -o Dir::Etc::sourceparts="-" aggiornamento

Invertire la presenza di tutti i repository della versione gpg digitando i comandi:

# grep -ri gpgcheck /etc/yum.conf # grep -ri gpgcheck /etc/yum.repos.d/ Cambia le righe in modo da poter vedere: gpgcheck=1 # grep -ri AllowUnauthenticated /etc/apt/

Righe mente

APT::Get::AllowNon autenticato "true";

non essere colpevole.

Servizi non vincitori

Sistema operativo CentOS

chkconfig --list

Chkconfig --del nome_servizio de nome_servizio - nome del servizio.

Sistema operativo Debian

Digita un comando per visualizzare un elenco di servizi che non devono essere citati:

sysv-rc-conf

Per abilitare l'avvio servizio non firmato premi il comando:

sysv-rc-conf in nome_servizio de nome_servizio - nome del servizio.

Nelle statistiche di oggi, ti conosciamo I migliori strumenti di controllo della sicurezza di Linux o come sembrano i nostri colleghi inglesi. Linux rinforzato. Inoltre, l'argomento dell'articolo è una revisione del livello di sicurezza dei sistemi Linux e una valutazione della correttezza delle configurazioni dal punto di vista della sicurezza delle informazioni. Zrozumіlo, non abbiamo bisogno di dare un'occhiata ai programmi, ma mettiamo il nostro informatore.

Audit di sicurezza di Linux da parte delle autorità

Prima degli amministratori di sistema, e soprattutto prima dei revisori della sicurezza delle informazioni, è spesso necessario rivedere la protezione di un gran numero di host in una breve ora. Innanzitutto, per lo sviluppo di questi compiti nel segmento Enterprise, ci sono strumenti specializzati, ad esempio, proprio come quello. Upevneniy, scho all stinks - dai sorgenti aperti del motore OpenVAS ai prodotti commerciali come Nessus o Nexpose - al nostro lettore. Per tutto il tempo, il software dovrebbe suonare vittorioso, quindi è vecchio e non aggiornato, quindi il software è sicuro e quindi avvia la gestione delle patch. Naturalmente, non tutti gli scanner sono sicuri per proteggere alcune caratteristiche specifiche dei meccanismi per proteggere il sistema operativo Linux e altri prodotti dal codice aperto. Ebbene, e non nel resto del mese, il valore del prezzo del cibo, anche dei prodotti a pagamento, può permettersi quello dell'azienda, come lo vedono proprio nel budget.

Asse a quest'anno mova pide sul reclutamento di specializzazione utenze a costo zero, in quanto possono diagnosticare l'attuale livello di sicurezza del sistema, valutare potenziali rischi, ad esempio "scaricare servizi", cosa cancellare su Internet o una configurazione non sicura per il blocco e, in alcuni casi, chiedere opzioni per risolvere i problemi trovato dall'audit. Un altro motivo per utilizzare questi strumenti è quello di poter replicare scenari tipici di ri-verifica Fermi, non importa quanti sistemi Linux, e creare una base documentata di test alla vista di log e altri suoni.

Aspetti pratici dell'audit della sicurezza di Linux

Se l'occhio dell'auditor è meravigliato, il test prima del test può essere diviso in due tipi.

persico- per questo chiamiamo compliance-vimog, qui viene invertita la presenza di elementi linguistici obbligatori, prescritti per caso standard internazionali o "migliore pratica". Culo classico - PCI DSS per sistemi informatici di pagamento, SOX404, serie NIST-800, .

Altro- questo non è un pidkhid razionale, che è radicato nella nutrizione "E cos'altro puoi fare per proteggerti?". Qui non ci sono obov'yazkovyh wimog - a meno che tu non lo sappia, quella testa era luminosa nelle mie mani. Ad esempio, aggiornare la versione del kernel e/o i pacchetti di componenti aggiuntivi, abilitare, forzare SELinux, configurare il firewall iptables.

Tutto ciò che va a un altro approccio è accettato per essere chiamato un termine speciale Rafforzamento di Linux, che può essere designato come "dії, creato dietro per il rafforzamento della pari protezione esterna dell'OS (chi PZ) soprattutto da parte del personale".

p align="justify"> I requisiti di conformità vengono generalmente rivalutati durante la preparazione per un audit di conformità di tipo PCI DSS o un altro audit di certificazione. Daremo più rispetto al magazzino di tempra. Tutti i grandi venditori promuovono i loro prodotti Linee guida per l'indurimento- Aiutanti, scho vendicarsi per il bene di tale raccomandazione, come rendere possibile proteggere, pagare i meccanismi di sicurezza del personale e le specificità del PZ. Quindi, helper simili sono disponibili da Red Hat, Debian, Oracle, Cisco.

Indurimento è il termine per il mondo della sicurezza delle informazioni, che significa il processo di protezione della sicurezza di un sistema (programmi) al fine di ridurre її irritabilità, di regola, da una varietà di utilità del personale o meccanismi di difesa.

Prima del discorso, avevamo già un articolo sulla regolazione delle opzioni di Hardening, ma in quell'articolo si trattava di regolazione stessa. Controlleremo il nostro sistema per ulteriori utilità specializzate, quindi condurremo un audit di sicurezza, stimeremo l'attuale livello di protezione e quindi concluderemo l'opzione di sicurezza, poiché sarà necessario in futuro. Ebbene, è più come un'opzione: se il server è già riparato dal punto di vista della sicurezza, i nostri strumenti possono essere invertiti e, è possibile, suggerire, cosa si può fare.

Strumenti di controllo della sicurezza di Linux

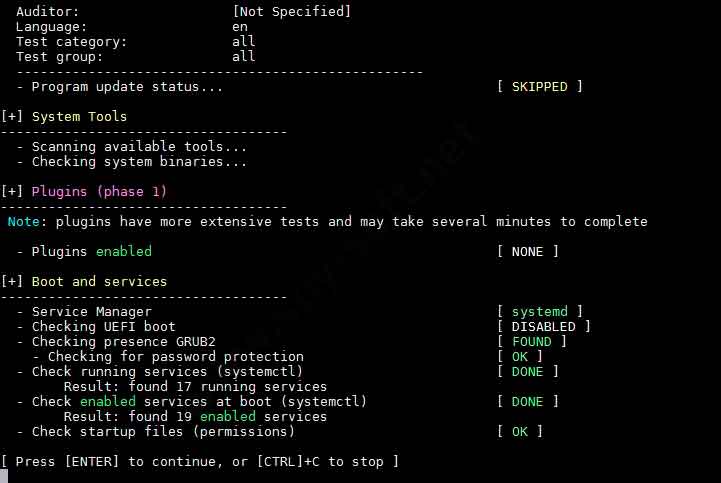

Lynis - test di rafforzamento del sistema di auditing

Installato su macOS:

Inizializzazione dei test

Inizializzazione dei test  Risultati del test dal gruppo Strumento di sistema e Avvio e servizi

Risultati del test dal gruppo Strumento di sistema e Avvio e servizi  Risultati del test dal gruppo di controllo kernel e memoria e processo

Risultati del test dal gruppo di controllo kernel e memoria e processo  Risultati del test dal gruppo Utente e Gruppo e autenticazione

Risultati del test dal gruppo Utente e Gruppo e autenticazione

Prima dell'audit, controllare accuratamente ciò che è disponibile Nuova versione Lynis:

Se vuoi inserire il nome dell'auditor, che è durante l'esecuzione del test, aggiungi semplicemente il parametro -auditor

sudo lynis sistema di audit - c - auditor Daddy |

In qualsiasi fase dell'audit di sicurezza di Linux, il processo di verifica può essere continuato (Invio) o bloccato (Ctrl+C). I risultati di questi test verranno scritti nel registro Lynis nella directory /var/log/lynis.log. Fanculo che il file di registro è stato sovrascritto con una skin lancio offensivo servizi di pubblica utilità.

Per test su base permanente Modalità automatica puoi considerare uno scheduler Cron separato per l'aiuto della chiave -cronjob. In tal modo, Lynis si avvia dopo un determinato modello (config) e non visualizza alcun prompt interattivo, ma viene alimentato in anticipo. Tutti i risultati verranno salvati nella trave. Ad esempio, l'asse dello script è eseguire l'utilità con i parametri per il blocco una volta al mese:

#!/bin/sh AUDITOR="Automatizzato" DATA = $(data + % Y % m % g ) HOST=$(nome host) LOG_DIR="/var/log/lynis" REPORT = ”$DIR_LOG/report-$(HOST). $(DATA) DATI = ”$DIR_LOG/dati-report-$(HOST). $(DATA). testo" cd /usr/local/lynis . /lynis -c -auditor "$(AUDITOR)" -cronjob > $(REPORT) mv/var/log/lynis-report. dat$(DATI) #Fine |

Salva questo script nella directory /etc/cron.monthly/lynis. І non dimenticare di aggiungere percorsi per il salvataggio dei log (/usr/local/lynis e /var/log/lynis), altrimenti potrebbe funzionare in modo errato.

Puoi guardare l'elenco dei comandi disponibili per wiki:

Una breve istruzione sul robot con l'utilità:

uomo lini |

Le opzioni per i possibili stati dietro le revisioni sono intervallate dal seguente elenco: NESSUNO, DEBOLE, FATTO, TROVATO, NON_TROVATO, OK, ATTENZIONE.

Esempio di visualizzazione dello stato

Esempio di visualizzazione dello stato Lancio dei test okremy al Lynis

Davvero, è necessario compiere atti di prove canore. Ad esempio, poiché il tuo server perde più funzionalità Server email o Apache. Per cui puoi ruotare il parametro -tests. La sintassi del comando è simile a questa:

Naturalmente, le funzionalità di Lynis vengono ampliate con varie aggiunte, che possono essere aggiunte indipendentemente, oppure è possibile aggiungerne di nuove alla directory.

Gli avvisi verranno riscattati dopo i risultati. La skin inizia con il testo in anticipo, quindi istruiamo le tempie per indicare il test che ha generato. Sulla linea offensiva, la virishenya del problema si propaga, per così dire, ovviamente, ovviamente. In effetti, il resto della riga è l'indirizzo URL, per il quale puoi esaminare i dettagli e conoscere ulteriori consigli su come risolvere il problema.

Consigli Visnovok, come risolvere i problemi riscontrati

Consigli Visnovok, come risolvere i problemi riscontrati Profili

I profili che controllano l'audit sono assegnati a file con extensions.prf che si trovano nella directory /etc/lynis. Il profilo predefinito è chiamato, preempted, default.prf. Rozrobniki non soddisfa la regola dello yoga senza intermediari: se la cambi, se vuoi aggiungerla all'audit, è meglio aggiungerla al file custom.prf, che sarà nella stessa directory.

Crea e modifica il profilo personalizzato:

tocco/ecc/lynis/personalizzato. prf sudo nano /etc/lynis/custom. prf |

Per questo file è possibile assegnare un elenco di test che potrebbe essere necessario includere nell'audit Lynis. Per esempio:

- FILE-6310: revisione delle distribuzioni;

- HTTP-6622: test di installazione di nginx;

- HTTP-6702: test di installazione di Apache.

Per disabilitare il test del brano, utilizza la direttiva skip-test e inserisci un ID per il test. Ad esempio, in questo modo:

# È installato nginx? skip-test=HTTP-6622 # Apache è installato? skip-test=HTTP-6702 |

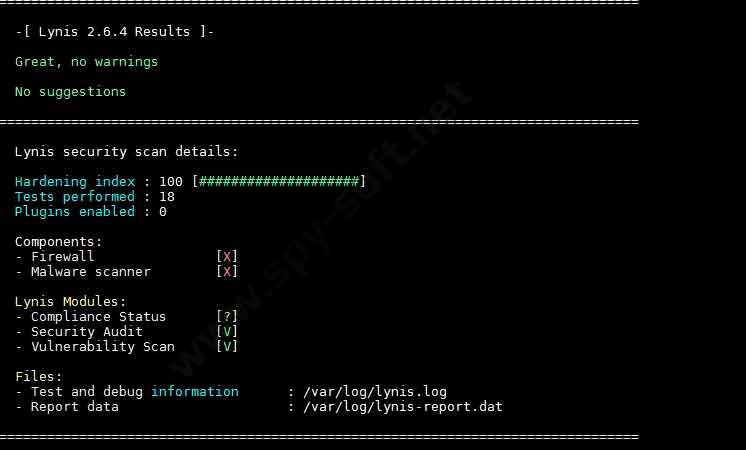

Valutazione dello stato di indurimento

Sulla base dei risultati di tutti i test nell'utilità di audit del test cutaneo (troch sotto la distribuzione delle proposte), troverai una distribuzione simile a questa:

Dettagli della scansione di sicurezza di Lynis: Indice di indurimento: 57 [ #############.........] Prove effettuate: 216 Plugin abilitati: 0 |

Stato di indurimento stimato

Stato di indurimento stimato

Questo risultato, espresso in numero, mostra il numero di test superati e l'indice di sicurezza del sistema, che indice di indurimento- data finale, per l'aiuto della quale Lynis valuta l'alto livello di sicurezza del server. Ed è importante non dimenticare che l'indice di sicurezza sta cambiando in autunno a causa del numero di correzioni anticipate e seguendo le raccomandazioni di Lynis. Pertanto, dopo aver corretto i problemi, un controllo di sicurezza ripetuto può mostrare un numero diverso!

Tutte le manipolazioni con il sistema in modalità supercorrosiva influiscono sul rispetto severo e sull'aumento della redditività. Vikonuyte solo per questo, yakі usvіdomlyuєte è come vpevnenі. Non dimenticare di conservare backup e snapshot.

Lunar - uno strumento di controllo della sicurezza UNIX

Applicare al lancio dei comandi dalla CLI:

Rivisitazione delle impostazioni all'avvio di Lunar

Rivisitazione delle impostazioni all'avvio di Lunar Esecuzione di Lunar in modalità di controllo della sicurezza su senza apportare modifiche al sistema:

Traduzione dei test:

A partire dalla modalità di ripristino, quindi dalle modifiche apportate al sistema:

Un esempio di esecuzione di test per il server Web Apache

Un esempio di esecuzione di test per il server Web Apache

Nix Auditor: un audit CIS reso più semplice

Nix Auditor è uno script per la verifica, che controlla la sicurezza dei sistemi Linux per l'indicatore CIS. Targeting per RHEL, CentOS e altre distribuzioni RPM.

I rivenditori rivendicano i seguenti vantaggi per Nix Auditor:

- velocità di scansione- È possibile effettuare una revisione di base dell'OS in meno di 120 secondi e rimuovere immediatamente il suono;

- accuratezza della riverificazione- il robot Nix Auditor è stato rivisto diverse versioni distribuzioni di CentOS e Red Hat;

- malumore- i documenti con la documentazione prima del programma sono su GitHub, quindi il codice può essere facilmente adattato al tipo di OS e all'insieme degli elementi del sistema, in quanto è necessario cambiarlo;

- la semplicità della vittoria- Completa lo script iniziale, lo finiremo ed è già pronto per la nuova verifica.

Un esempio di digitazione di comandi per acquisire un'utilità da un repository GitHub e per avviare uno script:

git clone https: //github.com/XalfiE/Nix-Auditor.git cd Nix-Auditor chmod +x nixauditor . /nixauditor |

Un esempio di visualizzazione delle informazioni dopo il lancio di Nix Auditor

Un esempio di visualizzazione delle informazioni dopo il lancio di Nix Auditor

Loki - Scanner semplice per CIO e risposta agli incidenti

L'utilità Loki non è uno strumento classico per condurre un audit di Linux, ma può anche essere usata per cercare il male, ma spesso può essere usata per esercitarsi con l'auditing.

Come cantano i rivenditori, l'asse ci offre una tale possibilità Loki - Simple IOC and Incident Response Scanner:

I. Modi di Chotiri per manifestare il male:

- nomi di file (a seconda dell'espressione regolare del percorso completo del file);

- riconvalida alle regole Yara (ricerca di conformità con le firme Yara per i file e la memoria di processo);

- nuova verifica e analisi degli hash (confronto dei file scansionati con gli hash (MD5, SHA-1, SHA-256) dei file esistenti);

- ri-verifica zvorotny zv'azku C2 (livellamento dei punti finali del collegamento tecnologico con C2 IOC).

II. Revisioni aggiuntive:

- ricontrollare il file system Regin (tramite –reginfs);

- revisione delle anomalie dei processi sistemici e corticali;

- SWF scansionato decompresso;

- ricontrollare il dump SAM;

- Verifica di DoublePulsar - un test per trovare una backdoor che ascolta le porte 445/tcp e 3389/tcp.

Trochs torknemos che come programma vyznaє fatto malvagio. Segni tipici (Indicators of Compromise), che indicano che il computer è stato compromesso (tobto zlamaniya), possono essere:

- l'apparizione sul computer di shkidlivosti (virus, backdoor, kryptorivs, ecc.)

- la comparsa di nuovi file e possibilmente nuovi, quindi non vengono rilevati puzzi motore antivirus come il codice malware;

- attività anomala (connessione a host remoti, ascolto di porte da parte di programmi sconosciuti, ecc.);

- attività anomala sui dispositivi disco (I/O) e aumento delle risorse di sistema (CPU, RAM, Swap).

Prima della pannocchia di installazione, è necessario installare uno spratto di sacchi a maggese. C'è colorama (fornisce il recupero delle righe della console), psutil (utilità di remapping dei processi) e, sebbene non sia ancora installato, il pacchetto Yara.

Dai, cominciamo. Installazione in (potrebbero esserci prima installazioni di pacchetti Yara, che sono dietro le installazioni di Kali Linux):

cd loki / python2 loki-upgrade. pi python2 loki. py-h |

Installato in Ubuntu/Debian:

sudo apt - ottieni l'installazione di yara python - yara python - pip python - setuptools python - dev git sudo pip2 install - aggiorna pip sudo pip2 install - U setuptools sudo pip2 install psutil netaddr pylzma colorama git clone https://github.com/Neo23x0/Loki cd /home/download/Loki python2 loki-upgrade. pi python2 loki. py-h |

Installato da BlackArch:

sudo pacman -S yara python2 -pip python2 -yara sudo pip2 install psutil netaddr pylzma colorama git clone https://github.com/Neo23x0/Loki cd /home/download/Loki python2 loki-upgrade. pi python2 loki. py-h |

Culo vikoristannya

Opzioni di avvio disponibili:

argomenti facoltativi: H , -- help mostra questo messaggio di aiuto ed esci |