監査ファイルアクセスLinux。 サーバーのセキュリティを監査し、イベントの順番について混乱しないようにする方法。 VictoryLinuxのセキュリティ拡張機能

情報の擁護者は、インターネット上で活動するあらゆるビジネスにとって優先事項です。 ウイルス感染や悪意のある攻撃、および情報への不正アクセスはすべて、大きな経済的リスクと評判リスクを引き起こします。 そのため、サーバープラットフォームを選択する場合、ビジネスのマスターはリソース保護の段階と呼ばれる必要があります。

また、システムがどの程度うまく機能しているかを再考するために、「dir」などはありません。少なくとも月に1回は、サーバーのセキュリティを監査することをお勧めします。

サーバーセキュリティ監査の前に入力する内容

セキュリティの脅威は、サーバー自体の誤ったインストールや古いセキュリティソフトウェアなど、一見重要ではない要因になる可能性があります。 監査は、詐欺の弱い事例を明らかにし、データの感染や盗難が発生する前に、それらを採用するためにあなた自身の訪問を生きるのに役立ちます。

サーバー管理者は、インストールされているソフトウェアを再確認し、確認します 残りの更新、サーバーのセキュリティの向上とusuvaєの恩赦を評価し、同様に、他のリソースへのspivrobitnikivのアクセス権の向上の状況を分析します。

自分の手で仮想監視サーバーを監査する方法

WindowsまたはLinuxプラットフォーム上のサーバーのセキュリティを再検討することは難しい場合があり、プログラミングに関する特別な知識が必要です。

安全性レビューは、いくつかの段階に分けることができます。

物理的アクセス

vidilenimサーバーを備えたvipadkuは、デフォルトでサードパーティ環境のサーバーに物理的にアクセスでき、データセンターを保護します。 Ale Koristuvachは、オプションでパスワードを入力してBIOSにアクセスできます。

中間画面

PZとポートを途切れることなく制御するには、適切に修正して改善する必要があります。 Windowsファイアウォール。 Linuxの場合、アクセス制御のためにSELinuxをハックできます。 CiscoASAハードウェアファイアウォールまたはフォーティネットFortiGate60Dを注文することもできます。

ファイルシステム

更新の再検証

そのインストールの更新を自動的にキャンセルするようにサーバーを設定します。

パスワードポリシー

ローカルポリシーを支援するためにインストールする Windowsのセキュリティ obov'yazkovo vmagatiの折りたたみ可能なパスワード、用語їхdії、およびdekіlkohがそれほど許可されていないか、空のパスワードを入力した後、oblіkovogoレコードをブロックします。

ログ制御

重要なインフラストラクチャセグメントのログレコードを維持し、定期的にチェックします。

Merezheva Bezpeka

ノードのセグメンテーションとチャネルセキュリティのために、VPNとVLANを選択することをお勧めします。

また次の変更 標準のカスタマイズ merezhnogoobladnannyaのポートサービスをリダイレクトします。

トラフィックを暗号化するには、IPsecサービスを使用できます。 そして、重要なポートのレビューのために、Netstatユーティリティ。

アクセス制御

ショートリストファイルのアクセス権を重要なファイルに分離し、空のパスワードを使用してゲストアクセスとショートリストアクセスを有効にします。 サーバー上のViknіtの役割とプログラム、vikoristovuyutsyaではありません。

バックアップ

ファイルのバックアップコピーのサービスを急いでください、それは実行可能であり、nadіynoです。 保存しないでください バックアップコピー暗号化されていません。 サーバーを借りる場合は、バックアップの場所を選択できます。

データベースへのアクセス

非常に重要なデータベースは、さまざまなSQLサーバーに保存する必要があります。 最小限の変更でkoristuvachの名前に従って、または以前に構成されたIPアドレスのホワイトリストの形式で起動を開始する必要があります。

アンチウイルスザキスト

ロボットサーバー用 Windowsのインストール作業時には、自動的に更新されるアンチウイルスファームウェアをお勧めします フェンシング。 にとって Linuxのインストールサーバーのセキュリティを定期的に監視し、不正アクセスを制御するためにウイルス対策は必要ありません。 Tigerユーティリティを使用できるユーザー。

月に1回のこのような監査は、サーバーの作業の正確さを再検討し、不整合を減らし、インフラストラクチャのセキュリティを制御するのに役立ちます。

Linuxサーバーのセキュリティは、データ、知的能力、および強盗の手に渡る時間を保護するためにさらに重要になる可能性があります。 システム管理者は、Linuxオペレーティングシステムのセキュリティに責任があります。 この記事では、Linuxオペレーティングシステムを操作する必要があるかのように、20のスピーチを見ることができます。これにより、Linuxオペレーティングシステムは安全に、そして永久に安全に盗まれました。 Yakscho tse 家庭用コンピューター、そしてセキュリティについては、それは可能であり、床に乱気流の感覚がないので、正しいパスワードを持っていて、インターネットからのポートへのアクセスを閉じるだけで十分です。 エールは、公開サーバーの時点で、vartoはzakhistのセキュリティを尊重します。

これらの手順は、CentOS、Red HatまたはUbuntu、Debianをどのように獲得したかに関係なく、すべてのディストリビューションを対象としています。

1.暗号化された通話

リンクを介して送信されるデータは、監視のために送信されます。 したがって、可能であれば、追加のパスワード、キー、または証明書のために、送信されたデータをそこで暗号化する必要があります。

ファイルを転送するには、scp、ssh、rsync、またはsftpを使用します。 shhfsなどのツールを使用して、リモートファイルシステムをホームディレクトリにマウントすることもできます。

GnuPGを使用すると、特別な秘密鍵を使用してデータを暗号化および署名できます。 また、キーのトラバースと開いているキーへのアクセスのための機能があります。

Fuguは、SFTPプロトコルを介してファイルを転送するためのグラフィカルツールです。 SFTPはFTPに似ていますが、セッション全体がここで暗号化されます。 これは、有効なパスワードまたはコマンドがオープンソースから送信されないことを意味します。 そして、そのような転送は、サードパーティにとってそれほど刺激的ではありません。 SSH / TLSおよびSSHファイル転送プロトコル(SFTP)を介してFTSをサポートするクロスプラットフォームFTPクライアントであるFileZillaをホストすることもできます。

OpenVPNは、SSH暗号化をサポートする効率的で軽量なVPNクライアントです。

2. FTP、Telnet、Rlogin、RSHをだまさないようにしてください

より多くの文字列については、通信相手の名前、FTP、Telnet、RSHコマンドのパスワードを、パケットアナライザの助けを借りて再コピーできます。 最大の違いは、元のFTPにSSLまたはTLSを追加するOpenSSH、SFTP、またはSFTPの問題です。 次のコマンドを入力して、NIS、RSH、およびその他の古いサービスを無効にします。

yum Erase inetd xinetd ypserv tftp-server telnet-server rsh-serve

3.ソフトウェアの量を変更します

インストールされているすべてのWebサービスが本当に必要ですか? これらのプログラムの不整合を回避するために、従来とは異なるソフトウェアセキュリティをインストールしないでください。 パッケージマネージャーを使用して、インストールされているプログラムを確認し、不要なものをすべて削除します。

yumリストがインストールされました

$yumリストパッケージ

$yumパッケージを削除

dpkg --list

$dpkg--infoパッケージ

$ apt-get remove package

4.1台のマシン-1つのサービス

最大4台のサーバーでさまざまなサービスを実行するまたは 仮想マシン。 これは、侵害される可能性のあるサービスの数の間にあります。 たとえば、侵入者としてApacheを攻撃すると、vinはサーバー全体へのアクセスを拒否します。 MySQL、サーバーなどのサービスを含む Eメールそしてこれまでのところ。 XENやOpenVZなどのソフトウェアを仮想化のために微調整できます。

5.現在の状態でLinuxカーネルとファームウェアをトリミングします

セキュリティパッチのインストール-これは、Linuxサーバーのセキュリティを向上させるための重要な部分です。 オペレーティングシステムは、現在の状態でシステムをサポートし、新しいバージョンにアップグレードするためのすべてのツールを提供します。 Usinovlennyabezpekeblagovnіzastosovuvatisyaaknaishvidshe。 ここでは、パッケージマネージャーを微調整する必要もあります。 例えば:

Debianベースのシステムの場合:

sudo apt update && sudo apt upgrade

Red HatまたはFedoraを更新して、新しいセキュリティ更新が利用可能になったときに電子メールで通知されるようにすることができます。 だからあなたは修正することができます 自動更新 cron経由で、またはDebianでaptcronをハックして、システムをアップグレードする必要があることを知らせることができます。

6.Linuxセキュリティ拡張機能を使用します

Linuxオペレーティングシステムには、保護に使用できるさまざまなセキュリティパッチが付属しています。 誤った構成また shkidlivihプログラム。 エール、あなたもこれを打ち負かすことができます 補足システム SELinuxプログラムまたはAppArrmorのアクセス制御。

SELinuxは、Linuxカーネルにさまざまなセキュリティポリシーを提供します。 ここでは、追加の役割のためにシステムの任意のリソースへのアクセスを制御できます。 それまでは、別のリソースがプログラムへのアクセスのみを拒否される可能性があり、その役割によってプログラムを保護し、非常に正しい人物の権利を取得することは重要ではありません。 SELinuxはLinuxシステムのセキュリティを大幅に強化します。ここではrootへのスケーリングが重要です 最大のkoristuvach。 レポートについては、次の記事で説明します。

7.Oblіkovіはkoristuvachіvとnadіynіのパスワードを記録します

useraddコマンドとusermodコマンドを使用して、クラウドレコードを作成および維持します。 あなたが良い強力なパスワードを持っていることを再考してください、それはすべての記号を受け入れる場所のせいです、それは特別な記号と数字が使われるかもしれない別のレジスターのために必要です。 たとえば、8つの記号、たとえば1つの記号または数字。 サーバー上のコアの弱いパスワードを知るためにリッパーのジョンのようなツールをクラックし、パスワードポリシーを保護するためにpam_cracklib.soを微調整します。

8.1時間ごとにパスワードを変更します

changeコマンドを使用すると、primusパスワードの変更日の前の日数を指定できます。 この情報は、coristuvachがそれを変更できる場合、その瞬間の目的のためにシステムによって勝利します。 設定は/etc/login.defsにあります。 古いパスワードを削除するには、次のコマンドを入力します。

-lkoristuvach_nameを変更します

パスワード文字列に関する情報を削除するには、次のコマンドを入力します。

/ etc/shadowファイルですべてを手動で設定することもできます。

(koristuvach):(パスワード):( (Stop_change):(max_days):( minimum_days): (高度):(非アクティブ化):(appendix_row):

- 最小日数-パスワードを頻繁に変更できるように、パスワードを変更する最小間隔。

- 最大日数-パスワードは何日かかりますか。この期間が終了すると、パスワードの変更を躊躇します。

- 前進-パスワードを変更する必要があるという警告が表示されてからの日数。

- 適用文字列-アカウントがよりアクティブになる場合は、1970年9月1日からの日数。

chage -M 60 -m 7 -W 7 chage_name

したがって、koristuvachsをvikoristovuvatyの古いパスワードにフェンスすることをお勧めします。そうしないと、学習のサンプルとprimusの助けを借りてすべての魔法がパスワードを変更し、パスワードがzvedenіnіvetsになります。

9.最近のログイン試行後に公共記録をブロックする

Linuxオペレーティングシステムでは、faillogコマンドを入力して、周りを見回してログインを試みることができます。 また、ヘルプが必要な場合は、近くに入る試行の制限を設定できます。 最近のログインに関するすべての情報は、ファイル/ var / log/faillogから収集されます。 驚かされるには、次のように入力します。

そして、曲のoblikovyレコードのサンプル入力に制限を設定するには、次のように歌います。

faillog -r -u

passwdコマンドを使用して、アカウントを手動でブロックまたはブロック解除することもできます。 ブロックするには、vikoristovyte:

passwd -l coristuvach

そしてロックを解除するために:

passwd -u

また、空のパスワードを使用してシステムoblіkovіレコードのchiєを再確認する必要があります。 誰のためにあなたは知る必要がありますか:

awk -F: "($ 2 ==" ")(print)" / etc / shadow

したがって、perverte、グループまたはIDが0のchi no koristuvachivです。このようなkoristuvachは、ルートではなく、1つだけの罪を犯します。 あなたはそのようなコマンドの助けを借りてそれを逆にすることができます:

awk -F: "($ 3 ==" 0 ")(印刷)" / etc / passwd

1行未満の場合があります:

root:x:0:0:root:/ root:/ bin / bash

Yakshchoєінші--vydalіtїх。 Koristuvachі、特に弱いパスワード-Linuxのセキュリティを破る可能性のある最も痛烈なスピーチの1つ。

10.supercorristuvachaのエントリを撤回します

Linuxシステムのセキュリティを保護するために、rootとしてrootとしてエントリをハックしないでください。 sudoと入力して必要な手順を実行し、スーパーコーダーの名前としてコマンドを実行できます。 このコマンドを使用すると、スーパーコレクトのパスワードを他の管理者に公開しないようにするだけでなく、監視ツール、交換、および監視の復讐を行うことができます。

11.サーバーの物理的セキュリティ

Linuxサーバーのセキュリティは物理的セキュリティの責任です。 サーバーコンソールへの物理的なアクセスはお客様の責任で行ってください。 DVD、CD、USBなどの外部メディアからの絡み合いを妨げないようにBIOSを調整します。 また、BIOSとzavantazhuvach GRUBにパスワードを設定して、そのパラメーターを保護します。

12.わいせつなサービスを排除する

勝てないすべてのサービスとデーモンをオンにします。 また、オートアドバンスのサービスもお忘れなく。 次のコマンドを使用して、RedHatシステムで現在アクティブなサービスのリストを表示できます。

chkconfig --list | grep "3:on"

サービスを有効にするには、次のようにひねります。

サービス停止

$chkconfigサービスオフ

移植プログラムのすべてのウィンドウを知っている:

それらの同じものは、nmapスキャナーの助けを借りて使用することができます:

nmap -sT -O localhost

Vykorist iptablesは、無罪ではないがフリンジから利用できるかのように、すべてのポートを閉じます。 上記のような不適切なサービスはありません。

13.Xサーバーを表示する

サーバーコンピューター上のXサーバー-リッチzovsimneobov'yazkova。 表示されているApacheサーバーまたはEメールでグラフィカルシャープニングを実行する必要はありません。 Vydalіtsseソフトウェアセキュリティは、セキュリティと生産性を向上させます。

14.Iptablesを設定します

iptablesは、ファイアウォールのコアにインストールされたNetfilterファイアウォールを設定するためのプログラムです。 Winを使用すると、すべてのトラフィックをフィルタリングし、トラフィックのみを表示できます。 また、インターネットアクセスをフィルタリングするためのACLシステムであるTCPWrappersをツイートします。 匿名タイプのDOS攻撃を防ぐことができます iptablesを助ける。 LinuxのMerezhevaBezpeka 重要な瞬間グローバルセキュリティシステム。

15.コアを取得する

/etc/sysctl.confファイルには、システムが起動する前に設定および停止されるカーネル設定が保存されます。

execshieldバッファオーバーフロー保護を有効にします。

kernel.exec-shield = 1

kernel.randomize_va_space = 1

IP詳細の保護をオンにします。

net.ipv4.conf.all.rp_filter = 1

WimknutリダイレクトIPアドレス:

net.ipv4.conf.all.accept_source_route = 0

広範囲の要求を無視します。

net.ipv4.icmp_echo_ignore_broadcasts = 1

net.ipv4.icmp_ignore_bogus_error_messages = 1

更新されたすべてのパッケージをログに記録します。

net.ipv4.conf.all.log_martians = 1

16.ハードドライブを細かく分割します

ポジール ハードドライブ Linux OSのセキュリティを向上させるために、ファイルの認識における休耕地での配布用。 次のディレクトリの配布に取り組むことをお勧めします。

- /家

- /varおよび/var/ tmp

ApacheルートディレクトリとFTPサーバーの拡張機能を作成します。 / etc / fstabファイルを開き、必要なディストリビューション用の特別なオプションをインストールします。

- noexec-ディストリビューションにタグを付けるプログラムであろうとファイルであろうと、ハッキングしないでください。スクリプトのみが許可されます。

- nodev-ディストリビューションへのシンボリックまたは特別な添付ファイルを許可しないでください。

- nosuid-ソフトウェアディストリビューションへのSUID/SGIDアクセスを許可しません。

17.ヴィッコリーディスクスペース

koristuvachivに使用可能なディスクスペースを囲みます。 / etc / fstabディスククォータを作成するには、ファイルシステムを再マウントし、ディスククォータデータベースを作成します。 Linuxのセキュリティを促進するためのTse。

18.IPv6を無効にする

すでに勝利を収めているIPv4に代わる新世代IPv6のインターネットプロトコル。 しかし同時に、IPv6に基づいてセキュリティ対策を変換できるツールはありません。 多くのLinuxディストリビューションでは、IPv6のブランドをプロモーションベースで変更できます。 ハッカーは悪いトラフィックを圧倒する可能性があり、管理者はそれを処理できません。 したがって、このサービスが必要ない場合は、オンにしてください。

19.SUIDとSGIDを獲得しないバイナリを切り替えます。

SUIDまたはSGIDフラグを含めるために署名されたすべてのファイルは、潜在的に安全ではありません。 このエンサインは、プログラムがsupercorristuvachaの権利であるvikonuvatsyaになることを意味します。 そして、tseは、プログラムの場合と同様に、違いがバグであるかのように、ローカルのchiを意味します。 遠くにkoristuvach注目のファイルがあるかもしれません。 追加の攻撃的なコマンドについては、次のファイルを見つけてください。

検索/-パーマ+4000

インストールSGIDensignからファイルを検索します。

検索/-パーマ+2000

または、すべてを1つのコマンドに組み合わせます。

検索/\(-perm -4000 -o -perm -2000 \)-print

$ find / -path -prune -o -type f -perm +6000 -ls

他のファイルがどれだけ必要かを理解するために、ファイルのスキンの知識について報告する必要があります。

20.ダウンロード可能なファイル

また、システム内のすべてのファイルを変更できるように、ファイルを知っている必要があります。 次のコマンドを入力します。

find / dir -xdev -type d \(-perm -0002 -a!-perm -1000 \)-print

次に、ソーサラーのスキンファイルのグループの権限が正しく設定されていること、およびセキュリティ上の脅威がないことを確認する必要があります。

また、誰も嘘をつかないようにするすべてのファイルを知る必要があります。

find / dir -xdev \(-nouser-o-nogroup \)-print

21.集中認証システムに勝つ

一元化された認証システムがないと、coristuvachのデータは非常に明白になり、古いoblіkovyhデータに戻ったり、oblіkovyhレコードが消去されたりする可能性があります。 このサービスは一元化されており、小売店でのcoristuvachivの斜めの記録と認証データを制御できます。 LinuxシステムおよびUnix。 サーバー間で認証データを同期できます。 AleはNISサービスを推奨しているのではなく、OpenDAPを検討しています。

このようなシステムの最も有名な実装の1つはKerberosです。 それはあなたが秘密鍵の助けを借りてcoristuvachsの認証を使用することを可能にします、チェーンでは、deパケットは交換されそして修正されることができます。 データ暗号化のためのKerberosの勝利した対称鍵と、ロボット鍵管理センターの支援。 リモートエントリ、リモートコピーを改善し、システム間のファイルのコピーと他のタスクを高レベルのセキュリティで保護できます。

22.ロギングと監査

悪意のあるものを入力して試行する最近のすべての試行を収集して保存するように、ロギングと監査を構成します。 ロックについては、ログがあります。または、受け入れますが、それらのほとんどは、papacy / var /log/にあります。 彼らが歌を歌っている人たちについての報告、私たちはokremіystattで話しました。

logwatchやlogcheckなどのユーティリティの助けを借りてログに驚嘆することができます。 悪臭はあなたにログを読むように頼むでしょう。 ファイル全体を確認することはできませんが、クリックする内容だけを確認し、独自の通知を電子メールアドレスに送信することもできます。

監査対象サービスのヘルプについては、システムを監視してください。 tsіkavlyatのように、ディスクへのプログラムの書き込みを監査する必要があります。 監査設定は、システムの起動時に/etc/audit.rulesファイルから保存され、サービスはそのファイルのすべてのルールを読み取ります。 必要に応じてそれを実行してすべてを修正するか、スマートユーティリティ(auditctl)を使用できます。 あなたはそのような瞬間を作り出すことができます:

- そのvimicシステムの起動を送信します

- その時間の日付

- Podіїkoristuvach(たとえば、曲ファイルへのアクセス)

- アカウントの種類(編集、アクセス、リモート、記録、更新のみ)

- 離れてまたはvikonannіpodіїでzbіy

- 細分化の記録

- そのグループのkoristuvachivの変更を記録する

- ファイルの変更を監視する

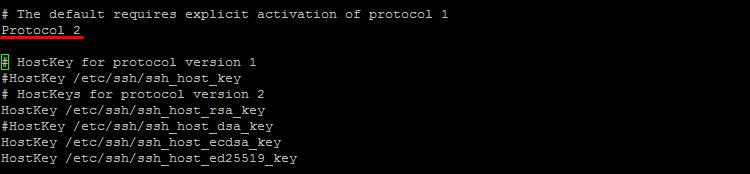

23.セキュアなOpenSSHサーバー

プロトコル2を再検討させてください。

supercorristuvachの名前への入り口をブロックします。

24.IDSをインストールします

IDSまたは侵入検知システムは、DOS攻撃、ポートスキャンなどの疑わしい破壊的なアクティビティを検出したり、中間トラフィックを監視する方法でコンピューターをハッキングしようとしたりするために偽装されています。

システムがインターネット上で利用可能になる前に、同様のソフトウェアセキュリティを開くことをお勧めします。 AIDEまたはHIDS(ホストベースのIDS)をインストールして、システムの内部セットアップのすべての側面を制御できるようにすることができます。

Snort-リージョンからの侵入を検出するためのすべてのセキュリティソフトウェア。 zdatna vikonuvaty分析とロギングパケットを獲得し、ネットワークトラフィックをリアルタイムで分析します。

25.ファイルとディレクトリを保護する

Linuxには vіdminnіzasobiファイルへの不正アクセスに対する保護。 ただし、攻撃者がコンピュータに物理的にアクセスでき、接続するだけでよい場合は、Linuxのインストールを許可しても、ファイルシステムは何の意味もありません。 ハードドライブコンピュータをシステムに接続してデータをコピーします。 Aleviは、追加の暗号化を使用してファイルを簡単に盗むことができます。

- パスワードを使用してファイルを暗号化および復号化するには、GPGを使用します

- OpenSSLのヘルプのためにファイルを盗むこともできます

- ディレクトリの暗号化はecryptfsの助けに依存しています

- TrueCrypt-WindowsおよびLinuxでディスクを暗号化するための強力なツール

ヴィスノフキ

これで、コンピュータのセキュリティOSLinuxが大幅に改善されます。 折りたたみ可能なパスワードとiノードを配置することを忘れないでください。 コメントに、システムセキュリティのためのお気に入りのツールを書いてください。

ITインフラストラクチャの電源セキュリティは、どのビジネスにとっても非常に重要です。 メッシュが並んだ企業のグループであろうと、1〜2人の売り手がいるオンラインストアであろうと。

サイトのホスティングの主なソースであるスキンサーバーの場合、ホストからのデータ保護のセキュリティにお金を払う価値があります。

当社はサーバーのセキュリティ監査を行っています。

このサービスには以下が含まれます。

-最新の現在のバージョンに従ってサーバーにインストールされているソフトウェアバージョンを分析し、セキュリティの問題を軽減します。 原則として、Webサーバーの場合、攻撃的なファームウェアのバージョンの関連性は重要です。 メールサーバー、Webサーバー、キャッシュWebサーバー(現在のもの)、映画プログラミングインタープリター(たとえば、PHPなどのサイトが記述されている)、ftpサーバー、Webアドオンdanimi);

-nalashtuvan Webサーバー、nalashtuvan付属物PZschodovіdpovіdnostіmainvomogi、shchopred'yavlyayutsyaをセキュリティの前に分析します。

-オペレーティングシステムの改善の分析。 この点の背後には、攻撃者がサーバーを制御する可能性に関連する主要な点の分析があります。 原則として、sshサーバーのパラメーター、ハードディスクを操作するためのオプションを確認してください。

-機密情報を保護するための、システムのメインファイルとフォルダへのアクセス権の分析。 原則として、この項目のフレームワーク内には、メインシステムフォルダー、サーバーバックアップパネル内のファイル、バックアップコピーのあるディレクトリ、ファイルのフォルダーの権限の概要があります。

-perebovaєpіdpіdzroyuであるサーバー上で、schovіnが妥協し、vnednyashkіdlivyhdiyのvikoristovuvatysyazlovіgnitsamが可能です。

定期的な監視のために、サーバーのセキュリティ監査を月に1回設定します 考えられる問題、サーバーへの悪意のある侵入が原因

VPSまたはサイトでサードパーティの活動の兆候が見られない場合は、サーバーを悪意のあるものから乗っ取るための次の一連の改訂と修正に注意してください。

適用レベルのNalashtuvannya

サーバーにCMSがインストールされている場合は、CMSが裏返され、残りのすべての更新がインストールされます。

Joomla

サイトのルートディレクトリから、ファイルchangelog.txtを見つけます。このファイルから、CMSのバージョンに関する情報を見つけることができます。 古いように、Joomlaを更新します。

Wordpress

wp-includes / version.phpファイルを探して、CMSバージョンに関する情報を見つけます。 時代遅れのように、Wordpressを更新してください。

DLE

engine / data / config.phpファイルを探し、version_id行を見つけて、バージョンが古くなっていないかどうかを確認します。

また、ファイルengine / ajax/updates.phpおよびupgrade/index.php(パラメーター$ dle_version)を変更します。

1C-Bitrix

/bitrix/modules/main/classes/general/version.phpファイルを探して、CMSバージョンに関する情報を見つけてください。 /bitrix/admin/update_system.phpファイルも変更します。 バージョンが古い場合は、1C-Bitrixを更新してください。

Drupal

サイトのルートディレクトリから、ファイルchangelog.txtを見つけます。このファイルから、CMSのバージョンに関する情報を見つけることができます。 古い場合は、Drupalを更新してください。

/modules/system/system.infoファイルのカーネルバージョンを変更します。

キーパッドからCMSのバージョンを知ることもできます。

Vykonaytereverbka Webサーバー.

Apache

オープン構成 Apacheファイル(バージョンに応じて、ファイルhttpd.conf、httpd2.conf、apache.conf、apache2.confが存在する場合があります)

ServerTokensProd

ディレクティブがない場合は、それを追加してファイルを保存します。

secure.confファイルを探し、レビューのためにyogoを開き、steppingbuttと一緒にyogoをzipします。

あなたのsecure.confは、先のとがったお尻のあなたの権威の性質を非難するものではありません。

チームによるMRMのインストールを元に戻す

Apachectl-V

mpm_preforkは必要ないため、セキュリティを強化するには、vicoristmpm_itkを使用してください。

MRMを変更する場合は、最初に構成ファイルのバックアップコピーを作成して、MRMを再インストールしてください。 再インストール後、裏返して、サイトマネージャーとyogoディレクトリkoristuvachをchiєします。

Nginx

Webサーバー構成ファイル(nginx.conf)を開き、httpセクションに移動して、IPアドレスごとの接続数を制限するようにディレクティブを変更します。

Limit_zone Slimits $ binary_remote_addr 5m; limit_conn Slimits 10; または(他のバージョンの場合)limit_conn_zone $ binary_remote_addr zone = addr:10m; limit_conn addr 10;

ディレクティブがない場合は、ファイルを追加して保存します。

手荷物以外のトラフィックをブロックするには、ユーザーエージェントをブロックします。 Nginx構成ファイルのhttpセクションの前に、ディレクティブを追加します

If($ http_user_agent〜* LWP :: Simple | BBBike | wget | msnbot)(return 403;)

Nginx構成ファイルのhttpセクションにディレクティブを追加して、紹介スパムをブロックします

If($ http_referer〜*(babes | forsale | girl | Jewelry | love | nudit | Organic | poker | porn | sex | teen))(return 403;)

ISPmanager

ISPmanagerの説明パネルで、そのようなリビジョンを入力します。

パネルkaruvannyaIPアドレスへのPereverte、chiobmezheniyaアクセス。

正しく理解する バックアップコピー danikh、ウォンは含まれていません。 バイコリストをお勧めします 古いディスクバックアップ用、アーカイブで一度にデータが失われるのを防ぐため。

PHP

php.ini構成ファイルを開き、次のディレクティブを追加します。

Expose_php=Off-PHPバージョン情報のHTTPヘッダーへの転送を無効にします。 sql.safe_mode=On-SQLセーフモードを有効にします。 post_max_size=8M-POSTメソッドによって送信されるデータのサイズ制限。 disable_functions exec、system、passthru、proc_open、shell_exec-安全上の理由から特定の機能を有効にします。

NTP

NTP構成ファイルに行を追加して(/etc/ntp.confをロックすることにより)、再帰的な要求をブロックします。

127.0.0.1127.0.0.1127.0.0.1制限-6::1

練る

named.confファイルに行を追加して、再帰クエリをブロックします。

Allow-recursion(127.0.0.1; 82.146.32.0 / 19; 78.24.216.0 / 21; 92.63.96.0 / 20; 62.109.0.0/19; 188.120.224.0 / 1; 5; 2; 94.250.248.0 / 21;);

サイトへのディレクトリのコピーを再確認する

サイトとすべてのサブディレクトリのメインディレクトリを誰が持つべきかを変更します。

ISPmanagerツールバーで、[システム]-> [ファイルマネージャー]セクションに移動し、サイトディレクトリを開きます。 stovptsy「Vlasnik」と「Group」スタンドkoristuvach-vlasnikサイトで変更してください。 属性を変更するには、ツールバーの「属性」ボタンを押します。

サイトapache、www、www-dataのマスターの有効な名前。mpm_preforkを使用できます。 セキュリティ上の理由から、mpm_itkを無効にすることをお勧めします。

フォルダをスイープするサイトのように アクセス(たとえば、upload、tmp)の場合、vlasnik777の名前を使用できます。

検索/-パーマ0777

Vaughnは、それらの777のvlasnikによって、すべてのフォルダーとファイルを知っています。

同等のオペレーティングシステム上のNalashtuvannya

rhunter

rkhunterユーティリティを微調整して、サーバーの潜在的な不整合を明らかにします。

ユーティリティをインストールするには、次のコマンドを入力します。

Yum install rkhunter-CentOS OS apt-get install rkhunter-Debian / Ubuntu OS make all install clean -C / usr / Ports / security/rkhunterまたはpkginstallrkhunter-FreeBSD OS

ユーティリティのデータベースを更新するには、コマンドを入力します

Rkhunter --update

Rkhunter --propupd

コマンドでシステムのオーバーホールを確認します

Rkhunter -c --cs2

キルカを一度再チェックするプロセス中に、続行するにはEnterキーを押す必要があります。 完了すると、再チェックの結果に関する情報が表示されます。

検証の結果はログファイル/var/log/rkhunter/rkhunter.logに保存されます。初期の恩赦については、yogoをご覧ください。

sysctl

sysctlユーティリティを使用して、システムのカーネルパラメータを変更します。 ユーティリティ構成ファイル/etc/sysctl.confを開き、次の行を入力します。

着信トラフィックをルーティングする機能を有効にします。

net.ipv4.conf.all.accept_source_route = 0

ブロードバンドチャネルを介したICMP要求の免除を有効にして、スマーフ攻撃を防止します。

Net.ipv4.icmp_echo_ignore_broadcasts = 1

恩赦についての間違ったpomіdomlennyaについてのVymknіtマガジン:

Net.ipv4.icmp_ignore_bogus_error_responses = 1

メモリを書き換えてメモリ保護を強化します。

Kernel.exec-shield = 1(CentOS)

ASLRメモリのリマインダー:

kernel.randomize_va_space = 2

ICMPリダイレクト機能を有効にします。

net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.default.accept_redirects = 0

VPNサーバーなどで勝つことはできません 特別プログラム、転送を有効にします。

Net.ipv4.conf.all.forwarding = 0

SYNフラッド– SYNクッキーを強調表示します:

Net.ipv4.tcp_syncookies = 1

SYN-ACKパケットを送信するサンプル数を設定します。

Net.ipv4.tcp_synack_retries = 3

長い間(ロックに2年間)勝利していないため、サーバーが日付を確認する時間を設定します。

Net.ipv4.tcp_keepalive_time = 1800

その日の再検討の数を設定します。まず、それが壊れます。

Net.ipv4.tcp_keepalive_probes = 3

FIN-WAIT-2ステーションでソケットのリバイ時間を設定します。

net.ipv4.tcp_fin_timeout = 30

fstab

ディスクに関する情報が保存されているfstab構成ファイル(/ etc / fstab)を変質させ、そのストレージデバイスを分割し、悪臭がシステムにどのようにマウントされているかを示します。

vi / etc / fstab

非ルートがnodevパラメーターを共有していることに注意してください。 / tmpが別のパーティションによってマウントされている場合は、そのパーティションにnodev、noexec、nosuidを追加します。

rsyslog

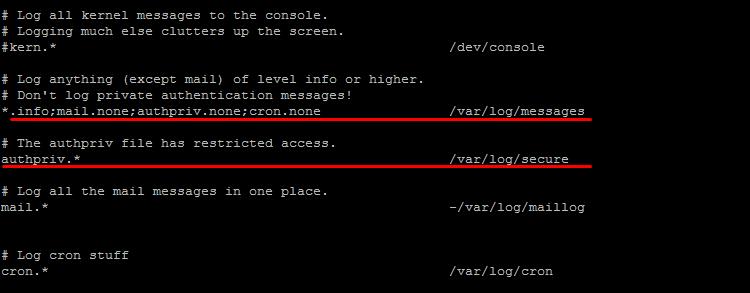

ファイルを/etc/rsyslog.confに変更します。

Vi /etc/rsyslog.conf

有罪の母親が見たように、次の行を尊重します。

また、ファイルが空でないこと、つまり、ファイルが空でないことを確認してください。 ロギングは正しく実行されます。

sudo

sudoユーティリティ(またはsu)が正しく設定されていることを確認します。これにより、rootコマンドおよびプログラムをスーパールート権限で実行できるようになります。 このユーティリティの設定は、構成ファイル/ etc/sudoersまたは/usr/ local / etc/sudoersにあります。 yogoを開いて編集する

Vi / etc / sudoers

ロックのスペルを示し、非常に正しいルートでコマンドを実行できるようにする行を見つけます。

rootとしてコマンドを実行するためのすべてのroot権限を付与するには、次の行を追加します。

ALL ALL = / bin/suまたはALLALL= / usr / bin / su

rootとして特定のコマンドを実行する特権を取得するには、次の行を追加します。

%users ALL = / sbin/mount-ユーザーグループはmountコマンドでのみsudoを実行できますuserALL= / sbin/mount-ユーザーはmountコマンドでのみsudoを実行できます

merezhny川のNalashtuvannya

サーバーに移植するかのように逆になり、サービスが勝利したかのように勝利します

netstat-tuplnw | awk "(print $ 4、$ NF)" | 並べ替え| uniq

たとえば、エントリ127.0.0.1:53 748 / namedは、指定されたサービスが破損していることを意味します53。 逆に言えば、残りの部分を除いて、作業サービスの中で必要はありません。

FTP

パッシブFTPモードのポート範囲を設定します。 FTPサーバーの構成ファイルを開いて編集するには、次の行を追加します。

vsftpd.confの場合:

pasv_min_port = 1028 pasv_max_port = 1048

proftpd.confの場合:

パッシブポート10281048

特別な必要なしにFTPプロトコルを変更しないでください。代わりに、SFTPを使用してください。 FTPは引き続き必要ですが、構成ファイルに次の行を追加します。

vsftpd.confの場合:

Xferlog_enable = YES(ftpログファイルの監視)anonymous_enable = NO(匿名アップロードのアップロードのフェンシング)anon_upload_enable = NO anon_mkdir_write_enable = NO

proftpd.confの場合:

セクションで

iptables

Perevіrte、chiはファイアウォールを正しくインストールしました。 iptablesの場合は、コマンドを入力します

Iptables-nL

コマンドラインに表示するコマンドは、iptablesファイアウォールのルールです。 これらのルールを確認して、ファイアウォール構成ファイル/etc/sysconfig/iptables(CentOS OSの場合)、/ etc / network / if-up.d / ispmgrfw(Debian / Ubuntu OSの場合)を編集することもできます。

ファイアウォールのルールに従って、すべてのポートを閉じます。部屋は静かで、サーバー上で機能するサービスが勝利します。 行を変更する相手

:INPUT ACCEPT:FORWARD ACCEPT:OUTPUT ACCEPT to:INPUT DROP:FORWARD DROP:OUTPUT DROP

Shchabvіdkritiはportiが必要です、心に行を追加してください

A INPUT -p tcp -m tcp -dport 53 -j ACCEPT -A INPUT -p udp -m udp -dport 53 -j ACCEPT -A INPUT -p tcp -m multiport -sports ACCEPT

de 53は、必要なポートの番号です。

その前に、ファイアウォール構成ファイルを変更する方法として、作業ファイルのコピーを作成します。

ファイアウォールルールは、ISPmanagerファイアウォールパネルから構成できます。

SSH

SSH構成ファイルを開きます。

Vi / etc / ssh / sshd_config

逆に、chiは次の行にコメントしていません:

プロトコル2(プロトコルの異なるバージョンの場合)IgnoreRhosts yes(hack.rhostファイルを使用しない)HostbasedAuthentication no(ホストを認証しない)PasswordAuthentication yes(パスワード認証を許可する)

次の行をsshd_configに追加して、SFTPを有効にします。

サブシステムsftp/usr / lib / openssh / sftp-server

スパムがないことを通知している最中に、メールを裏返して、書き直しと再送信を確認します。

mailqコマンドをクリックして、リビジョンのリストを確認します。 リストはすでに素晴らしいので、スパムである可能性があるため、通知を取り消す必要があります。 シートガイドをIDに割り当てます(たとえば、BD65F10DEE4)。 チーム

Exim -Mvh ID_id

シートのタイトルとコマンドを表示します

Exim -Mvb ID_id

リマインダーの本文を確認します。

見出しの中央にある[From:]フィールドは、管理者に復讐します。X-PHP-Originating-Scriptは、通知を送信したスクリプトです。

ソフトウェアのセキュリティ

サーバーのソフトウェアセキュリティを不整合になるように変更します。

CentOS OS

コマンドを入力して、最近変更されたインストール済みソフトウェアのファイルのリストを表示します。

Rpm -qVa-すべてのファイルを表示するには、rpm -qVa | awk "$ 2!= "c"(print $ 0)"-一連のログの背後にあるファイルを表示します。

そのようなパラメータの助けを借りて、ファイルとそれらがどのように変更されたかを分析します。

S-変更されたファイル拡張子M-ロックの背後に設定された変更された権限5-変更されたMD5チェックサムD-変更された添付ファイルのメジャー/マイナー番号L-変更されたシンボリックメッセージU-変更されたファイルマネージャーG-変更されたグループT-変更されたファイル変更日(mtime)) c-構成ファイルd-ドキュメントファイルg-パッケージの前に含まれていないファイルl-ライセンスファイルr-READMEファイル

たとえば、行S.5....T。 c /etc/httpd/conf/httpd.confは、httpd.confが構成ファイルであり、チェックサムと残りの変更の日付を変更したことを意味します。 Oskіlkitse設定ファイル、tsіzmіniはpіdozrを呼び出しません。

明らかな理由がないかのように、ファイルがチェックサムの値を変更するかのように、ファイルに関して戻ります。 このようなファイルの場合は、次のコマンドを入力します。

Stat / usr / sbin / sshd && file / usr / sbin / sshd de usr / sbin/sshd-ファイルへのパス。

コマンドの結果、ファイルの変更に関するレポート情報が画面に表示されます。

Winコマンド:

Yum--セキュリティアップデート

security-updateをインストールします。

Debian OS

インストールされているプログラムのMD5チェックサムをチェックするコマンドを検索します。

#apt-get install debsums#debsums -c

次のコマンドを入力して、security-updateを確認します。

#echo'deb http://security.debian.org wheezy / updated main contrib non-free' >> /etc/apt/sources.list#grep security /etc/apt/sources.list> /etc/apt/secsrc .list#apt-get -s -o Dir :: Etc :: sourcelist = "secsrc.list" -o Dir :: Etc :: sourceparts="-"アップグレード

security-updateをインストールするには、次のコマンドを実行します。

#apt-get -o Dir :: Etc :: sourcelist = "secsrc.list" -o Dir :: Etc :: sourceparts="-"アップグレード

次のコマンドを入力して、gpgバージョンのすべてのリポジトリの存在を元に戻します。

#grep -ri gpgcheck /etc/yum.conf#grep -ri gpgcheck /etc/yum.repos.d/次のように行を変更します:gpgcheck = 1#grep -ri AllowUnauthenticated / etc / apt /

行の心

APT :: Get :: AllowUnauthenticated "true";

無罪になる。

非勝利サービス

CentOS OS

chkconfig --list

Chkconfig --del service_namedeservice_name-サービス名。

Debian OS

コマンドを入力して、引用符で囲む必要のないサービスのリストを表示します。

sysv-rc-conf

起動を有効にするには 署名されていないサービスコマンドを押す:

sysv-rc-conf in service_namedeservice_name-サービス名。

今日の統計では、私たちはあなたを知っています 最高のLinuxセキュリティ監査ツールまたは私たちの英語の同僚が思われるように。 Linuxの強化。 また、この記事のトピックは、Linuxシステムのセキュリティレベルのレビューと、情報セキュリティの観点からの構成の正確さの評価です。 Zrozumіlo、私たちはプログラムを見る必要はありませんが、私たち自身の内部告発者を入れましょう。

当局によるLinuxセキュリティ監査

システム管理者の前、特に情報セキュリティの監査人の前に、多くの場合、わずか1時間で多数のホストの保護を確認する必要があります。 まず、エンタープライズセグメントでこれらのタスクを開発するために、たとえば、そのような専用のツールがあります。 Upevneniy、OpenVASエンジンのオープンソースから、NessusやNexposeなどの商用製品まで、すべての悪臭を読者に教えてください。 その間ずっと、ソフトウェアは勝利を収めているように聞こえるはずです。そうすれば、ソフトウェアは古くて時代遅れになり、ソフトウェアは安全になり、パッチ管理を開始します。 もちろん、すべてのスキャナーがLinuxOSやその他の製品をオープンコードから保護するためのメカニズムの特定の機能を安全に保護できるわけではありません。 ええと、その月の残りの期間ではなく、食品の価格の価値は、有料の製品でさえ、彼らが予算内で正しく見ているように、会社自身に余裕があります。

今年の軸は、専門家の採用についてのmova pide 費用のかからないユーティリティ、システムセキュリティの現在のレベルを診断できるため、「サービスのダウンロード」、インターネット上で消去するもの、ロックの安全でない構成などの潜在的なリスクを評価し、場合によっては、問題を修正するためのオプションを要求します。監査によって発見されました。 これらのツールを使用するもう1つの理由は、Linuxシステムの数に関係なく、Fermi再検証の一般的なシナリオを複製し、ログやその他のサウンドを確認してテストの文書化されたベースを作成できるようにすることです。

Linuxセキュリティ監査の実際的な側面

監査人の目が驚いたら、テスト前のテストは2つのタイプに分けることができます。

パーシー-これがコンプライアンスと呼ばれる理由です-vimog、ここでは義務的な言語要素の存在が逆転し、万が一の場合に規定されます 国際規格または「ベストプラクティス」。 クラシックバット-ペイメントITシステム用のPCIDSS、SOX404、NIST-800シリーズ、。

他の-これは、栄養に根ざした合理的なpidkhidではありません。「そして、自分を守るために他に何ができるでしょうか?」 ここにはobov'yazkovyhwimogsはありません-あなたの知識は少ないですが、その頭は私の手で輝いていました。 たとえば、カーネルバージョンやアドオンのパッケージを更新し、SELinuxを有効にし、強制し、iptablesファイアウォールを設定します。

別のアプローチに進むものはすべて、特別な用語と呼ばれることが認められています Linuxの強化、「dії」と指定することができます。これは、スタッフによるOS(chi PZ)の同等の外部保護を強化するために背後で作成されたものです。

p align = "justify">コンプライアンス要件は通常、PCIDSSタイプのコンプライアンス監査または別の認証監査の準備時に再評価されます。 硬化倉庫にもっと敬意を払います。 すべての優れたベンダーが自社製品を宣伝しています 硬化ガイドライン-ヘルパー、schoは、その推奨事項、保護を可能にする方法、スタッフのセキュリティメカニズム、およびPZの詳細について報復します。 したがって、同様のヘルパーがRed Hat、Debian、Oracle、Ciscoから入手できます。

強化とは、情報セキュリティの世界を表す用語です。これは、さまざまなスタッフのユーティリティや防御メカニズムから、原則として過敏性を軽減するために、システム(プログラム)のセキュリティを保護するプロセスを意味します。

スピーチの前に、硬化オプションの調整についての記事がすでにありましたが、その記事ではそれ自体が調整についてでした。 システムに追加の専用ユーティリティがないかチェックするので、セキュリティ監査を実施し、現在の保護レベルを見積もり、将来必要になるセキュリティオプションを終了します。 ええと、それはオプションのようなものです。セキュリティの観点からサーバーがすでに修正されている場合は、ツールを元に戻すことができ、何ができるかを提案することができます。

Linuxセキュリティ監査ツール

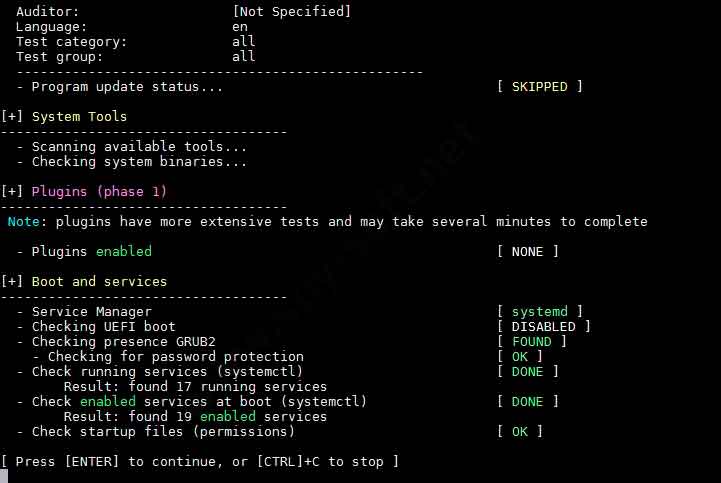

Lynis-監査システムの強化テスト

macOSにインストール:

テストの初期化

テストの初期化  System Tool and Boot&Servicesグループのテスト結果

System Tool and Boot&Servicesグループのテスト結果  カーネルおよびメモリとプロセスの監査グループからのテスト結果

カーネルおよびメモリとプロセスの監査グループからのテスト結果  ユーザーおよびグループと認証グループからのテスト結果

ユーザーおよびグループと認証グループからのテスト結果

監査の前に、利用可能なものを徹底的に確認してください 新しいバージョンライニス:

テストの実行時の監査人の名前を入力する場合は、パラメーター-auditorを追加するだけです。

sudolynis監査システム-c-監査人パパ |

Linuxセキュリティ監査のどの段階でも、検証プロセスを続行(Enter)または固定(Ctrl + C)することができます。 これらのテストの結果は、/ var / log/lynis.logディレクトリのLynisログに書き込まれます。 ログファイルがスキンで上書きされていることを確認してください 攻撃的な打ち上げユーティリティ。

恒久的なテスト用 自動モード-cronjobキーを使用するために、別のCronスケジューラーを検討できます。 このように、Lynisは、指定されたテンプレート(config)の後で起動し、インタラクティブプロンプトを表示しませんが、事前にフィードされます。 すべての結果はビームに保存されます。 たとえば、スクリプトの軸は、月に1回ロックするためのパラメータを使用してユーティリティを実行することです。

#!/ bin / sh AUDITOR="自動化" DATE = $(date +%Y%m%d) HOST = $(ホスト名) LOG_DIR = "/ var / log / lynis" REPORT =” $ LOG_DIR / report-$(HOST)。 $(日付) DATA =” $ LOG_DIR / report-data-$(HOST)。 $(日付)。 TXT" cd / usr / local / lynis 。 / lynis -c -auditor "$(AUDITOR)" -cronjob> $(REPORT) mv / var / log/lynis-report。 dat $(DATA) #終わり |

このスクリプトを/etc/cron.monthly/lynisディレクトリに保存します。 Іログを保存するためのパス(/ usr / local/lynisおよび/var/ log / lynis)を追加することを忘れないでください。そうしないと、正しく機能しない可能性があります。

wikiで利用可能なコマンドのリストを見ることができます:

ユーティリティを使用したロボットの簡単な説明:

男リニス |

リビジョンの背後にある可能性のあるステータスのオプションは、次のリストに散在しています。 NONE、WEAK、DONE、FOUND、NOT_FOUND、OK、WARNING.

ステータスビューの例

ステータスビューの例 Lynisでのokremyテストの開始

本当に、歌唱テストの証書を実行する必要があります。 たとえば、サーバーがより多くの機能を失うと メールサーバーまたはApache。 -testsパラメーターをひねることができます。 コマンド構文は次のようになります。

もちろん、Lynisの機能はさまざまな追加によって拡張され、個別に追加することも、新しいものをディレクトリに追加することもできます。

警告は結果の後に引き換えられます。 スキンは事前にテキストで始まり、次にそれが生成したテストを示すようにテンプルに指示します。 攻撃ラインでは、明らかに、明らかに、問題のvirishenyaが伝播されます。 実際、行の残りの部分はURLアドレスであり、詳細を調べて、追加の推奨事項、問題の修正方法を知ることができます。

Visnovokの推奨事項、見つかった問題を修正する方法

Visnovokの推奨事項、見つかった問題を修正する方法 プロファイル

監査を制御するプロファイルは、/ etc/lynisディレクトリにあるextensions.prfを持つファイルに割り当てられます。 デフォルトのプロファイルは、default.prfと呼ばれます。 Rozrobnikiは、仲介なしでヨガのルールを喜ばせません。変更するかどうかにかかわらず、監査に追加する場合は、同じディレクトリにあるcustom.prfファイルに追加することをお勧めします。

カスタムプロファイルの作成と編集:

touch / etc / lynis/custom。 prf sudo nano / etc / lynis/custom。 prf |

このファイルには、Lynis監査に含める必要がある可能性のあるテストのリストを割り当てることができます。 例えば:

- FILE-6310:ディストリビューションの改訂。

- HTTP-6622:nginxインストールテスト;

- HTTP-6702:Apacheインストールテスト。

曲のテストを無効にするには、skip-testディレクティブを使用して、テストのIDを入力します。 たとえば、次のようになります。

#nginxはインストールされていますか? skip-test = HTTP-6622 #Apacheはインストールされていますか? skip-test = HTTP-6702 |

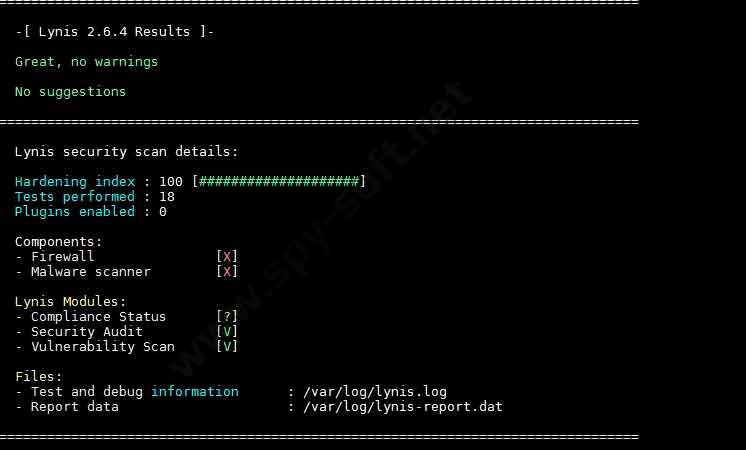

硬化状態の評価

スキンテスト監査ユーティリティ(提案の分布の下のトローチ)のすべてのテストの結果に基づいて、次のような分布が見つかります。

Lynisセキュリティスキャンの詳細: 硬化指数:57 [############ .........] 実行されたテスト:216 有効なプラグイン:0 |

推定硬化状態

推定硬化状態

この結果は、数値で表され、合格したテストの数とシステムセキュリティインデックスを示しています。 硬化指数-最終日。Lynisがサーバーセキュリティの高レベルを評価します。 そして、安全指数は、事前の修正の数とLynisの推奨に従っているため、秋に変化していることを忘れないことが重要です。 したがって、問題を修正した後、セキュリティ監査を繰り返すと、異なる数が表示される可能性があります。

超腐食モードのシステムでのすべての操作は、鋸歯状の尊重と生存率の向上に影響を与えます。 Vikonuyteはdіїだけです、yakіusvіdomlyuєteはvpevnenіのようです。 バックアップとスナップショットを保持することを忘れないでください。

Lunar-UNIXセキュリティ監査ツール

CLIからのコマンドの起動に適用します。

Lunarを起動するときに設定を再確認する

Lunarを起動するときに設定を再確認する Lunarをセキュリティ監査モードで実行して システムに変更を加えることなく:

テストの翻訳:

リカバリモードで開始し、次に システムに加えられた変更から:

ApacheWebサーバーのテストの実行例

ApacheWebサーバーのテストの実行例

NixAuditor-CIS監査が容易になりました

Nix Auditorは検証用のスクリプトであり、CISインジケーターのLinuxシステムのセキュリティをチェックします。 RHEL、CentOS、およびその他のRPMディストリビューションを対象としています。

小売業者は、NixAuditorに次の利点があると主張しています。

- スキャン速度-OSの基本的なリビジョンを120秒未満で実行し、すぐに音を取り除くことが可能です。

- 再検証の精度-NixAuditorロボットが次のように改訂されました 異なるバージョン CentOSとRedHatの配布。

- 気分のむら-プログラムの前にドキュメントを含むドキュメントをGitHubに配置する必要があります。これにより、コードを変更する必要があるため、OSのタイプとシステム要素のセットに合わせてコードを簡単に調整できます。

- ビクトリアのシンプルさ-開始スクリプトを終了します。終了します。これで、再検証の準備が整いました。

GitHubリポジトリからユーティリティを取得し、スクリプトを起動するためのコマンドの入力例:

git clone https: //github.com/XalfiE/Nix-Auditor.git cdNix-監査人 chmod + x nixauditor 。 / nixauditor |

NixAuditorの立ち上げ後の情報の例

NixAuditorの立ち上げ後の情報の例

Loki-シンプルなIOCおよびインシデントレスポンススキャナー

Lokiユーティリティは、Linux監査を実行するための古典的なツールではありませんが、悪を検索するためにも使用できますが、監査の練習に使用できることがよくあります。

小売業者が歌うように、軸は私たちにそのような可能性を与えますLoki-シンプルなIOCとインシデントレスポンススキャナー:

I.悪を明らかにするChotiriの方法:

- ファイル名(ファイルへのフルパスの正規表現によって異なります)。

- Yaraルールの再検証(ファイルおよびプロセスメモリのYara署名への準拠を検索します)。

- ハッシュの再検証と分析(スキャンしたファイルと既存のファイルのハッシュ(MD5、SHA-1、SHA-256)との比較)。

- 再検証 zvorotny zv'azku C2(C2 IOCとの技術的接続のエンドポイントを平準化する)。

II。 追加の改訂:

- Reginファイルシステムを再チェックします(–reginfsを介して)。

- 全身および皮質プロセスの異常のレビュー;

- 解凍されたSWFをスキャンしました。

- SAMダンプの再チェック。

- DoublePulsarのチェック-ポート445/tcpおよび3389/tcpをリッスンするバックドアを見つけるためのテスト。

プログラムvyznaє事実悪としてのTrochstorknemos。 コンピュータが侵害されたことを示す一般的な兆候(侵入の痕跡)(tobto zlamaniya)は、次のようになります。

- shkidlivosti(ウイルス、バックドア、kryptorivsなど)のコンピューターへの出現

- 新しいファイルと場合によっては新しいファイルの出現、つまり悪臭は検出されません ウイルス対策エンジンマルウェアコードのように;

- 異常なアクティビティ(リモートホストへの接続、不明なプログラムによるポートのリッスンなど)。

- ディスクデバイス(I / O)での異常なアクティビティと、システムリソース(CPU、RAM、スワップ)の増加。

取り付けの穂軸の前に、休耕バッグのスプラットを取り付ける必要があります。 colorama(コンソール行の取得を提供)、psutil(プロセス再マッピング・ユーティリティー)、およびまだインストールされていませんが、Yaraパッケージがあります。

さあ、始めましょう。 インストール(以前にYaraパッケージがインストールされている可能性がありますが、これはKali Linuxのインストールの背後にあります):

cdロキ/ python2loki-upgrader。 py python2ロキ。 py-h |

Ubuntu / Debianにインストール:

sudo apt --get install yara python --yara python --pip python --setuptools python --dev git sudopip2install-アップグレードpip sudo pip2 install-U setuptools sudo pip2 install psutil netaddr pylzma colorama git clone https://github.com/Neo23x0/Loki cd / home / download / Loki python2loki-upgrader。 py python2ロキ。 py-h |

BlackArchによるインストール:

sudo pacman -S yara python2 -pip python2 -yara sudo pip2 install psutil netaddr pylzma colorama git clone https://github.com/Neo23x0/Loki cd / home / download / Loki python2loki-upgrader。 py python2ロキ。 py-h |

バットvikoristannya

利用可能なスタートアップオプション:

オプションの引数: H、-このヘルプメッセージを表示して終了するのに役立ちます |