泣きたいようにzakhistuを更新しました。 WannaCrydecrypt0rウイルス

Vecheri、2017年5月12日 コンピュータシステムそのような何百万もの人々の情報生活を考慮して、少数の民間のkoristuvachivだけでなく、少数の企業もあります。 ロシアはハッカーの中で最も影響を受けた側でした。

なぜMVS、RH、Megafonおよび他の偉大な組織のデータベースの感染の変種だけです。 マテリアルサイトで2017年5月12〜13日に新しい暗号化ウイルスについて読む

新しいウイルス暗号化装置2017-ウイルスの本質は何ですか?

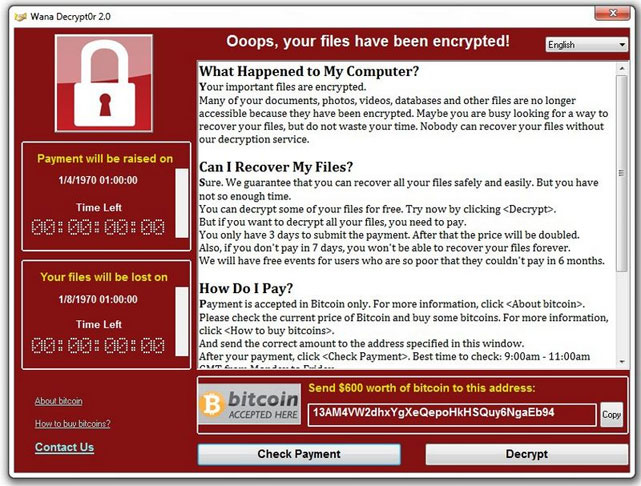

暗号化ウイルス、コンピュータに侵入し、何か(ドキュメント、写真、ビデオなど)に保存されているファイルを暗号化します。 もしそうなら、koristuvachは、そのファイルを開こうとして、しばらくの間ドキュメントを置き換えて、ビットコインの小額(ビットコインで300ドルから600ドル)を悪意のある人のアカウントに転送するように促します。 koristuvachのデータは確認時に解読されます。

一度は、shakhraivsについて続けたり、必要な金額を支払ったりしないでください。まず、復号化のために鍵を奪うという事実からはほど遠いですが、別の方法で、高度なプログラムがすぐにウイルスを乗っ取ります。 解決策が見つかった場合は、主要なウイルス対策企業のWebサイトに公開されます。

新しいウイルスコーデック2017:ウイルスの作成の背後にいるのは誰ですか?

最初に、情報はMerezhに現れました すべての勝利した新しいロシアのハッカー。 しかし、このバージョンは西側の特別サービスの真ん中には拡大せず、大規模なサイバー攻撃の結果として、ロシアのコンピューター自体の断片が感染の大部分を占めました。

元米国諜報員エドワード・スノーデンエージェンシーのスパイの問題の根本原因に名前を付ける 国際セキュリティー(ANB)

「アメリカ人を攻撃するためのツールを作成するためのNSAの決定 ソフトウェア今、私は酒屋で患者の命を脅かしています。 進歩に関係なく、NSAはそのようなツールを開発しました。 今日はベイチモ号、何が欲しい?

確かに、英国のプログラマーがウイルスの拡大に気づいていないことを尊重します。 MalvareTechプログラマーでヨガの同僚であるDarianHass z'yasuvali、schoの新しい暗号ウイルスは、不器用な文字のセットから形成されたMerezhの不合理なアドレスに行きます。 以下のプログラムがドメイン名として登録されました。 サイバー攻撃は最初のミットに遭遇しました。

Wartoは、ハッカーがウイルスのアドレスを変更するため、この訪問がTimchasovによって見られることを尊重します。 しかし、プログラマーにとって、そのような一時停止は川のように見えました。

暗号スイートのウイルスから身を守る方法、その犠牲にならない方法は?

新しいタイプの暗号化ウイルス(すでにバプテスマを受けているため、virus-vimagach)を保護するには、オペレーティングシステムを同時に更新して、バックアップコピーを作成する必要があります。

古いオペレーティングシステムは覚えておくことが非常に重要です。 Ajeは、ウイルスを攻撃するためのz-pіdzakhistuおよびєnayuralivіshimiシステムをすでに見た悪臭を放ちます。

不明なエラーのあるシートの添付ファイルを開かないでください。 ウイルスは、から一度にコンピュータに侵入する可能性があります ファイル付き。 したがって、シートの真ん中に行くことを夢見ているかのように、常に葉をろ過して持ち込み、同時に未知のガイドからインサートを呼び出さないでください。

潜在的に明らかにするために shkіdlіファイル、次に[ファイル拡張子を表示する]オプションをオンにします カスタムウィンドウ。 .exe、.scrのようなファイルの形式でファイルを提出する必要があると言うFahіvtsі。 i.vbs。

WannaCrydecrypt0rはkoristuvachデータを暗号化します。 たむろするのは簡単です。ウイルスのように、写真やドキュメントを開くことができないためです。

コンピューターがcimウイルスに感染している場合は、バナーを送信して、料金と同じ金額を支払うことができます。 ウイルスは暗号通貨のペニーに影響を及ぼし、合計は600米ドルに近くなります。

このウイルスは、Windowsオペレーティングシステムを搭載したコンピューターよりも強力であることを指摘することが重要です。

WannaCry攻撃からコンピューターを保護する方法decrypt0r

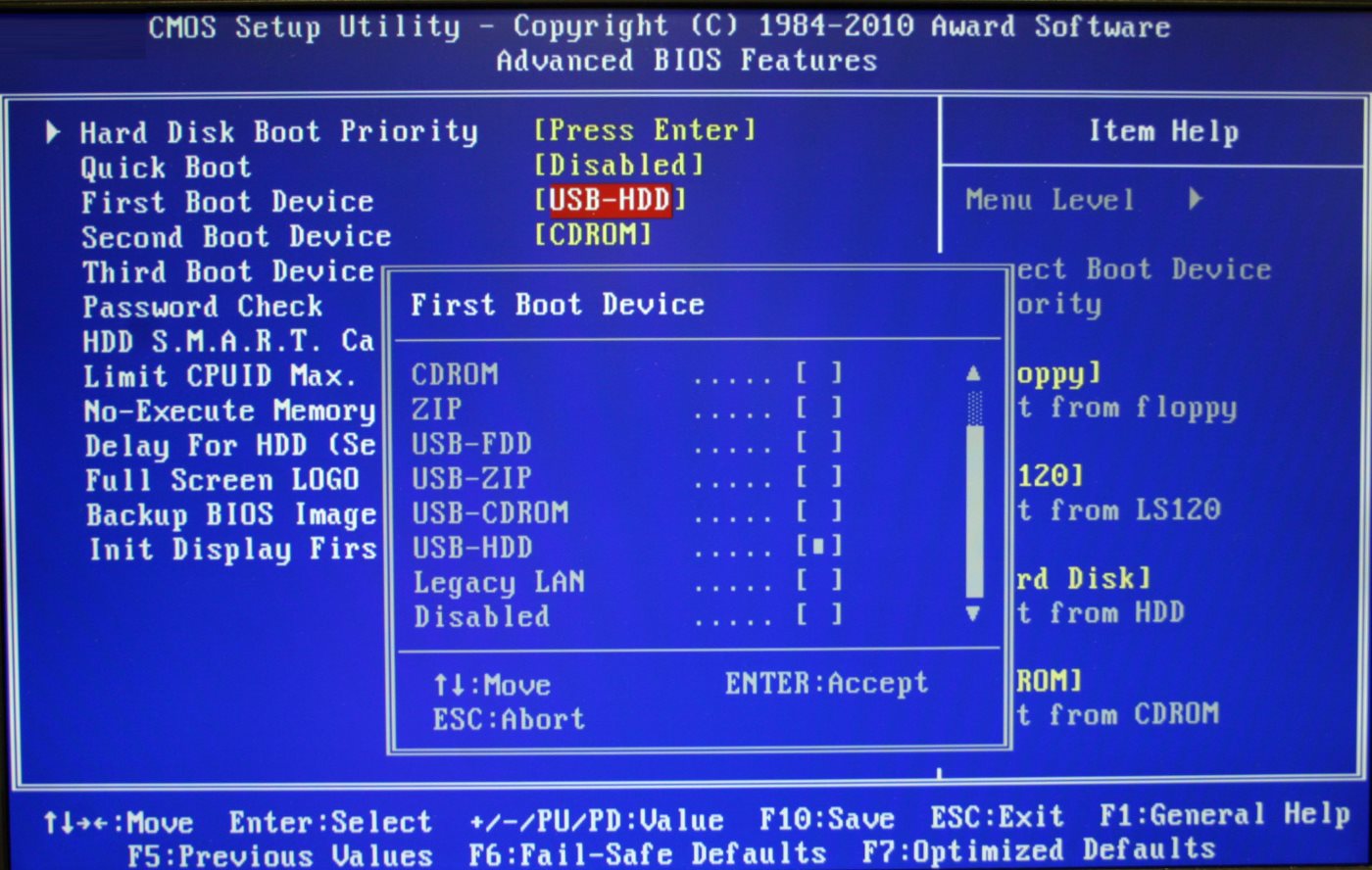

1. Microsoft社の公式Webサイトから(公式Webサイトからのみ!)OSバージョン用の特別なパッチを入手してください。 パッチをインストールします(プログラムプロンプトを実行して終了します)。

OskіlkiusvіtіhtokoristuetsyaWindowsXPは、どのようなpіdtrimkaが機能しなくなったとしても、会社の小売業者は、OSのtsієїバージョンのパッチをリリースしました。

2.同時に、すべてのメッセージと投稿の前に、以下が特に敬意を持って配置されていることを忘れないでください。 Eメール。 Navіtakschossilannyaまたはあなたへのファイルna_slavxtos良い知識、あなたのコンピュータNICHOでzavantazhyteしないでください!

3.一時的に、vartodvdvіduvatiのあいまいなサイトやvіdpovіdnozavantazhuvatのコンテンツを削除したいと思います。

4.ウイルスはまだ殺されていませんが、恐れている場合は、独立したラップトップ(フラッシュドライブ、外部)で重要なデータを収集してください。 ハードドライブ、CDまたはDVD)。

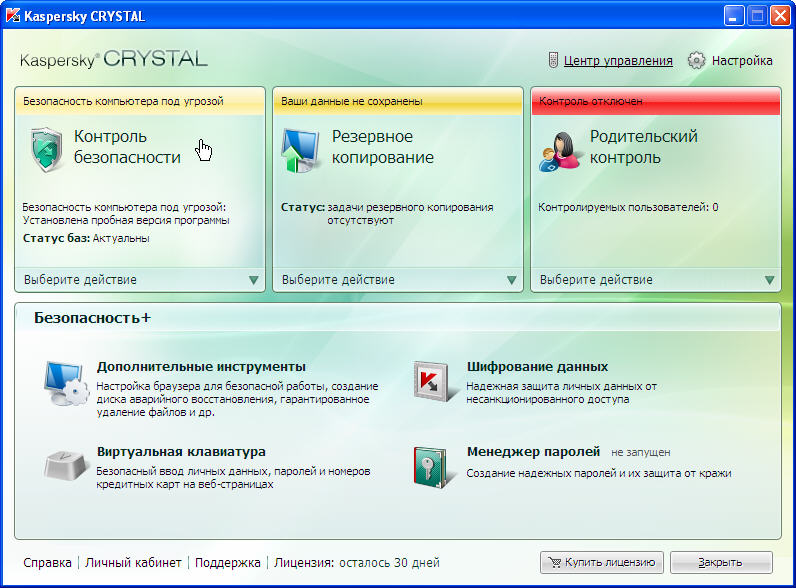

PCにアンチウイルスが存在すること(最も身近で最も高価なものをナビゲートする)は、この暗号化ウイルスのデータに反するものではないことを忘れないでください。あなた自身がその点を保護することはできません。 現在のZMIの楽観的なニュースにもかかわらず、世界は依然として積極的にウイルスを拡大しています。

今日、2017年1月12日、世界のさまざまな国(ロシアを含む)の企業や組織が、WCry、WannaCry、WannaCrypt0r、WannaCryptという名前でも知られているWanaDecrypt0r暗号スイートの攻撃について大量に報告し始めました。

WannaCry / WanaCrypt0r 2.0は確かにETルールをトリガーしています:2024218「ETエクスプロイトの可能性のあるETERNALBLUEMS17-010エコー応答」pic.twitter.com/ynahjWxTIA

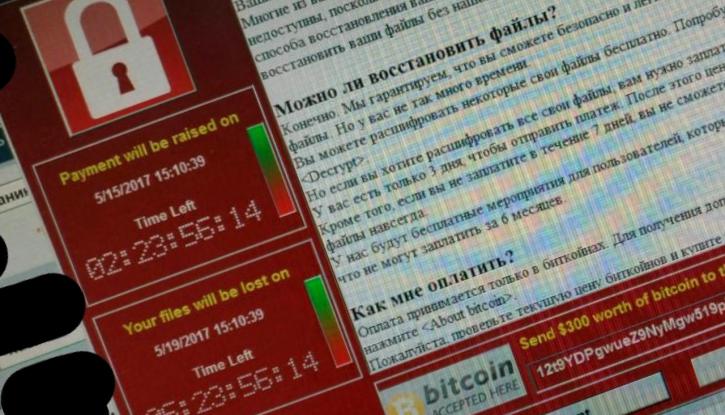

数年の間、WanaDecrypt0rが数万台のマシンに感染したことがすぐにわかります。 そのため、アバストファクシミリのデータの背後では、その数はすでに57,000を超えており、マルウェアオペレーターの主なターゲットはロシア、ウクライナ、台湾です。

マップ感染

マップ感染 Sered postrazhdalihod攻撃zdirnikavzhe重要な高テレフォニカkatsіynakompaniiaTelefonica、gas kompaniia Gas Natural、postachalnikelektroenergіїIberdrola、Santander Bank、konsultatsientil

さらに、メドゥーザのジャーナリストは、ロシアで暗号スイートがメガフォン社を攻撃したと報告しています。 コミュニティからのコミュニケーションのための会社のディレクターであるPetrLidovからの引用は次のとおりです。

「問題は、ローカライズされていることです。 私たちは皆イギリスのように見えます。 コンピューターは暗号化され、Wi-Fiを要求されました。 同じように装飾されています。

データへのアクセスに問題があり、オフィスがすでに一度に閉鎖されていれば、大きな問題はありません。 通話は正常に機能し、サブスクライバーには表示されません。 サービス内のロボットのvplinulo:サブスクライバーがオペレーターに電話をかけると、サービスのように接続してヘルプを得ることができます 音声コマンド、ただし、コンピュータがミラーセキュリティからロックアウトされているため、物理レコードにログインできません。

コンピューターがウイルスに感染している可能性があります。 ああ、チマロ。 私たちが素晴らしい会社を持っている人の数を評価することは重要です。 線が伸びないように線を入れました。

私たちへの攻撃が始まったかどうかはわかりません。 一日の残りの半分のあたり。 一部の地域では、言うことが重要です。

また、WanaDecrypt0rがMVSとRFICを攻撃したことも報告されており、部門の公式代表者が再集計します。 この情報彼女は「計画されたロボットは内部回路に乗る」と主張している。

ヴァルトは2017年の白樺で何が起こっているかを指定します マイクロソフトただし、セキュリティ情報MS17-010のETERNALBLUEの問題については、多くの企業や企業がアップデートのインストールに時間がかかります。 実際のところ、同時に、私たちは安全への遍在する非悪い設定の痕跡を恐れています。

デンマークでは、WanaDecrypt0r拡張機能をリアルタイムで確認できるマップがすでに作成されています。

UPD。 22:45

Interfaxは、MVSの公式の代表者が、サーバーへの攻撃の事実を確認したことを確認しています。

「5月12日部 情報技術、ロシアのMVSの情報の呼び出しと保護(DІTSіZІ)がウイルス攻撃を検出しました パソコン保護者に知られている部門 オペレーティング·システムウィンドウズ。 で 現在の瞬間ローカリゼーションウイルス。 開催される 技術ロボット schodoヨガ ウイルス対策zakhistu」、-MVSの公式代表であるIrinaVolk。

また、Interfaxは、Kaspersky Labのファクシミリがすでに45,000近くのWanaDecrypt0r攻撃を検出しており、これは世界74か国を襲い、ロシアが最も感染を認識していたと書いています。

新しい暗号化ウイルスWannaCry(別名Wana Decrypt0r、Wana Decryptor、WanaCrypt0r)の風が世界中に広がり、コンピューター上のドキュメントを暗号化し、デコードに300〜600米ドルの費用がかかります。 感染したコンピュータを見つける方法は? 犠牲にならないように、何を恐れる必要がありますか? Іschorobiti、schobivilіkuvatisya?

コンピューターをWanaDecryptor暗号化ウイルスに感染させるのはどうですか?

アップデートのインストール後、コンピュータを再構築する必要があります。これで、暗号化ウイルスが侵入することはありません。

Wana Decrypt0r暗号化ウイルスに対してどのように振動しますか?

もしも ウイルス対策ユーティリティウイルスを明らかにするため、目で見るため、またはあなたと一緒に寝るために:likuvatichinі? Vidpovid-歓喜。

Wana Decryptorを使用して暗号化されたファイルを復元するにはどうすればよいですか?

一度に何も悪いことを言うことはできません。 これまでのところ、ファイル復号化ツールは作成されていません。 復号化機能が壊れていると、より多くの芽が失われます。

コンピュータセキュリティの専門家であるブライアンクレブスのお金のために、現時点では、悪意のある者は、zdirniksに身代金を支払うために58osіbに近い26,000米ドル未満を奪いました。 チーは彼らの文書を更新しました、彼らは誰も知りません。

新しい暗号化ウイルス 2017 Wanna Cryは、Merezhy全体で好色な動きを続け、コンピューターに感染し、重要なデータを暗号化します。 Windowsを暗号化機能から保護する方法、Windowsをクラッカーから保護する方法-どのパッチ、パッチ、ファイルを復号化およびフォークする方法?

新しい暗号化ウイルス2017WannaCryは、企業および個人のPCに感染し続けています。 ウイルス攻撃による損失は10億ドルです。 2台のtyzhnіvіrus-encoderが30万台未満のコンピューターに感染している場合、どれだけ早く安全に侵入しても。

暗号化ウイルス2017は、原則として「サブスクライブ」できますが、最新のサイト、たとえば、koristuvachにアクセスできる銀行サーバーで提供されます。 犠牲者をハードディスク上で消費すると、暗号化機能はSystem32システムフォルダに「定着」します。 プログラムを起動し、すぐにウイルス対策をオンにして、[自動起動]にドラッグします。 スキンがリセットされた後、暗号化プログラムがレジストリに対して起動され、右側の黒が変更されます。 暗号化装置は、RansomやTrojanなどのプログラムの独自の同様のコピーをキャプチャし始めています。 また、暗号スイートの自己複製がよく見られます。 このプロセスはmittevimの場合もあれば、tizhnamiの場合もあります。不運を記念して犠牲者をドッキングします。

コードブックは、自然な絵に偽装されることがよくあります。 テキストファイル、ただし1日しかありません-拡張子が.exe、.drv、.xvdのファイル。 iノード–libraries.dll。 ほとんどの場合、ファイルは、たとえばドキュメントなど、無害な名前で完全に運ばれます。 doc」または「 picture.jpg」、拡張子は手動で書き込まれ、実際のタイプがファイルに添付されます。

暗号化が完了したら、名前の中央に「ランダム」文字を入力してファイルを既知のファイルに置き換え、拡張子を不明なファイル(.NO_MORE_RANSOM、.xdataなど)に変更します。

暗号化ウイルス2017WannaCry-自分を守る方法。 Wanna Cryは、すべての暗号化ウイルスとスパイウェアに対してより早く選択された用語であり、残りの時間はほとんどの時間、コンピューターに感染することを指摘したいと思います。 また、匿名のものなどのランサムウェア暗号スイートの保護についての話:Breaking.dad、NO_MORE_RANSOM、Xdata、XTBL、WannaCry。

ランサムウェアからWindowsを保護する方法。 以前に公開されたように、Wanna Cryタイプのクリプターはシステムに侵入し、バイコリストは、SMBポートプロトコルを介して不整合(EternalBlue)を「パッチアップ」します。

Zahist Windows暗号文2017–基本的なルール:

Windows Update、ライセンスされたOSへの1回限りの移行(注:XPバージョンはアップグレードされません)

vimogaのアンチウイルスデータベースとファイアウォールを更新する

ファイルに投資する際の境界線の尊重(マイリーの「猫」はすべてのデータのvtratoyに変わる可能性があります)

バックアップコピー 重要な情報鼻の変化に。

暗号化ウイルス2017:ファイルをフォークおよび復号化する方法。

ウイルス対策ソフトウェアに依存している場合は、デコーダーを1時間忘れることができます。 カスペルスキーラボでは、博士。 Web、アバスト! およびその他のウイルス対策ソフトウェアは、感染したファイルを検出するための解決策をまだ見つけていません。 現時点では、アンチウイルスの助けを借りてウイルスを検出することはまだできませんが、すべてを「通常に戻す」アルゴリズムはまだ不可能です。

彼らはRectorDecryptorユーティリティタイプを使用して復号化機能を停止しようとしますが、それは役に立ちません。新しいウイルスを復号化するためのアルゴリズムはまだ保存されていません。 また、そのようなプログラムが殺到した後、ウイルスが障害がなかったかのようにどのように動作するかは完全に理解できません。 多くの場合、それはすべてのファイルの消去であることが判明する可能性があります-科学のために、ウイルスの作者である悪意のある人にお金を払いたくないのです。

とりあえず自分で 効率的な方法で vtrachenіdanі--tsevernenniaを静かにします。 ポストリーダーのサポート ウイルス対策ソフトあなたが勝ちます。 誰のためにシートを送るべきか、またはフォームをスピードアップするべきか zvorotny zv'azku virobnikのウェブサイトで。 言語の添付ファイルに、暗号化ファイルiを追加して、元のファイルのコピーにします。 Tseは、フォールディングアルゴリズムでプログラマーを支援します。 金持ちにとっては残念ですが、ウイルス攻撃は完全に失敗し、コピーがないため、状況はさらに悪化します。

暗号化機能としてWindowsを解決するための基本的な方法。 それは残念だ 再フォーマット OSを変更するために自分自身を引っ張るウィンチェスター。 システムを更新するという考えは大幅に減少していますが、それを残さない場合は、ウイルスに感染させるためのnavitє「vydkat」を使用しても、ファイルはシールドされたままになります。