როგორ დავიცვათ თავი ვირუსისგან პეტია ა. „მიშა“: პეტიას საუკეთესო მეგობარი კიდევ ერთი ტროიან-ვიმაგაჩია.

ჯგუფი-IB 28.06.2017 17:18

2648

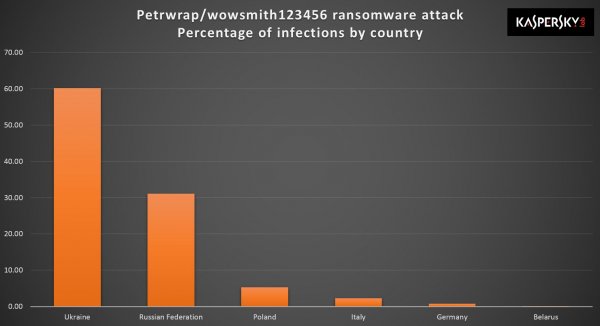

27 ივნისს უკრაინაში, რუსეთში და მსოფლიოს ზოგიერთ სხვა ქვეყანაში დაფიქსირდა ფართომასშტაბიანი კიბერშეტევა პეტიას დაშიფვრის მბრძანებლის ახალი მოდიფიკაციის გამოყენებით.

ვირუსის გაფართოება იგზავნება დამატებითი ფიშინგის გავრცელებისთვის spivrobitnikіv კომპანიების ელექტრონული ფოსტის მისამართებზე. უხარისხო დეპოზიტის შესვლის შემდეგ, სამიზნე კომპიუტერი ინფიცირდება დაშიფრული ფაილებიდან.

იქნება ეს დანართი - .doc, .docx, .xls, .xlsx, .rtf და სხვა ფაილები ფორმატში მაიკროსოფტის ოფისიშურისძიება შეუძლია shkidlivy vmist. როდესაც დანართი ინფიცირდება Petya ვირუსით, მავნე პროგრამა დაინსტალირდება CVE-2017-0199 ვირუსით დაინფიცირების გზაზე.

ვირუსი ამოწმებს დაინფიცირებიდან 30-40 წუთში (გაფართოების მიზნით) და ამის შემდეგ პეტია შიფრავს ადგილობრივ ფაილებს.

გაშიფვრისთვის ზდირნიკები ბიტკოინებიდან 300 დოლარს უხდიან ინტერნეტ აზარტულ მოთამაშეს.

მსხვერპლი

პირველ 2 წელიწადში თავს დაესხნენ ენერგეტიკის, სატელეკომუნიკაციო და საფინანსო კომპანიებს - შედეგად, 100-ზე მეტი კომპანია დაინფიცირდა მთელ მსოფლიოში:- რუსეთიდან: Rosneft, Bashneft, Home Credit Bank, Evraz და სხვები;

- უკრაინაში: "Zaporizhzhyaoblenergo", "Dniproenergo", "Dniprovska Electric System", Mondelez International, Oschadbank, Mars, "Nova Poshta", Nivea, TESA, კიევის მეტრო, უკრაინული კომპიუტერული ბლოკები, Auchan-ის მაღაზიები, უკრაინული ოპერატორები ("Kyivstar" ", LifeCell, "Ukrtelecom", Privatbank, აეროპორტი "Borispil" და სხვა;

- მსოფლიოში: ამერიკული ბიოფარმაცევტული გიგანტი Merck, Maersk, კომპანიები ინდოეთიდან, ავსტრალიიდან, ესტონეთიდან და სხვა.

რა გჭირდებათ ზახისტისთვის გასაშენებლად?

1. შეეგუეთ, როგორ ანიჭებენ mimikatz-ს და ტექნიკოსებს პრივილეგიებს Windows სისტემებში.2. დააინსტალირეთ პაჩი KB2871997.

3. რეესტრის გასაღები: HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet /Control/SecurityProviders/WDigest/UseLogonCredential დაყენებულია 0-ზე.

4. შეცვალეთ ადგილობრივი ადმინისტრატორების პაროლები ყველა სამუშაო სადგურზე და სხვადასხვა სერვერზე.

5. უარყოფითად შეცვალეთ დომენებში პრივილეგირებული კორონერების (სისტემის ადმინისტრატორების) ყველა პაროლი.

6. დააინსტალირეთ პატჩები CVE-2017-0199-ისთვის და EternalBlue-სთვის (MS17-010).

7. სასწრაფოდ წაშალეთ ადმინისტრაციული უფლებები ყველას, ვისაც სუნი არ სჭირდება.

8. არ დაუშვათ shortlisters დაკავშირება ლეპტოპები LOM, docks არ არის დაყენებული ყველა კომპიუტერი merezhі.

9. გააკეთეთ ყველა კრიტიკული სისტემის რეგულარული სარეზერვო ასლი. იდეალურ შემთხვევაში, vikoristovyte შეურაცხყოფს პარამეტრები - სარეზერვო სიბნელეში თქვენი noses.

10. განახორციელეთ ნულოვანი ნდობის პოლიტიკა და ჩაატარეთ უსაფრთხოების ტრენინგი თქვენი სპივრობიტნიკებისთვის.

11. გამორთეთ SMBv1 მერეჟაზე.

12. გამოიწერეთ Microsoft-ის ტექნიკური უსაფრთხოების შეტყობინებები. 1. თქვენ აფინანსებთ ბოროტმოქმედებს.

2. ჩვენ არ გვაქვს მტკიცებულება, რომ ხარკი არის მშვიდი, ვინც გადაიხადა გამოსასყიდი, განახლდა.

ბევრ ინტერნეტმოყვარულს ნამდვილად არ აინტერესებს, რომ არ წახვიდე საეჭვო მხარეებზე და არ წახვიდე უცნობი შეტყობინებებისკენ, არ არსებობს ვირუსის "ბოროტების" შანსი. ”სამწუხაროდ, ეს ასე არ არის,” - აცხადებენ DriverPack კომპანია (ის დაკავებულია რობოტების ავტომატიზირებით დრაივერებით პლატფორმაზე Microsoft Windows. - დაახლ. რედ.). „ცნობილია, რომ ვირუსების ახალი თაობა განსხვავებულია - სუნი დამოუკიდებლად აქტიურდება, ერთ-ერთი პროტოკოლის მონაცვლეობით. Z-pomіzh მათ და Petya. Symantec-ის (ამერიკული კომპანია, რომელიც ავრცელებს ანტივირუსულ პროგრამულ უზრუნველყოფას. - რედ.) ხარკისთვის პეტია 2016 წლიდან მუშაობს. და ღერძი გააქტიურებულია ნაკლებად ხშირად. მართალია, პეტიას ვერ დაურეკავთ. კასპერსკის ლაბორატორიაში ტროას ერქვა ExPetr და დადასტურებულია, რომ ბოლო პეტია მსგავსი იყო, თუმცა ცალსახად. ხოლო კომპანია Cisco-ში (ამერიკული კომპანია, რომელიც სპეციალიზირებულია მაღალ ტექნოლოგიებში, მათ შორის კიბერუსაფრთხოებაში. - რედ.) ახალ ვირუს-ვიმაგაჩს ეწოდა Nyetya.

რა არის სახიფათო?

თუ "პეტიას" არ დაასახელებთ, პრობლემა გაქრა. „ვირუსის გაფართოება ხელს შეუწყობს ფიშინგის გავრცელებას ელექტრონული ფოსტის მისამართებზე“, - Group-IB ( რუსული კომპანიარომელიც სპეციალიზირებულია კიბერდანაშაულთან ბრძოლაში - დაახლ. რედ.). - უხარისხო დეპოზიტის შესვლის შემდეგ, სამიზნე კომპიუტერის ინფექცია აღმოჩენილია დაშიფრული ფაილებიდან. იქნება ეს დანართი - .doc, .docx, .xls, .xlsx, .rtf და სხვა ფაილები Microsoft-ის ფორმატები Office-ს შეუძლია შურისძიება სენსიტიურ კონტენტზე“. Cisco-მ დაამატა, რომ ვირუსი შიფრავს ტვინს ამაღელვებელი ჩანაწერიკომპიუტერი (შეიძლება ითქვას, "ზმისტი" მყარი დისკი).

თუ თქვენ ეძებთ კორპორატიულ ქსელს, მაშინ იმისათვის, რომ ყველაფერი დააინფიციროთ, გჭირდებათ მხოლოდ ერთი "ინფექციური" კომპიუტერი. „გაშვების შემდეგ ფაილიიქმნება დავალება კომპიუტერის გადატვირთვისთვის, დაგეგმილია 1-2 წლის განმავლობაში, რა დროსაც შესაძლებელია OS-ის დანერგვის მიღწევა, - აუცილებელია სტიმული მივცეთ პოზიტიურ ტექნოლოგიებს (რუსული კომპანია, რომელიც სპეციალიზირებულია. კიბერუსაფრთხოებაში.– დაახლ. რედ.). - თუმცა ფაილებს ვერ გაშიფრავ. დასრულების ნაცვლად განახლება მოითხოვს პირადი გასაღების ცოდნას, ამიტომ გასაღების ცოდნის გარეშე განახლება შეუძლებელია“.

სამწუხაროდ, ექსპერტებმა ასევე გაარკვიეს, რომ ინსტრუმენტების აკრეფა პეტიას საშუალებას აძლევს დაზოგოს პრაქტიკა წყნარ ინფრასტრუქტურაში, WannaCry გაკვეთილი იყო დაზღვეული და დაინსტალირებული იყო უსაფრთხოების განახლებები, ხოლო იატაკის შიფრატორი ეფექტურია.

Yak robiti ასე, schobi Petya არ proyshov?

იმისათვის, რომ არ გახდეთ ასეთი თავდასხმის მსხვერპლი, პირველ რიგში აუცილებელია PZ-ის განახლება მიმდინარე ვერსიები, ზოკრემა, ჩადეთ ყველაფერი ფაქტობრივი განახლებები MS Windows. "გამოიწერეთ Microsoft-ის ტექნიკური უსაფრთხოების შეტყობინებები" არის სიამოვნება Group-IB-ში. იმისათვის, რომ მაიკროსოფტი გააანალიზოს საგანგებო საფრთხის გზებს, კომპანია დააინსტალირებს საჭირო განახლებებს. გამოსვლამდე Microsoft-ის რუსულ საინფორმაციო გამოშვებაში უკვე გაჟღერდა, რომ ანტივირუსული პროგრამა აღმოაჩენს ვირუსს-ვიმაგაჩს და იცავს ახლისგან.

უფრო მეტიც, DriverPack-ში მითითებულია, რომ თავდასხმის შედეგები უფრო სერიოზული აღმოჩნდა მაიკროსოფტიწავიდა უპრეცედენტო კრახით - გასცა განახლება ნასესხებებისთვის Windows შესწორებები xp. Tse ნიშნავს, რომ თავდასხმის საფრთხის ქვეშ, ყველა კომპიუტერი ცნობილია SMB პროტოკოლის მხარდაჭერით. ფარიკაობის პროტოკოლი, რომელიც გამოჩნდა 1983 წელს. - დაახლოებით რედ.) და განახლებების შეწყვეტის გარეშე. „The deyakі koristuvachі tremayut nepovlennymi kom'yuteri roki roki“, - აწია ხელები kerіvnik vіddіlu ანტივირუსული მოხსენებები „კასპერსკის ლაბორატორიის“ V'yacheslav Zakorzhevsky. თუმცა, მიუხედავად იმისა, რომ განახლება ჯერ კიდევ მორცხვია, ამ პროცესის პარალელურად, Cisco სიამოვნებით აცნობს უსაფრთხოების სტრატეგიის ძირითად დებულებებს. სარეზერვოძირითადი მონაცემები.

Sche for დოდატკოვოგო ზახისტუ vіd Petya საცალო მოვაჭრეები გირჩევენ კომპიუტერზე ყალბი ფაილის შექმნას. Socrema, როგორც თქვენ წერთ თქვენს Twitter კომპანია Symantec-ზე, იმისათვის, რომ დაიცვათ თავი ვირუსისგან, თქვენ უნდა შექმნათ ფაილი სახელად perfc და გაავრცელოთ იგი Windows საქაღალდეში C დისკზე. კომპიუტერში შეღწევისას ვირუსი ამოწმებს სისტემას ინფექციის არსებობა და ასეთი ფაილის იმიტაცია ხდება. თქვენ შეგიძლიათ შექმნათ ფაილი Notepad პროგრამით. დოკუმენტის სახელიდან აუცილებელია გაფართოება.txt წაშალოთ.

იაკშო პეტია მაინც მოდის

ნასამპერიანი, ექსპერტი საინფორმაციო ტექნოლოგიებიარ გირჩევთ ჯანდაცვის მუშაკებს პენის გადახდას, რადგან ვირუსი მაინც ბლოკავს კომპიუტერს. უფრო მეტიც, ეს აიხსნება არა მაღალტექნოლოგიური მიზეზებით. „პოროუშნიკების საფოსტო მისამართი უკვე დაბლოკილია და ფაილების გაშიფვრის გასაღები გადახდის დროს არ წაგვართმევს“, - აცხადებენ პოზიტივი ტექნოლოგიები. ამას და ერთბაშად იღებენ კასპერსკის ლაბორატორიიდან, როგორც ფიშერებისთვის პენის მიცემას, ვირუსები ნაკლებად გამრავლდება. „მერეჟში დაშიფვრის სიგანის დასაცავად, რეკომენდებულია გამორთოთ სხვა კომპიუტერები, რომლებიც არ იყო ინფიცირებული, ჩართოთ მერეჟის ინფიცირებული კვანძები და გადაიღოთ კომპრომეტირებული სისტემების სურათები“, - იძლევა კონკრეტულ რეკომენდაციებს Positive Technologies.

უფრო მეტიც, მიუხედავად იმისა, რომ კომპიუტერის მონაცემები უკვე დაშიფრულია, უმჯობესია არ დაარტყა. „თუ შესაძლებელი გახდება გაშიფვრა და, თუნდაც ფაილების ნაწილის გაშიფვრა გსურდეს, მაშინ დანამატებმა შეიძლება უფრო მეტად გააშიფრონ მომავალი გაშიფვრა“, - ამბობს კასპერსკის ლაბორატორიიდან ვიაჩესლავ ზაკორჟევსკი. „იმ შემთხვევაში, თუ ხანდაზმულებმა იციან ფაილების გაშიფვრის გზა, დაბლოკილი მონაცემები შეიძლება განახლდეს მომავალში“, - პოზიტიური ტექნოლოგიების ლიდერი. პან ზაკორჟევსკი იმისთვის, რომ გაერკვია სარეზერვო ასლები, yakscho є.

Skіlki "სპივატის" მახლობლად?

Kaspersky Lab-ს განუცხადეს, რომ შკიდლივი პროგრამების რაოდენობა ინტერნეტში თავდასხმებისთვის გადაჭარბებულია 6000 გამოსვლით, უფრო მეტიც, მათგან ნახევარზე მეტი გამოჩნდა 2017 წლის პირველ ექვს თვეში. და მთლიანობაში, მსოფლიოში 6 მილიარდზე მეტია დაკავშირებული ინტერნეტის შენობებთან. ზაკორჟევსკის სიტყვების მიღმა, მსოფლიოში კიბერ საფრთხეების ინტენსივობა დღეს იცვლება, მაგრამ მაინც არც ისე ბევრი. თავდასხმების გეოგრაფია უფრო სწრაფად იცვლება. მე მაინც ვამატებ კიბერსტატისტიკას საათს, რომ მივაღწიოთ ამ ეროვნულ წმინდანს.

ბაზრის მთავარი სიმძიმე, რომელიც გამოიყენება ბაზარზე ინფორმაციის დაცვაონლაინ რუქები, რომლებიც აჩვენებს თავდასხმების რაოდენობას რეალურ დროში მთელს მსოფლიოში. ეს მონაცემები ეფუძნება კორისტუვაჩივის მონაცემებს, რომლებმაც საკუთარ თავში დააყენეს სხვა ანტივირუსი. ვიაჩესლავ ზაკორჟევსკი როზპოვივი, როგორ წავიკითხოთ ასეთი რუქები პროფესიონალების მიერ და ამოღებული მეტი ჰოსტინგის კომპანიების მიერ, როგორც ფიშინგისა და სხვა „მავნე“ „გამავრცელებელი“.

DriverPack-ის მიხედვით, მანამდე უსაფრთხოდ ვიქნები კომპიუტერული ვირუსებირუსეთში კორისტუვაჩების 35%-ზე მეტი. „ყველაზე დიდ საფრთხეს იწვევს Windows 10-ზე ახალგაზრდა მოკლე ოპერაციული სისტემები, რომლებიც არ არის დაინსტალირებული შეაჩერე განახლებაჩაწერეთ Microsoft და ჩამოართვით vodkritimi porti SMB“, - მოწინავე ექსპერტი. კომპანიის ანალიტიკური მონაცემებით, თანამშრომლების 18%-ზე მეტი იყენებს არალიცენზირებულ Windows OS-ს, რომელიც ავტომატურად აყენებს მას საფრთხის ქვეშ, 23%-ს სერვისი ჩართული აქვს. ვინდოუსის განახლებახოლო კომპიუტერების 6%-ზე დამონტაჟებულია მოძველებული ოპერაციული სისტემები, რომელთა განახლებები პრინციპში დაუშვებელია.

[განახლებულია 2017 წლის 28 მაისს]

პეტია და მიშკო საუკეთესო მეგობრები არიან. ამოიღეთ სუნი ერთდროულად. და ასე - თქვენ კითხულობთ არა ზღაპარს პატარა ბავშვებისთვის, არამედ კასპერსკის ლაბორატორიის ბლოგს. ამიტომ "პეტია" და "მიშა" - ყველა ტროიან-ვიმაგაჩი, რომელსაც წყვილი იყენებს, მიწოდებულია ერთ საინსტალაციო პაკეტში.

თუ რეგულარულად კითხულობთ ჩვენს ბლოგს და მიჰყვებით მსოფლიოში არსებულ კიბერუსაფრთხოებას, მაშინ უკვე იცით პეტიას შესახებ. გაზაფხულზე ორი პოსტი გამოვაქვეყნეთ - ერთში ავუხსენით, რა კოდეკი და როგორ მუშაობს, მეორეში კი თქვეს ზედმეტსახელიანი ტვიტერის კორისტუვაჩის ავტორია დეშიფრატორის შესახებ. ლეოსტონი, რომელიც საშუალებას გაძლევთ გაშიფროთ ფაილები, რომლებთანაც "პეტიას" შეუძლია მიაღწიოს.

"Petya" cob-ზე არაჩვეულებრივი ქმნილებებამდე: სხვა ტროას-ვიმაგაჩის vіdmіnu-ზე, vіn დაშიფვრა არა ფაილების კონკრეტული გაფართოებით, არამედ ფაილების ძირითადი ცხრილის, cim roblyachi. მთელი მყარი დისკისრულიად უვარგისია ვიკორისტანიასთვის. ასევე, პეტიას მსხვერპლთა გამოსასყიდის გადასახდელად საჭიროა კიდევ ერთი კომპიუტერი.

გაიცანით პეტია. Petya - zdirnik, რომელიც შიფრავს დისკზე ფაილების მთავარ ცხრილს. ნუ იქნები იაკ პეტია! https://t.co/hks24hClKo

მისი მოხეტიალე გამოკითხვებისთვის, "პეტიას" სჭირდება ადმინისტრატორის უფლებები. თითქოს კორისტუვაჩებმა ვერ დაინახეს თავიანთი ტროას, ღია ღილაკზე დაჭერით, "პეტია" უძლური გახდა. ცხადია, ტროას შემქმნელები არ მართავდნენ და სუნი იწინასწარმეტყველა სპილნიკის "პეტი" - "მიშა".

"პეტიას" და "მიშას" ორი ავტორიტეტის გასაღები აქვთ. „პეტიას“ შეუძლია კვლავ გადაარჩინოს მყარი დისკის მსხვერპლი, ისევე როგორც „მიშა“ შიფრავს მხოლოდ სიმღერის ფაილებს. მეორე მხრივ, "პეტიას" სჭირდება ადმინისტრატორის უფლებები, ხოლო "მიშეს" ღერძს - არა. ბინძურმა ბიჭებმა იცრუეს, რომ ორივე მათგანი მშვენიერი პარტნიორები იქნებოდნენ, როგორც ერთი ავსებს მეორეს.

„მიშა“ უფრო ჰგავს ტრადიციულ ტროას ზდირნიკს. ეს არის AES სტანდარტი მსხვერპლის კომპიუტერზე მონაცემების დაშიფვრისთვის. Bleeping Computer bloz-ს აქვს ინფორმაცია იმის შესახებ, რომ ტროას ამატებს რამდენიმე სიმბოლოს გაფართოება დაშიფრული ფაილის სახელს. ამ რეიტინგში, მაგალითად, test.txt ფაილი ხდება test.txt.7GP3.

ახლა, რადგან "პეტია" ვერ წაართმევს ადმინისტრაციულ პრივილეგიებს, "მიშა" დაინსტალირდება ინფიცირებულ აპარატზე. ასე რომ გააკეთე: https://t.co/vHxU63qASb

„მიშას“ არაგამონური მადა აქვს - ის შიფრავს ანონიმურ ფაილებს, მათ შორის .exe-ს. ამგვარად ახალი ტროას კორისტუვაჩებს კომპიუტერზე რაიმე პროგრამის გაშვების საშუალებას არ აძლევს. ერთი ბრალი: დაშიფვრის პროცესს "მიშა" უგულებელყოფს Windows საქაღალდესაქაღალდე, რომელიც ასუფთავებს ბრაუზერის ფაილებს. გრაგნილების დასრულების შემდეგ, „მიშა“ ქმნის ორ ფაილს, რათა მიჰყვეთ ინსტრუქციას და გადაიხადოთ საფასური. სუნკებს ასე ჰქვია: YOUR_FILES_ARE_ENCRYPTED.HTML და YOUR_FILES_ARE_ENCRYPTED.TXT.

"პეტია" და "მიშა" გამოიყენება მსხვერპლთა კომპიუტერებზე დამატებითი ფიშინგის ელ.წერილებისთვის, რომლებიც გადადიან კანდიდატის ტიპების ფურცლებში დანართში "რეზიუმედან". მაგალითად, ტროას გამოჩნდება ფაილში, სახელწოდებით PDFBewerbungsmappe.exe (გერმანულად ის შეიძლება ითარგმნოს როგორც „PDF განაცხადი სამუშაოსთვის“). ფაილის სახელში გერმანული ენის გამოყენება და ის, თუ როგორ ვრცელდება მავნე პროგრამა, ვარაუდობს: ბოროტმოქმედთა და გერმანული კომპანიებისა და კორპორაციების მეთოდს.

თუ მსხვერპლი შეეცდება .exe ფაილის გახსნას განუყოფელი წყვილის შურისძიების მიზნით, ეკრანზე გამოჩნდება Cloud Records Control Service, რათა პროგრამის ადმინისტრატორის პრივილეგიები მიანიჭოს.

კორისტუვაჩი რომ არ ავარჩიო, უკვე ვითამაშებდი: თუ ეს არის ხმა "ასე", მაშინ მყარ დისკზე "Petya" იქნება აღებული, მაგალითად "nі" და ფაილები "Misha"-ში. .

როგორც უკვე ვთქვით, „პეტიას“ უმცროსი ძმა ხარბი ტიპია: მოგებას ყიდულობს მაქსიმუმ 2 ბიტკოინზე (1,93), რაც ამ დროისთვის დაახლოებით $875-ის ტოლია.

უნდა აღინიშნოს, რომ ჰიგიენური დუეტის შემქმნელებმა, სავარაუდოდ, არ დატოვეს რუსული მიწები: თუ შეურაცხმყოფელი ტროიანები ატარებენ რუსულ სახელებს, ორიგინალში "მიშუ" სახელია მიშა და არა მიშა. ასო "c" შუაში ვარაუდობს, რომ შიფრული კომპლექტის ავტორებმა კარგად არ იციან რუსული სახელების ტრანსლიტერაციის წესები.

სამწუხაროა, აქამდე არავის უნახავს ინსტრუმენტი, რომელიც „მიშას“ დაღუპულებს ეხმარებოდა. "პეტიას" მიერ დამუშავებული ფაილების ჩამოტვირთვის ერთადერთი გზა, რისთვისაც გჭირდებათ სათადარიგო კომპიუტერი და რობოტის დამატება კომპიუტერთან.

ამ თანმიმდევრობით, რომ არ გახდეთ "პეტიას", "მიშას" მსხვერპლი ან როგორც ახალი "ვასი", გირჩევთ, მობრძანდეთ:

1. სარეზერვო ასლების გაკეთება,უფრო მეტიც, yaknaychastіshe და retelnіshe. თუ ფაილების სარეზერვო ასლს ერთდროულად ქმნით, შეგიძლიათ გაგზავნოთ კიბერგამოსახულებები… სადაც გინდათ.

2. არავის არ მოატყუოთ და ყოველთვის გახსოვდეთ შესაძლო საფრთხეების შესახებ.განაახლეთ კანდიდატი May Extension.exe? მმმმ, უფრო საეჭვოდ გამოიყურება. ნუ varto yogo vіdkrivati. პირიქით, ჩვენ დავიცავთ, დავამცირებთ ყველა სამუშაო ფაილს.

ნაბიჭვრებმა შექმნეს შიფრა-ზდირნიკი პეტია მიშას პარტნიორისთვის # ransomware

კონსტიტუციის დღემდე 27-ე დღეს მთელი უკრაინა უცნობი ჰაკერების დარტყმის ქვეშ მოექცა. ვირუსი, სახელწოდებით პეტია, თავს დაესხა კორპორატიული აქტივებიბანკები, ZMI, სხვადასხვა კომპანიები, ავტორიტეტები, საფეხბურთო კლუბები, მობილური ოპერატორები.

28 სექტემბერს მინისტრთა კაბინეტმა გამოაცხადა, რომ გამოცხადდა ფართომასშტაბიანი ჰაკერული თავდასხმა კორპორატიულ სტრუქტურებსა და სამთავრობო უწყებებზე.

ვირუს-ვიმაგაჩზე, როგორც ადრე, არც ისე მდიდარი იყო, მაგრამ ფახვივთა სასიკეთოდ კილკა ახმოვანეს. ველური გზებივირუსისგან დაცვამ "კრაინამ" მათგან სამი ყველაზე ეფექტური აირჩია.

ვისთან fahіvtsі გამოიცანით, scho vydaliti virus іz vzhe zvezhennogo pristroy არ vdas. კომპიუტერი არსებითად გარდაიქმნება თავის თავს არაპრაქტიკულ პლასტმასის ნაწილად. ასე რომ, fahіvtsі არ ახარებს "wikup" ჰაკერების ანგარიშზე, ნამსხვრევები სულელია.

ანტივირუსი

IT-fahivtsiv-ის სიტყვების მიღმა, აუცილებელია ანტივირუსების obov'yazkovo koristuvatisya. ამ Petya ვირუსით ბლოკავს Avast-ს, მაშინ არ დაბლოკოთ Kaspersky Anti-Virus.

IT ადამიანები, გთხოვთ, არ ჩამოტვირთოთ მესამე მხარის პროგრამებირომ ფაილები. ნუ წახვალთ საეჭვო შეტყობინებებზე, მათ შორის სოციალისტური გარემოდან. სუნი განსაკუთრებით ჰგავს მათ, ვინც არ იცით კორისტუვაჩების შესახებ.

ზოგიერთ ინფიცირებულ ფოთოლში ვირუსის ავტორი შეიძლება იყოს ნიღბიანი, მაგალითად. pіd ფურცელი ფისკალური სამსახურიდან.

ასეთი ფურცლის კონდახი გამოაქვეყნა საინფორმაციო პოლიტიკის მინისტრის შუამავალმა დიმიტრო ზოლოთუხინმა. როგორ ვთქვა მსგავსი რამ - დაიწყე მოკლე პროგრამაკომპიუტერის ყველა მონაცემის დაშიფვრა. შემქმნელები პეტიას ვირუსზეგადადით ეშმაკობაზე, დაადასტურეთ, რომ ფიშინგის სია დამნაშავეა sponkati koristuvacha vіdkriti yogo-ში.

მაგალითად, სკრინშოტში, რომელიც მინისტრის შუამავალმა გამოაქვეყნა, ნათლად ჩანს, რომ ჰაკერები საუბრობდნენ გადასახადების გადაუხდელობაზე, თითქოს ეს იყო რაღაც ფისკალური სამსახურიდან. ფურცელზე ინფიცირებული დეპოზიტი იყო მიმაგრებული, რომელიც ბიზნესმენის მესინჯერს ჰგავდა.

ფოტო: facebook.com/dzolotukhin

"Splinter-trick"

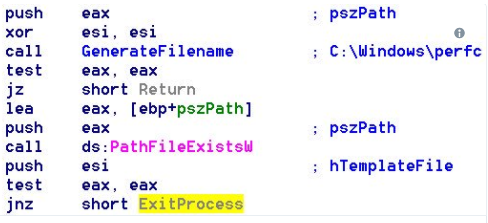

Fahіvtsі კომპანია Symantec გთხოვთ

პეტიას შეტევის დროს ფაილი C:\Windows\perfc. თუ ასეთი ფაილი უკვე არის კომპიუტერში, ვირუსი შეწყვეტს რობოტს ინფექციის გარეშე.

Zahistu-სთვის ასეთი ფაილის შესაქმნელად Petya-ს სახით, შეგიძლიათ დაწეროთ მშვენიერი "Notepad". უფრო მეტიც, რეკომენდებულია perfc ფაილის შექმნა (გაფართოების გარეშე), ან perfc.dll. Fahіvtsі ასევე გახდის ფაილს ხელმისაწვდომს მხოლოდ წასაკითხად, რათა ვირუსმა ვერ შეიტანოს ცვლილებები.

გამოიცანით რა "კრაინა"

ჩვენ ვერ გადავურჩით ბოლო WannaCry-ს შეტევას, როგორც კომპიუტერის ჭია მსოფლიოში ხელახლა, ჭიის ვირუსი სახელად Petya.A. პირველი ინფორმაცია ვირუსის შეტევის შესახებ უკრაინის ინტერნეტ რესურსებზე გამოჩნდა, დე იტყობინება ინფექციის შესახებ კომპიუტერული სისტემებიუკრაინის დეიახის სუვერენული კომპანიები. ვირუსზე თავდასხმის პრინციპი ანალოგიურია - მავნე პროგრამამ დაბლოკა კომპიუტერული რობოტი და ბიტკოინებიდან 300 დოლარი გადაიხადა მონაცემთა გაშიფვრისთვის. მოგვიანებით გაირკვა, რომ შიფრების კომპლექტი მოხვდა ასობით სახელმწიფო და კერძო კომპანიას უკრაინაში, რუსეთში და მთელ მსოფლიოში.

რა სახის ცხოველია ეს?

ფაქსიმილეების დიდი რაოდენობა მნიშვნელოვანია აღინიშნოს, რომ Petya.A ვირუსი არის შეტევაში, 2016 წლის გამოვლინებები. მცენარეული ინფექციების მსგავსი სქემის მიუხედავად, ჩვენ ვერ მივმართავთ WannaCry-ს.კოსტინ რაიუ, კასპერსკის ლაბორატორიის საფრთხეების კვლევისა და ანალიზის გლობალური ცენტრის ხელმძღვანელი ციფრული ხელმოწერა Microsoft და მასკარადები როგორც მშობლიური Windows პროგრამა. Მითხარი რა Ახალი ვერსია Petya.A მავნე პროგრამისგან შედგენილი იქნა 18 ჭია.

თავის მხრივ, კასპერსკის ლაბორატორიამ ეჭვი შეიტანა იმ ფაქტზე, რომ ვიკლიკანის შეტევა განხორციელდა Petya.A ან Petya.C ვირუსით.

« პროგრამული პროდუქტები"კასპერსკის ლაბორატორია" აღმოაჩენს იგივე ნელ პროგრამულ უზრუნველყოფას, როგორც UDS: DangeroundObject.Multi.Generic. ამ დროისთვის, ჩვენ მივეცით ამ მომენტისთვის მოცემული მონაცემები, ეს დაშიფვრის გასაღები არ შეიძლება ადრე დარჩეს shkidlivy PZ-ის ოჯახში“, - ვიაჩესლავ ზაკორჟევსკი, „კასპერსკის ლაბორატორიის“ ანტივირუსული ანგარიშების დამადასტურებელი.ვირუსის მოდიფიკაციის უცხოელმა სპეციალისტებმა მეტსახელად NotPetya შეარქვეს. Yak i WannaCry, Vіn vikoristovy გავლენას ახდენს EternalBlue-ზე (CVE-2017-0144) WMI და PsExec სისტემის ხელსაწყოების მართვის საშუალებით. ახალ, შორეულ ვიმიკაჩს, იოგოს მცენარეული ლიდერის მსგავსად, აქვს უხვად გათხელებული ღვინოები და არსებობს როზპოვსიუჟენნიას უპიროვნო ავტომატიზირებული მეთოდები.

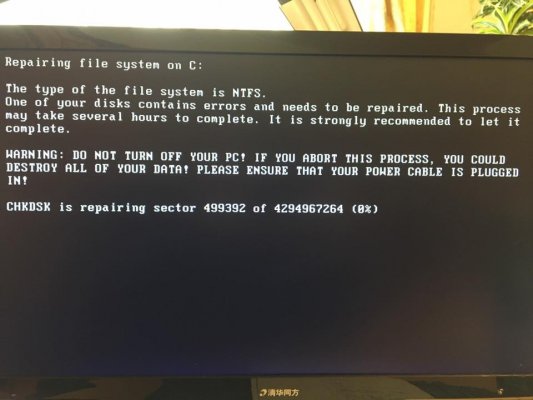

ისევე როგორც ერთი კომპიუტერი უმცირეს ინფექციებში, ვირუსმა იცის მიმდინარე საათი, პირველად რომ შემცირდება შეტევა, მით უკეთესია ყველაფერზე. მეტი რაოდენობითდაკავშირებული კომპიუტერი. ამის შემდეგ, შიფრავს ლოკალურად მიმაგრებული NTFS დისკების ძირითადი ფაილების ცხრილს (MFT), ცვლის სამუშაო სადგურის ან სერვერის მთავარ ჩანაწერს (MBR), გადატვირთავს კომპიუტერს, რის შემდეგაც ეკრანი გამოჩნდება მოჩვენებითი CHDSK დისკის კონვერტაციის პროცედურის საშუალებით. ერთი საათის განმავლობაში ჩვენ ვაკეთებთ პრაციუვატის შიფრას, რომლის დაშიფვრა იწყება მთელი მყარი დისკის ადგილზე. შედეგად, ეკრანი უმეტესწილად დაიბლოკება.

ინფექციის მასშტაბები

უკრაინული ენერგეტიკული კომპანიები, როგორც დედაქალაქში, ასევე რეგიონებში, რობოტი კომპიუტერული სისტემების პირველი პრობლემა იყო. ვირუსმა დააფიქსირა რამდენიმე ბანკის, მათ შორის Oschadbank-ისა და PrivatBank-ის კომპიუტერების დაბლოკვა, რის შემდეგაც უკრაინის ეროვნულმა ბანკმა გამოაქვეყნა ოფიციალური გაფრთხილება უკრაინის საბანკო სისტემის რობოტებში შესაძლო შეფერხების შესახებ.„კიბერშეტევების შედეგად ბანკებს შეიძლება გაუჭირდეთ კლიენტების მომსახურება და შემდგომ საბანკო ოპერაციებში. ამასთან, უსაფრთხოებისა და დაცვის მიზნით გაძლიერდა ფინანსური სექტორი ჰაკერული შეტევებიბაზრის ყველა მონაწილე. NBU მონიტორინგს გაუწევს სიტუაციას და აცნობებს საბანკო სისტემის კიბერდაცვას ინლაინ ქარხნის შესახებ“, - აცხადებენ NBU-ში.

მოგვიანებით ცნობილი გახდა, რომ ვირუსი მოხვდა მობილური ოპერატორები Kyivstar, lifecell და Ukrtelecom, ექსპრეს მიწოდების სერვისი ნოვა პოშტა”, ”ანტონოვის” ქარხანა, ”ბორისპილის” აეროპორტი, ”უკრზალიზნიცია”, სამინისტროები, ტელეარხები და კიევის მეტრო ნავიგაცია, ახლის ტერმინალების დაინფიცირება. მდიდარი სახელმწიფო კომპანიებისა და საწარმოების ყველა საიტი მიუწვდომელი აღმოჩნდა. თავდასხმა ასევე მოხვდა Chornobyl AES, რომლის ვებგვერდიც ჩართული იყო.

![]()

Є მიღება, რაც უკრაინაში მასობრივი ინფექციის ერთ-ერთი მიზეზია პროგრამული უზრუნველყოფის უსაფრთხოება M.E.Doc ფინანსური აღიარებისთვის, როგორც დაინსტალირებული კანის სახელმწიფო ორგანიზაციები. ვირუსი მისი გაფართოებისთვის nibito vikoristovuvav razlivіst პროგრამები pіd hоvlennya її basi. შეგიძლიათ ამიხსნათ, რატომ დაზარალდა უკრაინა ყველაზე მეტად სხვა ქვეყნებში.

რუსეთში Petya.A/Petya.C ვირუსის შეტევის მასშტაბები არც ისე მნიშვნელოვანი იყო. პირველი მსხვერპლი იყო როსნეფტის და ბაშნეფტის კომპანიები, მოგვიანებით როსნეფტის წარმომადგენლებმა ეს ინფორმაცია მოითხოვეს. რუსეთის ცენტრალურმა ბანკმა განაცხადა, რომ რობოტი საბანკო სისტემაში წარუმატებლობის შიში არ არსებობს და მხოლოდ ვირუსით ინფიცირებული ფინანსური ინსტიტუტების რამდენიმე შემთხვევაა. ZMI დაწერა Home Credit Bank-ზე თავდასხმისა და დამარცხების შესახებ კომპიუტერული სისტემამეტალურგიული კომპანია Evraz. ასევე დაგეგმილი იყო, რომ ვირუსის შეტევის მსხვერპლი გახდნენ Mars, Nivea, შოკოლადის მწარმოებელი Alpen Gold - Mondelez International და სხვა კომპანიები.

უკრაინისა და რუსეთის ვირუსის შეტევის შემდეგ, უცხოელებმა პოლონეთიდან, იტალიიდან, გერმანიიდან, ესპანეთიდან, საფრანგეთიდან, დანიიდან, ნიდერლანდებიდან, ინდოეთიდან და სხვა ქვეყნებიდან დაიწყეს მოხსენება. გაყალბების თანახმად, ვირუსი მოხვდა ასობით კომპანიას უკრაინიდან და რუსეთიდან. ვირუსის გავრცელების მასშტაბები ჯერ კიდევ ზუსტდება.

როგორ დავიცვათ თავი ვირუსისგან Petya.A / Petya.C / NotPetya

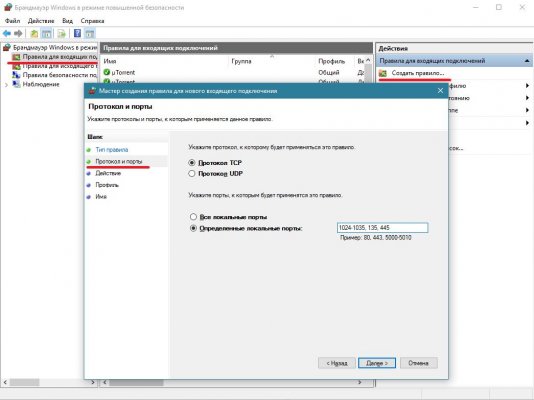

ექსპერტები ზრუნავენ იმაზე, რომ ვირუს-ვიმაგაჩი ძირითადად ფართოვდება ელ.ფოსტაფურცლის მსგავსად მიმაგრებული დანართებით. როდესაც აღმოაჩენთ ვირუსს, სისტემაში მავნე გავლენას, ჩამოტვირთეთ საჭირო ფაილები, შეცვალეთ ძირითადი გადაღების ჩანაწერი, შეცვალეთ OS და დაშიფვრეთ მონაცემები მყარ დისკზე.ვირუსის გავრცელების პრევენციის მიზნით, საჭიროა ჩართოთ SMB v1/v2/v3 პროტოკოლი სამუშაო სადგურებსა და სერვერებზე, დაუშვათ ინსტრუქციის დაწყებამდე, დახუროთ TCP პორტები 1024–1035, 135 და 445 წესების შექმნის შემდეგ. როუტერის შესვლისა და გასასვლელისთვის ოპერაციული სისტემაან როუტერი. გარდა ამისა, აუცილებელია ენის შეცვლა, რომ დანარჩენი კრიტიკული Ვინდოუსის განახლებაі Microsoft Office - შეძლებისდაგვარად, რაც შეიძლება მალე, იქნება ანგარიშები განსხვავებების შესახებ და გამოვა ახალი პატჩები Microsoft-ის ოპერაციული სისტემის ყველა ვერსიისთვის.

უკვე ინფიცირებულ სისტემებზე ვირუსს შეუძლია შექმნას შემდეგი ფაილები:

- C:\Windows\perfc.dat

- C:\myguy.xls.hta

- %APPDATA%\10807.exe

თუ დახმარება გჭირდებათ Kaspersky Anti-Virus-თან დაკავშირებით, კომპანია გირჩევთ დაუკავშირდეთ KSN ბნელ სისტემას და გაააქტიუროთ System Watcher. გარდა ამისა, შეგიძლიათ შეცვალოთ AppLocker ფუნქცია, რომ ჩაკეტოთ ფაილი სახელის ქვეშ perfc.dat , ასევე PSExec კომუნალური პროგრამის გაშვების დაბლოკვა Sysinternals პაკეტიდან.