ตรวจสอบการเข้าถึงไฟล์ linux ตรวจสอบความปลอดภัยของเซิฟเวอร์อย่างไรไม่ให้วุ่นวายกับเหตุการณ์พลิกผัน ส่วนขยายความปลอดภัย Victory Linux

ผู้พิทักษ์ข้อมูลเป็นอาหารสำคัญสำหรับธุรกิจที่ทำงานบนอินเทอร์เน็ต การติดไวรัสและการโจมตีที่มุ่งร้าย ตลอดจนการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต ล้วนก่อให้เกิดความเสี่ยงด้านการเงินและชื่อเสียงอย่างมาก นั่นคือเหตุผลที่การเลือกแพลตฟอร์มเซิร์ฟเวอร์ ต้นแบบของธุรกิจจะต้องเรียกว่าขั้นตอนของการปกป้องทรัพยากร

และเพื่อพิจารณาใหม่ว่าระบบทำงานได้ดีเพียงใดไม่มีคำว่า "dir" อยู่ในนั้น อย่างน้อยเดือนละครั้ง ขอแนะนำให้ตรวจสอบความปลอดภัยของเซิร์ฟเวอร์

สิ่งที่ต้องป้อนก่อนการตรวจสอบความปลอดภัยของเซิร์ฟเวอร์

ภัยคุกคามด้านความปลอดภัยอาจกลายเป็นปัจจัยที่ไม่มีนัยสำคัญในทันที เช่น การติดตั้งเซิร์ฟเวอร์ไม่ถูกต้องหรือซอฟต์แวร์ความปลอดภัยที่ล้าสมัย การตรวจสอบช่วยเปิดเผยกรณีการป้องกันที่อ่อนแอและดำเนินการตามการเยี่ยมชมของคุณเองเพื่อนำไปใช้ก่อนที่ข้อมูลจะถูกขโมย

ผู้ดูแลระบบเซิร์ฟเวอร์เพื่อตรวจสอบซอฟต์แวร์ที่ติดตั้งอีกครั้ง ตรวจสอบ อัพเดทที่เหลือ, การประเมินการปรับปรุงความปลอดภัยของเซิร์ฟเวอร์และการให้อภัยจาก usuvaєเช่นเดียวกับเดียวกันและวิเคราะห์สถานะของการปรับปรุงสิทธิ์การเข้าถึงของ spivrobitnikiv ไปยังทรัพยากรอื่น ๆ

วิธีตรวจสอบเซิร์ฟเวอร์เสมือนที่เห็นได้ด้วยมือของคุณเอง

การทบทวนความปลอดภัยของเซิร์ฟเวอร์บนแพลตฟอร์ม Windows หรือ Linux อาจเป็นเรื่องยาก ซึ่งจำเป็นต้องมีความรู้พิเศษในการเขียนโปรแกรม

การตรวจสอบความปลอดภัยสามารถแบ่งออกเป็นหลายขั้นตอน:

การเข้าถึงทางกายภาพ

vipadku ที่มีเซิร์ฟเวอร์ vidilenim มีการเข้าถึงทางกายภาพไปยังเซิร์ฟเวอร์ของสภาพแวดล้อมของบุคคลที่สามโดยค่าเริ่มต้น ซึ่งจะรักษาความปลอดภัยให้กับศูนย์ข้อมูล Ale Koristuvach สามารถเลือกป้อนรหัสผ่านเพื่อเข้าถึง BIOS

หน้าจอระดับกลาง

เพื่อการควบคุม PZ และพอร์ตอย่างต่อเนื่อง จำเป็นต้องแก้ไขและปรับปรุงอย่างเหมาะสม ไฟร์วอลล์หน้าต่าง. สำหรับ Linux คุณสามารถแฮ็ค SELinux เพื่อควบคุมการเข้าถึงได้ คุณยังสามารถสั่งซื้อไฟร์วอลล์ฮาร์ดแวร์ Cisco ASA หรือ Fortinet FortiGate 60D

ระบบไฟล์

การตรวจสอบการอัพเดทซ้ำ

ตั้งค่าเซิร์ฟเวอร์ให้ยกเลิกการอัปเดตการติดตั้งนั้นโดยอัตโนมัติ

นโยบายรหัสผ่าน

ติดตั้งเพื่อขอความช่วยเหลือ นโยบายท้องถิ่น ความปลอดภัยของ Windows obov'yazkova vymoga รหัสผ่านแบบพับได้, คำว่า їhnёї dії, รวมถึงการบล็อกบันทึกสาธารณะหลังจากการอนุญาตล่าสุดสองสามรายการหรือป้อนรหัสผ่านเปล่า

บันทึกการควบคุม

รักษาบันทึกบันทึกสำหรับเซ็กเมนต์โครงสร้างพื้นฐานที่สำคัญ และตรวจสอบอย่างสม่ำเสมอ

Merezheva Bezpeka

สำหรับการแบ่งส่วนโหนดและความปลอดภัยของช่องสัญญาณ ขอแนะนำให้เลือก VPN และ VLAN

การเปลี่ยนแปลงครั้งต่อไป การปรับแต่งมาตรฐานและเปลี่ยนเส้นทางบริการท่าเรือของ merezhnogo obladnannya

คุณสามารถใช้ IPsec เพื่อเข้ารหัสการรับส่งข้อมูล และสำหรับการตรวจสอบพอร์ตที่สำคัญ ยูทิลิตี้ Netstat

การควบคุมการเข้าถึง

แยกสิทธิ์การเข้าถึงของไฟล์ที่เลือกเป็นไฟล์สำคัญ เปิดใช้งานการเข้าถึงของผู้เยี่ยมชมและไฟล์ที่ผ่านเข้ารอบด้วยรหัสผ่านที่ว่างเปล่า บทบาทและโปรแกรมของมิกกี้ซึ่งไม่ได้ร้องเพลงบนเซิร์ฟเวอร์

สำรอง

เร็วเข้าด้วยบริการสำเนาสำรองของไฟล์ มันใช้งานได้จริงและใช้งานได้จริง อย่าประหยัด สำเนาสำรองไม่ได้เข้ารหัส หากคุณเช่าเซิร์ฟเวอร์ คุณสามารถเลือกสถานที่สำหรับสำรองข้อมูลได้

การเข้าถึงฐานข้อมูล

ฐานข้อมูลที่สำคัญอย่างยิ่งควรเก็บไว้ในเซิร์ฟเวอร์ SQL ที่แตกต่างกัน จำเป็นต้องเริ่มต้นการเปิดตัวตามชื่อของ koristuvach โดยมีการเปลี่ยนแปลงเล็กน้อย หรือในรูปแบบของรายการที่อยู่ IP สีขาวที่กำหนดค่าไว้ก่อนหน้านี้

แอนตี้ไวรัส Zakhist

สำหรับเซิร์ฟเวอร์หุ่นยนต์ การติดตั้ง Windowsขอแนะนำให้ใช้เฟิร์มแวร์ป้องกันไวรัสซึ่งอัปเดตโดยอัตโนมัติเมื่อทำงาน ฟันดาบ. สำหรับ การติดตั้งลินุกซ์โปรแกรมป้องกันไวรัสไม่จำเป็นสำหรับการตรวจสอบความปลอดภัยของเซิร์ฟเวอร์และการควบคุมการเข้าถึงโดยไม่ได้รับอนุญาตเป็นประจำ สำหรับผู้ที่คุณสามารถใช้ยูทิลิตี้ Tiger

การตรวจสอบดังกล่าวเดือนละครั้งจะช่วยให้คุณพิจารณาความถูกต้องของงานเซิร์ฟเวอร์อีกครั้ง ลดความไม่สอดคล้องกัน และควบคุมความปลอดภัยของโครงสร้างพื้นฐาน

ความปลอดภัยของเซิร์ฟเวอร์ Linux อาจมีความสำคัญมากขึ้นในการปกป้องข้อมูลของคุณ พลังทางปัญญา และชั่วโมงที่อยู่ในมือของหัวขโมย ผู้ดูแลระบบมีหน้าที่รับผิดชอบด้านความปลอดภัยของระบบปฏิบัติการลินุกซ์ ในบทความนี้ เราจะดูคำพูด 20 คำ ราวกับว่าจำเป็นต้องทำงานกับระบบปฏิบัติการ Linux ของคุณ เพื่อให้ปลอดภัยและถูกขโมยไปตลอดกาล ยักโช tse คอมพิวเตอร์ที่บ้านเกี่ยวกับความปลอดภัย เป็นไปได้ และไม่มีความรู้สึกปั่นป่วนบนพื้น แค่มีรหัสผ่านที่ถูกต้องและปิดการเข้าถึงพอร์ตจากอินเทอร์เน็ตก็เพียงพอแล้ว เอลในช่วงเวลาของเซิร์ฟเวอร์สาธารณะ varto เคารพในความปลอดภัยของซาคีสต์

คำแนะนำเหล่านี้มีไว้สำหรับการแจกจ่ายใด ๆ ไม่ว่าคุณจะชนะ CentOS, Red Hat หรือ Ubuntu, Debian อย่างไร

1. การโทรที่เข้ารหัส

นี่คือข้อมูลที่ส่งผ่านมาตรการvіdkritіสำหรับการตรวจสอบ ดังนั้นจึงจำเป็นต้องเข้ารหัสข้อมูลที่ส่งที่นั่น หากเป็นไปได้สำหรับรหัสผ่าน คีย์ หรือใบรับรองเพิ่มเติม

ใช้ scp, ssh, rsync หรือ sftp เพื่อถ่ายโอนไฟล์ คุณยังสามารถเมาต์ระบบไฟล์ระยะไกลกับโฮมไดเร็กทอรีของคุณด้วยความช่วยเหลือของเครื่องมือเช่น shhfs

GnuPG ให้คุณเข้ารหัสและเซ็นชื่อข้อมูลของคุณด้วยความช่วยเหลือของคีย์ส่วนตัวพิเศษ นอกจากนี้ยังมีฟังก์ชันสำหรับการข้ามผ่านปุ่มและการเข้าถึงปุ่มที่เปิดอยู่

Fugu เป็นเครื่องมือกราฟิกสำหรับถ่ายโอนไฟล์ผ่านโปรโตคอล SFTP SFTP คล้ายกับ FTP แต่เซสชันทั้งหมดถูกเข้ารหัสที่นี่ ซึ่งหมายความว่ารหัสผ่านและคำสั่งปัจจุบันจะไม่ถูกส่งจากโอเพ่นซอร์ส และการที่การโอนดังกล่าวทำให้บุคคลที่สามเกิดการระคายเคืองน้อยลง คุณยังสามารถโฮสต์ FileZilla ซึ่งเป็นไคลเอนต์ FTP ข้ามแพลตฟอร์มพร้อมรองรับ FTS ผ่าน SSH/TLS และ SSH File Transfer Protocol (SFTP)

OpenVPN เป็นไคลเอนต์ VPN ที่มีประสิทธิภาพและน้ำหนักเบาพร้อมรองรับการเข้ารหัส SSH

2. พยายามอย่าโกง FTP, Telnet, Rlogin และ RSH

สำหรับสตริงเพิ่มเติม สามารถคัดลอกชื่อผู้ติดต่อ รหัสผ่านสำหรับ FTP, Telnet, คำสั่ง RSH ได้อีกครั้ง ไม่ว่าจะเป็นความช่วยเหลือจากตัววิเคราะห์แพ็กเก็ต ความแตกต่างที่ใหญ่ที่สุดคือปัญหาของ OpenSSH, SFTP หรือ SFTP ซึ่งเพิ่ม SSL หรือ TLS ให้กับ FTP ดั้งเดิม ป้อนคำสั่งต่อไปนี้เพื่อปิดใช้งาน NIS, RSH และบริการที่ล้าสมัยอื่นๆ:

yum ลบ inetd xinetd ypserv tftp-server telnet-server rsh-serve

3. เปลี่ยนจำนวนซอฟต์แวร์

คุณต้องการบริการเว็บที่ติดตั้งไว้ทั้งหมดหรือไม่? อย่าติดตั้งซอฟต์แวร์รักษาความปลอดภัยที่ไม่เหมาะสม เพื่อที่คุณจะได้หลีกเลี่ยงความไม่สอดคล้องกันในโปรแกรมเหล่านี้ ใช้ตัวจัดการแพ็คเกจของคุณเพื่อดูโปรแกรมที่ติดตั้งและลบสิ่งที่ไม่จำเป็นออกทั้งหมด:

ติดตั้งรายการยำแล้ว

แพ็คเกจรายการ $ yum

$ yum ลบแพ็คเกจ

dpkg --list

$ dpkg --info package

$ apt-get ลบแพ็คเกจ

4. หนึ่งเครื่อง - หนึ่งบริการ

เรียกใช้บริการต่างๆ บนเซิร์ฟเวอร์สูงสุด 4 เครื่องหรือ เครื่องเสมือน. ซึ่งอยู่ระหว่างจำนวนบริการที่อาจถูกบุกรุก ตัวอย่างเช่น ในฐานะผู้บุกรุก คุณสามารถโจมตี Apache ได้ vin ปฏิเสธการเข้าถึงเซิร์ฟเวอร์ทั้งหมด รวมถึงบริการต่างๆ เช่น MySQL, เซิร์ฟเวอร์ อีเมลและจนถึงตอนนี้ คุณสามารถปรับแต่งซอฟต์แวร์เช่น XEN หรือ OpenVZ สำหรับการจำลองเสมือน

5. ตัดแต่งเคอร์เนลและเฟิร์มแวร์ของ Linux ในสถานะปัจจุบัน

การติดตั้งแพตช์ความปลอดภัย - นี่เป็นส่วนสำคัญในการปรับปรุงความปลอดภัยของเซิร์ฟเวอร์ Linux ระบบปฏิบัติการมีเครื่องมือทั้งหมดเพื่อสนับสนุนระบบในสถานะปัจจุบันและอัปเกรดเป็นเวอร์ชันใหม่ Usi novlennya bezpeke blagovnі zastosovuvatisya aknaishvidshe ที่นี่จำเป็นต้องปรับแต่งตัวจัดการแพ็คเกจของคุณด้วย ตัวอย่างเช่น:

Abo สำหรับระบบที่ใช้เดเบียน:

sudo apt update && sudo apt upgrade

คุณสามารถอัปเดต Red Hat หรือ Fedora เพื่อรับการแจ้งเตือนทางอีเมลเมื่อมีการอัปเดตความปลอดภัยใหม่ ให้คุณแก้ไขได้ อัพเดทอัตโนมัติผ่าน cron หรือคุณสามารถแฮ็ค aptcron บน Debian เพื่อบอกคุณเกี่ยวกับความจำเป็นในการอัพเกรดระบบ

6. ใช้ส่วนขยายความปลอดภัย Linux

ระบบปฏิบัติการ Linux มาพร้อมกับแพตช์ความปลอดภัยต่างๆ ที่สามารถใช้ป้องกันได้ การกำหนดค่าที่ไม่ถูกต้องหรือ โปรแกรม shkidlivih. เอล คุณยังสามารถเอาชนะสิ่งนี้ได้ ระบบเสริมการควบคุมการเข้าถึงสำหรับโปรแกรม SELinux หรือ AppArrmor

SELinux ส่งเสริมนโยบายความปลอดภัยที่แตกต่างกันสำหรับเคอร์เนล Linux ที่นี่สามารถควบคุมการเข้าถึงทรัพยากรของระบบสำหรับบทบาทเพิ่มเติมได้ ก่อนหน้านั้น ทรัพยากรอื่นสามารถถูกปฏิเสธไม่ให้เข้าถึงโปรแกรมได้เท่านั้น บทบาทที่อนุญาตให้ได้รับการคุ้มครองและได้รับสิทธิ์ของบุคคลที่มีความถูกต้องขั้นสูงนั้นไม่สำคัญ SELinux ช่วยเพิ่มความปลอดภัยให้กับระบบ Linux อย่างมาก การปรับขนาดไปยังรูทเป็นสิ่งสำคัญที่นี่ ที่ยิ่งใหญ่ที่สุด koristuvach. รายงานได้อธิบายไว้ในบทความถัดไป

7. Oblіkovіบันทึกรหัสผ่านkoristuvachіvและnadіynі

ใช้คำสั่ง useradd และ usermod เพื่อสร้างและอัปเดตบันทึกบนคลาวด์ พิจารณาใหม่ว่าคุณมีรหัสผ่านที่ดีและรัดกุม เป็นความผิดของสถานที่ที่จะรับสัญลักษณ์ทั้งหมด ซึ่งจำเป็นสำหรับการลงทะเบียนอื่น ซึ่งตรงกลางอาจใช้สัญลักษณ์และตัวเลขพิเศษได้ ตัวอย่างเช่น 8 สัญลักษณ์ เช่น หนึ่งสัญลักษณ์หรือตัวเลข เครื่องมือถอดรหัสเช่น John the ripper เพื่อทราบรหัสผ่านที่อ่อนแอของคอร์บนเซิร์ฟเวอร์ และปรับแต่ง pam_cracklib.so เพื่อรักษาความปลอดภัยนโยบายรหัสผ่าน

8. เปลี่ยนรหัสผ่านทุกชั่วโมง

คำสั่ง change ให้คุณกำหนดจำนวนวันก่อนวันที่เปลี่ยนรหัสผ่าน primus ข้อมูลนี้ได้รับการพิสูจน์โดยระบบที่ได้รับมอบหมายในขณะนี้ หาก koristuvach มีความผิดในการเปลี่ยนแปลงข้อมูล ตัวเลือกเหล่านี้อยู่ใน /etc/login.defs หากต้องการลบรหัสผ่านเก่า ให้ป้อนคำสั่งถัดไป:

เปลี่ยน -l ชื่อผู้ใช้

หากต้องการลบข้อมูลเกี่ยวกับสตริงรหัสผ่าน ให้ป้อนคำสั่ง:

คุณยังสามารถตั้งค่าทุกอย่างด้วยตนเองในไฟล์ /etc/shadow:

(koristuvach): (รหัสผ่าน): (หยุด_เปลี่ยน):(max_days): (minimum_days): (ขั้นสูง):(ปิดใช้งาน):(ภาคผนวก_row):

- วันขั้นต่ำ- ช่วงเวลาต่ำสุดระหว่างการเปลี่ยนรหัสผ่าน เพื่อให้คุณสามารถเปลี่ยนรหัสผ่านได้บ่อยครั้ง

- จำนวนวันสูงสุด- รหัสผ่านจะใช้ได้กี่วัน หลังจากสิ้นสุดเงื่อนไขนี้ คุณจะลังเลที่จะเปลี่ยนรหัสผ่าน

- ก้าวหน้า- จำนวนวันหลังจากจะมีคำเตือนว่าคุณจะต้องเปลี่ยนรหัสผ่าน

- สตริงการบังคับใช้- จำนวนวันตั้งแต่วันที่ 1 กันยายน พ.ศ. 2513 หากบัญชีจะมีการใช้งานมากขึ้น

chage -M 60 -m 7 -W 7

ดังนั้นจึงควรป้องกันรหัสผ่านเก่าสำหรับรหัสผ่านเก่า มิฉะนั้น ความพยายามในการเรียนรู้และเปลี่ยนรหัสผ่านทั้งหมดจะลดลงเหลือศูนย์

9. บล็อกบันทึกสาธารณะหลังจากพยายามเข้าสู่ระบบครั้งล่าสุด

บนระบบปฏิบัติการ Linux คุณสามารถพิมพ์คำสั่ง faillog เพื่อดูไปรอบๆ แล้วลองเข้าสู่ระบบ นอกจากนี้ สำหรับความช่วยเหลือ คุณสามารถกำหนดขีดจำกัดสำหรับการพยายามเข้าในบริเวณใกล้เคียงได้ ข้อมูลทั้งหมดเกี่ยวกับการเข้าสู่ระบบล่าสุดถูกรวบรวมจากไฟล์ /var/log/faillog ต้องประหลาดใจพิมพ์:

และเพื่อกำหนดขีดจำกัดของอินพุตตัวอย่างสำหรับบันทึกของเพลงที่ลืมเลือน ให้ร้อง:

faillog -r -u coristuvach

คุณยังสามารถบล็อกหรือเลิกบล็อกบัญชีได้ด้วยตนเองโดยใช้คำสั่ง passwd ในการบล็อก vikoristovyte:

passwd -l coristuvach

และสำหรับการปลดล็อก:

passwd -u coristuvach

นอกจากนี้ยังจำเป็นต้องยืนยันอีกครั้ง chi єในระบบ oblіkovіบันทึกด้วยรหัสผ่านที่ว่างเปล่า คุณจำเป็นต้องรู้เพื่อใคร:

awk -F: "($2 == "") (พิมพ์)" /etc/shadow

ดังนั้นในทางที่ผิด chi no koristuvachiv กับกลุ่มหรือ id 0 koristuvach ดังกล่าวมีความผิดเพียงคนเดียวและไม่ใช่ราก คุณสามารถย้อนกลับเพื่อขอความช่วยเหลือจากคำสั่งดังกล่าว:

awk -F: "($3 == "0") (พิมพ์)" /etc/passwd

มีความผิด buti น้อยกว่าหนึ่งแถว:

root:x:0:0:root:/root:/bin/bash

Yakshcho є y іnshi - vydalіtїх Koristuvachіและโดยเฉพาะอย่างยิ่งรหัสผ่านที่อ่อนแอїhnі - หนึ่งในสุนทรพจน์ที่ฉุนเฉียวที่สุดที่สามารถทำลายความปลอดภัยใน linux

10. ถอนรายการสำหรับ supercorristuvacha

เพื่อรักษาความปลอดภัยของระบบ linux อย่าแฮ็ครายการในฐานะรูทในฐานะรูท คุณสามารถพิมพ์ sudo เพื่อดูแลขั้นตอนที่จำเป็นและเรียกใช้คำสั่งเป็นชื่อของ supercoder คำสั่งนี้ช่วยให้คุณไม่เปิดเผยรหัสผ่านของ supercorristor แก่ผู้ดูแลระบบคนอื่น รวมทั้งล้างเครื่องมือตรวจสอบ แลกเปลี่ยน และควบคุม

11. ความปลอดภัยทางกายภาพของเซิร์ฟเวอร์

ความปลอดภัยของเซิร์ฟเวอร์ Linux เป็นความรับผิดชอบของการรักษาความปลอดภัยทางกายภาพ คุณมีหน้าที่รับผิดชอบในการเข้าถึงคอนโซลเซิร์ฟเวอร์ทางกายภาพ ปรับ BIOS ในลักษณะที่ไม่รบกวนสิ่งกีดขวางจากสื่อภายนอก เช่น DVD, CD, USB ตั้งรหัสผ่านบน BIOS และ zavantazhuvach GRUB เพื่อป้องกันพารามิเตอร์

12. ขจัดบริการลามกอนาจาร

Vimknіtเราบริการและปีศาจที่ไม่ชนะ นอกจากนี้อย่าลืมดูบริการของความก้าวหน้าอัตโนมัติ คุณสามารถดูรายการบริการที่ใช้งานอยู่ในปัจจุบันบนระบบ Red Hat ด้วยคำสั่ง:

chkconfig --list | grep "3: เปิด"

หากต้องการเปิดใช้บริการ ให้บิด:

หยุดให้บริการ

$chkconfig บริการปิด

ค้นหาสิ่งที่ตรวจสอบโดยโปรแกรมการย้ายข้อมูล:

สิ่งเดียวกันนี้สามารถใช้สำหรับความช่วยเหลือของเครื่องสแกน nmap:

nmap -sT -O localhost

Vykorist iptables เพื่อปิดพอร์ตทั้งหมดราวกับว่าไม่มีความผิด แต่มีให้จากขอบ Abo zupinіtบริการที่ไม่เหมาะสมตามที่อธิบายไว้ข้างต้น

13. ดูเซิร์ฟเวอร์ X

เซิร์ฟเวอร์ X บนคอมพิวเตอร์เซิร์ฟเวอร์ - zovsim neobov'yazkova ที่อุดมไปด้วย คุณไม่จำเป็นต้องเรียกใช้การเพิ่มความคมชัดแบบกราฟิกบนเซิร์ฟเวอร์ Apache หรืออีเมลที่เห็น Vydalіt tse ความปลอดภัยของซอฟต์แวร์เพื่อปรับปรุงความปลอดภัยและประสิทธิภาพการทำงาน

14. ตั้งค่า Iptables

iptables เป็นโปรแกรมสำหรับตั้งค่าไฟร์วอลล์ Netfilter ที่ติดตั้งในแกนหลักของไฟร์วอลล์ Win ให้คุณกรองทราฟฟิกทั้งหมดและอนุญาตให้คุณดูทราฟฟิกเท่านั้น ยังทวีต TCPWrappers - ระบบ ACL สำหรับการกรองการเข้าถึงอินเทอร์เน็ต คุณสามารถป้องกันการโจมตี DOS แบบไม่ระบุชื่อจาก ช่วย iptables. Merezheva Bezpeka ใน Linux ช่วงเวลาสำคัญระบบความปลอดภัยระดับโลก

15. รับ Core

ที่ไฟล์ /etc/sysctl.conf การตั้งค่าเคอร์เนลจะถูกบันทึก เนื่องจากถูกตั้งค่าและหยุดทำงานก่อนที่ระบบจะเริ่มทำงาน

เปิดใช้งานการป้องกันโอเวอร์โฟลว์บัฟเฟอร์ execshield:

kernel.exec-shield=1

kernel.randomize_va_space=1

เปิดการป้องกันรายละเอียด IP:

net.ipv4.conf.all.rp_filter=1

Wimknut เปลี่ยนเส้นทางที่อยู่ IP:

net.ipv4.conf.all.accept_source_route=0

ละเว้นคำขอที่หลากหลาย:

net.ipv4.icmp_echo_ignore_broadcasts=1

net.ipv4.icmp_ignore_bogus_error_messages=1

บันทึกแพ็คเกจที่อัปเดตทั้งหมด:

net.ipv4.conf.all.log_martians=1

16. แบ่งฮาร์ดไดรฟ์ออกเป็นชิ้น ๆ

โพดิล ฮาร์ดไดรฟ์เพื่อแจกจ่ายในที่รกร้างในการรับรู้ของไฟล์เพื่อปรับปรุงความปลอดภัยของระบบปฏิบัติการลีนุกซ์ ขอแนะนำให้ทำงานกับการแจกจ่ายสำหรับไดเร็กทอรีต่อไปนี้:

- /บ้าน

- /var และ /var/tmp

สร้างส่วนขยายสำหรับไดเรกทอรีรากของ Apache และเซิร์ฟเวอร์ FTP เปิดไฟล์ /etc/fstab และติดตั้งตัวเลือกพิเศษสำหรับการกระจายที่ต้องการ:

- noexec- ห้ามแฮกไม่ว่าจะเป็นโปรแกรมหรือไฟล์ที่แท็กในการแจกจ่ายใด ๆ อนุญาตให้ใช้เฉพาะสคริปต์เท่านั้น

- nodev- ไม่อนุญาตให้มีการแนบสัญลักษณ์หรือพิเศษในการแจกจ่าย

- nosuid- ไม่อนุญาตให้ SUID/SGID เข้าถึงการแจกจ่ายซอฟต์แวร์

17. พื้นที่ดิสก์ Vickory

ล้อมรอบพื้นที่ว่างในดิสก์สำหรับ koristuvachiv ในการสร้างโควต้าดิสก์ /etc/fstab ให้เมาต์ระบบไฟล์อีกครั้งและสร้างฐานข้อมูลโควต้าดิสก์ Tse เพื่อส่งเสริมความปลอดภัยใน Linux

18. ปิดการใช้งาน IPv6

โปรโตคอลอินเทอร์เน็ตของ IPv6 รุ่นใหม่ในอนาคตที่จะมาแทนที่ IPv4 ซึ่งได้รับชัยชนะแล้ว แต่ในขณะเดียวกัน ไม่มีเครื่องมือใดที่อนุญาตให้คุณแปลงมาตรการรักษาความปลอดภัยตาม IPv6 ลีนุกซ์รุ่นต่างๆ จำนวนมากยอมให้ IPv6 ถูกโจมตีเพื่อล็อค แฮกเกอร์สามารถเอาชนะทราฟฟิกที่ไม่ดีและผู้ดูแลระบบไม่สามารถจัดการได้ ดังนั้นหากคุณไม่ต้องการบริการนี้ ให้เปิดใช้งาน

19. ชนะไบนารีที่ไม่ชนะ SUID และ SGID

ไฟล์ทั้งหมดที่ลงนามสำหรับการรวมแฟล็ก SUID หรือ SGID ดังกล่าวอาจไม่ปลอดภัย ธงนี้หมายความว่าโปรแกรมจะเป็น vikonuvatsya іzสิทธิ์ของ supercorristuvacha และ tse หมายความว่าในโปรแกรมราวกับว่าความแตกต่างคือจุดบกพร่องแล้ว chi . ท้องถิ่น ในระยะทาง koristuvachคุณอาจมีไฟล์แนะนำ ค้นหาไฟล์เหล่านี้สำหรับคำสั่งที่ไม่เหมาะสมเพิ่มเติม:

ค้นหา/-ดัด +4000

ค้นหาไฟล์จากการติดตั้ง SGID ensign:

ค้นหา/-ดัด +2000

หรือรวมทุกอย่างไว้ในคำสั่งเดียว:

find / \(-perm -4000 -o -perm -2000 \) -print

$ find / -path -prune -o -type f -perm +6000 -ls

คุณจะต้องรายงานความรู้เกี่ยวกับสกินของไฟล์นั้น ๆ เพื่อทำความเข้าใจว่าไฟล์อื่น ๆ นั้นจำเป็นแค่ไหน

20. ไฟล์ที่ดาวน์โหลดได้

สิ่งสำคัญคือต้องรู้ไฟล์ต่างๆ เพื่อที่พวกเขาจะได้เปลี่ยนความสามารถในการใช้งานของไฟล์ในระบบ สำหรับอันใด ให้พิมพ์คำสั่งต่อไปนี้:

find /dir -xdev -type d \(-perm -0002 -a! -perm -1000 \) -print

ตอนนี้คุณต้องตรวจสอบว่าสิทธิ์สำหรับกลุ่มไฟล์สกินของพ่อมดนั้นถูกตั้งค่าอย่างถูกต้องและไม่มีการคุกคามความปลอดภัย

จำเป็นต้องรู้ไฟล์ทั้งหมดที่ไม่มีใครควรโกหกด้วย:

find /dir -xdev \(-nouser-o-nogroup\) -print

21. ชนะระบบตรวจสอบสิทธิ์แบบรวมศูนย์

หากไม่มีระบบการรับรองความถูกต้องแบบรวมศูนย์ ข้อมูลของ coristuvach จะมีความชัดเจนมาก ซึ่งอาจนำไปสู่ข้อมูลบนคลาวด์ที่ล้าสมัย และความคลุมเครือของบันทึกบนคลาวด์ ราวกับว่าความผิดได้หายไปนานแล้ว บริการนี้รวมศูนย์เพื่อให้สามารถควบคุมระเบียนเอียงและข้อมูลการรับรองความถูกต้องของ coristuvachiv ในการขายปลีก ระบบลินุกซ์และยูนิกซ์ คุณสามารถซิงโครไนซ์ข้อมูลการรับรองความถูกต้องระหว่างเซิร์ฟเวอร์ได้ Ale ไม่รับรองบริการ NIS แต่ดูที่ Open DAP

หนึ่งในการนำระบบดังกล่าวไปใช้ที่มีชื่อเสียงที่สุดคือ Kerberos ช่วยให้คุณสามารถใช้การรับรองความถูกต้องของ coristuvachs เพื่อขอความช่วยเหลือจากรหัสลับในห่วงโซ่สามารถแลกเปลี่ยนและแก้ไขแพ็คเก็ตได้ คีย์สมมาตรแห่งชัยชนะของ Kerberos สำหรับการเข้ารหัสข้อมูลและความช่วยเหลือสำหรับศูนย์การจัดการคีย์หุ่นยนต์ คุณสามารถปรับปรุงรายการระยะไกล การคัดลอกจากระยะไกล ป้องกันการคัดลอกไฟล์ระหว่างระบบและงานอื่นๆ ด้วยความปลอดภัยระดับสูง

22. การบันทึกและการตรวจสอบ

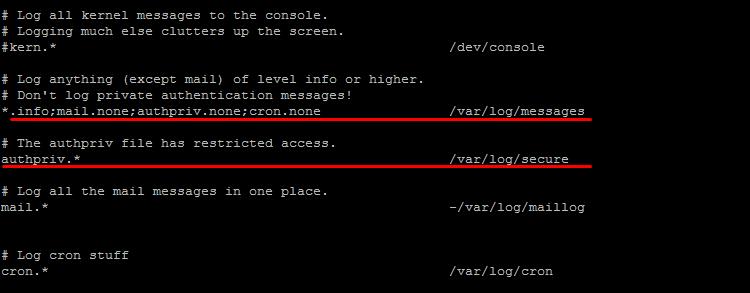

กำหนดค่าการบันทึกและการตรวจสอบเพื่อป้องกันและบันทึกความพยายามล่าสุดทั้งหมดในการเข้าและพยายามทำชั่ว เพื่อประโยชน์ในการโต้แย้ง บันทึกเหล่านี้หรือมากกว่านั้น จะอยู่ในโฟลเดอร์ /var/log/ รายงานเกี่ยวกับที่พวกเขาให้เพลงเราพูดในสถานะokremіy

คุณสามารถประหลาดใจกับบันทึกสำหรับความช่วยเหลือของยูทิลิตี้เช่น logwatch หรือ logcheck กลิ่นเหม็นจะขอให้คุณอ่านบันทึก คุณไม่สามารถดูไฟล์ทั้งหมดได้ แต่ดูเฉพาะสิ่งที่คุณคลิกและส่งการแจ้งเตือนของคุณเองไปยังที่อยู่อีเมล

ติดตามระบบเพื่อขอความช่วยเหลือเกี่ยวกับบริการ auditd โปรแกรมที่เขียนลงดิสก์จะต้องได้รับการตรวจสอบ เช่นเดียวกับคุณ tsіkavlyat การตั้งค่าการตรวจสอบจะถูกบันทึกจากไฟล์ /etc/audit.rules เมื่อระบบเริ่มทำงาน เซอร์วิสจะอ่านกฎทั้งหมดสำหรับไฟล์นั้น คุณสามารถแก้ไขและแก้ไขทุกอย่างได้ตามต้องการ หรือใช้ยูทิลิตี้อัจฉริยะ - auditctl คุณสามารถสร้างช่วงเวลาดังกล่าว:

- ส่งการเปิดตัวของระบบ vimic นั้น

- วันที่ชั่วโมงนั้น

- Podії koristuvach (เช่นการเข้าถึงไฟล์เพลง)

- ประเภทบัญชี (แก้ไข เข้าถึง รีโมท บันทึก อัปเดตเท่านั้น)

- ความสำเร็จ

- บันทึกของส่วนย่อย

- บันทึกการเปลี่ยนแปลงของ koristuvachiv that group

- การตรวจสอบการเปลี่ยนแปลงไฟล์

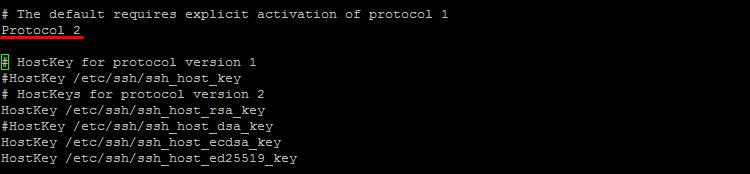

23. เซิร์ฟเวอร์ OpenSSH ที่ปลอดภัย

อนุญาตให้ฉันทบทวนโปรโตคอล 2:

ปิดกั้นทางเข้าชื่อของ koristuvach:

24. ติดตั้ง IDS

IDS หรือระบบตรวจจับการบุกรุกถูกปลอมแปลงเพื่อตรวจจับกิจกรรมที่น่าสงสัยและก่อกวน เช่น การโจมตี DOS การสแกนพอร์ต หรือพยายามแฮ็คคอมพิวเตอร์ด้วยวิธีตรวจสอบการรับส่งข้อมูลที่เป็นสื่อกลาง

เป็นการดีที่จะเปิดซอฟต์แวร์ที่คล้ายคลึงกันก่อนหน้านั้น เนื่องจากระบบจะสามารถเข้าถึงอินเทอร์เน็ตได้ คุณสามารถติดตั้ง AIDE หรือ HIDS (IDS ที่ใช้โฮสต์) เพื่อให้คุณสามารถควบคุมการตั้งค่าภายในระบบของคุณได้ทุกด้าน

Snort - ซอฟต์แวร์รักษาความปลอดภัยทั้งหมดสำหรับตรวจจับการบุกรุกจากภูมิภาค ชนะการวิเคราะห์และบันทึกแพ็กเก็ต zdatna vikonuvaty และวิเคราะห์การรับส่งข้อมูลเครือข่ายแบบเรียลไทม์

25. ปกป้องไฟล์และไดเรกทอรีของคุณ

ลินุกซ์มี vodminnі koshtiโจมตีในรูปแบบของการเข้าถึงไฟล์โดยไม่ได้รับอนุญาต อย่างไรก็ตาม การอนุญาตให้ติดตั้ง Linux และระบบไฟล์ไม่ได้มีความหมายอะไรเลย หากผู้โจมตีมีการเข้าถึงทางกายภาพของคอมพิวเตอร์และไวน์ คุณก็สามารถเปิดใช้งานได้ ฮาร์ดไดรฟ์คอมพิวเตอร์ไปยังระบบของคุณเพื่อคัดลอกข้อมูลของคุณ Alevi คุณสามารถขโมยไฟล์ของคุณได้อย่างง่ายดายด้วยการเข้ารหัสเพิ่มเติม:

- ในการเข้ารหัสและถอดรหัสไฟล์ด้วยรหัสผ่าน ให้ใช้ GPG

- คุณยังสามารถขโมยไฟล์เพื่อขอความช่วยเหลือได้ OpenSSL

- การเข้ารหัสไดเรกทอรีขึ้นอยู่กับความช่วยเหลือของecryptfs

- TrueCrypt - เครื่องมืออันทรงพลังสำหรับการเข้ารหัสดิสก์บน Windows และ Linux

Visnovki

ตอนนี้ระบบปฏิบัติการลินุกซ์ความปลอดภัยบนคอมพิวเตอร์ของคุณจะได้รับการปรับปรุงอย่างมาก อย่าลืมใส่รหัสผ่านที่ยุบได้และไอโหนด เขียนความคิดเห็นเกี่ยวกับเครื่องมือที่คุณชื่นชอบเพื่อความปลอดภัยของระบบ

ความปลอดภัยของแหล่งจ่ายไฟของโครงสร้างพื้นฐานด้านไอทีอาจมีความเกี่ยวข้องอย่างมากสำหรับธุรกิจใดๆ ไม่ว่าจะเป็นกลุ่มบริษัทที่มีตาข่ายเรียงรายหรือร้านค้าออนไลน์ที่มีผู้ขาย 1-2 ราย

สำหรับเซิร์ฟเวอร์สกินซึ่งเป็นแหล่งที่มาหลักของการโฮสต์สำหรับไซต์ ควรจ่ายเพื่อความปลอดภัยในการปกป้องข้อมูลจากโฮสต์

บริษัทของเราทำหน้าที่เป็นผู้ตรวจสอบความปลอดภัยของเซิร์ฟเวอร์

บริการนี้รวมถึง:

- การวิเคราะห์เวอร์ชันซอฟต์แวร์ที่ติดตั้งบนเซิร์ฟเวอร์ตามเวอร์ชันปัจจุบันล่าสุด ช่วยลดปัญหาด้านความปลอดภัย ตามกฎแล้ว สำหรับเว็บเซิร์ฟเวอร์ ความเกี่ยวข้องของเวอร์ชันของเฟิร์มแวร์ที่ไม่เหมาะสมเป็นสิ่งสำคัญ: เมลเซิร์ฟเวอร์, เว็บเซิร์ฟเวอร์, เว็บเซิร์ฟเวอร์แคช (แบบนี้), ล่ามการเขียนโปรแกรมภาพยนตร์ (ไซต์ที่เขียนเช่น PHP), เซิร์ฟเวอร์ ftp, เว็บแอดออน danimi);

- วิเคราะห์การอัปเกรดเว็บเซิร์ฟเวอร์ การอัปเกรด PZ ที่เกี่ยวข้องตามความถูกต้องของบริการหลักที่แสดงก่อนการรักษาความปลอดภัย

- การวิเคราะห์การปรับปรุงระบบปฏิบัติการ เบื้องหลังนี้คือการวิเคราะห์ประเด็นหลักที่เกี่ยวข้องกับศักยภาพของผู้โจมตีเพื่อเข้าควบคุมเซิร์ฟเวอร์ ตามกฎแล้ว ให้มองไปรอบๆ พารามิเตอร์ของเซิร์ฟเวอร์ ssh ตัวเลือกสำหรับการทำงานกับฮาร์ดดิสก์

- การวิเคราะห์สิทธิ์การเข้าถึงไฟล์และโฟลเดอร์หลักของระบบ เพื่อปกป้องข้อมูลที่เป็นความลับ ตามกฎแล้ว ภายในกรอบของรายการนี้ จำเป็นต้องดูโฟลเดอร์ระบบหลัก ไฟล์ในแผงการบำรุงรักษาเซิร์ฟเวอร์ ไดเรกทอรีที่มีสำเนาสำรอง สิทธิ์ในโฟลเดอร์ของไฟล์

- บนเซิร์ฟเวอร์ซึ่งกำลังซื้อซ้ำภายใต้ความสงสัยซึ่งมีความผิดในการประนีประนอมและสามารถได้รับชัยชนะจากผู้กระทำความผิดในการรักษาshkіdlivih diy, fahіvtsіของเราต้องเข้ามาเพื่อที่จะล้างมันจากโปรแกรมshkіdlієєїและเพื่อป้องกันการซ้ำซ้อน ของสถานการณ์

ตั้งค่าการตรวจสอบความปลอดภัยของเซิร์ฟเวอร์เดือนละครั้งสำหรับการตรวจสอบเป็นประจำ ปัญหาที่เป็นไปได้เกิดจากการบุกรุกที่เป็นอันตรายบนเซิร์ฟเวอร์

หากคุณไม่เห็นสัญญาณของกิจกรรมของบุคคลที่สามบน VPS หรือบนไซต์ ให้มองหาชุดการแก้ไขและการแก้ไขชุดถัดไปเพื่อจี้เซิร์ฟเวอร์จากตัวร้าย

Nalashtuvannya ในระดับที่ใช้

หากมีการติดตั้ง CMS บนเซิร์ฟเวอร์ จะมีการพลิกกลับ และการอัปเดตที่เหลือทั้งหมดจะได้รับการติดตั้ง

Joomla

จากไดเร็กทอรีรากของไซต์ ให้ค้นหาไฟล์ changelog.txt ซึ่งคุณจะพบข้อมูลเกี่ยวกับเวอร์ชัน CMS เหมือนมันล้าสมัย ให้อัปเดต Joomla

เวิร์ดเพรส

ค้นหาไฟล์ wp-includes/version.php เพื่อค้นหาข้อมูลเกี่ยวกับเวอร์ชัน CMS เหมือนมันล้าสมัย อัปเดต Wordpress

DLE

ค้นหาไฟล์ engine/data/config.php ค้นหาแถว version_id และตรวจสอบว่าเวอร์ชันนั้นไม่ล้าสมัยหรือไม่

เปลี่ยนไฟล์ engine/ajax/updates.php และ upgrade/index.php (พารามิเตอร์ $dle_version)

1C-Bitrix

ค้นหาไฟล์ /bitrix/modules/main/classes/general/version.php เพื่อค้นหาข้อมูลเกี่ยวกับเวอร์ชัน CMS เปลี่ยนไฟล์ /bitrix/admin/update_system.php ด้วย หากเวอร์ชันนี้ล้าสมัย ให้อัปเดต 1C-Bitrix

Drupal

จากไดเร็กทอรีรากของไซต์ ให้ค้นหาไฟล์ changelog.txt ซึ่งคุณจะพบข้อมูลเกี่ยวกับเวอร์ชัน CMS หากล้าสมัย ให้อัปเดต Drupal

เปลี่ยนเวอร์ชันเคอร์เนลในไฟล์ /modules/system/system.info

คุณยังสามารถทราบเวอร์ชันของ CMS ได้จากแดชบอร์ด

Vykonayte reverbka เว็บเซิร์ฟเวอร์.

Apache

เปิดการกำหนดค่า ไฟล์ Apache(อาจมีไฟล์ httpd.conf, httpd2.conf, apache.conf, apache2.conf ในเวอร์ชันอื่น)

ServerTokensProd

หากไม่มีคำสั่ง ให้เพิ่มเพื่อบันทึกไฟล์

ค้นหาไฟล์ secure.conf เปิด yogo เพื่อตรวจสอบและ zip yogo พร้อมกับก้นก้าว:

Secure.conf ไม่ได้ตำหนิสำหรับลักษณะของการควบคุมในก้นแหลม

ย้อนกลับการติดตั้ง MRM โดยทีมงาน

Apachectl-V

เพื่อความปลอดภัยที่มากขึ้น ผู้ชนะ mpm_itk เนื่องจากไม่จำเป็นต้องใช้ mpm_prefork

หากคุณต้องการเปลี่ยน MRM โปรดติดตั้งใหม่โดยทำสำเนาสำรองของไฟล์การกำหนดค่าก่อน หลังจากติดตั้งใหม่ ให้เปลี่ยนกลับ ไซต์ chi є vlasnik และไดเรกทอรี yogo koristuvach ทั้งหมด

Nginx

เปิดไฟล์การกำหนดค่าเว็บเซิร์ฟเวอร์ (nginx.conf) ไปที่ส่วน http และเปลี่ยนคำสั่งเพื่อจำกัดจำนวนการเชื่อมต่อไปยังที่อยู่ IP เดียว:

Limit_zone ลดขนาด $binary_remote_addr 5m; limit_conn สลิมฟิต 10; หรือ (สำหรับเวอร์ชันอื่น) limit_conn_zone $binary_remote_addr zone=addr:10m; จำกัด_conn addr 10;

หากไม่มีคำสั่ง ให้เพิ่มเพื่อบันทึกไฟล์

บล็อกตัวแทนผู้ใช้เพื่อบล็อกการรับส่งข้อมูลที่ไม่ใช่สัมภาระ เพิ่มคำสั่งไปยังไฟล์การกำหนดค่า Nginx http

ถ้า ($http_user_agent ~* LWP::Simple|BBbike|wget|msnbot) (ส่งคืน 403;)

บล็อกสแปมอ้างอิงโดยเพิ่มคำสั่งไปยังส่วน http ของไฟล์การกำหนดค่า Nginx

If($http_referer ~*(babes|forsale|girl|jewelry|love|nudit|organic|poker|porn|sex|teen))(return 403;)

ผู้จัดการ ISP

ในแผงคำอธิบาย ISPmanager ให้พิมพ์การแก้ไขดังกล่าว

ตรวจสอบว่ามีแผงปิดสำหรับที่อยู่ IP หรือไม่

ทำให้ถูกต้อง สำเนาสำรอง danikh เนื่องจากไม่รวมเงินรางวัล เราขอแนะนำชัยชนะ ดิสก์เก่าสำหรับการสำรองข้อมูลเพื่อปิดใช้งานการสูญหายของข้อมูลในครั้งเดียวจากไฟล์เก็บถาวร

PHP

เปิดไฟล์กำหนดค่า php.ini และเพิ่มคำสั่งถัดไป

Expose_php=ปิด - ปิดใช้งานการถ่ายโอนข้อมูลเวอร์ชัน PHP ไปยังส่วนหัว HTTP; sql.safe_mode = เปิด - เปิดใช้งานเซฟโหมด SQL; post_max_size=8M - ขนาดจำกัดสำหรับข้อมูลที่ส่งโดยวิธี POST; disable_functions exec, system, passthru, proc_open, shell_exec - เปิดใช้งานฟังก์ชั่นบางอย่างด้วยเหตุผลด้านความปลอดภัย

NTP

เพิ่มแถวไปยังไฟล์การกำหนดค่า NTP (โดยการล็อก /etc/ntp.conf) เพื่อบล็อกคำขอแบบเรียกซ้ำ:

127.0.0.1 127.0.0.1 127.0.0.1 127.0.0.1 จำกัด -6::1

ผูก

วางแถวถัดไปในไฟล์ named.conf เพื่อบล็อกคำขอแบบเรียกซ้ำ:

อนุญาตการเรียกซ้ำ (127.0.0.1; 82.146.32.0/19; 78.24.216.0/21; 92.63.96.0/20; 62.109.0.0/19; 188.120.224.0/19; 188.120.224.0/19; 94.250.248.248.0/ 19; );

ตรวจสอบสำเนาของไดเร็กทอรีไปยังไซต์อีกครั้ง

เปลี่ยนผู้ที่ควรมีไดเร็กทอรีหลักสำหรับไซต์และไดเร็กทอรีย่อยทั้งหมด

ในแถบเครื่องมือ ISPmanager ให้ไปที่ส่วน "ระบบ" -> "ตัวจัดการไฟล์" และเปิดไดเรกทอรีไซต์ เปลี่ยน scho ที่ไซต์ koristuvach-vlasnik stovptsy "Vlasnik" และ "Group" หากต้องการเปลี่ยนแอตทริบิวต์ ให้กดปุ่ม "แอตทริบิวต์" บนแถบเครื่องมือ

ชื่อที่ถูกต้องของต้นแบบสำหรับไซต์ apache, www, www-data ดังนั้นคุณสามารถใช้ mpm_prefork เราขอแนะนำให้คุณปิดการใช้งาน mpm_itk ด้วยเหตุผลด้านความปลอดภัย

ชอบไซต์เพื่อกวาดโฟลเดอร์ เข้าถึง(เช่น อัปโหลด, tmp) จากนั้นสำหรับพวกเขา ชื่อของ vlasnik 777 ก็เป็นที่ยอมรับ

ค้นหา ./ -perm 0777

วอห์นรู้จักโฟลเดอร์และไฟล์ทั้งหมด โดย vlasnik ของ є 777

Nalashtuvannya บนระบบปฏิบัติการที่เท่าเทียมกัน

นักล่า

ปรับแต่งยูทิลิตี้ rkhunter เพื่อเปิดเผยความไม่ชอบมาพากลของเซิร์ฟเวอร์

ในการติดตั้งยูทิลิตี้ ให้พิมพ์คำสั่งต่อไปนี้:

Yum ติดตั้ง rkhunter - CentOS OS apt-get install rkhunter - Debian/Ubuntu OS ทำให้การติดตั้งทั้งหมดสะอาด -C /usr/ports/security/rkhunter or pkg install rkhunter - FreeBSD OS

ในการอัพเดตฐานข้อมูลของยูทิลิตี้ ให้พิมพ์คำสั่ง

Rkhunter --update

Rkhunter --propupd

ตรวจสอบการยกเครื่องระบบด้วยคำสั่ง

Rkhunter -c --cs2

ในระหว่างกระบวนการตรวจสอบ kilka อีกครั้ง คุณต้องกดปุ่ม Enter เพื่อดำเนินการต่อ หลังจากเสร็จสิ้น ข้อมูลเกี่ยวกับผลการตรวจสอบซ้ำจะปรากฏขึ้น

ผลลัพธ์ของการตรวจสอบซ้ำจะอยู่ในล็อกไฟล์ /var/log/rkhunter/rkhunter.log ให้พิจารณาก่อนแล้วค่อยให้อภัย

sysctl

ใช้ยูทิลิตี้ sysctl เพื่อเปลี่ยนพารามิเตอร์เคอร์เนลของระบบ เปิดไฟล์การกำหนดค่ายูทิลิตี้ /etc/sysctl.conf และป้อนแถวถัดไป

เปิดใช้งานความสามารถในการกำหนดเส้นทางการจราจรขาเข้า

net.ipv4.conf.all.accept_source_route = 0

เปิดใช้งานการโจมตี smurf บนคำขอ ICMP ด้วยช่องทางกว้าง - เพื่อช่วยป้องกันการโจมตี smurf:

Net.ipv4.icmp_echo_ignore_broadcasts = 1

นิตยสารVymknіtเกี่ยวกับpomіdomlennyaที่ผิดเกี่ยวกับการให้อภัย:

Net.ipv4.icmp_ignore_bogus_error_responses = 1

เพิ่มการป้องกันหน่วยความจำด้วยการเขียนหน่วยความจำใหม่:

Kernel.exec-shield=1 (CentOS)

การแจ้งเตือนของหน่วยความจำ ASLR:

kernel.randomize_va_space = 2

เปิดใช้งานความสามารถในการเปลี่ยนเส้นทาง ICMP:

net.ipv4.conf.all.accept_redirects=0 net.ipv4.conf.default.accept_redirects=0

คุณไม่ควรชนะบนเซิร์ฟเวอร์ VPN หรืออย่างอื่น อาหารเสริมพิเศษเปิดใช้งานการส่งต่อ:

Net.ipv4.conf.all.forwarding=0

เน้น SYN น้ำท่วม - วิกิคุกกี้ SYN:

Net.ipv4.tcp_syncookies=1

กำหนดจำนวนตัวอย่างที่จะส่งแพ็กเก็ต SYN-ACK:

Net.ipv4.tcp_synack_retries = 3

ตั้งค่าชั่วโมงผ่านเซิร์ฟเวอร์ที่คุณตรวจสอบวันที่เนื่องจากไม่ได้รับชัยชนะเป็นเวลานาน (2 ปีสำหรับการล็อค):

Net.ipv4.tcp_keepalive_time=1800

กำหนดจำนวนการพิจารณาใหม่ของวันนั้น อันดับแรกจะหักด้านล่าง:

Net.ipv4.tcp_keepalive_probes=3

ตั้งค่าชั่วโมงซื้อซ้ำซ็อกเก็ตที่สถานี FIN-WAIT-2:

net.ipv4.tcp_fin_timeout=30

fstab

บิดเบือนไฟล์คอนฟิกูเรชัน fstab (/etc/fstab) ซึ่งข้อมูลเกี่ยวกับดิสก์ถูกจัดเก็บไว้ แยกอุปกรณ์จัดเก็บข้อมูลนั้นออก และแสดงว่ามีกลิ่นเหม็นติดตั้งอยู่ในระบบอย่างไร

Vi /etc/fstab

โปรดทราบว่าผู้ที่ไม่ใช่รูทได้แชร์พารามิเตอร์ nodev หาก /tmp ถูกเมาต์โดยพาร์ติชั่นอื่น ให้เพิ่ม nodev, noexec, nosuid สำหรับพาร์ติชั่นนั้น

rsyslog

เปลี่ยนไฟล์เป็น /etc/rsyslog.conf

Vi /etc/rsyslog.conf

ให้ความเคารพต่อแถวถัดไปเหมือนแม่ที่สำนึกผิด:

นอกจากนี้ ให้ตรวจสอบว่าไฟล์ไม่ว่างเปล่า นั่นคือ การบันทึกดำเนินการอย่างถูกต้อง

sudo

ตรวจสอบว่ายูทิลิตี sudo (หรือ su) ได้รับการตั้งค่าอย่างถูกต้อง เนื่องจากช่วยให้คุณสามารถเรียกใช้คำสั่งรูทและโปรแกรมที่มีสิทธิ์พิเศษระดับซูเปอร์รูท การตั้งค่าสำหรับยูทิลิตี้นี้สามารถพบได้ในไฟล์การกำหนดค่า /etc/sudoers หรือ /usr/local/etc/sudoers เปิด yogo เพื่อแก้ไข

Vi /etc/sudoers

ค้นหาแถวที่สะกดสำหรับล็อคและอนุญาตให้รูทที่ถูกต้องสูงสุดสามารถรันคำสั่งใดๆ ได้

ในการให้สิทธิ์รูททั้งหมดในการรันคำสั่งในฐานะรูท ให้เพิ่มบรรทัดด้านล่าง:

ALL ALL=/bin/su หรือ ALL ALL=/usr/bin/su

เพื่อให้ได้สิทธิ์ในการรันคำสั่งเพิ่มเติมอีกสองสามคำสั่งในฐานะรูท ให้เพิ่มบรรทัดต่อไปนี้:

%users ALL=/sbin/mount - กลุ่มผู้ใช้สามารถ sudo ได้เฉพาะกับคำสั่ง mount ผู้ใช้ ALL=/sbin/mount - ผู้ใช้สามารถ sudo ด้วยคำสั่ง mount เท่านั้น

Nalashtuvannya บนแม่น้ำ merezhny

ย้อนกลับราวกับว่ากำลังพอร์ตบนเซิร์ฟเวอร์และได้รับชัยชนะราวกับว่าบริการได้รับชัยชนะ

netstat-tuplnw | awk "(พิมพ์ $4,$NF)" | เรียงลำดับ | uniq

ตัวอย่างเช่น รายการ 127.0.0.1:53 748/named หมายความว่าบริการที่มีชื่อเสียหาย 53 กลับกันว่าระหว่างบริการการทำงานนั้นไม่มีความจำเป็นอีกต่อไปแล้ว รวมถึงบริการอื่นๆ ทั้งหมดด้วย

FTP

ตั้งค่าช่วงพอร์ตสำหรับโหมด FTP แบบพาสซีฟ หากต้องการเปิดไฟล์การกำหนดค่าของเซิร์ฟเวอร์ FTP เพื่อแก้ไข ให้เพิ่มบรรทัดต่อไปนี้:

สำหรับ vsftpd.conf:

pasv_min_port=1028 pasv_max_port=1048

สำหรับ proftpd.conf:

พอร์ตแบบพาสซีฟ 1028 1048

อย่าเปลี่ยนโปรโตคอล FTP หากไม่มีความต้องการพิเศษ ให้ใช้ SFTP แทน แม้ว่าจะยังต้องการ FTP อยู่ ให้เพิ่มแถวต่อไปนี้ในไฟล์การกำหนดค่า:

สำหรับ vsftpd.conf:

Xferlog_enable=YES (การตรวจสอบไฟล์บันทึก ftp) anonymous_enable=NO (การอัพโหลดแบบไม่ระบุตัวตน) anon_upload_enable=NO anon_mkdir_write_enable=NO

สำหรับ proftpd.conf:

ที่ส่วน

iptables

Perevіrte, chi ติดตั้งไฟร์วอลล์อย่างถูกต้อง สำหรับ iptables ให้พิมพ์คำสั่ง

Iptables-nL

คำสั่งที่จะแสดงที่บรรทัดคำสั่งคือกฎสำหรับไฟร์วอลล์ iptables คุณยังสามารถตรวจสอบกฎเหล่านี้และแก้ไขไฟล์การกำหนดค่าไฟร์วอลล์ /etc/sysconfig/iptables - สำหรับ CentOS OS /etc/network/if-up.d/ispmgrfw - สำหรับระบบปฏิบัติการ Debian/Ubuntu

ตามกฎของไฟร์วอลล์ ปิดพอร์ตทั้งหมด ห้องเงียบราวกับว่าบริการที่ทำงานบนเซิร์ฟเวอร์ได้รับชัยชนะ สำหรับผู้ที่จะเปลี่ยนแถว

:INPUT ยอมรับ :FORWARD ยอมรับ :OUTPUT ยอมรับไปที่ :INPUT DROP :FORWARD DROP :OUTPUT DROP

Shchab vіdkritiต้องการ porti เพิ่มแถวให้กับจิตใจ

A INPUT -p tcp -m tcp --dport 53 -j ACCEPT -A INPUT -p udp -m udp --dport 53 -j ACCEPT -A INPUT -p tcp -m หลายพอร์ต - กีฬา ACCEPT

de 53 คือหมายเลขพอร์ตที่ต้องการ

ก่อนหน้านั้น วิธีการเปลี่ยนแปลงไฟล์การกำหนดค่าไฟร์วอลล์ สร้างสำเนาของไฟล์การทำงาน

กฎไฟร์วอลล์สามารถกำหนดค่าได้จากแผงไฟร์วอลล์ ISPmanager

SSH

เปิดไฟล์กำหนดค่า SSH:

Vi /etc/ssh/sshd_config

ย้อนกลับ chi ไม่ได้แสดงความคิดเห็นในแถวถัดไป:

โปรโตคอล 2 (สำหรับโปรโตคอลเวอร์ชันอื่น) IgnoreRhosts ใช่ (อย่าไฟล์ hack.rhost) HostbasedAuthentication no (ไม่รับรองความถูกต้องของโฮสต์) PermitRootLogin no (รั้วการเข้าถึงรูท superhost) PermitEmptyPasswords ไม่ใช่ PasswordAuthentication ใช่ (อนุญาตการตรวจสอบรหัสผ่าน)

เปิดใช้งาน SFTP โดยเพิ่มบรรทัดใน sshd_config:

ระบบย่อย sftp /usr/lib/openssh/sftp-server

พลิกอีเมลเพื่อตรวจสอบการเขียนซ้ำและส่งใหม่ ท่ามกลางการเตือนคุณว่าไม่มีสแปม

เลื่อนดู mailq และดูรายการเพื่อขอความช่วยเหลือ เนื่องจากรายการมีอยู่แล้ว จึงจำเป็นต้องยกเลิกการแจ้งเตือน เนื่องจากอาจเป็นสแปม กำหนดคู่มือชีตให้กับ ID (เช่น BD65F10DEE4) ทีม

ตัวอย่าง -Mvh ID_id

แสดงชื่อแผ่นงานและคำสั่ง

ตัวอย่าง -Mvb ID_id

ให้ฉันดูร่างกายของการเตือนความจำ

ตรงกลางหัวเรื่อง ฟิลด์ From: to revenge the administrator และ X-PHP-Originating-Script เป็นสคริปต์ที่ส่งการแจ้งเตือน

ความปลอดภัยของซอฟต์แวร์

เปลี่ยนความปลอดภัยของซอฟต์แวร์ของเซิร์ฟเวอร์ให้ไม่สอดคล้องกัน

CentOS OS

ป้อนคำสั่งเพื่อแสดงไฟล์ของซอฟต์แวร์ที่ติดตั้งที่แก้ไขล่าสุด:

Rpm -qVa - เพื่อแสดงไฟล์ทั้งหมด rpm -qVa | awk "$2!="c" (พิมพ์ $0)" - สำหรับแสดงไฟล์หลังบันทึกจำนวนมาก

วิเคราะห์ว่าไฟล์มีการเปลี่ยนแปลงอย่างไรและมีการเปลี่ยนแปลงอย่างไรโดยใช้พารามิเตอร์ดังกล่าว:

S - นามสกุลไฟล์ที่แก้ไข M - สิทธิ์ที่แก้ไขที่ตั้งค่าไว้หลังล็อก 5 - การแก้ไข MD5 checksum D - แก้ไขตัวเลขหลัก/รองสำหรับไฟล์แนบ L - ข้อความสัญลักษณ์ที่แก้ไข U - ตัวจัดการไฟล์ที่แก้ไข G - กลุ่มที่แก้ไข T - วันที่เปลี่ยนไฟล์ที่แก้ไข (mtime) ) c - ไฟล์กำหนดค่า d - ไฟล์เอกสาร g - ไฟล์ที่ไม่รวมอยู่ในแพ็คเกจ l - ไฟล์ลิขสิทธิ์ r - ไฟล์ README

เช่น แถว ส.5....ต. c /etc/httpd/conf/httpd.conf หมายความว่า httpd.conf เป็นไฟล์การกำหนดค่า เปลี่ยนการตรวจสอบและวันที่ของการเปลี่ยนแปลงที่เหลือ ไฟล์กำหนดค่าOskіlki tse tsіzmіniอย่าเรียกpіdozr

ส่งคืนส่วนต่าง ๆ ของไฟล์ ราวกับว่ามันเปลี่ยนค่าของเช็คซัมโดยไม่มีเหตุผลชัดเจน สำหรับไฟล์ดังกล่าว ให้พิมพ์คำสั่ง:

สถิติ /usr/sbin/sshd && file /usr/sbin/sshd de usr/sbin/sshd - พาธไปยังไฟล์

ผลของคำสั่งนั้นจะแสดงข้อมูลการรายงานเกี่ยวกับการเปลี่ยนไฟล์บนหน้าจอ

ชนะคำสั่ง:

ยัม -- อัปเดตความปลอดภัย

เพื่อติดตั้งการอัพเดทความปลอดภัย

เดเบียน OS

ค้นหาคำสั่งเพื่อตรวจสอบเช็คซัม MD5 สำหรับโปรแกรมที่ติดตั้ง:

# apt-get ติดตั้ง debsums # debsums -c

ป้อนคำสั่งต่อไปนี้เพื่อตรวจสอบการอัพเดทความปลอดภัย:

# echo 'deb http://security.debian.org wheezy/updates main contrib non-free' >> /etc/apt/sources.list # grep security /etc/apt/sources.list > /etc/apt/secsrc .list # apt-get -s -o Dir::Etc::sourcelist="secsrc.list" -o Dir::Etc::sourceparts="-" อัปเกรด

ในการติดตั้งการอัพเดทความปลอดภัย ให้รันคำสั่ง:

# apt-get -o Dir::Etc::sourcelist="secsrc.list" -o Dir::Etc::sourceparts="-" อัปเกรด

ย้อนกลับการมีอยู่ของที่เก็บทั้งหมดของเวอร์ชัน gpg โดยพิมพ์คำสั่ง:

# grep -ri gpgcheck /etc/yum.conf # grep -ri gpgcheck /etc/yum.repos.d/ เปลี่ยนแถวของคุณเพื่อให้คุณเห็น: gpgcheck=1 # grep -ri AllowUauthenticated /etc/apt/

แถวๆจิตใจ

APT::Get::AllowUnauthenticated "จริง";

ไม่ต้องมีความผิด

บริการที่ไม่ชนะ

CentOS OS

chkconfig --list

Chkconfig --del service_name de service_name - ชื่อบริการ

เดเบียน OS

พิมพ์คำสั่งเพื่อแสดงรายการบริการที่ไม่จำเป็นต้องยกมา:

sysv-rc-conf

เพื่อเปิดใช้งานการเริ่มต้น บริการที่ไม่ได้ลงนามกดคำสั่ง:

sysv-rc-conf ใน service_name de service_name - ชื่อบริการ

ในสถิติวันนี้ เรารู้จักคุณ เครื่องมือตรวจสอบความปลอดภัย Linux ที่ดีที่สุดหรือตามที่เพื่อนร่วมงานชาวอังกฤษของเราดูเหมือน การทำให้แข็งของ Linux. นอกจากนี้ หัวข้อของบทความยังเป็นการตรวจสอบระดับความปลอดภัยของระบบ Linux อีกครั้ง และการประเมินความถูกต้องของการกำหนดค่าจากการดูความปลอดภัยของข้อมูล Zrozumіloเราไม่จำเป็นต้องดูโปรแกรม แต่ให้ผู้แจ้งเบาะแสของเราเอง

การตรวจสอบความปลอดภัยของลินุกซ์โดยเจ้าหน้าที่

ก่อนที่ผู้ดูแลระบบ และโดยเฉพาะอย่างยิ่งต่อหน้าผู้ตรวจสอบความปลอดภัยของข้อมูล มักจะจำเป็นต้องตรวจสอบการป้องกันโฮสต์จำนวนมากในเวลาเพียงชั่วโมงสั้นๆ І โดยเฉพาะอย่างยิ่งสำหรับการดำเนินงานเหล่านี้ในกลุ่มองค์กร є เครื่องมือพิเศษ เช่น เช่นนี้ Upevneniy รับกลิ่นเหม็นทั้งหมด - จากโอเพ่นซอร์สของเอ็นจิ้น OpenVAS ไปจนถึงผลิตภัณฑ์เชิงพาณิชย์เช่น Nessus หรือ Nexpose - ถึงผู้อ่านของเรา ในระหว่างนี้ ซอฟต์แวร์ควรได้รับชัยชนะ เพื่อให้เป็นซอฟต์แวร์ที่เก่าและล้าสมัย จากนั้นซอฟต์แวร์จะปลอดภัย จากนั้นจึงเริ่มการจัดการแพตช์ แน่นอนว่าสแกนเนอร์บางตัวอาจไม่ปลอดภัยในการปกป้องคุณสมบัติเฉพาะบางอย่างของกลไกในการปกป้องระบบปฏิบัติการ Linux และผลิตภัณฑ์อื่นๆ จากโอเพนโค้ด และไม่ใช่ในช่วงที่เหลือของเดือน มูลค่าของราคาอาหาร แม้แต่สินค้าที่ต้องชำระเงินก็สามารถซื้อของบริษัทเองได้ เนื่องจากพวกเขาเห็นว่าเหมาะสมในงบประมาณ

แกนในปีนี้ mova pide เกี่ยวกับการสรรหาผู้เชี่ยวชาญ ค่าสาธารณูปโภคฟรีเนื่องจากสามารถวินิจฉัยระดับความปลอดภัยของระบบในปัจจุบัน ประเมินความเสี่ยงที่อาจเกิดขึ้น เช่น “บริการดาวน์โหลด” สิ่งที่ต้องลบบนอินเทอร์เน็ต หรือการกำหนดค่าที่มีปัญหาสำหรับการล็อค และในกรณีสถานการณ์ดังกล่าว ขอตัวเลือกในการแก้ไข ปัญหาที่พบในการตรวจสอบ อีกเหตุผลหนึ่งในการใช้เครื่องมือเหล่านี้คือสามารถจำลองสถานการณ์ทั่วไปของการยืนยันซ้ำของ Fermi ไม่ว่าระบบ Linux กี่ระบบ และสร้างเอกสารฐานการทดสอบเมื่อเห็นบันทึกและเสียงอื่นๆ

แง่มุมที่ใช้งานได้จริงของการตรวจสอบความปลอดภัยของ Linux

หากสายตาของผู้ตรวจประเมินประหลาดใจ การทดสอบก่อนการทดสอบสามารถแบ่งออกเป็นสองประเภท

ร่าเริง- นี่คือเหตุผลที่เราเรียกการปฏิบัติตาม -vimog ที่นี่การปรากฏตัวขององค์ประกอบภาษาบังคับจะกลับรายการกำหนดโดยโอกาสใด ๆ มาตรฐานสากลหรือ "แนวปฏิบัติที่ดีที่สุด" Classic butt - PCI DSS สำหรับระบบไอทีการชำระเงิน SOX404, NIST-800 series, .

อื่น- นี่ไม่ใช่พิดคิดที่มีเหตุผลซึ่งมีรากฐานมาจากโภชนาการ "แล้วคุณจะทำอะไรได้บ้างเพื่อช่วยป้องกันตัวเอง" ที่นี่ไม่มี wimogs obov'yazkovyh - ความรู้ของคุณน้อยกว่าหัวที่สดใสอยู่ในมือของฉัน ตัวอย่างเช่น การอัปเดตเวอร์ชันเคอร์เนลและ / หรือแพ็คเกจของส่วนเสริม เปิดใช้งาน บังคับ SELinux การตั้งค่าไฟร์วอลล์ iptables

ทุกสิ่งที่มีค่าใช้จ่ายวิธีการอื่นเป็นที่ยอมรับเรียกว่าเทอมพิเศษ การชุบแข็งของลินุกซ์ซึ่งสามารถกำหนดให้เป็น "dії สร้างขึ้นเพื่อเสริมสร้างการป้องกันภายนอกที่เท่าเทียมกันของ OS (chi PZ) ที่สำคัญกว่าโดยเจ้าหน้าที่"

p align="justify"> ข้อกำหนดในการปฏิบัติตามข้อกำหนดมักจะได้รับการประเมินใหม่เมื่อเตรียมการตรวจสอบการปฏิบัติตามข้อกำหนดประเภท PCI DSS หรือการตรวจสอบการรับรองอื่นๆ เราจะให้ความเคารพคลังสินค้าชุบแข็งมากขึ้น ผู้ค้ารายใหญ่ทั้งหมดโปรโมตผลิตภัณฑ์ของตน แนวทางการชุบแข็ง- ผู้ช่วย scho ตอบโต้เพื่อเห็นแก่คำแนะนำนั้น ทำอย่างไรจึงจะสามารถปกป้อง จ่ายกลไกความปลอดภัยให้กับพนักงาน และข้อมูลเฉพาะของ PZ ดังนั้นผู้ช่วยเหลือที่คล้ายกันจึงมีให้จาก Red Hat, Debian, Oracle, Cisco

การชุบแข็งเป็นคำศัพท์สำหรับโลกแห่งความปลอดภัยของข้อมูลซึ่งหมายถึงกระบวนการรักษาความปลอดภัยของระบบ (โปรแกรม) เพื่อลดความหงุดหงิดїїและตามกฎแล้วด้วยยูทิลิตี้มาตรฐานหรือกลไกการป้องกันทั้งหมด

ก่อนการกล่าวสุนทรพจน์ เรามีบทความเกี่ยวกับการปรับตัวเลือกการชุบแข็งอยู่แล้ว แต่ในบทความนั้น เนื้อหาเกี่ยวกับการปรับนั้นเอง ฉันจะตรวจสอบระบบของเราเพื่อหายูทิลิตี้พิเศษเพิ่มเติม ดังนั้นเราจะทำการตรวจสอบความปลอดภัย ประเมินระดับการป้องกันในปัจจุบัน จากนั้นเราจะปิดตัวเลือกความปลอดภัย เนื่องจากจำเป็นในอนาคต . มันเป็นเหมือนตัวเลือกมากกว่า: ถ้าเซิร์ฟเวอร์ได้รับการแก้ไขแล้วจากมุมมองด้านความปลอดภัย เครื่องมือของเราสามารถย้อนกลับได้ เป็นไปได้ เป็นไปได้ เป็นไปได้ที่จะค้นหาเพิ่มเติม

เครื่องมือตรวจสอบความปลอดภัยของ Linux

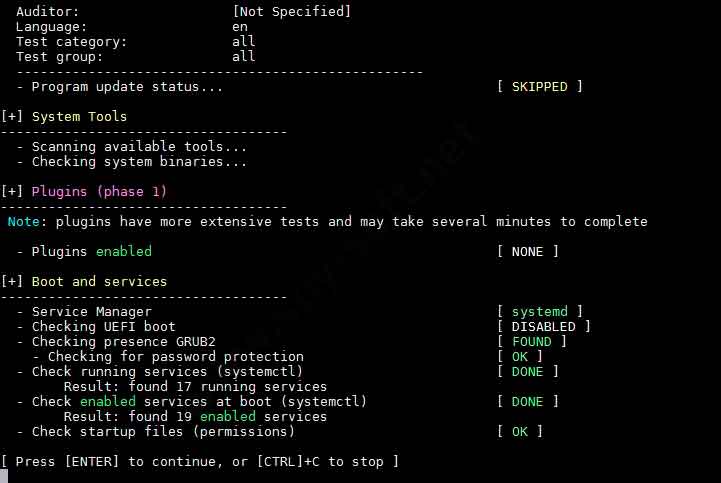

Lynis - การทดสอบการแข็งตัวของระบบการตรวจสอบ

ติดตั้งบน macOS:

การเริ่มต้นของการทดสอบ

การเริ่มต้นของการทดสอบ  ผลการทดสอบจาก System Tool และ Boot & Services group

ผลการทดสอบจาก System Tool และ Boot & Services group  ผลการทดสอบจากกลุ่มตรวจสอบเคอร์เนลและหน่วยความจำและกระบวนการ

ผลการทดสอบจากกลุ่มตรวจสอบเคอร์เนลและหน่วยความจำและกระบวนการ  ผลการทดสอบจาก User และ Group & Authentication group

ผลการทดสอบจาก User และ Group & Authentication group

ก่อนการตรวจสอบ ให้ตรวจสอบสิ่งที่มีอยู่อย่างละเอียดถี่ถ้วน เวอร์ชั่นใหม่ลีนิส:

หากคุณต้องการใส่ชื่อผู้ตรวจสอบบัญชี ซึ่งก็คือตอนทำการทดสอบ เพียงเพิ่มพารามิเตอร์ -auditor

ระบบตรวจสอบ sudo lynis - c - ผู้ตรวจสอบบัญชี Daddy |

ในขั้นตอนใดของการตรวจสอบความปลอดภัยของ Linux กระบวนการตรวจสอบสามารถดำเนินการต่อ (Enter) หรือตรึง (Ctrl+C) ผลลัพธ์ของการทดสอบเหล่านี้จะถูกเขียนไปยังบันทึกของ Lynis ในไดเร็กทอรี /var/log/lynis.log ช่างเถอะ ล็อกไฟล์จะถูกเขียนทับด้วยสกิน การเปิดตัวที่น่ารังเกียจสาธารณูปโภค

สำหรับการทดสอบอย่างถาวร โหมดอัตโนมัติคุณสามารถพิจารณาตัวกำหนดตารางเวลา Cron แยกต่างหากสำหรับความช่วยเหลือของคีย์ -cronjob ด้วยวิธีนี้ Lynis จะเริ่มทำงานหลังจากเทมเพลตที่กำหนด (config) และไม่แสดงข้อความโต้ตอบแบบโต้ตอบใดๆ แต่จะมีการป้อนล่วงหน้า ผลลัพธ์ทั้งหมดจะถูกบันทึกไว้ในลำแสง ตัวอย่างเช่น สคริปต์แกนสำหรับการเรียกใช้ยูทิลิตี้ด้วยการปรับแต่งสำหรับการล็อคเดือนละครั้ง:

#!/bin/sh AUDITOR="อัตโนมัติ" วันที่ = $(วันที่ + % Y % m % d ) HOST=$(ชื่อโฮสต์) LOG_DIR="/var/log/lynis" รายงาน = ”$LOG_DIR/report-$(HOST) $(วันที่)" DATA = ”$LOG_DIR/report-data-$(HOST). $(DATE). txt” cd /usr/local/linis . /lynis - c-auditor "$(AUDITOR)" - cronjob > $(REPORT) mv/var/log/lynis-report.jpg ข้อมูล$(DATA) #จบ |

บันทึกสคริปต์นี้ในไดเร็กทอรี /etc/cron.monthly/lynis І อย่าลืมเพิ่มเส้นทางสำหรับการบันทึกบันทึก (/usr/local/lynis และ /var/log/lynis) มิฉะนั้นอาจทำงานไม่ถูกต้อง

คุณสามารถดูรายการคำสั่งที่ใช้ได้สำหรับวิกิ:

คำแนะนำสั้น ๆ เกี่ยวกับหุ่นยนต์พร้อมยูทิลิตี้:

ผู้ชาย linis |

ตัวเลือกสำหรับสถานะที่เป็นไปได้เบื้องหลังการแก้ไขจะสลับกับรายการต่อไปนี้: ไม่มี, อ่อนแอ, เสร็จสิ้น, พบ, ไม่พบ, ตกลง, คำเตือน.

ตัวอย่างการดูสถานะ

ตัวอย่างการดูสถานะ เปิดตัวการทดสอบ okremy ที่ Lynis

ในทางปฏิบัติ จำเป็นต้องทำการทดสอบเพลงที่ไม่ค่อยดีนัก ตัวอย่างเช่น เมื่อเซิร์ฟเวอร์ของคุณสูญเสียฟังก์ชันการทำงานมากขึ้น เมลเซิร์ฟเวอร์หรืออาปาเช่ ซึ่งคุณสามารถบิดพารามิเตอร์ -tests ได้ ไวยากรณ์คำสั่งมีลักษณะดังนี้:

แน่นอน ฟังก์ชันการทำงานของ Lynis จะขยายส่วนเพิ่มเติมต่างๆ ให้มากขึ้น ดังนั้นคุณสามารถเพิ่มได้ด้วยตัวเอง หรือคุณสามารถเพิ่มรายการใหม่ลงในไดเร็กทอรีหลักได้

คำเตือนจะถูกแลกหลังจากผลลัพธ์ ผิวหนังเริ่มต้นด้วยข้อความล่วงหน้า จากนั้นจึงระบุการทดสอบตามลำดับที่วัดซึ่งสร้างขึ้น ที่แถวที่น่ารังเกียจ virishenya ของปัญหาได้รับการเผยแพร่ตามที่เห็นได้ชัด ตามจริงแล้ว ส่วนที่เหลือของแถวคือที่อยู่ URL ซึ่งคุณสามารถดูรายละเอียดและทราบคำแนะนำเพิ่มเติม วิธีแก้ไขปัญหา

คำแนะนำ Visnovok วิธีแก้ไขปัญหาที่พบ

คำแนะนำ Visnovok วิธีแก้ไขปัญหาที่พบ โปรไฟล์

โปรไฟล์ที่ได้รับการตรวจสอบถูกกำหนดให้กับไฟล์ที่มี extensions.prf อยู่ใน /etc/lynis โปรไฟล์เริ่มต้นถูกเรียก สงวนไว้ default.prf Rozrobniki ไม่ได้โปรดแก้ไขโยคะโดยไม่มีตัวกลาง: ไม่ว่าจะเปลี่ยนแปลง หากคุณต้องการเพิ่มลงในการตรวจสอบ จะเป็นการดีกว่าที่จะเพิ่มไฟล์ custom.prf ซึ่งอยู่ในไดเร็กทอรีเดียวกัน

สร้างและแก้ไขโปรไฟล์ที่กำหนดเอง:

สัมผัส/ฯลฯ/ลินนิส/กำหนดเอง prf sudo nano /etc/lynis/custom.js prf |

สำหรับไฟล์นี้ คุณสามารถกำหนดรายการการทดสอบ ซึ่งอาจจำเป็นต้องรวมไว้ในการตรวจสอบของ Lynis ตัวอย่างเช่น:

- FILE-6310: การแก้ไขการแจกแจง;

- HTTP-6622: การทดสอบการติดตั้ง nginx;

- HTTP-6702: การทดสอบการติดตั้ง Apache

หากต้องการปิดการทดสอบเพลง ให้ใช้คำสั่งข้ามการทดสอบและป้อน ID สำหรับการทดสอบ ตัวอย่างเช่นเช่นนี้:

# ติดตั้ง nginx หรือไม่ ข้ามการทดสอบ=HTTP-6622 # ติดตั้ง Apache หรือไม่ ข้ามการทดสอบ=HTTP-6702 |

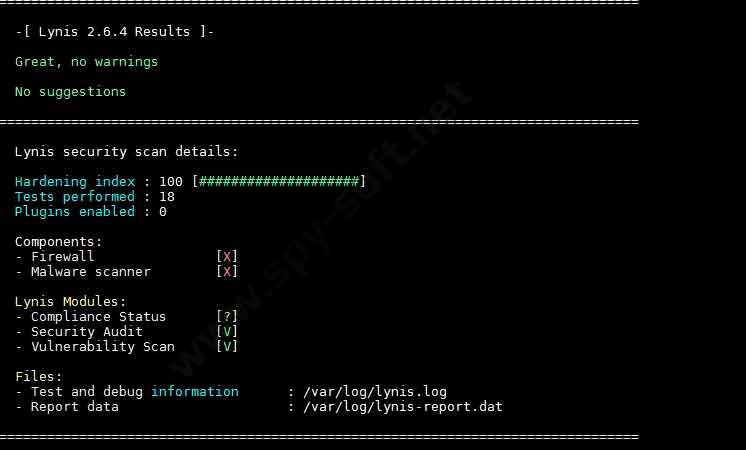

การประเมินสถานะการชุบแข็ง

จากผลการทดสอบทั้งหมดในยูทิลิตี้การตรวจสอบการทดสอบสกิน (ด้านล่างของการแจกแจงข้อเสนอ) คุณจะพบการแจกแจงที่มีลักษณะดังนี้:

รายละเอียดการสแกนความปลอดภัยของ Lynis: ดัชนีการชุบแข็ง : 57 [ ############.........] ทำการทดสอบแล้ว: 216 ปลั๊กอินที่เปิดใช้งาน: 0 |

การประเมินสภาวะการชุบแข็งทั่วโลก

การประเมินสภาวะการชุบแข็งทั่วโลก

ผลลัพธ์นี้แสดงเป็นตัวเลขแสดงจำนวนการทดสอบที่ผ่านและดัชนีความปลอดภัยของระบบซึ่ง ดัชนีการชุบแข็ง- วันสุดท้ายสำหรับความช่วยเหลือซึ่ง Lynis ประเมินความปลอดภัยของเซิร์ฟเวอร์ในระดับสูง และสิ่งสำคัญคือต้องไม่ลืมว่าดัชนีความปลอดภัยกำลังเปลี่ยนแปลงในช่วงฤดูใบไม้ร่วง เนื่องจากจำนวนการแก้ไขล่วงหน้าและปฏิบัติตามคำแนะนำของ Lynis ดังนั้นหลังจากแก้ไขปัญหาแล้ว การตรวจสอบความปลอดภัยซ้ำแล้วซ้ำอีกสามารถแสดงตัวเลขที่แตกต่างกันได้!

การปรับแต่งทั้งหมดกับระบบในโหมด supercorrosive ส่งผลต่อความเคารพและความอยู่รอดที่เพิ่มขึ้น Vikonuyte เท่านั้นtіdії, yakіusvіdomlyuєteเช่นvpevnenі อย่าลืมสำรองข้อมูลและสแน็ปช็อต

Lunar - เครื่องมือตรวจสอบความปลอดภัย UNIX

นำไปใช้กับการเปิดตัวคำสั่งจาก CLI:

ทบทวนการตั้งค่าของคุณอีกครั้งเมื่อเปิด Lunar

ทบทวนการตั้งค่าของคุณอีกครั้งเมื่อเปิด Lunar เรียกใช้ Lunar ในโหมดตรวจสอบความปลอดภัยถึง โดยไม่เปลี่ยนแปลงระบบ:

การแปลการทดสอบ:

เริ่มต้นในโหมดการกู้คืน จากนั้น จากการเปลี่ยนแปลงที่เกิดขึ้นกับระบบ:

ตัวอย่างการรันการทดสอบสำหรับเว็บเซิร์ฟเวอร์ Apache

ตัวอย่างการรันการทดสอบสำหรับเว็บเซิร์ฟเวอร์ Apache

Nix Auditor - การตรวจสอบ CIS ทำได้ง่ายขึ้น

Nix Auditor เป็นสคริปต์สำหรับการตรวจสอบ ซึ่งจะตรวจสอบความปลอดภัยของระบบ Linux สำหรับตัวบ่งชี้ CIS การกำหนดเป้าหมาย RHEL, CentOS และการกระจาย RPM อื่นๆ

ผู้ค้าปลีกเรียกร้องสิทธิประโยชน์ต่อไปนี้สำหรับ Nix Auditor:

- ความเร็วในการสแกน- เป็นไปได้ที่จะดำเนินการแก้ไขพื้นฐานของระบบปฏิบัติการในเวลาน้อยกว่า 120 วินาทีและลบเสียงออกทันที

- ความถูกต้องในการทบทวน- หุ่นยนต์ Nix Auditor ได้รับการแก้ไขเป็น รุ่นต่างๆการกระจายของ CentOS และ Red Hat;

- ความหงุดหงิด- ไฟล์ที่มีเอกสารก่อนโปรแกรมจะอยู่บน GitHub ดังนั้นโค้ดจึงสามารถปรับให้เข้ากับประเภทของ OS และชุดองค์ประกอบของระบบได้อย่างง่ายดาย จึงจำเป็นต้องเปลี่ยน

- ความเรียบง่ายของวิคตอเรีย- เสร็จสิ้นสคริปต์เริ่มต้น เราจะดำเนินการให้เสร็จสิ้น และพร้อมสำหรับการตรวจสอบอีกครั้งแล้ว

ตัวอย่างการพิมพ์คำสั่งเพื่อดึงยูทิลิตี้จากที่เก็บ GitHub และเรียกใช้สคริปต์:

git โคลน https : //github.com/XalfiE/Nix-Auditor.git cd Nix-Auditor chmod +x nixauditor . /nixauditor |

ตัวอย่างการดูข้อมูลหลังเปิดตัว Nix Auditor

ตัวอย่างการดูข้อมูลหลังเปิดตัว Nix Auditor

Loki - Simple IOC และ Incident Response Scanner

ยูทิลิตี้ Loki ไม่ใช่เครื่องมือแบบคลาสสิกสำหรับการตรวจสอบ Linux แต่สามารถใช้เพื่อค้นหาสิ่งชั่วร้ายได้ มันคืออะไร แต่มักใช้เพื่อฝึกการตรวจสอบ

เช่นเดียวกับผู้ค้าปลีกที่ร้องเพลง axis ทำให้เรามีความเป็นไปได้ดังกล่าว Loki - Simple IOC และ Incident Response Scanner:

I. Chotiri วิธีแสดงความชั่วร้าย:

- ชื่อไฟล์ (การรับรู้ของไวรัสปกติของเส้นทางใหม่สำหรับไฟล์);

- การตรวจสอบกฎของ Yara อีกครั้ง (ค้นหาการปฏิบัติตามลายเซ็นของ Yara สำหรับไฟล์และหน่วยความจำของกระบวนการ)

- การตรวจสอบซ้ำและการวิเคราะห์แฮช (การกระทบยอดของไฟล์ที่สแกนด้วยแฮช (MD5, SHA-1, SHA-256) ของไฟล์ที่มีอยู่)

- การยืนยันอีกครั้ง zvorotny zv'azku C2 (ปรับระดับจุดสิ้นสุดของการเชื่อมต่อทางเทคโนโลยีกับ C2 IOC)

ครั้งที่สอง การแก้ไขเพิ่มเติม:

- ตรวจสอบระบบไฟล์ Regin อีกครั้ง (ผ่าน –reginfs);

- การทบทวนความผิดปกติของกระบวนการทางระบบและเยื่อหุ้มสมอง

- SWF ที่แกะกล่องที่สแกนแล้ว;

- ตรวจสอบการถ่ายโอนข้อมูล SAM อีกครั้ง

- ตรวจสอบ DoublePulsar อีกครั้ง - พยายามตรวจหาแบ็คดอร์ที่ได้ยินพอร์ต 445/tcp และ 3389/tcp

Trochs torknemos ซึ่งเป็นโปรแกรมที่ชั่วร้ายจริง ๆ สัญญาณทั่วไป (ตัวบ่งชี้ของการประนีประนอม) ซึ่งระบุว่าคอมพิวเตอร์ถูกบุกรุก (tobto zlamaniya) สามารถ:

- การปรากฏตัวบนคอมพิวเตอร์ของshkіdlivyh (ไวรัส, แบ็คดอร์, kryptorіv, และอื่น ๆ ) เช่นเดียวกับยูทิลิตี้ของแฮ็กเกอร์ (ตัวอย่างเช่น สำหรับการรักษามาตรการ, การแสวงหาผลประโยชน์จากแผนการ, การรวบรวมข้อมูล oblіkovy);

- การปรากฏตัวของไฟล์ใหม่และอาจเป็นไฟล์ใหม่ดังนั้นจึงตรวจไม่พบกลิ่นเหม็น โปรแกรมป้องกันไวรัสเช่นรหัสมัลแวร์

- กิจกรรมเครือข่ายที่ผิดปกติ (การเชื่อมต่อกับโฮสต์ระยะไกล, การดักฟังพอร์ตโดยโปรแกรมที่ไม่รู้จัก ฯลฯ );

- กิจกรรมที่ผิดปกติบนอุปกรณ์ดิสก์ (I / O) และการเพิ่มขึ้นของทรัพยากรระบบ (CPU, RAM, Swap)

ก่อนทำการติดตั้งจำเป็นต้องติดตั้งถุงขยะมูลฝอย มี colorama (ให้ดึงแถวคอนโซล), psutil (ยูทิลิตีการแมปกระบวนการใหม่) และแพ็คเกจ Yara แม้ว่าจะยังไม่ได้ติดตั้ง

เอาล่ะ มาเริ่มกันเลย การติดตั้ง (ก่อนที่คุณจะสามารถติดตั้งแพ็คเกจ Yara ซึ่งเหมือนกับการล็อคการติดตั้งใน Kali Linux):

ซีดีโลกิ / python2 loki-upgrader พาย python2 โลกิ py-h |

ติดตั้งใน Ubuntu/Debian:

sudo apt - รับการติดตั้ง yara python - yara python - pip python - setuptools python - dev git ติดตั้ง sudo pip2 - อัปเกรด pip sudo pip2 ติดตั้ง - U setuptools sudo pip2 ติดตั้ง psutil netaddr pylzma colorama โคลน git https://github.com/Neo23x0/Loki cd /home/download/โลกิ python2 loki-upgrader พาย python2 โลกิ py-h |

การติดตั้งใน BlackArch:

sudo pacman -S yara python2 -pip python2 -yara sudo pip2 ติดตั้ง psutil netaddr pylzma colorama โคลน git https://github.com/Neo23x0/Loki cd /home/download/โลกิ python2 loki-upgrader พาย python2 โลกิ py-h |

ก้น vikoristannya

มีตัวเลือกการเริ่มต้น:

อาร์กิวเมนต์ทางเลือก : H , -- ช่วยแสดงข้อความช่วยเหลือนี้และออก |