อัปเดต zakhistu เหมือนอยากจะร้องไห้ WannaCry decrypt0r ไวรัส

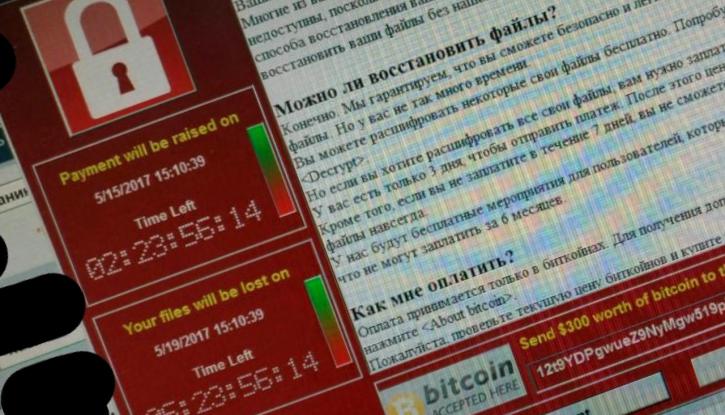

Vecheri 12 พฤษภาคม 2017 ระบบคอมพิวเตอร์ไม่เพียง แต่มี koristuvachiv ส่วนตัวเพียงไม่กี่แห่งเท่านั้น แต่ยังมี บริษัท ไม่กี่แห่งในมุมมองของชีวิตการให้ข้อมูลของผู้คนนับล้านดังกล่าว รัสเซียเป็นฝ่ายที่ได้รับผลกระทบมากที่สุดในหมู่แฮกเกอร์

เหตุใดจึงมีการติดเชื้อฐานข้อมูลของ MVS, RH, Megafon และองค์กรที่ยอดเยี่ยมอื่น ๆ เท่านั้น อ่านเกี่ยวกับไวรัสเข้ารหัสใหม่ในวันที่ 12-13 พฤษภาคม 2017 ที่เว็บไซต์วัสดุ

ตัวเข้ารหัสไวรัสใหม่ 2017 - สาระสำคัญของไวรัสคืออะไร?

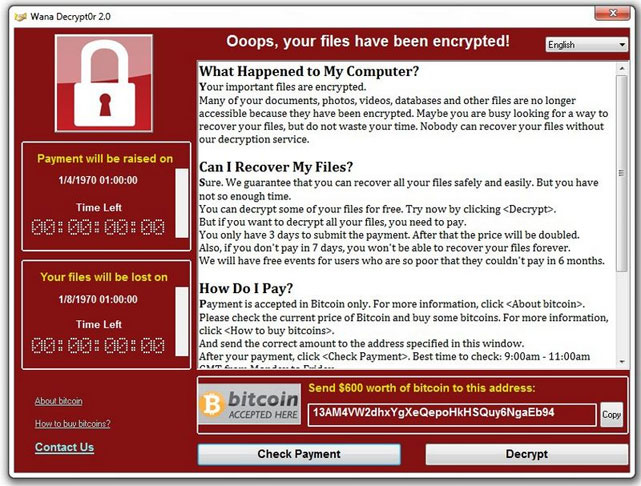

ไวรัสเข้ารหัส, จิบลงในคอมพิวเตอร์, เข้ารหัสไฟล์ที่บันทึกไว้ในบางสิ่ง (เอกสาร, รูปถ่าย, วิดีโอ, ฯลฯ ) ถ้าเป็นเช่นนั้น koristuvach พยายามเปิดไฟล์นั้น ให้เปลี่ยนเอกสารสักครู่ เพื่อที่จะสนับสนุนให้คุณโอนเงินจำนวนหนึ่งเป็น bitcoin (จาก 300 ถึง 600 ดอลลาร์ใน bitcoins) ไปยังบัญชีของผู้กระทำความผิด ข้อมูลของ koristuvach จะถูกถอดรหัสที่การยืนยัน

ครั้งหนึ่งอย่าไปเกี่ยวกับชาคราอิฟและอย่าจ่ายเงินตามจำนวนที่จำเป็นอย่างแรกเลย มันไม่ได้ห่างไกลจากความจริงที่ว่าคุณเอากุญแจสำหรับถอดรหัสออกไป แต่ในทางที่ต่างออกไป โปรแกรมขั้นสูงจะเข้ายึดครองไวรัสทันที หากพบวิธีแก้ปัญหา ก็จะเผยแพร่บนเว็บไซต์ของบริษัทต่อต้านไวรัสชั้นนำ

ตัวแปลงสัญญาณไวรัสใหม่ 2017: ใครอยู่เบื้องหลังการสร้างไวรัส?

ประการแรก ข้อมูลปรากฏในเมเรจเกี่ยวกับผู้ที่ ทั้งหมดชนะแฮกเกอร์รัสเซียใหม่. อย่างไรก็ตาม เวอร์ชันนี้ไม่ได้ขยายไปถึงส่วนกลางของบริการพิเศษของตะวันตก ชิ้นส่วนของคอมพิวเตอร์รัสเซียเองมีส่วนที่ใหญ่ที่สุดของการติดเชื้ออันเป็นผลมาจากการโจมตีทางอินเทอร์เน็ตขนาดใหญ่

อดีตเจ้าหน้าที่ข่าวกรองสหรัฐ เอ็ดเวิร์ด สโนว์เดนการตั้งชื่อต้นเหตุของปัญหาสายลับของหน่วยงาน ความมั่นคงของชาติ(เอเอ็นบี)

“การตัดสินใจของ NSA ในการสร้างเครื่องมือโจมตีชาวอเมริกัน ซอฟต์แวร์ตอนนี้ฉันกำลังคุกคามชีวิตของผู้ป่วยที่ร้านขายเหล้า โดยไม่คำนึงถึงล่วงหน้า NSA ได้พัฒนาเครื่องมือดังกล่าว วันนี้เราบาชิโม่ รับอะไรดีคะ?

เป็นความจริง varto เคารพว่าโปรแกรมเมอร์จากสหราชอาณาจักรไม่ได้ตระหนักถึงการขยายตัวของไวรัส โปรแกรมเมอร์ MalvareTech และเพื่อนร่วมงานโยคะ Darian Hass z'yasuvali, scho new cipher virus ไปที่ที่อยู่ที่ไม่สมเหตุสมผลใน Merezh ซึ่งเกิดขึ้นจากชุดของตัวอักษรที่เงอะงะ โปรแกรมต่อไปนี้ได้รับการจดทะเบียนเป็นชื่อโดเมน การโจมตีทางไซเบอร์สะดุดเมื่อนวมแรก

Varto เคารพว่า Timchasov สามารถเห็นการเยี่ยมชมครั้งนี้เนื่องจากแฮกเกอร์เปลี่ยนที่อยู่ของไวรัส แต่สำหรับโปรแกรมเมอร์ การหยุดชั่วคราวนั้นดูเหมือนแม่น้ำ

จะป้องกันตัวเองจากไวรัสของชุดรหัสได้อย่างไรจะไม่ตกเป็นเหยื่อของมันได้อย่างไร

เพื่อป้องกันตัวเองจากไวรัสเข้ารหัสชนิดใหม่ (เนื่องจากคุณได้รับบัพติศมาไวรัส vimagach) จำเป็นต้องอัปเดตระบบปฏิบัติการพร้อมกันเพื่อทำสำเนาสำรอง

ระบบปฏิบัติการเก่ามีความสำคัญมากที่ต้องจดจำ Aje เหม็นแล้วเห็นระบบ z-pіd zakhistu และ єnayuralivіshimiสำหรับการโจมตีไวรัส

อย่าเปิดเอกสารแนบบนแผ่นงานที่มีข้อผิดพลาดที่ไม่รู้จัก ไวรัสสามารถแทรกซึมเข้าไปในคอมพิวเตอร์ของคุณได้ทันทีจาก ด้วยไฟล์. ดังนั้นให้กรองใบและนำเข้าเสมอราวกับว่าคุณใฝ่ฝันที่จะเข้าไปกลางแผ่นในขณะเดียวกันก็ไม่เรียกส่วนแทรกจากไกด์ที่ไม่รู้จัก

เพื่อที่จะเปิดเผยศักยภาพ shkіdlіไฟล์จากนั้นเปิดตัวเลือก "แสดงนามสกุลไฟล์" ใน Windows แบบกำหนดเอง. Fahіvtsіบอกว่าจำเป็นต้องยื่นไฟล์ในรูปแบบของไฟล์เช่น .exe, .scr ไอ.vbs.

WannaCry decrypt0r เข้ารหัสข้อมูล koristuvach แฮงเอาท์ได้ง่ายขึ้น เนื่องจากคุณจะไม่สามารถเปิดรูปภาพและเอกสารได้เช่นเดียวกับไวรัส

หากคอมพิวเตอร์ของคุณติดไวรัส cim คุณสามารถส่งแบนเนอร์เพื่อช่วยในการชำระเงินในจำนวนเดียวกันกับค่าธรรมเนียม ไวรัสส่งผลกระทบกับเพนนีในสกุลเงินดิจิทัล ซึ่งมีมูลค่าเกือบ 600 ดอลลาร์สหรัฐ

สิ่งสำคัญคือต้องชี้ให้เห็นว่าไวรัสนั้นแข็งแกร่งกว่าคอมพิวเตอร์ที่ใช้ระบบปฏิบัติการ Windows

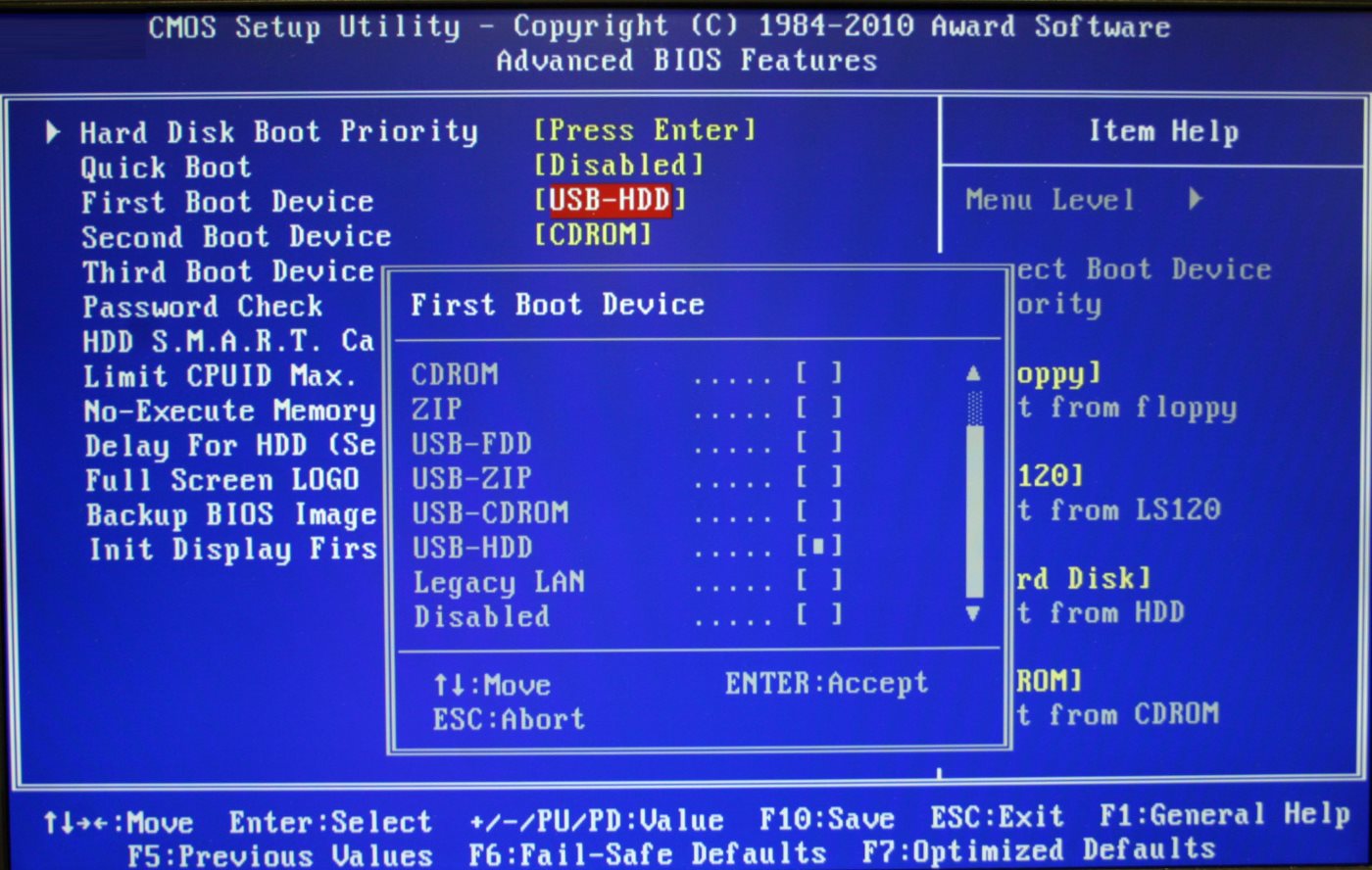

วิธีรักษาความปลอดภัยคอมพิวเตอร์ของคุณจากการโจมตีของ WannaCry decrypt0r

1. จากเว็บไซต์อย่างเป็นทางการของบริษัท Microsoft (จากที่เป็นทางการเท่านั้น!) รับแพตช์พิเศษสำหรับเวอร์ชั่น OS ของคุณ ติดตั้งโปรแกรมแก้ไข (เรียกใช้และเสร็จสิ้นพร้อมท์ของโปรแกรม)

Oskіlki u svіtі hto koristuetsya Windows XP อย่างมั่งคั่ง ไม่ว่า її pіdtrimka จะไม่ทำงานอีกต่อไป ผู้ค้าปลีกของ บริษัท ได้ออกแพตช์สำหรับระบบปฏิบัติการเวอร์ชันtsієї

2. อย่าลืมว่าในขณะเดียวกันก็มีการแสดงข้อความต่อไปนี้ด้วยความเคารพเป็นพิเศษก่อนข้อความและการบริจาคทั้งหมด เนื่องจากข้อความเหล่านี้ส่งถึงคุณ อีเมล. นำทาง akscho ssilannya หรือไฟล์ถึงคุณ na_slav xtos ความรู้ที่ดี อย่า zavantazhyte บนคอมพิวเตอร์ของคุณ NICHO!

3. ฉันไม่ต้องการ varto dvdvіduvatiเว็บไซต์คลุมเครือชั่วคราวและvіdpovіdno zavantazhuvat จากเนื้อหาใด ๆ

4. ถึงแม้ไวรัสจะยังไม่ตาย แต่ถ้าคุณกลัวไวรัส ให้รวบรวมข้อมูลสำคัญบนแลปท็อปอิสระ (แฟลชไดรฟ์ ต่างประเทศ) ฮาร์ดไดรฟ์, ซีดี หรือ ดีวีดี)

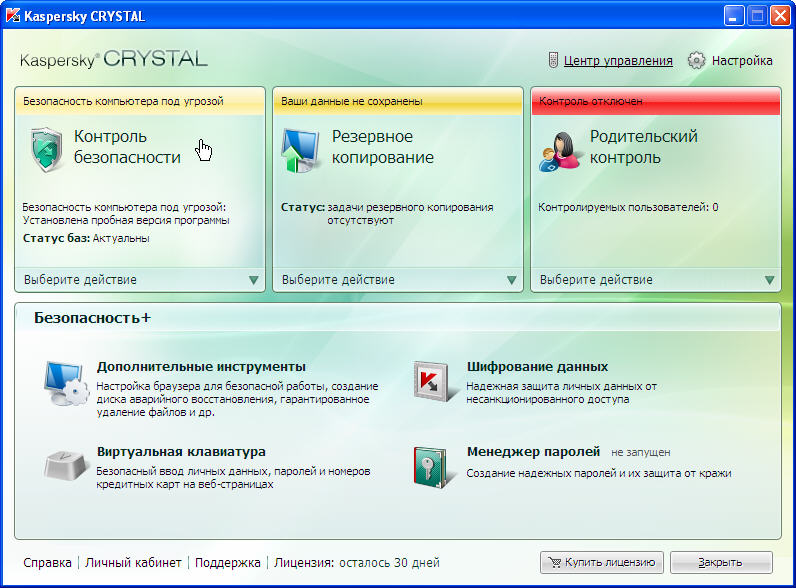

โปรดจำไว้ว่าการมีโปรแกรมป้องกันไวรัสบนพีซี (การนำทางที่คุ้นเคยและแพงที่สุด) ไม่ได้โกหกข้อมูลของคุณในไวรัสตัวเข้ารหัสนี้ เนื่องจากตัวคุณเองจะไม่ปกป้องความเคารพนั้น! โดยไม่คำนึงถึงข่าวในแง่ดีของ ZMI ปัจจุบัน โลกยังคงขยายไวรัสอย่างแข็งขัน

วันนี้ 12 มกราคม 2017 บริษัทและองค์กรจากประเทศต่างๆ ทั่วโลก (รวมถึงรัสเซีย) เริ่มรายงานอย่างหนาแน่นเกี่ยวกับการโจมตีเครื่องมือเข้ารหัส Wana Decrypt0r ซึ่งรู้จักกันในชื่อ WCry, WannaCry, WannaCrypt0r และ WannaCrypt

WannaCry/WanaCrypt0r 2.0 กำลังเรียกใช้กฎ ET: 2024218 "ET EXPLOIT ที่เป็นไปได้ ETERNALBLUE MS17-010 Echo Response" pic.twitter.com/ynahjWxTIA

สามารถเห็นได้ในครั้งเดียวว่า Wana Decrypt0r ได้ติดไวรัสหลายหมื่นเครื่องเป็นเวลาสองสามปี ดังนั้น เบื้องหลังเครดิตของโทรสาร Avast มีจำนวนมากกว่า 57,000 รายการแล้ว และเป้าหมายหลักของผู้ให้บริการมัลแวร์คือ รัสเซีย ยูเครน และไต้หวัน

แผนที่ติดเชื้อ

แผนที่ติดเชื้อ Серед постраждалих від атак здирника вже значаться велика телекомунікаційна компанія Telefonica, газова компанія Gas Natural, постачальник електроенергії Iberdrola, банк Santander, консультаційна фірма KPMG, а також безліч медичних установ у Великобританії, через що Національна служба охорони здоров'я країни навіть випустила відповідне попередження.

นอกจากนี้ นักข่าวของ Meduza รายงานว่าในรัสเซีย นักเข้ารหัสโจมตีบริษัท Megafon นี่คือคำพูดจาก Petr Lidov ผู้อำนวยการบริษัทด้านการสื่อสารจากชุมชน:

“ปัญหาคือ มันถูกแปลเป็นภาษาท้องถิ่น เราทุกคนดูเหมือนอังกฤษ คอมพิวเตอร์ถูกเข้ารหัสและขอ Wi-Fi ตกแต่งในลักษณะเดียวกัน

หากมีปัญหาในการเข้าถึงข้อมูล หากสำนักงานปิดทันทีก็ไม่มีปัญหาใหญ่โต การโทรของเราใช้ได้ดี ไม่ปรากฏบนสมาชิก Tse vplinulo บนโรบ็อตในบริการ: หากสมาชิกโทรหาโอเปอเรเตอร์คุณสามารถเชื่อมต่อเป็นบริการเพื่อขอความช่วยเหลือ คำสั่งเสียงแต่คุณไม่สามารถเข้าสู่ระบบบันทึกทางกายภาพของคุณได้ เนื่องจากคอมพิวเตอร์ของคุณถูกล็อกไม่ให้มีการรักษาความปลอดภัยมิเรอร์

เราอาจมีคอมพิวเตอร์ติดไวรัส โอ้ ชิมาโล การประเมินจำนวนคนที่เรามีบริษัทที่ยอดเยี่ยมเป็นสิ่งสำคัญ เราเปิดบรรทัดเพื่อไม่ให้ขยาย

ฉันไม่สามารถพูดได้ว่าการโจมตีของเราเริ่มต้นขึ้นเองหรือไม่ ราวๆ อีกครึ่งวัน มันเป็นสิ่งสำคัญที่จะพูดในบางภูมิภาค

มีรายงานด้วยว่า Wana Decrypt0r โจมตี MVS และ RF IC เพื่อประท้วงตัวแทนอย่างเป็นทางการของแผนกต่างๆ ข้อมูลเหล่านี้เธอยืนยันว่า "หุ่นยนต์ที่วางแผนไว้จะเข้าสู่วงจรภายใน"

Varto กำหนดสิ่งที่เกิดขึ้นในต้นเบิร์ช 2017 Microsoftอย่างไรก็ตาม สำหรับปัญหา ETERNALBLUE ในบูเลทีน MS17-010 บริษัทและบริษัทจำนวนมากติดตั้งการอัปเดตได้ช้า อันที่จริง ในขณะเดียวกัน เราก็กลัวร่องรอยของสภาพแวดล้อมที่ไม่เลวร้ายอย่างแพร่หลายในด้านความปลอดภัย

ในเดนมาร์ก มีการสร้างแผนที่แล้ว ซึ่งคุณสามารถตรวจสอบส่วนขยาย Wana Decrypt0r ได้แบบเรียลไทม์

ยูพีดี 22:45

Interfax ยืนยันว่าตัวแทนอย่างเป็นทางการของ MVS ยังคงยืนยันความจริงของการโจมตีบนเซิร์ฟเวอร์ของพวกเขา

“12 พ.ค. แผนก เทคโนโลยีสารสนเทศการเรียกร้องและการปกป้องข้อมูล (DІTSіZІ) ของ MVS ของรัสเซียตรวจพบการโจมตีของไวรัสบน คอมพิวเตอร์ส่วนบุคคลหน่วยงานที่ผู้ปกครองรู้จัก ระบบปฏิบัติการวินโดว์. ที่ ช่วงเวลาปัจจุบันไวรัสโลคัลไลเซชัน จะจัดขึ้น หุ่นยนต์ทางเทคนิคโชโดโยคะ โปรแกรมป้องกันไวรัส zakhistu”, - Irina Volk ตัวแทนอย่างเป็นทางการของ MVS

นอกจากนี้ Interfax ยังเขียนด้วยว่าเครื่องโทรสารของ Kaspersky Lab ตรวจพบการโจมตี Wana Decrypt0r เกือบ 45,000 ครั้ง ซึ่งโจมตี 74 ประเทศทั่วโลก และรัสเซียเป็นประเทศที่ตระหนักถึงการติดเชื้อมากที่สุด

กระแสของไวรัสเข้ารหัสใหม่ WannaCry (หรือที่เรียกว่า Wana Decrypt0r, Wana Decryptor, WanaCrypt0r) ได้แพร่กระจายไปทั่วโลก ซึ่งเข้ารหัสเอกสารบนคอมพิวเตอร์และมีราคา 300-600 USD สำหรับการถอดรหัส จะค้นหาคอมพิวเตอร์ที่ติดไวรัสได้อย่างไร? ต้องกลัวอะไรถึงจะไม่ตกเป็นเหยื่อ? І scho robiti, schobi vilіkuvatisya?

แล้วการติดไวรัสเข้ารหัส Wana Decryptor ในคอมพิวเตอร์ของคุณล่ะ

หลังจากติดตั้งการอัปเดตแล้ว คอมพิวเตอร์จะต้องได้รับการปรับปรุงใหม่ - ตอนนี้ไวรัสตัวเข้ารหัสจะไม่เจาะคุณ

มันสั่นสะเทือนกับไวรัสการเข้ารหัส Wana Decrypt0r อย่างไร?

ถ้า ยูทิลิตี้ป้องกันไวรัสเพื่อเปิดเผยไวรัสไม่ว่าจะเห็นในดวงตาหรือนอนกับคุณ: likuvati chi nі? Vidpovid - ความปิติยินดี

ฉันจะกู้คืนไฟล์ที่เข้ารหัสด้วย Wana Decryptor ได้อย่างไร

เราไม่สามารถบอกคุณได้ว่าอะไรผิดพลาดในครั้งเดียว จนถึงตอนนี้ ยังไม่ได้สร้างเครื่องมือถอดรหัสไฟล์ มันจะสูญเสียตามากขึ้นถ้าตัวถอดรหัสลับเสีย

สำหรับเงินของ Brian Krebs ผู้เชี่ยวชาญด้านความปลอดภัยของคอมพิวเตอร์ในขณะนี้ ผู้กระทำความผิดได้นำเงินไปไม่ถึง 26'000 USD ซึ่งใกล้เคียงกับ 58 osіbเพื่อจ่ายค่าไถ่ให้กับ zdirniks จี้ได้ต่ออายุเอกสารแล้ว พวกเขาไม่รู้จักใครเลย

ไวรัสเข้ารหัสใหม่ 2017 Wanna Cry ยังคงเคลื่อนไหวอย่างเต็มเปี่ยมไปทั่ว Merezhy ทำให้คอมพิวเตอร์ติดไวรัสและเข้ารหัสข้อมูลสำคัญ จะป้องกันตัวเข้ารหัสได้อย่างไร, วิธีป้องกัน Windows จาก zdirnik - แพตช์, แพตช์, การถอดรหัสและเปลี่ยนไฟล์อะไร?

ไวรัสเข้ารหัสใหม่ 2017 Wanna Cry ยังคงแพร่ระบาดในพีซีองค์กรและส่วนตัว ขาดทุน 1 พันล้านดอลลาร์จากการโจมตีของไวรัส สำหรับ 2 tyzhnіvіrus-encoder ที่ติดไวรัสน้อยกว่า 300,000 เครื่องไม่ว่าจะมาเร็วแค่ไหนอย่างปลอดภัย

การเข้ารหัสไวรัส 2017 ซึ่งตามกฎแล้วสามารถ "สมัครรับข้อมูล" ได้จากเว็บไซต์ล่าสุดเช่นเซิร์ฟเวอร์ของธนาคารที่มีการเข้าถึง koristuvach เมื่อใช้เหยื่อบนฮาร์ดดิสก์ ตัวเข้ารหัสจะ "ชำระ" ที่โฟลเดอร์ระบบ System32 เริ่มโปรแกรมทันที เปิดโปรแกรมป้องกันไวรัสแล้วลากไปที่ "เริ่มอัตโนมัติ" หลังจากรีเซ็ตสกินแล้ว โปรแกรมเข้ารหัสจะเปิดขึ้นที่รีจิสทรี โดยเปลี่ยนเป็นสีดำทางด้านขวา ตัวเข้ารหัสกำลังเริ่มจับสำเนาของโปรแกรมที่คล้ายคลึงกัน เช่น ค่าไถ่และโทรจัน นอกจากนี้ มักจะเห็นการจำลองตัวเองของชุดรหัสลับ กระบวนการนี้สามารถเป็น mittevim หรืออาจเป็น tizhnami - เทียบท่าเหยื่อเพื่อรำลึกถึงความโชคร้าย

สมุดรหัสมักจะปลอมตัวเป็นภาพธรรมชาติ ไฟล์ข้อความแต่มีเพียงวันเดียวเท่านั้น - ไฟล์ที่มีนามสกุล .exe, .drv, .xvd; ไอโหนด – library.dll ในกรณีส่วนใหญ่ ไฟล์จะถูกระบุชื่ออย่างบริสุทธิ์ใจ เช่น เอกสาร เอกสาร" หรือ " picture.jpg” นามสกุลเขียนด้วยตนเองและแนบประเภทจริงกับไฟล์

หลังจากการเข้ารหัสเสร็จสิ้น ไฟล์ควรถูกแทนที่ด้วยไฟล์ที่รู้จักโดยพิมพ์อักขระ "random" ตรงกลางชื่อ และนามสกุลจะเปลี่ยนเป็นไฟล์ที่ไม่รู้จัก - .NO_MORE_RANSOM, .xdata และอื่นๆ

ไวรัสเข้ารหัส 2017 Wanna Cry - วิธีป้องกันตัวเอง ฉันอยากจะชี้ให้เห็นว่า Wanna Cry เป็นคำที่ถูกเลือกเร็วกว่าสำหรับไวรัสเข้ารหัสและสปายแวร์ทั้งหมด โดยส่วนใหญ่ติดคอมพิวเตอร์ตลอดเวลาที่เหลือของชั่วโมง นอกจากนี้ยังมีเรื่องราวเกี่ยวกับการปกป้องชุดการเข้ารหัส Ransom Ware เช่น Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry

วิธีป้องกัน Windows จากแรนซัมแวร์ ตามที่เผยแพร่ก่อนหน้านี้ ตัวเข้ารหัสประเภท Wanna Cry แทรกซึมระบบ ในขณะที่ผู้พิชิต "แก้ไข" ความไม่สอดคล้องกัน – EternalBlue ผ่านโปรโตคอลพอร์ต SMB

Zahist Windows ciphertext 2017 – กฎพื้นฐาน:

อัพเดทวินโดว์, การเปลี่ยนครั้งเดียวเป็น OS ที่ได้รับอนุญาต (หมายเหตุ: เวอร์ชัน XP ไม่ได้รับการอัพเกรด)

อัปเดตฐานข้อมูลต่อต้านไวรัสและไฟร์วอลล์บน vimoga

เคารพเขตแดนเมื่อลงทุนในไฟล์ใด ๆ (ไมลีย์ "แมว" สามารถเปลี่ยนเป็น vtratoy ของข้อมูลทั้งหมด)

สำเนาสำรอง ข้อมูลสำคัญในการเปลี่ยนจมูก

Encryption Virus 2017: วิธีแยกและถอดรหัสไฟล์

หากคุณใช้ซอฟต์แวร์ป้องกันไวรัส คุณจะลืมเกี่ยวกับตัวถอดรหัสไปเป็นเวลาหนึ่งชั่วโมงได้ ที่ Kaspersky Labs ดร. เว็บ Avast! และโปรแกรมป้องกันไวรัสอื่น ๆ ยังไม่พบวิธีแก้ปัญหาสำหรับการตรวจจับไฟล์ที่ติดไวรัส ในขณะนี้ ยังคงเป็นไปไม่ได้ที่จะตรวจจับไวรัสที่อยู่เบื้องหลังความช่วยเหลือของโปรแกรมป้องกันไวรัส แต่อัลกอริธึมเพื่อเปลี่ยนทุกอย่าง "กลับสู่ปกติ" ยังคงไม่สามารถทำได้

พวกเขาพยายามหยุดตัวถอดรหัสลับโดยใช้ประเภทยูทิลิตี้ RectorDecryptor แต่ก็ไม่ได้ผล: อัลกอริทึมสำหรับการถอดรหัสไวรัสใหม่ยังไม่ได้จัดเก็บ นอกจากนี้ยังไม่สามารถเข้าใจได้อย่างแน่นอนว่าไวรัสจะมีพฤติกรรมอย่างไรราวกับว่าไม่มีข้อผิดพลาดหลังจากโปรแกรมดังกล่าวท่วมท้น บ่อยครั้งที่มันสามารถกลายเป็นการลบไฟล์ทั้งหมด - เพื่อประโยชน์ของวิทยาศาสตร์ที่ไม่ต้องการจ่ายผู้กระทำความผิดผู้เขียนไวรัส

อยู่กับตัวเองสักพัก อย่างมีประสิทธิภาพเปลี่ยนvtrachenіdanі - tse vernennia ให้เงียบ การสนับสนุนหลังผู้นำ โปรแกรมแอนตี้ไวรัสคุณชนะ. สำหรับใครควรส่งแผ่นหรือเร่งแบบฟอร์มให้ zvorotny zv'azkuบนเว็บไซต์ของ virobnik ที่ไฟล์แนบของภาษา ให้เพิ่มไฟล์เข้ารหัส i เพื่อให้เป็นสำเนาของต้นฉบับ Tse ช่วยโปรแกรมเมอร์ด้วยอัลกอริธึมการพับ เป็นเรื่องน่าเสียดายสำหรับคนรวยที่การโจมตีของไวรัสกลายเป็นความล้มเหลวโดยสิ้นเชิง และไม่มีสำเนาใด ๆ ที่ทำให้สถานการณ์แย่ลง

วิธีการที่สำคัญในการแก้ Windows เป็นตัวเข้ารหัส เสียดายจัง จัดรูปแบบใหม่วินเชสเตอร์ซึ่งดึงตัวเองเพื่อเปลี่ยนระบบปฏิบัติการ ด้วยความคิดที่จะอัปเดตระบบลดลงอย่างมาก แต่ถ้ายังไม่ชัดเจน - navit є "vydkat" เพื่ออนุญาตให้ไวรัสถูกกระตุ้น ไฟล์จะยังคงถูกทิ้งไว้ข้างหลังโดยการป้องกัน