Найкращий захист від шифрувальників. Як захиститися від шифрувальників за хвилину

Перше місце у конкурсі посів Антон Севостьянов із актуальним посібником із захисту від шифрувальників. Антон працює системним адміністратором та навчає користувачів інформаційним технологіям. Більше відеоуроків можна знайти на його сайті.

Сьогодні стали популярним інструментом кіберзлочинців. З їх допомогою зловмисники вимагають гроші у компаній та звичайних користувачів. За розблокування особистих файлів користувачі можуть віддати десятки тисяч карбованців, авласники бізнесу - мільйони (наприклад, якщо заблокованою виявиться база 1С).

У посібнику я пропоную кілька способів захисту від шифрувальників, які допоможуть максимально убезпечити ваші дані.

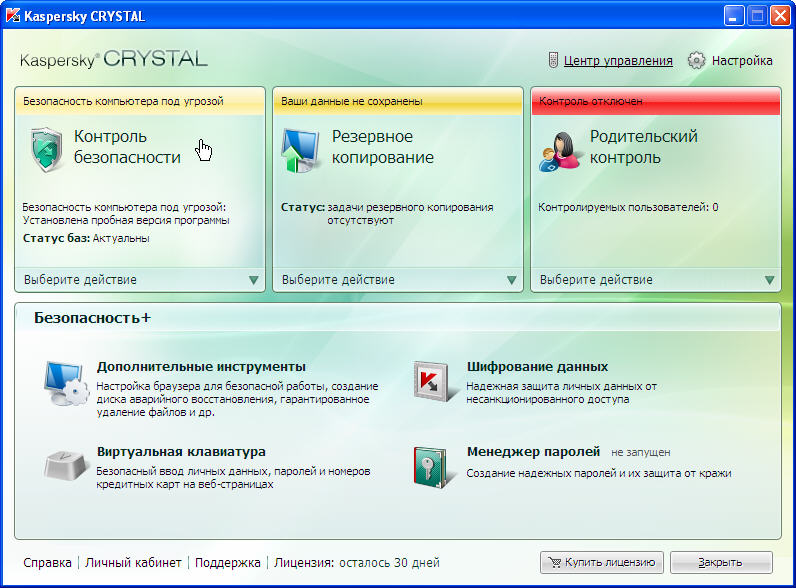

Антивірусний захист

Серед усіх засобів захисту на першому місці стоїть антивірус (я користуюся ESET NOD32). Вірусні бази даних автоматично оновлюються кілька разів на день без участі користувача, але слід стежити за актуальністю самої програми. Крім оновлення антивірусних баз, розробники регулярно додають у свої продукти. сучасні засобизахисту від вірусів

Одним із таких засобів є хмарний сервіс ESET LiveGrid®, який може блокувати вірус раніше, ніж він буде занесений до антивірусної бази. Система ESET «на льоту» аналізує інформацію про підозрілу програму та визначає її репутацію. У разі виникнення підозр на вірус усі процеси програми будуть заблоковані.

Перевірте, чи увімкнено функцію ESET LiveGrid® таким чином: ESET NOD32 - Додаткові налаштування- Службові програми - ESET LiveGrid® - Включити систему репутації ESET LiveGrid®.

Оцінити ефективність ESET LiveGrid® можна на сайті, призначеному для тестування роботи будь-яких антивірусних продуктів. Переходимо за посиланням Security Features Check (Перевірка функцій захисту) - Feature Settings Check for Desktop Solutions (Перевірка функцій захисту для персональних комп'ютерів) або Feature Settings Check for Android based Solutions (Перевірка функцій захисту для пристроїв на Android) - Test if your cloud protection is enabled (Перевірити, чи увімкнено у вас хмарний захист). Далі нам пропонується завантажити тестовий файл, і якщо антивірус зреагував на нього - захист активний, якщо ні - потрібно розбиратися, в чому справа.

Оновлення операційної системита програмних продуктів

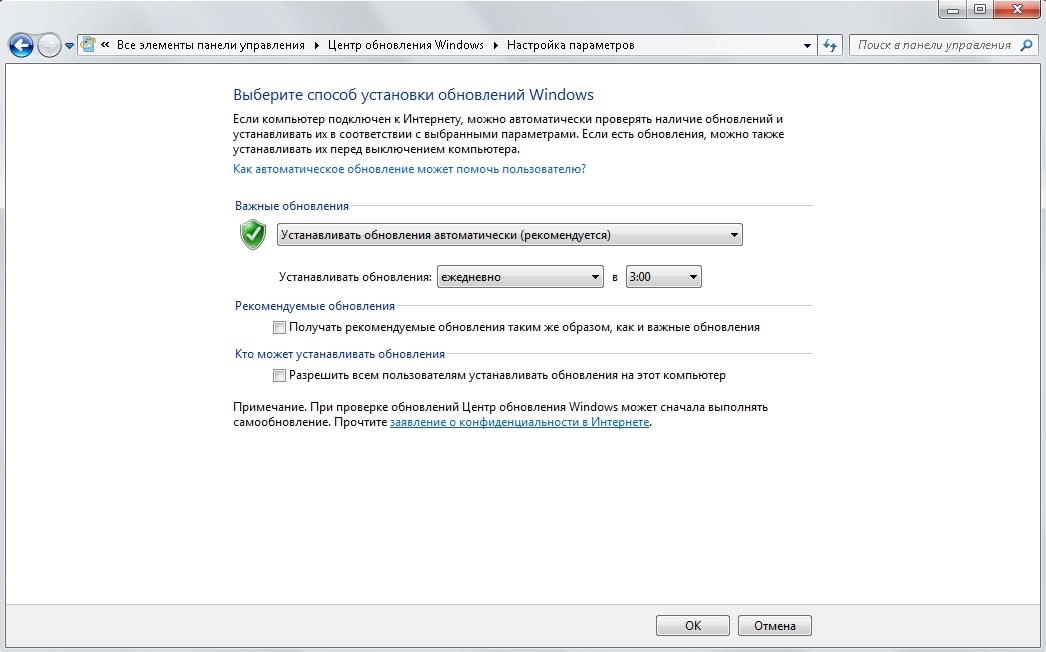

Зловмисники часто використовують відомі вразливості програмне забезпеченняз надією на те, що користувачі ще не встигли встановити останні оновлення. Насамперед це стосується операційної системи Windowsтому слід перевірити і, при необхідності, активувати автоматичні оновленняОС (Пуск – Панель управління – Центр Оновлення Windows- Налаштування параметрів - Вибираємо спосіб завантаження та встановлення оновлень).

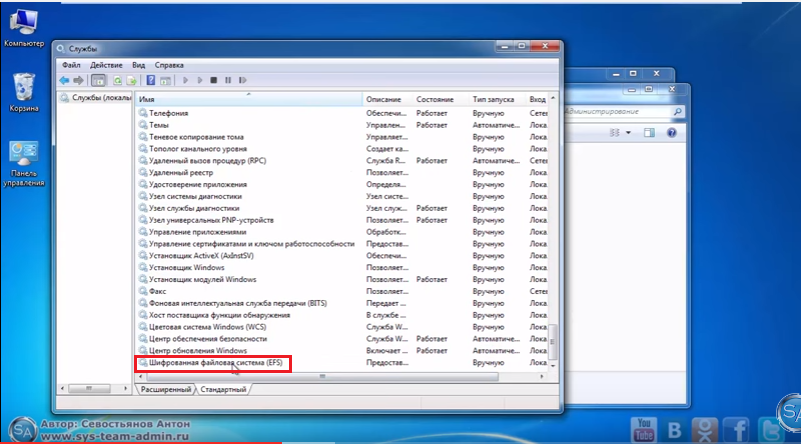

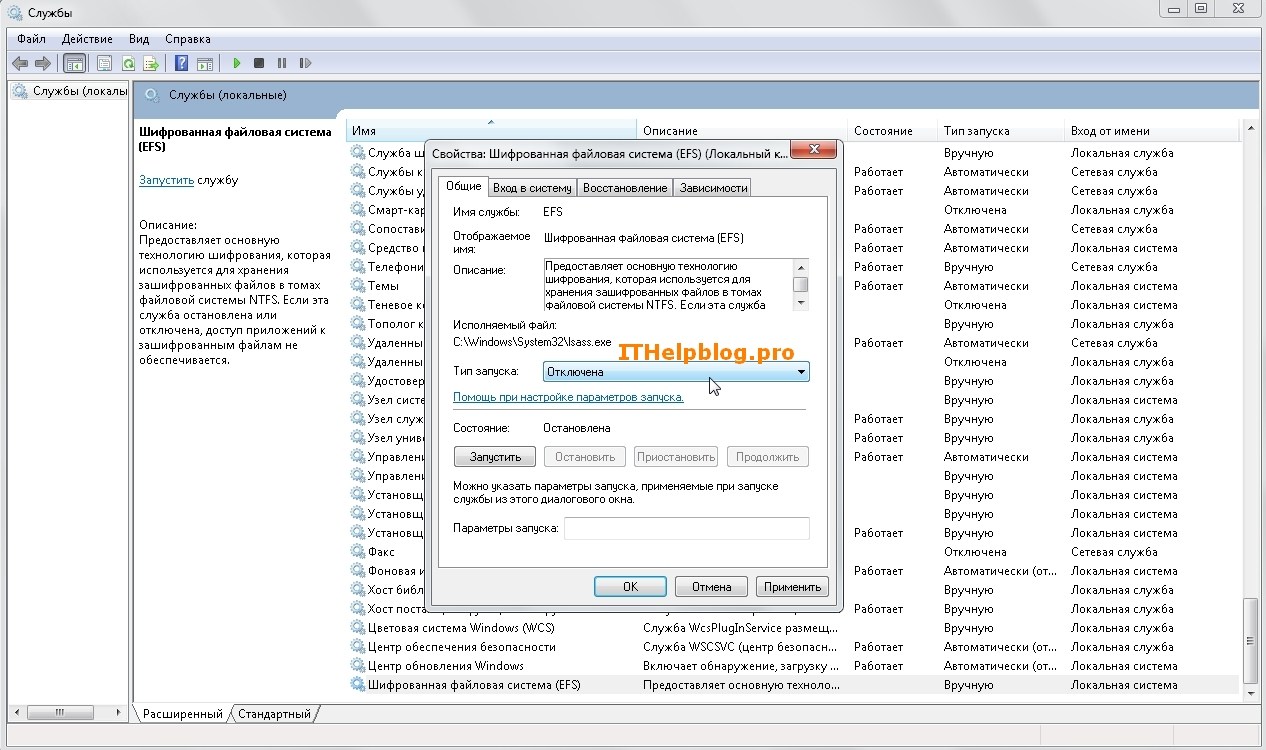

Вимкнення служби шифрування

У Windows передбачено спеціальну службу шифрування даних; якщо не користуєтеся їй регулярно, краще її відключити – деякі модифікації шифрувальників можуть використовувати цю функцію у своїх цілях. Для вимкнення служби шифрування потрібно виконати такі дії: Пуск - Панель управління - Адміністрація - Служби - Шифрована файлова система(EFS) та перезавантажити систему.

Зверніть увагу, що якщо ви застосовували шифрування для захисту будь-яких файлів або папок, слід зняти галочки у відповідних чекбоксах (ПКМ - Властивості - Атрибути - Додатково - Шифрувати вміст для захисту даних). Інакше після вимкнення служби шифрування ви не зможете отримати доступ до цих файлів. Дізнатися, які файли були зашифровані, дуже просто – вони будуть виділені зеленим кольором.

Обмежене використання програм

Для підвищення рівня безпеки можна заблокувати запуск будь-яких програм, які не відповідають заданим вимогам. За замовчуванням такі налаштування встановлені лише для папок Windowsта Program Files.

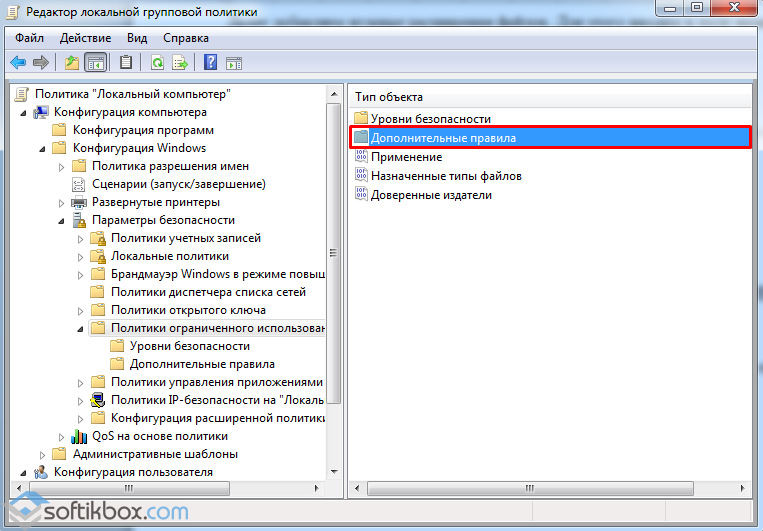

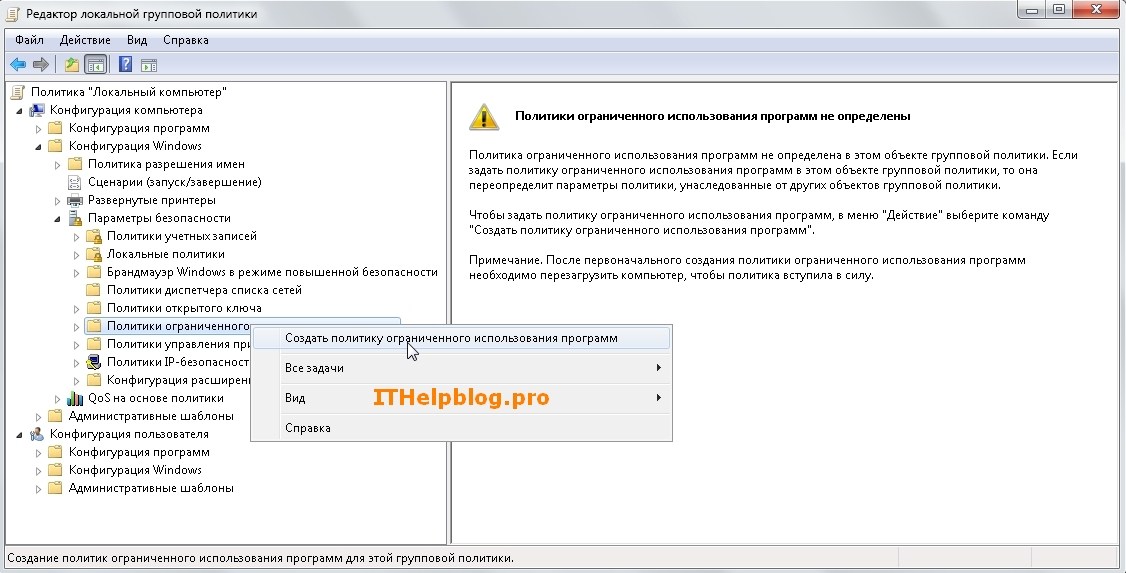

Налаштувати локальну групову політикуможна так: Виконати - gpedit - Конфігурація комп'ютера - Конфігурація Windows - Параметри безпеки - Політики обмеженого використання програм - ПКМ - Створити політику обмеженого використання програм.

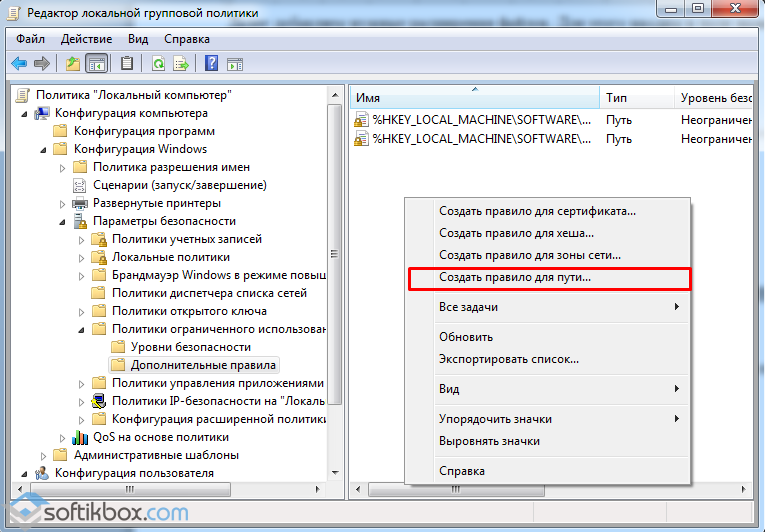

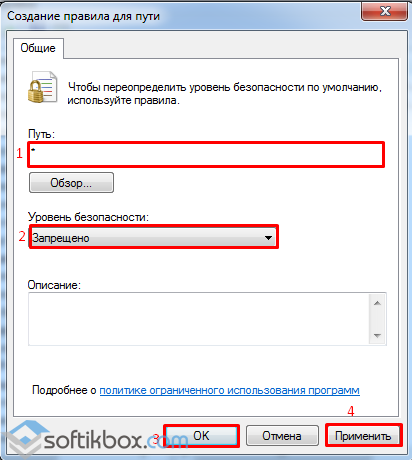

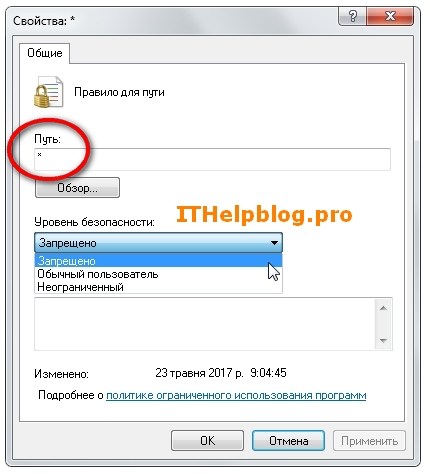

Давайте створимо правило, що забороняє запуск програм з будь-яких місць за винятком дозволених ( Додаткові правила- ПКМ - Створити правило шляху - Шлях: *, тобто. будь-який шлях – Рівень безпеки: Заборонено).

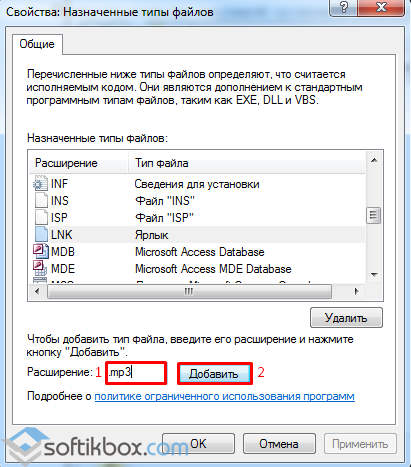

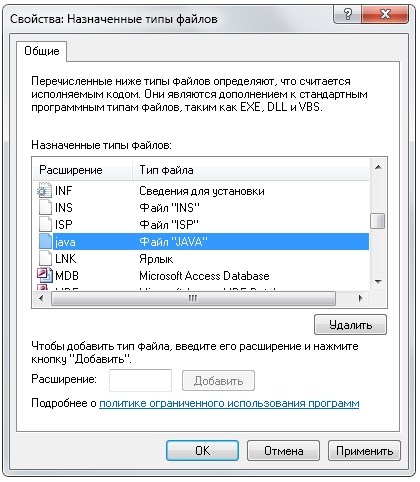

У вікні «Призначені типи файлів» вказані розширення, які блокуватимуться під час спроби запуску. Раджу додати сюди розширення.js - java script та видалити.ink, щоб можна було запускати програми за допомогою ярликів.

на ефективне налаштуванняможе піти певний час, Але результат напевно цього вартий.

Використання облікового запису звичайного користувача

Працювати з облікового запису адміністратора не рекомендується навіть просунутим користувачам. Обмеження прав облікового запису дозволить мінімізувати шкоду при випадковому зараженні (Включити обліковий запис адміністратора - Задати пароль - Позбавити поточного користувача адміністративних прав - Додати до групи користувачі).

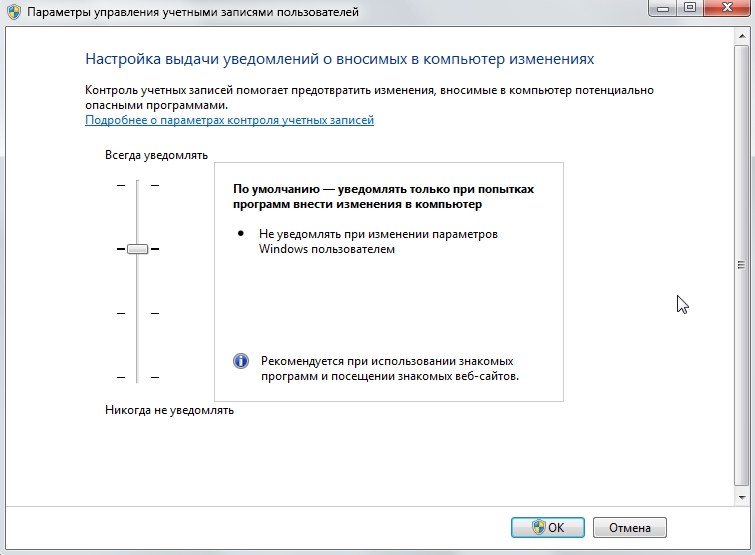

Для виконання дій з правами адміністратора в Windows передбачено спеціальний інструмент - "Контроль облікових записів", який запросить пароль для виконання тієї чи іншої операції. Перевірити налаштування можна тут: Пуск - Панель керування - Облікові записикористувачів - Зміна параметрів контролю облікових записів - За замовчуванням - Повідомлення тільки при спробі внести зміни до комп'ютера.

Контрольні точки відновлення системи

Іноді вірусам все одно вдається подолати усі рівні захисту. У цьому випадку у вас має бути можливість відкотитися на ранній стан системи. Налаштувати автоматичне створення контрольних точок можна так: Мій комп'ютер – ПКМ – Властивості – Захист системи – Параметри захисту.

За замовчуванням під час встановлення операційної системи захист увімкнений тільки для системного дискаОднак шифрувальник зачепить вміст усіх розділів на вашому ПК. Для відновлення файлів стандартними засобамиабо програмою Shadow Explorer слід увімкнути захист для всіх дисків. Контрольні точки займуть певний об'єм пам'яті, проте вони можуть урятувати ваші дані у разі зараження.

Резервне копіювання

Я настійно рекомендую регулярно робити найважливішу інформацію. Цей захід допоможе не лише захиститися від вірусів, а й послужить страховкою на випадок виходу жорсткого диска з ладу. Обов'язково робіть копії даних та зберігайте їх на зовнішніх носіях або у хмарних сховищах.

Сподіваюся, керівництво буде вам корисним і допоможе захистити особисті дані (і гроші!) від зловмисників.

Севостьянов Антон

переможець конкурсу

Продовжує свою пригнічуючу ходу по Мережі, заражаючи комп'ютери та шифруючи важливі дані. Як захиститися від шифрувальника, захистити Windows від здирника – чи випущені латки, патчі, щоб розшифрувати та вилікувати файли?

Новий вірус-шифрувальник 2017 Wanna Cry продовжує заражати корпоративні та приватні ПК. У щерб від вірусної атаки налічує 1 млрд доларів. За 2 тижні вірус-шифрувальник заразив щонайменше 300 тисяч комп'ютерівнезважаючи на попередження та заходи безпеки.

Вірус-шифрувальник 2017, що це- Як правило, можна «підчепити», здавалося б, на найнешкідливіших сайтах, наприклад, банківських серверах з доступом користувача. Потрапивши на жорсткий дискжертви, шифрувальник «осідає» у системній папці System32. Звідти програма відразу відключає антивірус і потрапляє до «Автозапуску». Після кожного перезавантаження програма-шифрувальник запускається до реєструпочинаючи свою чорну справу. Шифрувальник починає завантажувати собі подібні копії програм типу Ransom та Trojan. Також нерідко відбувається самореплікація шифрувальника. Процес цей може бути миттєвим, а може відбуватися тижнями – доти, доки жертва помітить недобре.

Шифрувальник часто маскується під звичайні картинки, текстові файли , Але сутність завжди одна - це виконувані файли з розширенням.exe, .drv, .xvd; іноді – бібліотеки.dll. Найчастіше файл несе цілком невинне ім'я, наприклад « документ. doc», або « картинка.jpg», де розширення прописано вручну, а істинний тип файлу прихований.

Після завершення шифрування користувач бачить замість знайомих файлів набір «рандомних» символів у назві та всередині, а розширення змінюється на досі невідоме - .NO_MORE_RANSOM, .xdataта інші.

Вірус-шифрувальник 2017 Wanna Cry - як захиститися. Хотілося б відразу відзначити, що Wanna Cry – скоріше збірний термін всіх вірусів шифрувальників і здирників, оскільки останнім часом заражав комп'ютери найчастіше. Отже, мова піде про з захистіть від шифрувальників Ransom Ware, яких безліч: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Як захистити Windows від шифрувальника. – EternalBlue через протокол SMB портів.

Захист Windows від шифрувальника 2017 – основні правила:

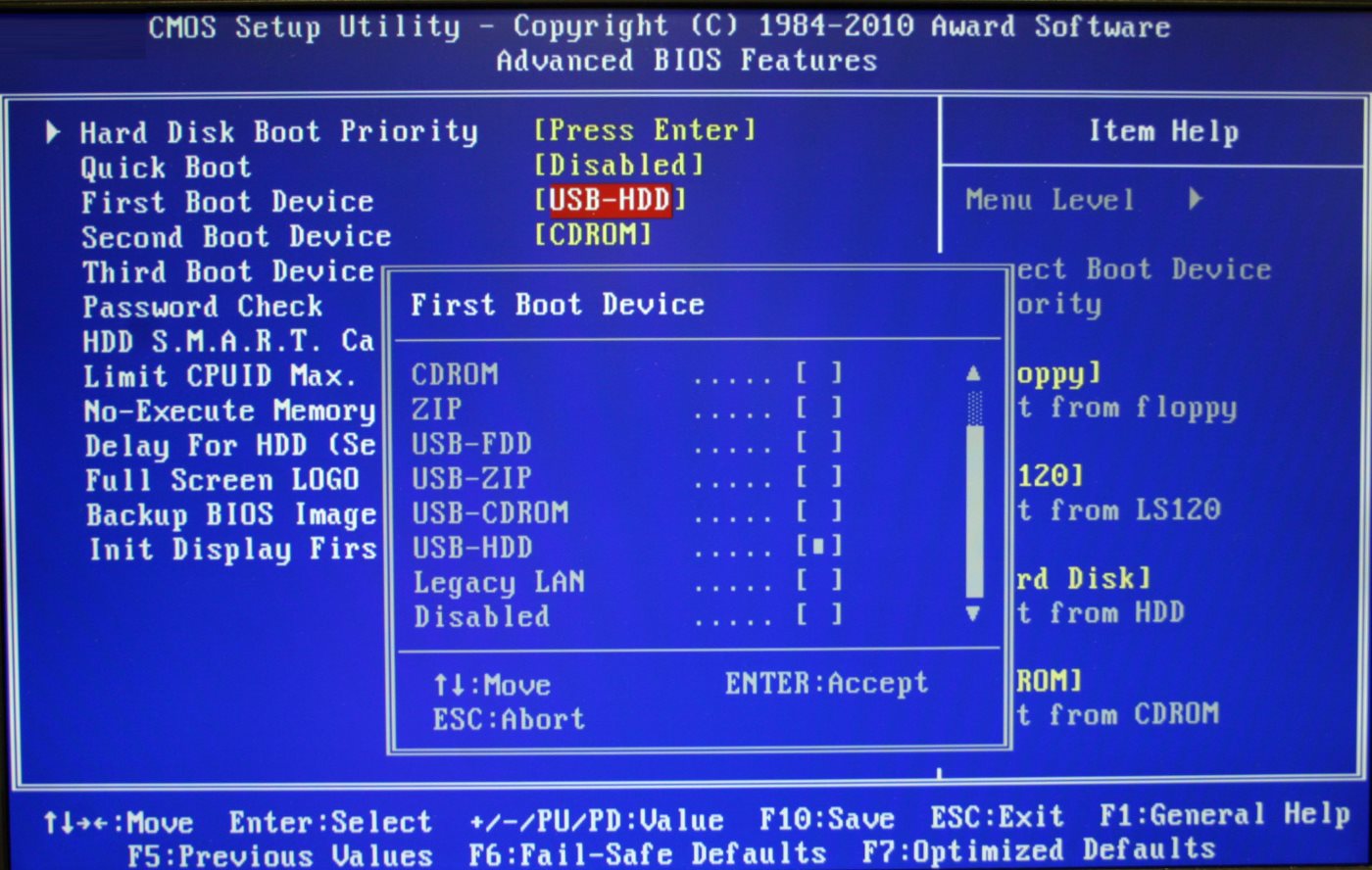

- оновлення Windows, своєчасний перехід на ліцензійну ОС (примітка: версія XP не оновлюється)

- оновлення антивірусних баз та файрволлів на вимогу

- гранична уважність при завантаженні будь-яких файлів (милі «котики» можуть обернутися втратою всіх даних)

- резервне копіювання важливої інформації на змінний носій.

Вірус-шифрувальник 2017: як вилікувати та розшифрувати файли.

Сподіваючись на антивірусне програмне забезпечення, можна забути про дешифратора на деякий час. У лабораторіях Касперського, Dr. Web, Avast!та інших антивірусів поки не знайдено рішення щодо лікування заражених файлів. На даний момент є можливість видалити вірус за допомогою антивірусу, але алгоритмів повернути всі «на круги своя» поки що немає.

Деякі намагаються застосувати дешифратори типу утиліти RectorDecryptor, але це не допоможе: алгоритм для дешифрування нових вірусів поки не складено. Також абсолютно невідомо, як поведеться вірус, якщо він не видалений, після застосування таких програм. Часто це може обернутися стиранням всіх файлів – для науки тим, хто не хоче платити зловмисникам, авторам вірусу.

На даний момент самим ефективним способомповернути втрачені дані – це звернення до тих. підтримку постачальника антивірусної програми, яку ви використовуєте. Для цього слід надіслати лист, або скористатися формою для зворотнього зв'язкуна сайті виробника. У вкладення обов'язково додати зашифрований файл і, якщо така є копія оригіналу. Це допоможе програмістам у складанні алгоритму. На жаль, для багатьох вірусна атака стає повною несподіванкою, і копій немає, що в рази ускладнює ситуацію.

Кардіальні методи лікування Windows від шифрувальника. На жаль, іноді доводиться вдаватися до повному форматуваннювінчестера, що тягне у себе повну зміну ОС. Багатьом спаде на думку відновлення системи, але це не вихід – навіть є «відкат» дозволить позбутися вірусу, то файли все одно залишаться зашированими.

Сучасні технології дозволяють хакерам постійно вдосконалювати способи шахрайства щодо звичайним користувачам. Як правило, для цих цілей використовується вірусне програмне забезпечення, що проникає на комп'ютер. Особливо небезпечним вважаються віруси-шифрувальники. Загроза полягає в тому, що вірус дуже швидко розповсюджується, зашифровуючи файли (користувач просто не зможе відкрити жоден документ). І якщо досить просто, то значно складніше розшифрувати дані.

Що робити, якщо вірус зашифрував файли на комп'ютері

Піддатися атаці шифрувальника може кожен, не застраховані навіть користувачі, у яких стоїть потужне антивірусне програмне забезпечення. Трояни шифрувальники файлів представлені різним кодом, який може бути не під силу антивірусу. Хакери навіть примудряються атакувати таким способом великі компанії, які не подбали про необхідний захист своєї інформації Отже, підчепивши в онлайні програму шифрувальник, необхідно вжити ряд заходів.

Головні ознаки зараження повільна роботакомп'ютера та зміна найменувань документів (можна помітити на робочому столі).

- Перезапустіть комп'ютер, щоб перервати шифрування. Під час увімкнення не підтверджуйте запуск невідомих програм.

- Запустіть антивірус, якщо він не зазнав атаки шифрувальника.

- Відновити інформацію в деяких випадках допоможуть тіньові копії. Щоб знайти їх, відкрийте «Властивості» зашифрованого документа. Цей спосіб працює із зашифрованими даними розширення Vault, про який є інформація на порталі.

- Завантажте утиліту останньої версіїдля боротьби з вірусами-шифрувальниками. Найефективніші пропонує «Лабораторія Касперського».

Віруси-шифрувальники у 2016: приклади

При боротьбі з будь-якою вірусною атакою важливо розуміти, що код дуже часто змінюється, доповнюючись новим захистомвід антивірусів. Само собою, програмам захисту потрібен якийсь час, поки розробник не оновить бази. Нами були відібрані найнебезпечніші віруси-шифрувальники останнього часу.

Ishtar Ransomware

Ishtar – шифрувальник, який вимагає у користувача гроші. Вірус був помічений восени 2016 року, заразивши величезну кількість комп'ютерів користувачів з Росії та інших країн. Поширюється за допомогою email-розсилки, в якій йдуть вкладені документи (інсталятори, документи тощо). Заражені шифрувальником Ishtar дані одержують у назві приставку «ISHTAR». У процесі створюється тестовий документ, де зазначено, куди звернутися за отриманням пароля. Зловмисники вимагають за нього від 3000 до 15000 рублів.

Небезпека вірусу Ishtar у тому, що на сьогоднішній день немає дешифратора, який би допоміг користувачам. Компаніям, які займаються створенням антивірусного ПЗ, потрібен час, щоб розшифрувати весь код. Нині можна лише ізолювати важливу інформацію(якщо особливу важливість) на окремий носій, чекаючи виходу утиліти, здатної розшифрувати документи. Рекомендується повторно інсталювати операційну систему.

Neitrino

Шифрувальник Neitrino з'явився на просторах Мережі у 2015 році. За принципом атаки схожий на інші віруси подібної категорії. Змінює найменування папок та файлів, додаючи "Neitrino" або "Neutrino". Дешифрації вірус піддається важко – беруться за це далеко не всі представники антивірусних компаній, посилаючись на дуже складний код. Деяким користувачам допоможе відновлення тіньової копії. Для цього клацніть правою кнопкою миші зашифрований документ, перейдіть в «Властивості», вкладка «Попередні версії», натисніть «Відновити». Не зайвим буде скористатися і безкоштовною утилітоювід "Лабораторії Касперського".

Wallet або .wallet.

З'явився вірус-шифрувальник Wallet наприкінці 2016 року. У процесі зараження змінює найменування даних на "Ім'я.. wallet" або схоже. Як і більшість вірусів-шифрувальників, потрапляє до системи через вкладення в електронних листах, які розсилають зловмисники. Оскільки загроза виникла зовсім недавно, антивірусні програми не помічають його. Після шифрації створюється документ, в якому шахрай вказує пошту для зв'язку. В даний час розробники антивірусного ПЗ працюють над розшифруванням коду вірусу-шифрувальника [email protected]Користувачам, які зазнали атаки, залишається лише чекати. Якщо важливі дані, то рекомендується їх зберегти на зовнішній накопичувач, очистивши систему.

Enigma

Вірус-шифрувальник Enigma почав заражати комп'ютери російських користувачів наприкінці квітня 2016 року. Використовується модель шифрування AES-RSA, яка сьогодні зустрічається у більшості вірусів-вимагачів. На комп'ютер вірус проникає за допомогою скрипта, який запускає користувач, відкривши файли з підозрілого електронного листа. Досі немає універсального засобу для боротьби із шифрувальником Enigma. Користувачі, які мають ліцензію на антивірус, можуть попросити про допомогу на офіційному сайті розробника. Також було знайдено невелику «лазівку» – Windows UAC. Якщо користувач натисне «Ні» у віконці, що з'являється в процесі зараження вірусом, зможе згодом відновити інформацію за допомогою тіньових копій.

Granit

Новий вірус-шифрувальник Granit з'явився в Мережі восени 2016 року. Зараження відбувається за таким сценарієм: користувач запускає інсталятор, який заражає і шифрує всі дані на ПК, а також підключених накопичувачах. Боротися із вірусом складно. Для видалення можна скористатися спеціальними утилітами Kaspersky, але розшифрувати код ще не вдалося. Можливо допоможе відновлення попередніх версій даних. Крім цього, може розшифрувати фахівець, який має великий досвід, але послуга коштує дорого.

Tyson

Був помічений нещодавно. Є розширенням вже відомого шифрувальника no_more_ransom, про який ви можете дізнатися на нашому сайті. Попадає на персональні комп'ютери з електронної пошти. Атаку зазнало багато корпоративних ПК. Вірус створює текстовий документз інструкцією для розблокування, пропонуючи заплатити викуп. Шифрувальник Tyson з'явився нещодавно, тому ключа для розблокування ще немає. Єдиний спосіб відновити інформацію – повернути попередні версії, якщо вони не зазнали видалення вірусом. Можна, звичайно, ризикнути, перевівши гроші на вказаний зловмисниками рахунок, але немає гарантій, що ви отримаєте пароль.

Spora

На початку 2017 року низка користувачів стала жертвою нового шифрувальника Spora. За принципом роботи він не сильно відрізняється від своїх побратимів, але може похвалитися професійнішим виконанням: краще складено інструкцію з отримання пароля, веб-сайт виглядає красивішим. Створено вірус-шифрувальник Spora на мові С, використовує поєднання RSA та AES для шифрування даних жертви. Атаку зазнали, як правило, комп'ютери, на яких активно використовується бухгалтерська програма 1С. Вірус, ховаючись під виглядом простого рахункуу форматі.pdf, змушує працівників компаній запускати його. Лікування поки що не знайдено.

1C.Drop.1

Цей вірус-шифрувальник для 1С з'явився влітку 2016 року, порушивши роботу багатьох бухгалтерій. Розроблено спеціально для комп'ютерів, на яких використовується програмне забезпечення 1С. Потрапляючи за допомогою файлу в електронному листі до ПК, пропонує власнику оновити програму. Яку кнопку користувач не натиснув, вірус почне шифрування файлів. Над інструментами для розшифровки працюють фахівці «Dr.Web», але поки що рішення не знайдено. Виною тому є складний код, який може бути в декількох модифікаціях. Захистом від 1C.Drop.1 стає лише пильність користувачів та регулярне архівування важливих документів.

da_vinci_code

Новий шифрувальник з незвичайною назвою. З'явився вірус навесні 2016 року. Від попередників відрізняється покращеним кодом та стійким режимом шифрування. da_vinci_code заражає комп'ютер завдяки виконавчому додатку (додається, як правило, до електронного листа), який користувач самостійно запускає. Шифрувальник «да Вінчі» (da vinci code) копіює тіло до системного каталогу та реєстру, забезпечуючи автоматичний запускпри увімкненні Windows. Комп'ютеру кожної жертви надається унікальний ID (допомагає отримати пароль). Розшифрувати дані практично неможливо. Можна сплатити гроші зловмисникам, але ніхто не гарантує отримання пароля.

[email protected] / [email protected]

Дві адреси електронної пошти, якими часто супроводжувалися віруси-шифрувальники у 2016 році. Саме вони служать для зв'язку жертви зі зловмисником. Додавались адреси до самих різним видамвірусів: da_vinci_code, no_more_ransom і таке інше. Вкрай не рекомендується зв'язуватися, а також переказувати гроші шахраям. Користувачі здебільшого залишаються без паролів. Таким чином, показуючи, що шифрувальники зловмисників працюють, приносячи дохід.

Breaking Bad

З'явився ще на початку 2015 року, але активно поширився лише за рік. Принцип зараження ідентичний іншим шифрувальникам: інсталяція файлу з електронного листа, шифрування даних. Звичайні антивіруси, зазвичай, не помічають вірус Breaking Bad. Деякий код не може обминути Windows UAC, тому користувач має можливість відновити попередні версії документів. Дешифратора поки що не представила жодна компанія, яка розробляє антивірусне ПЗ.

XTBL

Дуже поширений шифрувальник, який завдав неприємностей багатьом користувачам. Потрапивши на ПК, вірус за лічені хвилини змінює розширення файлів на .xtbl. Створюється документ, у якому зловмисник вимагає коштів. Деякі різновиди XTBL не можуть знищити файли для відновлення системи, що дозволяє повернути важливі документи. Сам вірус можна видалити багатьма програмами, але розшифрувати документи дуже складно. Якщо є власником ліцензійного антивірусу, скористайтесь технічною підтримкою, додавши зразки заражених даних.

Kukaracha

Шифрувальник «Кукарача» був помічений у грудні 2016 року. Вірус із цікавою назвою приховує Файли користувачаза допомогою алгоритму RSA-2048, який відрізняється високою стійкістю. Антивірус Kasperskyпозначив його як Trojan-Ransom.Win32.Scatter.lb. Kukaracha може бути видалено з комп'ютера, щоб зараження не зазнали інших документів. Проте заражені на сьогодні практично неможливо розшифрувати (дуже потужний алгоритм).

Як працює вірус-шифрувальник

Існує безліч шифрувальників, але вони працюють за подібним принципом.

- Попадання на персональний комп'ютер. Як правило, завдяки вкладеному файлу до електронного листа. Інсталяцію у своїй ініціює сам користувач, відкривши документ.

- Зараження файлів. Піддаються шифрації майже всі типи файлів (залежить від вірусу). Створюється текстовий документ, у якому вказані контакти зв'язку зі зловмисниками.

- Всі. Користувач не може отримати доступу до жодного документа.

Засоби боротьби від популярних лабораторій

Широке поширення шифрувальників, які визнаються найбільш небезпечними загрозами для даних користувачів, стало поштовхом для багатьох антивірусних лабораторій. Кожна популярна компанія надає своїм користувачам програми, що допомагають боротися із шифрувальниками. Крім того, багато хто з них допомагає з розшифровкою документів захистом системи.

Kaspersky та віруси-шифрувальники

Одна з найвідоміших антивірусних лабораторій Росії та світу пропонує сьогодні найбільш дієві засоби для боротьби з вірусами-вимагачами. Першою перешкодою для вірусу-шифрувальника стане Kaspersky Endpoint Security 10 з останніми оновленнями. Антивірус просто не пропустить на комп'ютер загрозу (щоправда, нові версії може не зупинити). Для розшифровки інформації розробник представляє відразу кілька безкоштовних утиліт: , XoristDecryptor, RakhniDecryptor та Ransomware Decryptor. Вони допомагають шукати вірус і підбирають пароль.

Dr. Web та шифрувальники

Ця лабораторія рекомендує використовувати їх антивірусну програму, головною особливістюякою стало резервування файлів. Сховище з копіями документів, захищене від несанкціонованого доступу зловмисників. Власникам ліцензійного продукту Dr. Web доступна функція звернення за допомогою технічну підтримку. Щоправда, і досвідчені фахівці не завжди можуть протистояти цьому типу загроз.

ESET Nod 32 та шифрувальники

Осторонь не залишилася ця компанія, забезпечуючи своїм користувачам непоганий захист від проникнення вірусів на комп'ютер. Крім того, лабораторія нещодавно випустила безкоштовну утиліту з актуальними базами – Eset Crysis Decryptor. Розробники заявляють, що вона допоможе у боротьбі навіть із найновішими шифрувальниками.

Вірус-шифрувальник – це шкідливе ПЗ, яке обманним шляхом потрапляє на ПК користувача, вражає файли жорсткого дискаі за розшифрування даних вимагає грошової винагороди. Здебільшого файлами-жертвами стають файли формату.mp3, .doc, .docx, .pdf, .jpg, .rar. та інші.

Як же захистити свій ПК від вірусів-шифрувальників? Розглянемо на прикладі Windows 7.

Налаштування безпеки ПК від вірусів-шифрувальників

Щоб захистити ПК від вірусів-шифрувальників, слід дотримуватися інструкцій.

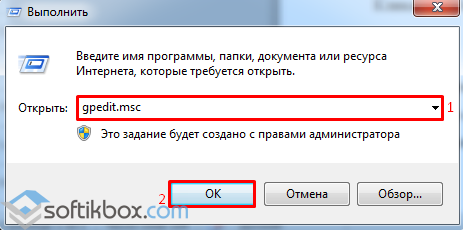

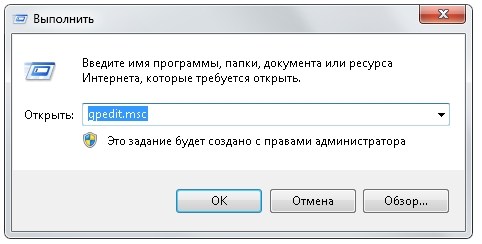

Клацаємо "Win + R" і вводимо "gpedit.msc".

Відкриється редактор локальної групової політики. Переходимо за адресою: "Конфігурація комп'ютера", "Конфігурація Windows", "Параметри безпеки", "Політика обмеженого використання програм". Відкриваємо файл "Призначені типи файлів".

![]()

Видаляємо ярлик LNK.

Після додавання розширень переходимо до папки «Політика обмеженого використання» і далі в «Додаткові правила».

У папці "Додаткові правила" тиснемо правою кнопкою миші на порожньому місці і вибираємо "Створити правило для шляху".

На диску D створюємо папку Install. У діалоговому вікні "Створити правило для шляху" вводимо адресу папки "D:\Install". Ставимо необмежений рівень безпеки, клацаємо «Застосувати» та «ОК».

Тепер знову створюємо нове правило на шляху. Тільки замість назви ставимо * та рівень безпеки призначаємо «Заборонено». Клацаємо «Застосувати» та «ОК».

Перезавантажуємо "ПК".

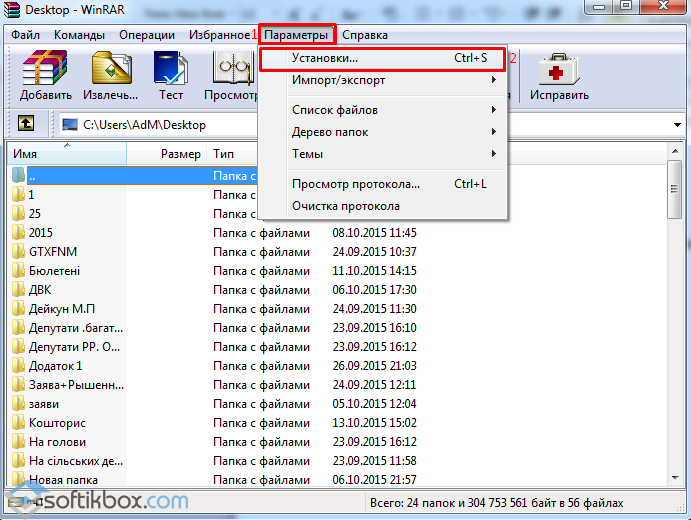

Тепер запускаємо Winrar не нижче третьої версії. Клацаємо «Параметри» та «Установки».

Переходимо у вкладку «Безпека». Проставляємо весь список наших розширень та ставимо позначку «Пропонувати вибір антивірусного сканера».

Перезавантажуємо ПК. Тепер ваш комп'ютер повністю захищений від вірусів-шифрувальників.

23.05.2017 18.07.2017 by JMan

Сьогодні багато хто вже на собі відчув результати дій кіберзлочинців, основна зброя яких — віруси-шифрувальники. Основна мета – з їхньою допомогою вимагати гроші у користувачів. За розблокування особистих файлів можуть вимагати десятки тисяч гривень, а з власників бізнесу – мільйони (наприклад, за заблоковану базу 1С).

Сподіваємося, що наші поради допоможуть максимально убезпечити Вашу базу даних.

Антивірусний захист

Звичайно, головний засіб захисту – це антивірус. Обов'язково треба стежити за актуальністю антивірусної програми, адже вірусні бази даних автоматично (без участі користувача) оновлюються кілька разів на день. Потрібно регулярно відстежувати появу нових надійних антивірусних програм, і додавати їх у свої продукти.

Однією з таких програм є хмарний сервіс ESET LiveGrid®, який блокує вірус раніше, ніж він потрапляє в антивірусну базу. Система ESET відразу аналізує підозрілу програмута визначає ступінь її небезпеки, при підозрі на вірус процеси програми блокуються.

Також можна скористатися безкоштовним антивірусом AVG, він звичайно трохи поступається ESET але має гарний ступінь захисту від вірусів, а для повної захисту можна купити і ліцензію на AVG

На початку 2017 року експерти з MRG Effitas провели тестування 16 популярних антивірусних продуктів для використання їх у домашніх користувачів на операційній системі Microsoft Windows 10, 64-бітної. У випробуваннях надійності антивірусів використовувалося 386 зразків різних шкідливих кодів, включаючи 172 трояни, 51 бекдор, 67 банківських. шкідливих програм, 69 шифраторів та 27 потенційно небезпечних та рекламних програм.

Ось результати тестування

За даною діаграмою можна визначити найкращий біс платний антивірус 2017 року так само і найкращий платний антивірус, а який вже ставити собі для захисту на комп'ютер або ноутбук, вирішувати Вам.

Якщо ж Ваш вибрав упав на платний антивірус, і Ви зупинилася на NOD32, то добре перевіряти, чи включена функція ESET LiveGrid®, можна так: ESET NOD32 - Додаткові налаштування - Службові програми - ESET LiveGrid® - Включити систему репутації ESET LiveGrid®.

Зловмисники завжди сподіваються, що користувачі не встигли встановити останні оновлення, і їм вдасться використовувати вразливості в програмному забезпеченні. Насамперед, це стосується операційної системи Windows, тому треба перевірити та активувати автоматичні оновлення ОС (Пуск – Панель управління – Центр оновлення Windows – Налаштування параметрів – Вибираємо спосіб завантаження та встановлення оновлень).

Якщо Ви не використовуєте службу шифрування, яка передбачена в Windows, краще її відключити, адже деякі модифікації шифрувальників використовують цю функцію у своїх цілях. Для її відключення треба виконати такі кроки: Пуск – Панель управління – Адміністрація – Служби – Шифрована файлова система (EFS) та перезавантажити систему.

Але якщо Ви вже застосовували шифрування для захисту будь-яких файлів або папок, то треба прибрати галочки у відповідних чекбоксах (ПКМ – Властивості – Атрибути – Додатково – Шифрувати вміст для захисту даних). Якщо цього не зробити, то після відключення служби шифрування Ви втратите доступ до цієї інформації. Дізнатися, які файли були зашифровані, легко – вони виділені зеленим кольором.

Обмежене використання програм

Щоб підвищити рівень безпеки, можна заблокувати запуск програм, які не відповідають заданим вимогам. Такі налаштування, за промовчанням, встановлені для Windows і Program Files.

Налаштувати локальну групову політику можна так:

Натискаємо виконати та вводимо команду: gpedit.msc("Пуск - Виконати (Win+R) - secpol.msc")

Вибираємо:

- «Конфігурація комп'ютера»

- "Конфігурація Windows"

- «Параметри безпеки»

- «Політики обмеженого використання програм» натискаємо праву кнопку мишки та тиснемо

Після чого потрібно створити правило, яке забороняє запуск програм з будь-яких місць, крім дозволених

Заходимо до розділу «Додаткові правила» та натискаємо праву кнопку. У вікні тиснемо на пункт «Створити правило для шляху»

У полі шлях ставимо зірочку «*», тобто. будь-який шлях та вибираємо рівень безпеки: Заборонено.

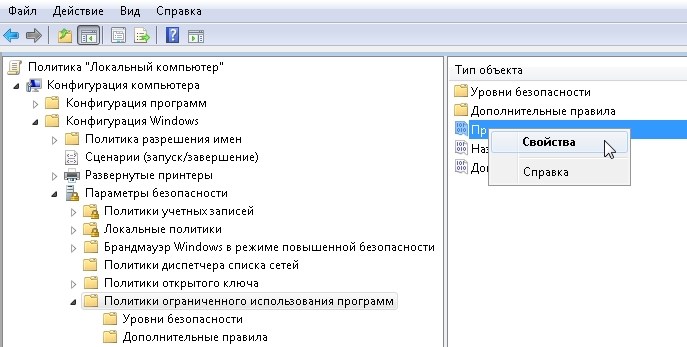

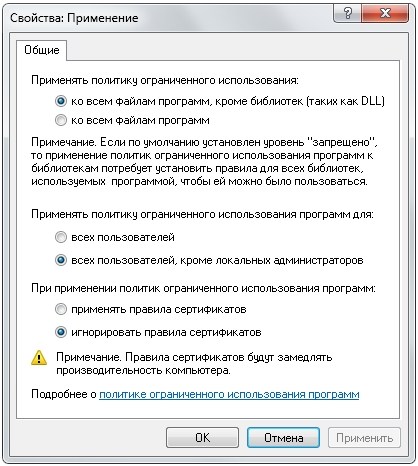

І так продовжимо працювати в Політики обмеженого використання програм і тиснемо правою кнопкою мишки на пункт Застосування і вибираємо Властивості.

Дані налаштування можна залишити, як вони є за замовчуванням або включити застосування до всього без винятків, а також можна переключити пункт застосування обмеженої політики до всіх, крім локальних адміністраторів (якщо у вас на комп'ютері заведені облікові записи користувача та адміністратора).

І в пункті «Призначені типи файлів» вибираємо розширення яких типів файлів буде поставлено заборону запуску. У цьому вікні вказано розширення, які блокуються під час спроби запуску.

Краще додати ще розширення .js - java script.

Ефективне налаштування займе якийсь час, але результат цього вартий.

Заборону на запуск певних програм милі файлів можете налаштувати на свій розсуд, залежно від поставлених завдань та цілей.

Після чого правила потрібно запустити, і що це зробити переходимо в «Рівні безпеки» і натискаємо праву кнопку мишки на «Заборонено». У вікні тиснемо «За замовчуванням» і наші правила застосовані.

Радимо не працювати з облікового запису адміністратора. Це дозволить зменшити шкоду при випадковому зараженні (Включити обліковий запис адміністратора - Задати пароль - Позбавити поточного користувача адміністративних прав - Додати до групи користувачі).

Для роботи з правами адміністратора Windows є спеціальний інструмент - «Контроль облікових записів», який сам запросить пароль для виконання операцій. Перевірка налаштування: Пуск - Панель керування - Облікові записи користувачів - Зміна параметрів контролю облікових записів - За замовчуванням - Повідомлення тільки при спробі внести зміни до комп'ютера

Контрольні точки відновлення системи

На жаль, трапляються випадки, коли віруси долають усі рівні захисту. Тому у Вас має бути можливість повернутися до попереднього стану системи. Налаштувати автоматичне створення контрольних точок можна так: Мій комп'ютер – ПКМ – Властивості – Захист системи – Параметри захисту.

Зазвичай, захист увімкнений лише для системного диска, але шифрувальник може зіпсувати вміст усіх розділів. Щоб відновити файли стандартними засобами або програмою Shadow Explorer, необхідно увімкнути захист для всіх дисків. Контрольні точки займають якийсь обсяг пам'яті, але вони врятують дані у разі зараження.