Захист від нового шифрувальника. Вірус-шифрувальник WannaCry заблокував ПК! Як захиститись від зараження

Сучасні технологіїдозволяють хакерам постійно вдосконалювати способи шахрайства стосовно звичайних користувачів. Як правило, для цих цілей використовується вірусне програмне забезпечення, що проникає на комп'ютер. Особливо небезпечним вважаються віруси-шифрувальники. Загроза полягає в тому, що вірус дуже швидко розповсюджується, зашифровуючи файли (користувач просто не зможе відкрити жоден документ). І якщо досить просто, то значно складніше розшифрувати дані.

Що робити, якщо вірус зашифрував файли на комп'ютері

Піддатися атаці шифрувальника може кожен, не застраховані навіть користувачі, у яких стоїть потужне антивірусне програмне забезпечення. Трояни шифрувальники файлів представлені різним кодом, який може бути не під силу антивірусу. Хакери навіть примудряються атакувати у такий спосіб великі компанії, які не подбали про необхідний захист своєї інформації. Отже, підчепивши в онлайні програму шифрувальник, необхідно вжити ряд заходів.

Головні ознаки зараження повільна роботакомп'ютера та зміна найменувань документів (можна помітити на робочому столі).

- Перезапустіть комп'ютер, щоб перервати шифрування. Під час увімкнення не підтверджуйте запуск невідомих програм.

- Запустіть антивірус, якщо він не зазнав атаки шифрувальника.

- Відновити інформацію в деяких випадках допоможуть тіньові копії. Щоб знайти їх, відкрийте «Властивості» зашифрованого документа. Цей спосіб працює із зашифрованими даними розширення Vault, про який є інформація на порталі.

- Завантажте утиліту останньої версії для боротьби з вірусами-шифрувальниками. Найефективніші пропонує «Лабораторія Касперського».

Віруси-шифрувальники у 2016: приклади

При боротьбі з будь-якою вірусною атакою важливо розуміти, що код часто змінюється, доповнюючись новим захистом від антивірусів. Само собою, програмам захисту потрібен якийсь час, поки розробник не оновить бази. Нами були відібрані найнебезпечніші віруси-шифрувальники останнього часу.

Ishtar Ransomware

Ishtar – шифрувальник, який вимагає у користувача гроші. Вірус був помічений восени 2016 року, заразивши величезну кількість комп'ютерів користувачів з Росії та інших країн. Поширюється за допомогою email-розсилки, в якій йдуть вкладені документи (інсталятори, документи тощо). Заражені шифрувальником Ishtar дані одержують у назві приставку «ISHTAR». У процесі створюється тестовий документ, де зазначено, куди звернутися за отриманням пароля. Зловмисники вимагають за нього від 3000 до 15000 рублів.

Небезпека вірусу Ishtar у тому, що на сьогоднішній день немає дешифратора, який би допоміг користувачам. Компаніям, які займаються створенням антивірусного ПЗ, потрібен час, щоб розшифрувати весь код. Нині можна лише ізолювати важливу інформацію(якщо особливу важливість) на окремий носій, чекаючи виходу утиліти, здатної розшифрувати документи. Рекомендується повторно інсталювати операційну систему.

Neitrino

Шифрувальник Neitrino з'явився на просторах Мережі у 2015 році. За принципом атаки схожий на інші віруси подібної категорії. Змінює найменування папок та файлів, додаючи "Neitrino" або "Neutrino". Дешифрації вірус піддається важко – беруться за це далеко не всі представники антивірусних компаній, посилаючись на дуже складний код. Деяким користувачам допоможе відновлення тіньової копії. Для цього клацніть правою кнопкою миші зашифрований документ, перейдіть в «Властивості», вкладка «Попередні версії», натисніть «Відновити». Не зайвим буде скористатися і безкоштовна утиліта від «Лабораторії Касперського».

Wallet або .wallet.

З'явився вірус-шифрувальник Wallet наприкінці 2016 року. У процесі зараження змінює найменування даних на "Ім'я.. wallet" або схоже. Як і більшість вірусів-шифрувальників, потрапляє до системи через вкладення в електронних листах, які розсилають зловмисники. Оскільки загроза виникла зовсім недавно, антивірусні програми не помічають його. Після шифрації створюється документ, в якому шахрай вказує пошту для зв'язку. В даний час розробники антивірусного ПЗ працюють над розшифруванням коду вірусу-шифрувальника [email protected]Користувачам, які зазнали атаки, залишається лише чекати. Якщо важливі дані, то рекомендується їх зберегти на зовнішній накопичувач, очистивши систему.

Enigma

Вірус-шифрувальник Enigma почав заражати комп'ютери російських користувачів наприкінці квітня 2016 року. Використовується модель шифрування AES-RSA, яка сьогодні зустрічається у більшості вірусів-вимагачів. На комп'ютер вірус проникає за допомогою скрипта, який запускає користувач, відкривши файли з підозрілого електронного листа. Досі немає універсального засобу для боротьби із шифрувальником Enigma. Користувачі, які мають ліцензію на антивірус, можуть попросити про допомогу на офіційному сайті розробника. Також було знайдено невелику «лазівку» – Windows UAC. Якщо користувач натисне «Ні» у віконці, що з'являється в процесі зараження вірусом, зможе згодом відновити інформацію за допомогою тіньових копій.

Granit

Новий вірус-шифрувальник Granit з'явився в Мережі восени 2016 року. Зараження відбувається за таким сценарієм: користувач запускає інсталятор, який заражає і шифрує всі дані на ПК, а також підключених накопичувачах. Боротися із вірусом складно. Для видалення можна скористатися спеціальними утилітами Kaspersky, але розшифрувати код ще не вдалося. Можливо допоможе відновлення попередніх версій даних. Крім цього, може розшифрувати фахівець, який має великий досвід, але послуга коштує дорого.

Tyson

Був помічений нещодавно. Є розширенням вже відомого шифрувальника no_more_ransom, про який ви можете дізнатися на нашому сайті. Потрапляє на персональні комп'ютери із електронної пошти. Атаку зазнало багато корпоративних ПК. Вірус створює текстовий документз інструкцією для розблокування, пропонуючи заплатити викуп. Шифрувальник Tyson з'явився нещодавно, тому ключа для розблокування ще немає. Єдиний спосіб відновити інформацію – повернути попередні версії, якщо вони не зазнали видалення вірусом. Можна, звичайно, ризикнути, перевівши гроші на вказаний зловмисниками рахунок, але немає гарантій, що ви отримаєте пароль.

Spora

На початку 2017 року низка користувачів стала жертвою нового шифрувальника Spora. За принципом роботи він не сильно відрізняється від своїх побратимів, але може похвалитися професійнішим виконанням: краще складено інструкцію з отримання пароля, веб-сайт виглядає красивішим. Створено вірус-шифрувальник Spora на мові С, використовує поєднання RSA та AES для шифрування даних жертви. Атаку зазнали, як правило, комп'ютери, на яких активно використовується бухгалтерська програма 1С. Вірус, ховаючись під виглядом простого рахункуу форматі.pdf, змушує працівників компаній запускати його. Лікування поки що не знайдено.

1C.Drop.1

Цей вірус-шифрувальник для 1С з'явився влітку 2016 року, порушивши роботу багатьох бухгалтерій. Розроблено спеціально для комп'ютерів, на яких використовується програмне забезпечення 1С. Потрапляючи за допомогою файлу в електронному листі до ПК, пропонує власнику оновити програму. Яку кнопку користувач не натиснув, вірус почне шифрування файлів. Над інструментами для розшифровки працюють фахівці «Dr.Web», але поки що рішення не знайдено. Виною тому є складний код, який може бути в декількох модифікаціях. Захистом від 1C.Drop.1 стає лише пильність користувачів та регулярне архівування важливих документів.

da_vinci_code

Новий шифрувальник з незвичайною назвою. З'явився вірус навесні 2016 року. Від попередників відрізняється покращеним кодом та стійким режимом шифрування. da_vinci_code заражає комп'ютер завдяки виконавчому додатку (додається, як правило, до електронного листа), який користувач самостійно запускає. Шифрувальник «да Вінчі» (da vinci code) копіює тіло до системного каталогу та реєстру, забезпечуючи автоматичний запускпри увімкненні Windows. Комп'ютеру кожної жертви надається унікальний ID (допомагає отримати пароль). Розшифрувати дані практично неможливо. Можна сплатити гроші зловмисникам, але ніхто не гарантує отримання пароля.

[email protected] / [email protected]

Дві адреси електронної пошти, якими часто супроводжувалися віруси-шифрувальники у 2016 році. Саме вони служать для зв'язку жертви зі зловмисником. Додавались адреси до самих різним видамвірусів: da_vinci_code, no_more_ransom і таке інше. Вкрай не рекомендується зв'язуватися, а також переказувати гроші шахраям. Користувачі здебільшого залишаються без паролів. Таким чином, показуючи, що шифрувальники зловмисників працюють, приносячи дохід.

Breaking Bad

З'явився ще на початку 2015 року, але активно поширився лише за рік. Принцип зараження ідентичний іншим шифрувальникам: інсталяція файлу з електронного листа, шифрування даних. Звичайні антивіруси, зазвичай, не помічають вірус Breaking Bad. Деякий код не може обминути Windows UAC, тому користувач має можливість відновити попередні версії документів. Дешифратора поки що не представила жодна компанія, яка розробляє антивірусне ПЗ.

XTBL

Дуже поширений шифрувальник, який завдав неприємностей багатьом користувачам. Потрапивши на ПК, вірус за лічені хвилини змінює розширення файлів на .xtbl. Створюється документ, у якому зловмисник вимагає коштів. Деякі різновиди XTBL не можуть знищити файли для відновлення системи, що дозволяє повернути важливі документи. Сам вірус можна видалити багатьма програмами, але розшифрувати документи дуже складно. Якщо є власником ліцензійного антивірусу, скористайтесь технічною підтримкою, додавши зразки заражених даних.

Kukaracha

Шифрувальник «Кукарача» був помічений у грудні 2016 року. Вірус із цікавою назвою приховує Файли користувачаза допомогою алгоритму RSA-2048, який відрізняється високою стійкістю. Антивірус Kasperskyпозначив його як Trojan-Ransom.Win32.Scatter.lb. Kukaracha може бути видалено з комп'ютера, щоб зараження не зазнали інших документів. Проте заражені на сьогодні практично неможливо розшифрувати (дуже потужний алгоритм).

Як працює вірус-шифрувальник

Існує безліч шифрувальників, але вони працюють за подібним принципом.

- Влучення на персональний комп'ютер. Як правило, завдяки вкладеному файлу до електронного листа. Інсталяцію у своїй ініціює сам користувач, відкривши документ.

- Зараження файлів. Піддаються шифрації майже всі типи файлів (залежить від вірусу). Створюється текстовий документ, у якому вказані контакти зв'язку зі зловмисниками.

- Всі. Користувач не може отримати доступу до жодного документа.

Засоби боротьби від популярних лабораторій

Широке поширення шифрувальників, які визнаються найбільш небезпечними загрозами для даних користувачів, стало поштовхом для багатьох антивірусних лабораторій. Кожна популярна компанія надає своїм користувачам програми, що допомагають боротися із шифрувальниками. Крім того, багато хто з них допомагає з розшифровкою документів захистом системи.

Kaspersky та віруси-шифрувальники

Одна з найвідоміших антивірусних лабораторій Росії та світу пропонує сьогодні найбільш дієві засоби для боротьби з вірусами-вимагачами. Першою перешкодою для вірусу-шифрувальника стане Kaspersky Endpoint Security 10 з останніми оновленнями. Антивірус просто не пропустить на комп'ютер загрозу (щоправда, нові версії може не зупинити). Для розшифровки інформації розробник представляє відразу кілька безкоштовних утиліт: , XoristDecryptor, RakhniDecryptor та Ransomware Decryptor. Вони допомагають шукати вірус і підбирають пароль.

Dr. Web та шифрувальники

Ця лабораторія рекомендує використовувати їх антивірусну програму, головною особливістюякою стало резервування файлів. Сховище з копіями документів, захищене від несанкціонованого доступу зловмисників. Власникам ліцензійного продукту Dr. Web доступна функція звернення за допомогою технічну підтримку. Щоправда, і досвідчені фахівці не завжди можуть протистояти цьому типу загроз.

ESET Nod 32 та шифрувальники

Осторонь не залишилася ця компанія, забезпечуючи своїм користувачам непоганий захист від проникнення вірусів на комп'ютер. Крім того, лабораторія нещодавно випустила безкоштовну утилітуіз актуальними базами – Eset Crysis Decryptor. Розробники заявляють, що вона допоможе у боротьбі навіть із найновішими шифрувальниками.

Віруси шифрувальники - давно відомий тип загрози. Вони з'явилися приблизно одночасно зі смс-банерами, і щільно засіли з останніми, у топ-рейтингу вірусів-вимагачів.

Модель монетизації вірусу-здирника проста: він блокує частину інформації або комп'ютер користувача повністю, а за повернення доступу до даних вимагає надіслати смс, електронні гроші або поповнити баланс. мобільного номерачерез термінал.

У випадку з вірусом, що шифрує файли, все очевидно - для розшифрування файлів потрібно заплатити певну суму.Причому за останні кілька років ці віруси змінили підхід до своїх жертв. Якщо раніше вони поширювалися за класичними схемами через варези, порно сайти, підміну видачі та масові спам-розсилки, при цьому заражаючи комп'ютери рядових користувачів, то зараз розсилання листів йде адресно, вручну, поштових скриньокна "нормальних" доменах - mail.ru, gmail і т.д. А заражати намагаються юридичних осіб, де під шифри потрапляють бази даних та договори.

Тобто. атаки з кількості переросли у якість. На одній із фірм автору довелося зіткнутися з шифрувальником. hardended який прийшов у пошті з резюме. Зараження відбулося відразу після відкриття файлу кадровиками, фірма якраз підшукувала персонал і жодних підозр файл не викликав. Це був docx із вкладеним у нього AdobeReader.exe:)

Найцікавіше, що ніякі евристичні та проактивні рецептори антивірусу Касперського не спрацювали. Ще день чи 2 після зараження, вірус не визначався dr.web-ом та nod32

То як бути з такими погрозами? Невже антивірус марний?

Час антивірусів, що працюють лише за сигнатурами, минає.

G Data TotalProtection 2015 - найкращий захиствід шифрувальників

із вбудованим модулем резервного копіювання. Натискайте та купуйте.

Для всіх постраждалих від дійшифрувальника - промокод зі знижкою на покупку G DATA - GDTP2015.Просто введіть цей промокод під час оформлення замовлення.

Віруси здирники вкотре довели неспроможність антивірусних програм. Смс-банери, свого часу безперешкодно «зливались» користувачам у папку temp і просто запускалися на весь робочий стіл та перехоплювали натискання всіх службових комбінацій із клавіатури.

Антивірусник у цей час чудово працював:) Касперський, як і в штатному режимі, виводив свій напис "Protected by Kaspersky LAB".

Банер - не хитромудрий зловред як руткіти, а проста програмаяка змінює 2 ключі в реєстрі і перехоплює введення з клавіатури.

Віруси, які шифрують файли, вийшли новий рівень шахрайства. Це знову звичайна програма, яка не впроваджується в код операційної системи, не підміняє системних файлів, не зчитує області оперативної пам'ятіінших програм.

Вона просто запускається на короткий час, генерує відкритий та закритий ключі, шифрує файли та відправляє закритий ключ зловмиснику. На комп'ютері жертви залишається купка зашифрованих даних та файл із контактами хакерів для подальшої оплати.

Резонно замислитись: « А навіщо тоді потрібний антивірус, якщо він здатний знаходити лише відомі йому шкідливі програми?

Справді, антивірусна програманеобхідна - вона захистить від усіх відомих загроз. Однак багато нових видів шкідливого кодуїй не по зубах. Щоб захиститися від вірусів шифрувальників, потрібно вживати заходів, одного антивірусу тут недостатньо. І скажу одразу: «Якщо у вас уже зашифровані файли, ви потрапили. Легко повернути їх не вийде».

:

Не забувайте про антивірус

Резервне копіювання важливих інформаційних систем та даних кожному сервісу – свій виділений сервер.

Резервне копіювання важливих даних.

:

Що робити з самим вірусом?

Самостійні дії із зашифрованими файлами

Досвід спілкування з техпідтримкою антивірусу, чого чекати?

Звернення до поліції

Подбати про запобіжні заходи надалі (див. попередній розділ).

Якщо нічого не допомогло, може коштувати заплатити?

Якщо ви ще не стали жертвою вірусу-шифрувальника:

*Наявність антивірусного програмного забезпечення на комп'ютері з останніми оновленнями.

Скажімо прямо: «Антивіруси хріново справляються з новими видами шифрувальників, зате чудово борються з відомими погрозами». Отже наявність антивіруса на робочій станції необхідна. Якщо жертви вже є, ви хоча б уникнете епідемії. Який антивірус вибрати – вирішувати вам.

За досвідом — Касперський «їсть» більше пам'яті та процесорного часу, а для ноутбуків жорстких дисківз оборотами 5200 - це катастрофа (нерідко із затримками читання сектора в 500 мс..) Нод32-швидкий, але мало що ловить. Можете купити антивірус GDATA - оптимальний варіант.

*Резервне копіювання важливих інформаційних систем та даних. Кожному сервісу – свій сервер.

Тому дуже важливо, винести всі сервіси (1С, платник податків, специфічні АРМи) і будь-який софт від якого залежить життя компанії, на окремий сервер, ще краще — термінальний. А ще краще кожен сервіс розмістити на свій сервер (фізичний чи віртуальний – вирішуйте самі).

Не зберігайте базу 1с у загальному доступі, у мережі. Так роблять багато хто, але це неправильно.

Якщо робота з 1с організована по мережі спільним доступомна читання/запис для всіх співробітників - виносите 1с на термінальний сервер, нехай користувачі працюють із ним через RDP.

Якщо користувачів мало, а грошей на серверну ОС не вистачає - як термінальний сервер можна використовувати звичайний Windows XP (за умови зняття обмежень на кількість одночасних підключень, тобто. потрібно патчити). Хоча, з таким самим успіхом ви можете встановити неліцензійну версію Windows Server. Благо, Microsoft дозволяє користуватися, а купити та активувати потім:)

Робота користувачів з 1с через RDP, з одного боку, зменшить навантаження на мережу і прискорить роботу 1с, з іншого, запобігатиме зараженню баз даних.

Зберігати файли БД в мережі із загальним доступом — небезпечно, а якщо інших перспектив немає — подбайте про резервне копіювання (див. розділ.).

*Резервне копіювання важливих даних.

Якщо у вас ще не робляться бекапи ( резервне копіювання) - Ви балбес, вже вибачте. Ну чи передавайте привіт вашому системному адміністратору. Бекапи рятують не тільки від вірусів, а й від недбайливих співробітників, хакерів, жорстких дисків, що «посипалися», зрештою.

Як і що бекапити можна прочитати в окремій статті про . В антивірусі GDATA, наприклад, є модуль резервного копіювання у двох версіях – total protection та endpoint security для організацій ( купити GDATA total protection можна).

Якщо ви знайшли зашифровані файли у себе на комп'ютері:

*Що робити з самим вірусом?

Вимикайте ваш комп'ютер і звертайтеся до фахівців комп'ютерних служб + на підтримку антивірусу. Якщо вам пощастить, тіло вірусу ще не вийшло і його можна використовувати для розшифрування файлів. Якщо не пощастило (як це часто буває), вірус після шифрування даних відправляє закритий ключ зловмисникам і видаляється всі свої сліди. Робиться це для того, щоб не було можливості визначити, яким чином і за яким алгоритмом зашифровані.

Якщо у вас залишився лист із зараженим файлом – не видаляйте. Відправте в антивірусну лабораторію найпопулярніших продуктів. І не відчиняйте його повторно.

*Самостійні дії із зашифрованими файлами

Що можна робити:

Звернутися на підтримку антивірусу, отримати інструкції і, можливо, дешифрувальник для вашого вірусу.

Написати заяву до поліції.

Пошукати в інтернеті досвід інших користувачів, які вже зіткнулися з цим лихом.

Вживати заходів щодо розшифрування файлів, попередньо скопіювавши їх в окрему папку.

Якщо у вас Windows 7 Або 8, можна відновити попередні версії файлів (правою кнопкою на папці з файлами). Знову ж таки, не забудьте їх попередньо скопіювати

Чого робити не можна:

Перевстановлювати Windows

Видаляти зашифровані файли, перейменовувати їх та змінювати розширення. Ім'я файлу дуже важливе при розшифровці в майбутньому

*Досвід спілкування з техпідтримкою антивірусу, чого чекати?

Коли один із наших клієнтів упіймав крипто-вірус.hardended, якого в антивірусних базах ще не було, були надіслані запити до dr.web та Kaspersky.

У dr.web техпідтримка нам сподобалася, Зворотній зв'язокз'явилася відразу і навіть давали поради. Причому після кількох днів сказали чесно, що нічого не зможуть і скинули. докладну інструкціюпро те, як надіслати запит через компетентні органи.

У Касперському, навпаки, спочатку відповів бот, потім бот відрапортував, що мою проблему вирішить установка антивірусу з останніми базами (нагадаю, проблема – це сотні зашифрованих файлів). Через тиждень статус мого запиту змінився на «відправлено до антивірусної лабораторії», а коли автор ще за кілька днів скромно поцікавився про долю запиту, представники Касперського відповіли, що відповіді з лабораторії ще не отримаємо, мовляв, чекаємо.

Ще через деякий час надійшло повідомлення про те, що мій запит закритий із пропозицією оцінити якість сервісу (це все при тому ж очікуванні відповіді від лабораторії).. «Та пішли ви!» - подумав автор.

NOD32, до речі, почав ловити цей вірус на 3-й день після його появи.

Принцип такий – ви самі по собі із вашими зашифрованими файлами. Лабораторії великих антивірусних брендів допоможуть вам тільки у випадку наявності у вас ключа на відповідний антивірусний продукті якщо в крипто-вірус є вразливістю.Якщо ж зловмисники зашифрували файл одразу кількома алгоритмами і не один раз, вам, швидше за все, доведеться платити.

Вибір антивірусу за вами, не варто їх нехтувати.

*Звернення до поліції

Якщо ви стали жертвою крипто-вірусу, і вам завдано якихось збитків, навіть у вигляді зашифрованої особистої інформації — можна звернутися до поліції. Інструкція із заяви тощо. є.

*Якщо нічого не допомогло, може коштувати заплатити?

Враховуючи відносну бездіяльність антивірусів до шифрувальників, іноді легше заплатити зловмисникам. За hardended файли, наприклад, автори вірусу просять в районі 10 тис. руб.

За інші загрози (gpcode тощо) цінник може коливатися від 2 тис руб. Найчастіше така сума виявляється нижчою від тих збитків, які може завдати відсутність даних і нижче тієї суми, яку у вас можуть запросити умільці за розшифрування файлів вручну.

Резюмуючи — найкращий захист від вірусів-шифрувальників, це резервне копіювання важливих даних із серверів та робочих станцій користувачів.

Як чинити - вирішувати вам. Хай щастить.

Користувачі, які прочитали цей запис, зазвичай читають:

Вконтакте

Увечері 12 травня світ зіткнувся з масштабною атакою вірусу-здирника WannaCry (WannaCryptor), який виконує шифрування всієї інформації на ПК і ноутбуках з операційною системою Windows.

-

Зараження зазнали вже понад 200 000 комп'ютерів!

Основні цілі атаки були спрямовані на корпоративний сектор, за ним потягнуло вже телекомунікаційні компанії Іспанії, Португалії, Китаю та Англії.

-

Найбільшого удару було завдано по російським користувачам та компаніям. У тому числі «Мегафон», РЗ та, за непідтвердженою інформацією, Слідчий Комітет та МВС. Ощадбанк і МОЗ також повідомили про атаки на свої системи.

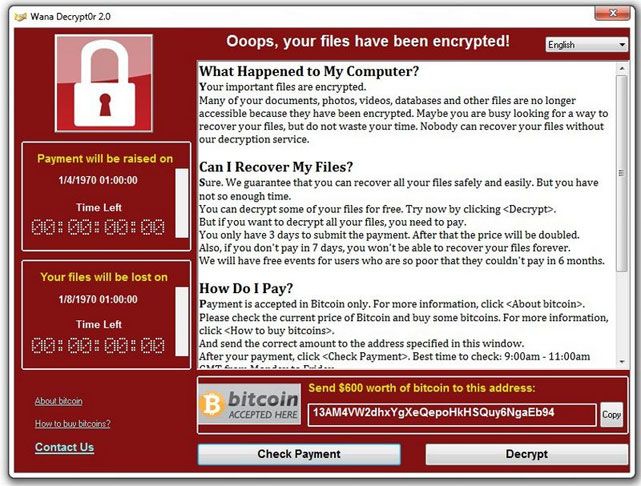

За розшифровку даних зловмисники вимагають викуп від 300 до 600 доларів у биткоинах (близько 17 000-34 000 рублів).

Інтерактивна карта зараження (КЛІКНІ ПО КАРТІ)  Вікно з вимогою викупу

Вікно з вимогою викупу

Шифрує файли наступних розширень

Шифрує файли наступних розширень Незважаючи на націленість вірусу атаки корпоративного сектору, звичайний користувач також не застрахований від проникнення WannaCry і можливої втрати доступу до файлів.

-

Інструкція із захисту комп'ютера та даних у ньому від зараження:

1. Виконайте інсталяцію програми Kaspersky System Watcher , яка оснащена вбудованою функцією відкату змін, що виникли від дій шифрувальника, якій таки вдалося обійти засоби захисту.

2. Користувачам антивірусника від «Лабораторії Касперського» рекомендується перевірити, щоб було включено функцію «Моніторинг системи».

3. Користувачам антивірусника від ESET NOD32 для Windows 10 впроваджено функцію перевірки нових доступних оновлень ОС. Якщо ви подбали заздалегідь і вона була у вас включена, то всі необхідні нові Оновлення Windowsбудуть встановлені і ваша система буде повністю захищена від цього вірусу WannaCryptor та інших подібних атак.

4. Також у користувачів продуктів ESET NOD32 є така функція в програмі, як детектування ще невідомих загроз. Цей методзаснований на використання поведінкових, евристичних технологій.

Якщо вірус веде себе як вірус – найімовірніше, це вірус.

Технологія хмарної системи ESET LiveGrid з 12 травня відбивала дуже успішно всі напади атак даного вірусу і все це відбувалося ще до надходження до оновлення сигнатурних баз.

5. Технології ESET надають захищеність у тому числі й пристроям з попередніми системами Windows XP, Windows 8 та Windows Server 2003 (рекомендуємо відмовитися від використання даних застарілих систем). Через високій рівень загрози, для даних ОС, Microsoft прийняла рішення випустити оновлення. Завантажити їх.

6. Для зниження до мінімуму загрози заподіяння шкоди вашому ПК, необхідно в терміновому порядку виконати оновлення своєї версії Windows 10: Пуск - Параметри - Оновлення та безпека - Перевірка наявності оновлень (в інших випадках: Пуск - Всі програми - Windows Update - Пошук оновлень - Завантажити та інсталювати).

7. Виконайте встановлення офіційного патчу (MS17-010) від Microsoft, який виправляє помилку сервера SMB, через яку може проникнути вірус. Цей серверзадіяний у цій атаці.

8. Перевірте, щоб на вашому комп'ютері були запущені та у робочому стані всі наявні інструменти безпеки.

9. Перевірте віруси всієї системи. При оголенні шкідливої атаки під назвою MEM: Trojan.Win64.EquationDrug.gen, перезавантажте систему.

І ще раз вам рекомендую перевірити, щоб були встановлені патчі MS17-010.

В даний час фахівці "Лабораторії Касперського", "ESET NOD32" та інших антивірусних продуктів, ведуть активну роботу над написанням програми для дешифрування файлів, що допоможе користувачам заражених ПК відновлення доступу до файлів.

Користувачі Windows 10, які задіяні в системі Windows Defenderзахищені від вірусу, тому що у цьому випадку всі повідомлення повідомляються автоматично.

Ну а у тих, хто встановив та користується Windows Update, захист було оновлено у березні 2017 року.

Для всіх користувачів інших антивірусних продуктів рекомендується завантажити останні оновлення.

Перше місце у конкурсі посів Антон Севостьянов із актуальним посібником із захисту від шифрувальників. Антон працює системним адміністратором та навчає користувачів інформаційним технологіям. Більше відеоуроків можна знайти на його сайті.

Сьогодні стали популярним інструментом кіберзлочинців. З їх допомогою зловмисники вимагають гроші у компаній та звичайних користувачів. За розблокування особистих файлів користувачі можуть віддати десятки тисяч карбованців, авласники бізнесу - мільйони (наприклад, якщо заблокованою виявиться база 1С).

У посібнику я пропоную кілька способів захисту від шифрувальників, які допоможуть максимально убезпечити ваші дані.

Антивірусний захист

Серед усіх засобів захисту на першому місці стоїть антивірус (я користуюся ESET NOD32). Вірусні бази даних автоматично оновлюються кілька разів на день без участі користувача, але слід стежити за актуальністю самої програми. Крім оновлення антивірусних баз, розробники регулярно додають у свої продукти. сучасні засобизахисту від вірусів

Одним із таких засобів є хмарний сервіс ESET LiveGrid®, який може блокувати вірус раніше, ніж він буде занесений до антивірусної бази. Система ESET «на льоту» аналізує інформацію про підозрілій програміта визначає її репутацію. У разі виникнення підозр на вірус усі процеси програми будуть заблоковані.

Перевірте, чи увімкнено функцію ESET LiveGrid® таким чином: ESET NOD32 - Додаткові налаштування- Службові програми - ESET LiveGrid® - Включити систему репутації ESET LiveGrid®.

Оцінити ефективність ESET LiveGrid® можна на сайті, призначеному для тестування будь-яких антивірусних продуктів. Переходимо за посиланням Security Features Check (Перевірка функцій захисту) - Feature Settings Check for Desktop Solutions (Перевірка функцій захисту) персональних комп'ютерів) або Feature Settings Check for Android based Solutions (Перевірка функцій захисту для пристроїв на Android) - Test if your cloud protection is enabled (Перевірити, чи увімкнено у вас хмарний захист). Далі нам пропонується завантажити тестовий файл, і якщо антивірус зреагував на нього - захист активний, якщо ні - потрібно розбиратися, в чому справа.

Оновлення операційної системи та програмних продуктів

Зловмисники часто використовують відомі вразливості програмне забезпеченняз надією на те, що користувачі ще не встигли встановити останні оновлення. Насамперед це стосується операційної системи Windowsтому слід перевірити і, при необхідності, активувати автоматичні оновленняОС (Пуск – Панель управління – Центр оновлення Windows – Налаштування параметрів – Вибираємо спосіб завантаження та встановлення оновлень).

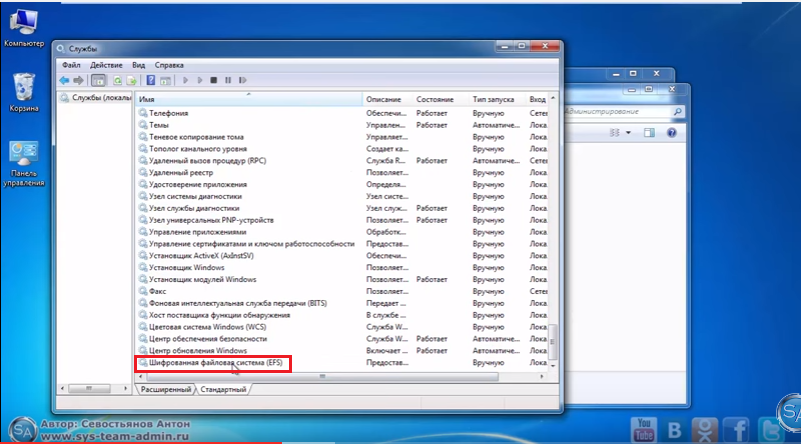

Вимкнення служби шифрування

У Windows передбачено спеціальну службу шифрування даних; якщо не користуєтеся їй регулярно, краще її відключити – деякі модифікації шифрувальників можуть використовувати цю функцію у своїх цілях. Для вимкнення служби шифрування потрібно виконати такі дії: Пуск - Панель управління - Адміністрація - Служби - Шифрована файлова система(EFS) та перезавантажити систему.

Зверніть увагу, що якщо ви застосовували шифрування для захисту будь-яких файлів або папок, слід зняти галочки у відповідних чекбоксах (ПКМ - Властивості - Атрибути - Додатково - Шифрувати вміст для захисту даних). Інакше після вимкнення служби шифрування ви не зможете отримати доступ до цих файлів. Дізнатися, які файли були зашифровані, дуже просто – вони будуть виділені зеленим кольором.

Обмежене використання програм

Для підвищення рівня безпеки можна заблокувати запуск будь-яких програм, які не відповідають заданим вимогам. За замовчуванням такі налаштування встановлені лише для папок Windowsта Program Files.

Налаштувати локальну групову політикуможна так: Виконати - gpedit - Конфігурація комп'ютера - Конфігурація Windows - Параметри безпеки - Політики обмеженого використання програм - ПКМ - Створити політику обмеженого використання програм.

Давайте створимо правило, що забороняє запуск програм з будь-яких місць за винятком дозволених ( Додаткові правила- ПКМ - Створити правило шляху - Шлях: *, тобто. будь-який шлях – Рівень безпеки: Заборонено).

У вікні «Призначені типи файлів» вказані розширення, які блокуватимуться під час спроби запуску. Раджу додати сюди розширення.js - java script та видалити.ink, щоб можна було запускати програми за допомогою ярликів.

на ефективне налаштуванняможе піти певний час, Але результат напевно цього вартий.

Використання облікового запису звичайного користувача

Працювати з облікового запису адміністратора не рекомендується навіть просунутим користувачам. Обмеження прав облікового запису дозволить мінімізувати шкоду при випадковому зараженні (Включити обліковий запис адміністратора - Задати пароль - Позбавити поточного користувача адміністративних прав - Додати до групи користувачі).

Для виконання дій з правами адміністратора в Windows передбачено спеціальний інструмент - "Контроль облікових записів", який запросить пароль для виконання тієї чи іншої операції. Перевірити налаштування можна тут: Пуск - Панель керування - Облікові записикористувачів - Зміна параметрів контролю облікових записів - За замовчуванням - Повідомлення тільки при спробі внести зміни до комп'ютера.

Контрольні точки відновлення системи

Іноді вірусам все одно вдається подолати усі рівні захисту. У цьому випадку у вас має бути можливість відкотитися на ранній стан системи. Налаштувати автоматичне створення контрольних точок можна так: Мій комп'ютер – ПКМ – Властивості – Захист системи – Параметри захисту.

За замовчуванням під час встановлення операційної системи захист увімкнений тільки для системного дискаОднак шифрувальник зачепить вміст усіх розділів на вашому ПК. Для відновлення файлів стандартними засобамиабо програмою Shadow Explorer слід увімкнути захист для всіх дисків. Контрольні точки займуть певний об'єм пам'яті, проте вони можуть урятувати ваші дані у разі зараження.

Резервне копіювання

Я настійно рекомендую регулярно робити найважливішу інформацію. Цей захід допоможе не тільки захиститися від вірусів, але й послужить страховкою на випадок виходу. жорсткого дисказ ладу. Обов'язково робіть копії даних та зберігайте їх на зовнішніх носіях або хмарних сховищах.

Сподіваюся, керівництво буде вам корисним і допоможе захистити особисті дані (і гроші!) від зловмисників.

Севостьянов Антон

переможець конкурсу

Останнім часом шифрувальники стали "попсовим" вірусом. Такий вірус шифрує всі ваші файли та вимагає викуп за них. Вся краса вірусу в його простоті. Хороший шифрувальникне "палиться" антивірусами, а зашифровані файли практично не можна розшифрувати. Але, як і від будь-якого вірусу, ви можете захистити себе від зараження таким шкідником.

Як він працює

Я розумію, що це нудно, але без знання теорії не обійтися:)

Стандартний вірус, який шифрує ваші дані, працює за наступною схемою. Ви отримуєте сумнівний файл по електронній пошті. Порушуючи всі закони інформаційного самозахисту, ви запускаєте цей файл. Вірус надсилає запит на сервер зловмисника. Відбувається створення унікального ключа, за допомогою якого всі файли на вашому комп'ютері шифруються. Ключ надсилається на сервер і зберігається там.

Вірус показує вам віконце (або змінює робочий стіл) із попередженням та вимогою викупу. За розшифровку файлів з вас вимагатиме певна кількість біткоїнів (криптовалюта, що використовується в інтернеті). У цьому зашифровані файли неможливо відкрити, зберегти, відредагувати, оскільки вони наглухо зашифровані стійким алгоритмом.

При цьому є певні нюанси. Деякі шифрувальники взагалі викидають ключ, а тому, заплативши викуп, ви все одно не розшифруєте ваші фото, відео та інші файли.

Більшість шифрувальників починають працювати після того, як отримають відповідь від сервера зловмисника. А тому є мізерний шанс, що встигнувши вирубати інтернет, ви перервете роботу вірусу (але провернути це практично неможливо).

Є й криві шифрувальники, які зберігають ключ на комп'ютері жертви або використовують один ключ для всіх. Для розшифровки в таких випадках існують спеціальні утиліти та послуги від антивірусних компаній.

Як захиститися від шифрувальника

1) Встановити антивірус

Якщо ви ще не встановили антивірус, обов'язково це зробіть. Навіть безкоштовні антивіруситипу Avast або Avira захистять вас у 80% випадків.

Оскільки вихідний код найпопулярніших шифрувальників вже давно відомий антивірусним лабораторіям, тому вони можуть обчислити їх і заблокувати їх роботу.

2) Використовуйте останню версіюбраузера

Віруси часто використовують вразливість у браузері для зараження вашого комп'ютера. Тому важливо постійно оновлювати браузер, адже оновлення виправляють критичні та 0-day вразливості в браузерах. Звичайно, оновлення виходять лише для популярних браузерів. А тому використання екзотичного браузера (типу Arora або, не дай боже, TheWorld) наражає вас на сильний ризик.

3) Не запускайте підозрілі файли

У 90% випадків шифрувальники відправляються жертвам у вигляді спаму електронною поштою. Тому не відкривайте листи від незнайомих адресатів та з підозрілим змістом. Зазвичай шифрувальники кочують інтернетом у вигляді псевдо-pdf. Тобто.pdf.exe. Природно, що останнє.exe означає файл під яким ховається вірус. Варто його запустити, і можете забути про дорогоцінні фотографії з відпустки та документи по роботі.

4) Корпоративний ризик

Якщо ви працюєте в великої компанії, то будьте обережні. Ви можете стати жертвою націленої атаки. У таких випадках зловмисники заздалегідь з'ясовують всю важливу інформацію про компанію, її співробітників. У результаті зловмисники проведуть замасковану атаку. Наприклад, ви можете отримати звіт по роботі з корпоративним (заздалегідь зламаним) e-mail, який виглядатиме як звичайна кореспонденція, проте заразить вас шифрувальником.

Тому будьте уважні, регулярно оновлюйте антивірус та браузер. А також не запускайте файли із сумнівним розширенням.

5) Регулярно зберігайте важливу інформацію (backup)

Усі важливі файли повинні мати резервну копію. Це захистить вас не тільки від шифрувальників, а й від найпростішого форс-мажору (відключили електрику, зламався ноутбук). Робити резервні копіїможна по-різному. Можна зберігати всю важливу інформацію на usb-флешку. Можна зберегти все в "хмарі" або на популярному файлосховищі (Dropbox і т.д.). А можна робити запаролені архіви та відправляти їх самому собі електронною поштою.

Що не варто робити

1) Звертатися до комп'ютерників

Вам можуть пообіцяти позбутися вірусу та повернути доступ до файлів. Але навряд чи хтось на це здатний. Потрібно розуміти, що алгоритми шифрування спочатку придумані так, щоб їх ніхто не розшифрував без ключа. Тому йти в « комп'ютерну допомогувсе одно що викинути гроші на вітер.

2) Сподіватися лише на антивірус

Зловмисники використовують відпрацьовані схеми. А тому антивіруси не завжди виявляють вірус-шифрувальник. Це пов'язано багато в чому тому, що суто технічно шифрувальник не є вірусом, тому що не видає своєю поведінкою небезпеку, а тому евристично аналізатор антивірусів не виявляє роботу такого вірусу.

3) Бути наївним користувачем ОС на базі Лінукс

Можна часто почути, що під лінуксом немає вірусів і система ця абсолютно безпечна і невразлива. Тільки дистрибутиви на Лінукс не захищають від вірусів, а просто не дозволяють «вистрілити собі в ногу», тобто. не дають користувачеві доступу до зміни системних файлів та налаштувань. Тому шифрувальники під Лінукс можуть запуститися лише у випадку, якщо отримають root-доступ. Я сподіваюся, не потрібно говорити користувачам Лінукс про те, що запускати сумнівні програми з-під рута — неймовірна тупість:)

Висновки

Як видно від сучасної пандемії шифрування рятують ті самі старі добрі методи самозахисту та контролю. Не потрібні спеціальні знання, не потрібні спеціальні програми. Для безпечної роботивам достатньо лише антивірусу, оновленого браузера та голови на плечах.

Останні поради розділу «Комп'ютери & Інтернет»: